Fireeye Network Security – Proteção eficaz da série NX contra violações cibernéticas para médio porte a grandes organizações

Resumo:

O FireEye NX Network Security é uma solução poderosa que ajuda as organizações a detectar e bloquear uma ampla gama de ataques cibernéticos. Oferece proteção contra malware simples e explorações sofisticadas de zero dias. O mecanismo de Execução Virtual Multi-vetor de Fireeye (MVX) garante uma baixa taxa de falsos positivos, confirmando atividades maliciosas com servidores C&C.

Pontos chave:

- O Fireeye NX Network Security detecta e bloqueia uma ampla gama de ataques da web.

- Ele fornece proteção contra ataques simples e altamente direcionados.

- O mecanismo MVX FireEye confirma atividades de malware com servidores C&C, resultando em uma baixa taxa de falsos positivos.

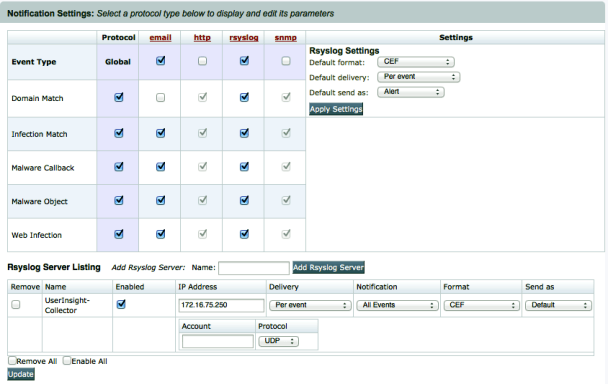

- FireEye suporta syslogs em formato Leef ou CEF.

- Para configurar o fireye para insightIdr, vá para configurações> Notificações e ativar o rsyslog.

- Verifique se o endereço IP do coletor do InsightIdr é adicionado e o protocolo UDP está selecionado.

- Altere a porta padrão (514) para enviar syslog para o coletor na interface da linha de comando.

- Evite usar a porta 514 sempre que possível.

- Para configurar o FireEye como uma fonte de evento no InsightIdr, acesse a coleta de dados> fonte de eventos de configuração> Adicionar fonte de evento.

- Escolha Fireeye como fonte de evento e configure as configurações necessárias.

Questões:

- Como o FireEye NX Network Security protege contra ataques cibernéticos?

A segurança da rede FireEye NX ajuda. - O que é o motor MVX do FireEye?

O mecanismo MVX FireEye é uma tecnologia usada pela FireEye NX Network Security para confirmar atividades maliciosas, conectando -se aos servidores C&C, resultando em uma baixa taxa de falsa positiva. - Qual formato apóia o FireEye para syslogs?

FireEye suporta syslogs em formato Leef ou CEF. - Como pode ser configurado para o insightidr?

Para configurar o fireye para insightIdr, vá para configurações> Notificações e ativar o rsyslog. Adicione o endereço IP do coletor InsightIdr e selecione o protocolo UDP. - Por que a porta 514 deve ser evitada?

A porta 514 deve ser evitada sempre que possível, pois é comumente usada e pode representar um risco de segurança. - Como o fireye pode ser configurado como uma fonte de evento no insightidr?

Para configurar o FireEye como uma fonte de evento no InsightIdr, acesse a coleta de dados> fonte de eventos de configuração> Adicionar fonte de evento. Escolha Fireeye como fonte de evento e configure as configurações necessárias. - Onde os dados syslog do fireye podem ser encontrados no registro de colecionador insightidr?

Os dados do syslog do FireEye podem ser encontrados no log de coletores em C: \ Arquivos de Programas \ Rapid7 \ Logs \ Collector.Faça login na nuvem. - O que pode ser feito se os dados do FireEye NX não estiverem aparecendo no log do Insightidr?

Se os dados do FireEye NX não estiverem aparecendo no log do InsightIdr, você pode tentar criar um ouvinte “Logs personalizados” com a mesma porta no FireEye NX e adicionar uma nova fonte de evento no InsightIdr com as informações de portas e protocolo correspondentes. - Como o Fireeye Network Security protege as organizações contra violações cibernéticas?

A segurança da rede de fireye fornece proteção eficaz de ameaças cibernéticas, detectando com precisão e interrompendo imediatamente os ataques avançados, direcionados e outros ataques evasivos no tráfego da Internet. - Quais são os benefícios do uso da segurança da rede de fireye?

A segurança da rede de fireye oferece uma resolução eficiente de incidentes de segurança com evidências concretas, inteligência acionável e integração do fluxo de trabalho de resposta, minimizando o risco de violações caras.

Fireeye Network Security – NX Series

Proteção eficaz contra violações cibernéticas para médio porte a grandes organizações

Visão geral:

Defenda sua rede, dados e usuários com a proteção cibernética mais rápida e confiável disponível

A segurança da rede de fireye é uma solução eficaz de proteção contra ameaças cibernéticas que ajuda as organizações a minimizar o risco de violações caras, detectando com precisão e interrompendo imediatamente os ataques avançados, direcionados e outros ataques evasivos no tráfego da Internet no tráfego da Internet. Ele facilita a resolução eficiente de incidentes de segurança detectados em minutos com evidências concretas, inteligência acionável e integração do fluxo de trabalho de resposta. Com a segurança da rede FireEye, as organizações estão efetivamente protegidas contra hoje’S Ameaças Se eles exploram o Microsoft Windows, o Apple OS X Operating Systems ou aplicativos como Internet Explorer, Mozilla Firefox ou Adobe Acrobat Reader.

Solução de problemas

Não vendo dados do FireEye NX

Os dados desta fonte de evento devem estar no log de coletores em C: \ Arquivos de Programas \ Rapid7 \ Logs \ Collector.Faça login na nuvem.

Para solucionar e resolver o problema:

- Stop Fireeye NX Appliance.

- Crie um ouvinte “Logs personalizados” na mesma porta na categoria Rapid7 em Fireeye NX.

- No InsightIdr, adicione uma nova fonte de evento de logs personalizada da categoria de dados brutos, usando as mesmas informações de porta e protocolo da configuração do FireEye NX.

Fireeye Network Security – Proteção eficaz da série NX contra violações cibernéticas para médio porte a grandes organizações

Receba instantaneamente a última folha de dados do FireEyeye

FireEye nx

O FireEye NX Network Security ajuda a detectar e bloquear ataques da web. Ele protege todo o espectro de ataques de malware de unidade a não sofisticado para explorações de dia zero altamente direcionado. Seus recursos fornecem uma taxa falsa positiva extremamente baixa, alavancando o mecanismo de execução virtual (MVX) para confirmar quando o malware chama para os servidores C&C.

Antes de você começar

FireEye suporta syslogs em formato Leef ou CEF. Como o analisador InsightIdr espera CEF, você deve configurar o fireye para enviar dados no formato correto.

- Faça login na Web FireEye NX.

- Vá para Configurações >Notificações.

- Confira rsyslog Para ativar uma configuração de notificação do syslog.

- Digite um nome para rotular sua conexão de fogo com o coletor InsightIdr no campo Nome.

- Clique no Adicione o servidor RSYSLOG botão.

- Digite o endereço IP do coletor InsightIdr no campo “Endereço IP”.

- Verifique o Habilitado Caixa de seleção.

- Selecione Por evento Na lista suspensa “entrega”.

- Selecione Todos os eventos da lista suspensa “notificações”.

- Selecione CEF como a lista suspensa “formato”. Outros formatos não são suportados.

- Deixe o campo “Conta” vazio.

- Selecione UDP Da lista suspensa “protocolo”.

- Clique no Atualizar botão.

Certifique -se de enviar syslog para o coletor em uma porta UDP ou TCP exclusiva (acima de 1024). FireEye NX usa a porta 514 por padrão. Isso deve ser alterado da interface da linha de comando.

Não use a porta 514

InsightIdr recomenda que você não use a porta 514 sempre que possível. Use esta porta apenas para sistemas de rede que não podem ser configurados para usar qualquer outra porta, exceto porta 514.

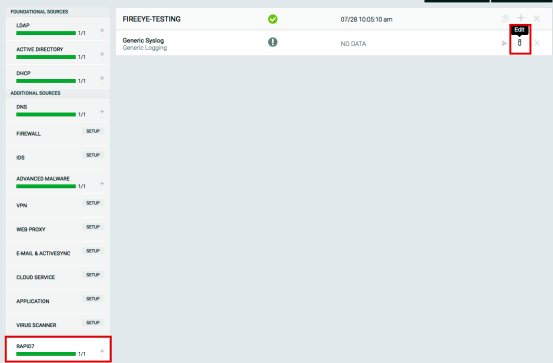

Como configurar esta fonte de evento

- No seu painel, selecione Coleção de dados no menu à esquerda.

- Quando a página de coleta de dados aparecer, clique no Fonte do evento de configuração suspenso e escolha Adicione fonte de evento.

- De “Dados de segurança” seção, clique no Malware avançado ícone. O “Adicione fonte de evento” Painel aparece.

- Escolha seu colecionador e fonte de evento. Você também pode nomear sua fonte de evento se quiser.

- Escolha o fuso horário que corresponde à localização dos seus logs de fonte de evento.

- Opcionalmente, opte por enviar logs não filtrados.

- Selecione seu método de coleção.

- Opcionalmente, opte por criptografar a fonte do evento se escolher o TCP baixando o certificado RAPID7.

- Clique Salvar.

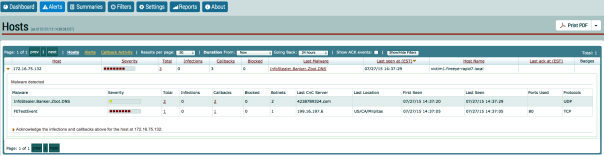

Confirme a integração

Teste que a página de notificações do FireEye NX não é enviada para o coletor do Insightidr. Para conseguir isso, desencadeie um alerta real ou use as verificações de implantação.

Confirme alertas no InsightIdr

Depois de acionar o alerta, você deve ver novos incidentes no painel InsightIdr.

Depois que eles aparecem, você pode clicar no Incidente Para entrar no evento para exibir o contexto do usuário e os nomes de ativos.

Clique no link ** Alerta avançado de malware ** para ver detalhes mais específicos sobre o alerta, como as ocorrências para este alerta.

Solução de problemas

Não vendo dados do FireEye NX

Os dados desta fonte de evento devem estar no log de coletores em C: \ Arquivos de Programas \ Rapid7 \ Logs \ Collector.Faça login na (variável indefinida: variáveis.Projeto) Cloud.

Se você não vê esses dados:

- Clique no parar Botão no aparelho FireEye NX.

- Crie um ouvinte “Logs personalizados” na mesma porta. Isso é encontrado na categoria RAPID7 em Fireeye NX.

- No InsightIdr, adicione um novo Logs personalizados Fonte do evento da categoria “dados brutos”.

- Use as mesmas informações de porta e protocolo da configuração do FireEye NX.

- Clique Salvar.

Fireeye Network Security – NX Series

Proteção eficaz contra violações cibernéticas para médio porte a grandes organizações

Visão geral:

Defenda sua rede, dados e usuários com a proteção cibernética mais rápida e confiável disponível

A segurança da rede de fireye é uma solução eficaz de proteção contra ameaças cibernéticas que ajuda as organizações a minimizar o risco de violações caras, detectando com precisão e interrompendo imediatamente os ataques avançados, direcionados e outros ataques evasivos no tráfego da Internet no tráfego da Internet. Ele facilita a resolução eficiente de incidentes de segurança detectados em minutos com evidências concretas, inteligência acionável e integração do fluxo de trabalho de resposta. Com a segurança da rede FireEye, as organizações estão efetivamente protegidas contra hoje’s ameaças se eles exploram o Microsoft Windows, os sistemas operacionais do Apple OS X ou as vulnerabilidades de aplicativos; são direcionados para a sede ou escritórios de filiais; ou estão escondidos em um grande volume de tráfego de internet de entrada que deve ser inspecionado em tempo real.

No centro da segurança da rede FireEye estão a execução virtual de vários vetores (MVX) e as tecnologias de análise orientada por inteligência (IDA). MVX é um mecanismo de análise dinâmica sem assinatura que inspeciona tráfego de rede suspeito para identificar ataques que evitam defesas tradicionais de assinatura e políticas baseadas em políticas. A IDA é uma coleção de motores contextuais e dinâmicos de regras que detectam e bloqueiam atividades maliciosas em tempo real e retroativamente, com base nas últimas máquinas, atacantes e vítimas. A segurança da rede de fireye também inclui a tecnologia do sistema de prevenção de intrusões (IPS) para detectar ataques comuns usando a correspondência convencional de assinatura.

A segurança da rede de fireye está disponível em uma variedade de fatores de forma, implantação e opções de desempenho. Normalmente, é colocado no caminho do tráfego da Internet por trás dos aparelhos de segurança de rede tradicionais, como firewalls de próxima geração, IPS e Gateways Web Secure (SWG). A Rede de Fireeye suplementa essas soluções detectando rapidamente ataques conhecidos e desconhecidos com alta precisão e uma baixa taxa de falsos positivos, enquanto facilitando uma resposta eficiente a cada alerta.

Configuração típica – soluções de segurança de rede

Destaques:

A segurança da rede de fireye foi projetada para proteção de alto desempenho, difundida e consistente contra ameaças em toda a sua organização com fluxo de trabalho de segurança integrado e inteligência contextual acionável. Isso permite que você:

- Detectar e interromper com precisão os ataques que evitam outros dispositivos de segurança, incluindo caixas de areia baseadas em arquivos

- Entenda e priorize alertas críticos com evidências de execução confiáveis e insights contextuais

- Defender e investigar proativamente as ameaças com inteligência tática do fireye ou terceiros usando o formato de expressão de informações de ameaças estruturadas (STIX), bem como inteligência contextual e estratégica de ameaças

- Implante a segurança da rede com aparelhos de hardware all-in-one integrados ou com um modelo distribuído no local ou flexível ou flexível baseado em nuvem

- Futuro à prova de seu investimento com uma arquitetura modular extensível e modular

- Forneça aos usuários do Microsoft Windows e Apple OS X com o mesmo nível de proteção contra ameaças

- Alcance a proteção rápida com a inteligência baseada em máquinas, atacantes e vítimas aplicada como atualizações em suas defesas a cada 60 minutos

- Encurre o período de retorno da solução, eliminando o custo operacional dos alertas de triplo manualmente

- Integrar e automatizar seu fluxo de trabalho de segurança para priorizar, investigar e responder facilmente a alertas em diferentes vetores de ameaças

Características e benefícios:

| Característica do produto | Beneficiar | Segurança da rede FireEye |

|---|---|---|

| Detectar ameaças avançadas, direcionadas e evasivas soluções de segurança tradicionais Miss | ||

| Detecção de ameaças sem assinatura (serviço MVX) | Detecta multi-fluxo, vários estágios, dias zero, polimórficos, ransomware e outros ataques avançados | |

| Detecção em tempo real e retroativa | Detecta ameaças conhecidas e desconhecidas em tempo real, ao mesmo tempo em que permitem a detecção de ameaças de volta ao tempo | |

| Correlação multi-vetor | Automatiza a validação e o bloqueio de ataques em vários vetores | Email (local ou nuvem), Arquivo e terminal |

| Suporte multi-OS, vários arquivos e multi-aplicação | Suporta ambientes de endpoint heterogêneos para uma ampla gama de aplicações | |

| Hipervisor endurecido | Fornece prova de evasão | |

| Responder rapidamente e conter o impacto das intrusões | ||

| Bloqueio embutido em tempo real | Interrompe imediatamente os ataques | |

| Detecção de IPS baseada em assinatura | Automatiza e acelera a tripla de alertas tradicionalmente barulhentos para eliminar | |

| Detecção de Riskware | Categoriza malware crítico e não crítico para priorizar os recursos de resposta | |

| Fluxos de trabalho de segurança integrados | Pivôs da detecção para investigação e resposta | Endpoint forensics Enterprise Forensics |

| Inteligência contextual acionável | Acelera a contenção de ameaça avançada com informações detalhadas sobre o ataque e o atacante | |

| Alta disponibilidade (ha) | Fornece defesa resiliente | |

| Adaptar -se continuamente à paisagem de ameaças em evolução | ||

| Compartilhamento de inteligência de ameaças em tempo real | Globally Shares Real Evidence para bloquear imediatamente ataques anteriormente desconhecidos e acelerar a resposta | |

| Inteligência de ameaças personalizadas e de terceiros (STIX)* | Permite a ingestão de indicadores que não são de Fireeye nos motores de análise orientados por inteligência | |

| Inteligência estratégica de ameaças | Permite uma avaliação proativa das mudanças no cenário de ameaças e capacita uma postura de segurança magra | |

* Somente suportado em aparelhos de quarta geração (nx x4xx) e mais recentes configurados no modo integrado.

| Recursos | Beneficiar |

|---|---|

| Detecção | |

| Detecção precisa de ataques cibernéticos avançados, direcionados e outros | Minimiza o risco de violações cibernéticas caras |

| Arquitetura de segurança modular extensível | Fornece proteção de investimento |

| Nível consistente de proteção para ambientes multi-of e todos os pontos de acesso à Internet | Cria uma forte defesa em toda a organização para todos os tipos de dispositivos |

| Opções integradas, distribuídas, físicas, virtuais, locais e de implantação em nuvem | Oferece flexibilidade para se alinhar com as preferências e recursos organizacionais |

| Correlação multi-vetor com segurança de e-mail e conteúdo | Fornece visibilidade em uma superfície de ataque mais ampla |

| Prevenção | |

| Bloqueio imediato de ataques a taxas de linha de 10 Mbps a 8 Gbps | Oferece proteção em tempo real contra ataques evasivos |

| Resposta | |

| Baixa taxa de alertas falsos, categorização de riscos e validação automatizada de alerta de IPS | Globally Shares Real Evidence para bloquear imediatamente ataques anteriormente desconhecidos e acelerar a resposta |

| Pivot para investigação e validação de alerta, contenção de terminais e resposta a incidentes | Automatiza e simplifica os fluxos de trabalho de segurança |

| Evidência de execução e inteligência de ameaça acionável com insight contextual | Acelera a priorização e resolução de incidentes de segurança detectados |

| Escalabilidade de um site para milhares de sites | Apóia o crescimento dos negócios |

Vantagens técnicas:

Detecção precisa de ameaças

A Fireeye Network Security usa várias técnicas de análise para detectar ataques com alta precisão e uma baixa taxa de alertas falsos:

- Execução virtual multi-vetor (MVX) O motor detecta os ataques de dia zero, multi-fluxo e outros evasivos com análise dinâmica e sem assinatura em um ambiente virtual e seguro. Pare de infecção e comprometer as fases da cadeia de matança de ataque cibernético, identificando explorações e malware nunca antes vistos.

- Análise de Inteligência (IDA) Os motores detectam e bloqueiam ataques ofuscados, direcionados e outros personalizados com análise contextual baseada em regras de idéias em tempo real reunidas nas linhas de frente de milhões de veredictos de MVX, milhares de horas de experiência em resposta a incidentes coletadas por Mandiant, uma empresa de fogo e centenas de pesquisadores de ameaça isight. Ele interrompe as fases de infecção, compromisso e intrusão da cadeia de matança de ataque cibernético, identificando explorações maliciosas, malware e controle de comando e controle (CNC). Ele também extrai e envia o tráfego de rede suspeito para o mecanismo MVX para uma análise definitiva de veredicto.

- Expressão estruturada de inteligência de ameaças (STIX) Permite a ingestão de inteligência de ameaças de terceiros usando um formato padrão da indústria para adicionar indicadores de ameaças personalizados aos motores da IDA.

Proteção imediata e resiliente

O FireEye Network Security oferece modos de configuração flexíveis, incluindo:

- Monitoramento fora da banda por meio de um bloqueio ativo de torneira/span, embutido ou embutido. Modo de bloqueio embutido bloqueia automaticamente as explorações de entrada e o malware e os retornos de chamada de multiprotocol de saída. No modo de monitoramento embutido, os alertas são gerados e as organizações decidem como responder a eles. No modo de prevenção fora da banda, os problemas de segurança da rede de fireye são redefinidos TCP para o bloqueio fora da banda das conexões TCP, UDP ou HTTP.

- Integração com o Switch FIREEYE ATIVO FAIL OPEN (AFO) para garantir que nenhuma interrupção de rede.

- Os modelos selecionados oferecem uma opção de alta disponibilidade ativa (HA) para fornecer resiliência em caso de falhas de rede ou dispositivo.

Cobertura superficial de ataque amplo

A Fireeye Network Security oferece um nível consistente de proteção para hoje’é diversos ambientes de rede:

- Suporte para os sistemas operacionais mais comuns do Microsoft Windows e Apple Mac OS X

- Análise de mais de 140 tipos de arquivos diferentes, incluindo executáveis portáteis (PES), conteúdo da web, arquivos, imagens, aplicativos Java, Microsoft e Adobe e multimídia

- Execução do tráfego de rede suspeito contra milhares de sistemas operacionais, pacote de serviços, tipo de aplicativo e combinações de versão do aplicativo

Alertas validados e priorizados

Além de detectar ataques genuínos, a tecnologia FireEye MVX também é usada para determinar a confiabilidade dos alertas detectados pelos métodos convencionais de correspondência de assinatura e para identificar e priorizar ameaças críticas:

- Sistema de prevenção de intrusões (IPS) com validação do motor MVX reduz o tempo necessário para a detecção baseada na assinatura da triagem que é tradicionalmente propensa a alertas falsos

- A categorização de riscos separa as tentativas genuínas de violação de atividades indesejáveis, mas menos maliciosas (como adware e spyware) para priorizar a resposta de alerta

Insights de ameaças acionáveis

Os alertas gerados pela Fireeye Network Security incluem evidências concretas e inteligência contextual para responder rapidamente, priorizar e conter uma ameaça:

- Inteligência dinâmica de ameaças (DTI): Dados concretos, em tempo real e compartilhados globalmente para parar de ataques direcionados e proativos e recém-descobertos

- Inteligência avançada de ameaças (ATI): Insights contextuais sobre o ataque para acelerar a resposta e orientação prescritiva para conter a ameaça

Integração do fluxo de trabalho de resposta

A segurança da rede FireEye pode ser aumentada de várias maneiras para automatizar os fluxos de trabalho de resposta de alerta:

- O gerenciamento central do FireEye correlaciona os alertas da segurança da rede FireEye e da segurança por e -mail do FireEye para uma visão mais ampla de um ataque e para definir regras de bloqueio que impedem o ataque de se espalhar ainda mais

- FireEye Network Forensics integra-se à segurança da rede de fireye para fornecer capturas detalhadas de pacotes associadas a um alerta e permitir investigações detalhadas

- O FireEye Endpoint Security identifica, valida e contém compromissos detectados pela segurança da rede de fireye para simplificar a contenção e a remediação dos terminais afetados

Opções de implantação flexíveis

A Fireeye Network Security oferece várias opções de implantação para combinar com uma organização’s necessidades e orçamento:

- Segurança de rede integrada: Appliance de hardware independente e all-in-one com serviço MVX integrado para proteger um ponto de acesso à Internet em um único site. A Fireeye Network Security é uma plataforma fácil de gerenciar e sem cliente que se implanta em menos de 60 minutos. Não’T requer regras, políticas ou ajustes.

- Segurança de rede distribuída: Aparelhos extensíveis com serviço MVX compartilhado centralmente para proteger pontos de acesso à Internet nas organizações

- Nó inteligente de rede: Aparelhos físicos ou virtuais que analisam o tráfego da Internet para detectar e bloquear o tráfego malicioso e enviar atividades suspeitas sobre uma conexão criptografada com o serviço MVX para análise definitiva do veredicto

- MVX Smart Grid: Serviço MVX local, localizado centralmente, que oferece escalabilidade transparente, tolerância de falhas N+1 integrada e balanceamento automatizado de carga

- Fireeye Cloud MVX: Assinatura de serviço MVX hospedado no FIREEYE que garante privacidade analisando o tráfego no nó inteligente da rede. Somente objetos suspeitos são enviados sobre uma conexão criptografada com o serviço MVX, onde os objetos revelados como benignos são descartados.

Modelos de implantação distribuídos para segurança de rede

Componentes modulares da segurança da rede de fogo

Arquitetura extensível

Os nós inteligentes da FireEye Network apresentam uma arquitetura de software modular e extensível e design do sistema para fornecer vários recursos de proteção contra ameaças como módulos de software.

Alto desempenho e escalabilidade

A Fireeye Network Security protege os pontos de acesso à Internet à taxa de linha com opções de desempenho para uma ampla variedade de tamanhos de filial e escritório central:

A arquitetura escalável MVX Smart Grid e Fireeye Cloud MVX permite que o serviço MVX suporte um nó inteligente de rede a milhares e escala perfeitamente conforme necessário.

Fator de forma Desempenho Segurança de rede integrada 50 Mbps a 4 Gbps Nó inteligente de rede física 50 Mbps a 10 Gbps Nó inteligente de rede virtual 50 Mbps a 1 Gbps Benefícios comerciais

Projetado para atender às necessidades de organizações multi-sites distribuídas e distribuídas, a Fireeye Network Security oferece vários benefícios:Minimiza o risco de violações cibernéticas

A Fireeye Network Security é uma solução de defesa cibernética altamente eficaz que:- Impede que os intrusos invadam uma organização para roubar ativos valiosos ou interromper os negócios, interrompendo os ataques avançados, direcionados e outros

- Pare os ataques e contém intrusões mais rapidamente com evidências concretas, inteligência acionável, bloqueio em linha e automação de fluxo de trabalho de resposta

- Elimina pontos fracos de uma organização’S Defesas cibernéticas com proteção consistente para vários sistemas operacionais, tipos de aplicativos, ramificações e sites centrais

Curto período de retorno

De acordo com um recente estudo da Forrester Consulting1, os clientes da Fireeye Network Security podem esperar uma economia de 152% em ROI em três anos e um retorno em seu investimento inicial em apenas 9.7 meses. Segurança de rede de fireye:- Concentra os recursos da equipe de segurança em ataques reais para reduzir as despesas operacionais

- Otimiza os gastos de capital com um serviço MVX compartilhado e uma grande variedade de pontos de desempenho para a implantação do Direito para atender aos requisitos

- Investimento de segurança à prova de futuro, escalando sem problemas quando o número de filiais ou a quantidade de tráfego da Internet cresce

- Protege os investimentos existentes, permitindo a migração de free de uma implantação integrada para uma distribuição

- Reduz o financiamento de capital futuro com arquitetura modular e extensível

Prêmios e certificações

O portfólio de produtos de segurança da FireEye Network recebeu vários prêmios e certificações do setor e do governo:- Em 2016, Frost & Sullivan reconheceram o FireEye como o líder de mercado indiscutível com 56% de participação de mercado, mais do que os próximos dez concorrentes combinados 2

- A Fireeye Network Security recebeu vários prêmios do SANS Institute, SC Magazine, CRN e outros

- A Fireeye Network Security foi a primeira solução de segurança no mercado a receber a certificação do Departamento de Segurança de Segurança Interna dos EUA

1 Forrester (maio de 2016). O impacto econômico total do fireye.

2 Frost & Sullivan (outubro de 2016). Análise de mercado de sandbox de segurança de redeEspecificações técnicas:

Appliance integrado NX 2500 NX 2550 NX 3500 NX 4500 NX 5500 NX 10450 NX 10550 Especificações físicas Suporte do sistema operacional Microsoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows Microsoft Windows

Mac OS XDesempenho* Até 50 Mbps ou 100 Mbps Até 250 Mbps Até 500 Mbps Até 1 Gbps Até 2.5 Gbps Até 4Gbps Até 4Gbps Portas de monitoramento de rede 4x 10/100/1000 portas base-t (no painel frontal) 4x 10gige sfp+ 4x 1gige Bypass 4x 10gige sfp+ 4x 1gige Bypass 8x 10gige sfp+ 4x 1gige Bypass 8x 10gige sfp+ 4x 1gige Bypass 8 x SFP+ (4 x 1000base e 4 x 10gbase), 1000Basesx/ 10GBasesr (LC, MMF), 1000BASELX/ 10GBASELR (LC SMF), 1000BASET (RJ45, UTP5), 10GBASECU (5M direto-ATACHED) Modo de operação portas de rede Monitor em linha, Failopen, Fail- Fechar (Bypass HW) ou TAP/SPAN Monitor em linha, Failopen, Fail- Fechar (Bypass HW) ou TAP/SPAN Monitor em linha, Failopen, Fail- Fechar (Bypass HW) ou TAP/SPAN Monitor em linha, Failopen, Fail- Fechar (Bypass HW) ou TAP/SPAN Monitor em linha, Failopen, Fail- Fechar (Bypass HW) ou TAP/SPAN Monitor em linha ou toque/span Monitor em linha ou toque/span Alta disponibilidade (ha) Não disponível Não disponível Não disponível Não disponível Não disponível HA ativo-passivo HA ativo-passivo Portas de alta disponibilidade (HA) (painel traseiro) Não disponível Não disponível Não disponível Não disponível 2x 100/1000/10g Base-T portas 2x 100/1000/10g Base-T portas 2x 100/1000/10g Base-T portas Portas de gerenciamento (painel traseiro) 2x 10/100/1000 Base- T portas (no painel frontal) 2x 10/100/1000 Base- T portas 2x 10/100/1000 Base- T portas 2x 10/100/1000 Base- T portas 2x 10/100/1000 Base- T portas 2x 10/100/1000 Base- T portas 2x 10/100/1000 Base- T portas Porta IPMI (painel traseiro) Incluído Incluído Incluído Incluído Incluído Incluído Incluído LCD frontal e teclado Não disponível Não disponível Não disponível Não disponível Não disponível Incluído Incluído Porta VGA Não Sim Sim Sim Sim Sim Sim Portas USB 2x Tipo A portas USB (painel frontal) 4x Tipo A portas USB 2 dianteiro, 2 traseiro 4x Tipo A portas USB 2 dianteiro, 2 traseiro 4x Tipo A portas USB 2 dianteiro, 2 traseiro 4x Tipo A portas USB 2 dianteiro, 2 traseiro 2x Tipo A portas USB 2x Tipo A portas USB Porta serial (painel traseiro) 115.200 bps, sem paridade, 8 bits, 1 bit de parada (o cabo do adaptador RJ45 RJ45-para-DSUB está incluído) 115.200 bps, sem paridade, 8 bits, 1 parada 115.200 bps, sem paridade, 8 bits, 1 parada 115.200 bps, sem paridade, 8 bits, 1 parada 115.200 bps, sem paridade, 8 bits, 1 parada 115.200 bps, sem paridade, 8 bits, 1 parada 115.200 bps, sem paridade, 8 bits, 1 parada Capacidade de condução 1 TB 3.5 polegadas, SATA HDD, interno, fixo 2 x 4 TB HDD, 3.5”, SAS3, 7.2KRPM, FRU RAID1 2 x 4 TB HDD, 3.5”, SAS3, 7.2KRPM, FRU RAID1 2 x 4 TB HDD, 3.5”, SAS3, 7.2KRPM, FRU RAID1 2 x 4 TB HDD, 3.5”, SAS3, 7.2KRPM, FRU RAID1 4x 800 GB SSD, 2.5 polegadas, SATA, FRU RAID10 4x 960 GB SSD, 2.5 polegadas, SATA, FRU RAID10 Gabinete 1RU, se encaixa no rack de 19 polegadas 1RU, se encaixa no rack de 19 polegadas 2ru, encaixa o rack de 19 polegadas 2ru, encaixa o rack de 19 polegadas 2ru, encaixa o rack de 19 polegadas 2ru, encaixa o rack de 19 polegadas 2ru, encaixa o rack de 19 polegadas Dimensão do chassi wxdxh 17.2in (437 mm) x 19.7in (500 mm) x 1.7in (43.2 mm) 17.2in (437 mm) x 25.6in (650 mm) x 1.7in (43.2mm) 17.24in (438 mm) x 24.41in (620mm) x 3.48in (88.4mm) 17.24in (438 mm) x 24.41in (620mm) x 3.48in (88.4mm) 17.24in (438 mm) x 24.41in (620mm) x 3.48in (88.4mm) 17.2in (437 mm) x 27.9in (709mm) x 3.5in (89mm) 17.2in (437 mm) x 33.5in (851 mm) x 3.5in (89mm) Fonte de alimentação CA Único 250 watts, 90-264 Vac, 3.5 – 1.5 A, 50-60 Hz, IEC60320-C14, entrada, interna, fixada Redundante (1+1) 750 watts, 100 – 240 Vac 9.0 – 4.5A, 50-60 Hz IEC60320-C14 Inlet, Fru Redundante (1+1) 800 watts, 100 – 240 Vac 10.5 – 4.0A, 50-60 Hz IEC60320-C14 Inlet, Fru Redundante (1+1) 800 watts, 100 – 240 Vac 10.5 – 4.0A, 50-60 Hz IEC60320-C14 Inlet, Fru Redundante (1+1) 800 watts, 100 – 240 Vac 10.5 – 4.0A, 50-60 Hz IEC60320-C14 Inlet, Fru Redundante (1+1) 1200 watts, 100-140 Vac, 14.7 – 10.5 A 1400 WATT, 180-240 VAC, 9.5 – 7.2 A, 50-60 Hz, FRU IEC60320-C14 Redundante (1+1) 800W: 100-127V, 9.8a-7a 1000W: 220-240V, 7-5A, 50-60Hz, FRU IEC60320-C14 ENTRADA (em processo) FRU Consumo de energia máximo (watts) 85 watts 265 watts 426 watts 519 watts 658 watts 850 watts 760 watts Dissipação térmica Máximo (BTU/H) 290 BTU/H 904 BTU/H 1.454 BTU/h 1.771 btu/h 2.245 BTU/H 2.908 BTU/H 2.594 BTU/H Mtbf (h) 56.400 h 54.200 h 65.466 h 57.766 h 52.802 h 40.275 h 36.101 h Appliance sozinho / como peso enviado LB. (kg) 16.2 lb (7.3 kg) / 28.2 lb (2.95 kg) 29.8 libras (13.5 kg) / 40.8 libras (18.5 kg) 37.4 libras (17.0 kg) / 58.6 libras (26.6 kg) 42.4 libras (19.2 kg) / 63.5 libras (28.8 kg) 42.7 libras (19.2 kg) / 63.8 libras (29.0 kg) 51 lb. (23 kg) / 66 lb. (30 kg) 46 lb (21 kg) / 90 lb (40.2 kg) Segurança de conformidade regulatória IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2Certificações de segurança FIPS 140-2 Nível 1

CC NDPP V1.1FIPS 140-2 Nível 1

CC NDPP V1.1FIPS 140-2 Nível 1

CC NDPP V1.1FIPS 140-2 Nível 1

CC NDPP V1.1FIPS 140-2 Nível 1

CC NDPP V1.1FIPS 140-2 Nível 1

CC NDPP V1.1FIPS 140-2 Nível 1

CC NDPP V1.1 (em processo)Conformidade regulatória emc FCC Parte 15, ICES-003 Classe A, AS/NZS CISPR 22, CISPR 32, EN 55032, EN 55024, IEC/EN 61000-3-2, IEC/EN 61000-3-3, IEC/EN 61000-4-2, V-2/2015 e V-3/2015 Conformidade Ambiental Diretiva Rohs, 2011/65/eu, alcance, diretiva Weee, 2012/19/UE Temperatura de operação 0 ~ 40 ° C

32 ~ 104 ° F0 ~ 35 ° C

32 ~ 95 ° F0 ~ 35 ° C

32 ~ 95 ° F0 ~ 35 ° C

32 ~ 95 ° F0 ~ 35 ° C

32 ~ 95 ° F10 ~ 35 ° C

50 ~ 95 ° F10 ~ 35 ° C

50 ~ 95 ° FTemperatura não operacional -20 ~ 80 ° C

-4 ~ 176 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° FOperação de umidade relativa 5% – 85% não -condensador 10 ~ 95% a 40 ° C, não-condessa 10 ~ 95% a 40 ° C, não-condessa 10 ~ 95% a 40 ° C, não-condessa 10 ~ 95% a 40 ° C, não-condessa 10% – 85% não -condensador 10% – 85% não -condensador Umidade relativa não operadora 5% – 95% não -condensador 10 ~ 95% a 60 ° C, não-condessa 10 ~ 95% a 60 ° C, não-condessa 10 ~ 95% a 60 ° C, não-condessa 10 ~ 95% a 60 ° C, não-condessa 5% – 95% não -condensador 5% – 95% não -condensador Altitude de Operação 3.000 m

9.842 pés3.000 m

9.842 pés3.000 m

9.842 pés3.000 m

9.842 pés3.000 m

9.842 pés3.000 m

9.842 pés3.000 m

9.842 pésDesempenho do IPS MAX IPS Performance Até 50 Mbps ou 100 Mbps Até 250 Mbps Até 500 Mbps Até 1 Gbps Até 2.5 Gbps Até 4 Gbps Até 4 Gbps Conexões simultâneas máximas 15k ou 80k 80k 160K 500k 1m 2m 2m Novas conexões por segundo 750/s 4k/s 8k/s 10k/s 20k/s 40k/s 40k/s Nó inteligente NX 2500 NX 2550 NX 3500 NX 4500 NX 5500 NX 10450 NX 10550 Especificações físicas Suporte do sistema operacional Microsoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows

Mac OS XMicrosoft Windows Microsoft Windows

Mac OS XDesempenho Até 100 Mbps ou 250 Mbps Até 500 Mbps Até 1 Gbps Até 2 Gbps Até 5 Gbps Até 10 Gbps Até 10 Gbps Portas de monitoramento de rede 4x 10/100/1000 portas base-t (no painel frontal) 4x 10gige sfp+

4x 1Gige Bypass4x 10gige sfp+

4x 1Gige Bypass8x 10gige sfp+

4x 1Gige Bypass8x 10gige sfp+

4x 1Gige Bypass8 x SFP+ (4 x 1000base e 4 x 10gbase), 1000Basesx/ 10GBasesr (LC, MMF), 1000BASELX/ 10GBASELR (LC SMF), 1000BASET (RJ45, UTP5), 10GBASECU (5M direto-ATACHED) 8 x SFP+ (4 x 1000base e 4 x 10gbase), 1000Basesx/ 10GBasesr (LC, MMF), 1000BASELX/ 10GBASELR (LC, SMF), 1000BASET (RJ45, UTP5), 10GBASECU (5M direto-ateado Modo de operação portas de rede Monitor em linha, Failopen, Fail- Fechar (Bypass HW) ou TAP/SPAN Monitor em linha, Failopen, Fail- Fechar (Bypass HW) ou TAP/SPAN Monitor em linha, Failopen, Fail- Fechar (Bypass HW) ou TAP/SPAN Monitor em linha, Failopen, Fail- Fechar (Bypass HW) ou TAP/SPAN Monitor em linha, Failopen, Fail- Fechar (Bypass HW) ou TAP/SPAN Monitor em linha ou toque/span Monitor em linha ou toque/span Alta disponibilidade (ha) Não disponível Não disponível Não disponível Não disponível Não disponível HA ativo-passivo HA ativo-passivo Portas de alta disponibilidade (HA) (painel traseiro) Não disponível Não disponível Não disponível Não disponível Não disponível 2x 100/1000/10g Base-T portas 2x 100/1000/10g Base-T portas Portas de gerenciamento (painel traseiro) 4x 10/100/1000 Base- T portas (no painel frontal) 2x 10/100/1000 Base- T portas 2x 10/100/1000 Base- T portas 2x 10/100/1000 Base- T portas 2x 10/100/1000 Base- T portas 2x 10/100/1000 Base- T portas 2x 10/100/1000 Base- T portas Porta IPMI (painel traseiro) Painel traseiro Incluído Incluído Incluído Incluído Incluído Incluído LCD frontal e teclado Não disponível Não disponível Não disponível Não disponível Não disponível Incluído Incluído Porta VGA Não disponível Sim Sim Sim Sim Sim Sim Portas USB 2x Tipo A portas USB (painel frontal) 4x Tipo A portas USB 2 dianteiro, 2 traseiro 4x Tipo A portas USB 2 dianteiro, 2 traseiro 4x Tipo A portas USB 2 dianteiro, 2 traseiro 4x Tipo A portas USB 2 dianteiro, 2 traseiro 4x Tipo A portas USB 2 dianteiro, 2 traseiro 4x Tipo A portas USB 2 dianteiro, 2 traseiro Porta serial (painel traseiro) 115.200 bps, sem paridade, 8 bits, 1 bit de parada (o cabo do adaptador RJ45 RJ45-para-DSUB está incluído) 115.200 bps, sem paridade, 8 bits, 1 parada 115.200 bps, sem paridade, 8 bits, 1 parada 115.200 bps, sem paridade, 8 bits, 1 parada 115.200 bps, sem paridade, 8 bits, 1 parada 115.200 bps, sem paridade, 8 bits, 1 parada 115.200 bps, sem paridade, 8 bits, 1 parada Capacidade de condução 1 TB 3.5 polegadas SATA HDD, interno, fixo 2 x 4 TB HDD, 3.5”, SAS3, 7.2KRPM, FRU RAID1 2 x 4 TB HDD, 3.5”, SAS3, 7.2KRPM, FRU RAID1 2 x 4 TB HDD, 3.5”, SAS3, 7.2KRPM, FRU RAID1 2 x 4 TB HDD, 3.5”, SAS3, 7.2KRPM, FRU RAID1 4x 800 GB SSD, 2.5 polegadas, SATA, FRU RAID10 4x 960 GB SSD, 2.5 polegadas, SATA, FRU RAID10 Gabinete 1ru, encaixa o rack de 19 polegadas 1ru, encaixa o rack de 19 polegadas 2ru, encaixa o rack de 19 polegadas 2ru, encaixa o rack de 19 polegadas 2ru, encaixa o rack de 19 polegadas 2ru, encaixa o rack de 19 polegadas 2ru, encaixa o rack de 19 polegadas Dimensão do chassi wxdxh 17.2in (437 mm) x 19.7in (500 mm) x 1.7in (43.2mm) 17.2in (437 mm) x 25.6in (650 mm) x 1.7in (43.2mm) 17.24in (438 mm) x 24.41in (620mm) x 3.48in (88.4mm) 17.24in (438 mm) x 24.41in (620mm) x 3.48in (88.4mm) 17.24in (438 mm) x 24.41in (620mm) x 3.48in (88.4mm) 17.2in (437 mm) x 27.9in (709mm) x 3.5in (89 mm) 17.2in (437 mm) x 33.5in (851 mm) x 3.5in (89 mm) Fonte de alimentação CA Único 250 watts, 90-264 Vac, 3.5 – 1.5 A, 50-60 Hz, IEC60320-C14, entrada, interna, fixada Redundante (1+1) 750 watts, 100 – 240 Vac 9 – 4.5A, 50-60 Hz IEC60320-C14 Inlet, Fru Redundante (1+1) 800 watts, 100 – 240 Vac 10.5 – 4.0A, 50-60 Hz IEC60320-C14 Inlet, Fru Redundante (1+1) 800 watts, 100 – 240 Vac 10.5 – 4.0A, 50-60 Hz IEC60320-C14 Inlet, Fru Redundante (1+1) 800 watts, 100 – 240 Vac 10.5 – 4.0A, 50-60 Hz IEC60320-C14 Inlet, Fru Redundante (1+1) 800W: 100-127V, 9.8a-7a 1000W: 220-240V, 7-5A, 50-60HZ, FRU IEC60320-C14 Redundante (1+1) 800W: 100-127V, 9.8a-7a 1000W: 220-240V, 7-5A, 50-60HZ, FRU IEC60320-C14 Consumo de energia máximo (watts) 85 watts 265 watts 426 watts 519 watts 658 watts 850 watts 760 watts Dissipação térmica Máximo (BTU/H) 290 BTU/H 904 BTU/H 1.454 BTU/h 1.771 btu/h 2.245 BTU/H 2.908 BTU/H 2.594 BTU/H Mtbf (h) 56.400 h 54.200 h 65.466 h 57.766 h 52.802 h 40.275 h 36.101 h Appliance sozinho / como peso enviado LB. (kg) 16.2 lb (7.3 kg) / 28.2 lb (2.95 kg) 29.8 libras (13.5 kg) / 40.8 libras (18.5 kg) 37.4 libras (17.0 kg) / 58.6 libras (26.6 kg) 42.4 libras (19.2 kg) / 63.5 libras (28.8 kg) 42.7 libras (19.2 kg) / 63.8 libras (29.0 kg) 51 lb. (23 kg) / 66 lb. (30 kg) 46 lb (21 kg) / 90 lb (40.2 kg) Segurança de conformidade regulatória IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2IEC 60950

EN 60950-1

UL 60950

CSA/CAN-C22.2Certificações de segurança FIPS 140-2 Nível 1

CC NDPP V1.1FIPS 140-2 Nível 1

CC NDPP V1.1FIPS 140-2 Nível 1

CC NDPP V1.1FIPS 140-2 Nível 1

CC NDPP V1.1FIPS 140-2 Nível 1

CC NDPP V1.1FIPS 140-2 Nível 1

CC NDPP V1.1FIPS 140-2 Nível 1

CC NDPP V1.1 (em processo)Conformidade regulatória emc FCC Parte 15, ICES-003 Classe A, AS/NZS CISPR 22, CISPR 32, EN 55032, EN 55024, IEC/EN 61000-3-2, IEC/EN 61000-3-3, IEC/EN 61000-4-2, V-2/2015 e V-3/2015 Conformidade Ambiental Diretiva Rohs, 2011/65/eu, alcance, diretiva Weee, 2012/19/UE Temperatura de operação 0 ~ 40 ° C

32 ~ 104 ° F0 ~ 35 ° C

32 ~ 95 ° F0 ~ 35 ° C

32 ~ 95 ° F0 ~ 35 ° C

32 ~ 95 ° F0 ~ 35 ° C

32 ~ 95 ° F10 ~ 35 ° C

50 ~ 95 ° F10 ~ 35 ° C

50 ~ 95 ° FTemperatura não operacional -20 ~ 80 ° C

-4 ~ 176 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° F-40 ~ 70 ° C

-40 ~ 158 ° FOperação de umidade relativa 5% – 85% não -condensador 10 ~ 95% a 40 ° C, não-condessa 10 ~ 95% a 40 ° C, não-condessa 10 ~ 95% a 40 ° C, não-condessa 10 ~ 95% a 40 ° C, não-condessa 10% – 85% não -condensador 10% – 85% não -condensador Umidade relativa não operadora 5% – 95% não -condensador 10 ~ 95% a 60 ° C, não-condessa 10 ~ 95% a 60 ° C, não-condessa 10 ~ 95% a 60 ° C, não-condessa 10 ~ 95% a 60 ° C, não-condessa 5% – 95% não -condensador 5% – 95% não -condensador Altitude de Operação 3.000 m

9.842 pés3.000 m

9.842 pés3.000 m

9.842 pés3.000 m

9.842 pés3.000 m

9.842 pés3.000 m

9.842 pés3.000 m

9.842 pésDesempenho do IPS MAX IPS Performance Até 100 /250 Mbps Até 500 Mbps Até 1 Gbps Até 2 Gbps Até 5 Gbps Até 8 Gbps Até 10 Gbps Conexões simultâneas máximas 80k 160K 500k 1m 2m 4m 4m Novas conexões por segundo 4k/s 8k/s 10k/s 20k/s 40k/s 80k/s 80k/s Nota: Todos os valores de desempenho variam dependendo da configuração do sistema e do perfil de tráfego que está sendo processado.

Documentação:

Notas de preços:

- Preços e disponibilidade de produtos sujeitos a alterações sem aviso prévio.

Soluções de segurança cibernética do fogo

O FireEye é um provedor de segurança de rede que oferece um forte serviço de detecção e resposta prolongada (XDR).

Soluções de segurança cibernética do fogo

Solução de segurança cibernética de fogo: comparações, revisão, benefícios, casos de uso, prós e contras

Autor: Netify Research Team

Se você tiver dúvidas sobre o FireEye e como a capacidade deles está alinhada às suas necessidades, envie um e -mail para a equipe de pesquisa do Netify. REINO UNIDO: [email protected] Unido América do Norte: [email protected]

(Use o e -mail do Reino Unido para Row – Resto of the World – perguntas ou consultas)

Recursos e conteúdo para download

Receba instantaneamente a última folha de dados do FireEyeye

Solicite a última folha de dados do FireEyeye, enviada imediatamente.

Receba PDF de vendas agora

Obtenha uma demonstração da solução de segurança cibernética do fogo

Solicite uma demonstração da Fireeye Presales no Reino Unido ou na América do Norte.

Solicite uma demonstração de fireye

Solicite seu contato local de vendas de fogo de fogo

Encontre o seu contato local de vendas no país.

Encontre contato local de fogo

Solicite o mais recente pdf de vendas de segurança cibernética do FireEye diretamente da sua equipe de conta local. Verifique sua pasta lixo se não for recebido.

Complete seus dados para organizar uma demonstração de fireye. Você receberá contato solicitando datas e horários disponíveis – verifique sua pasta lixo se não for recebido.

Solicite seu contato local de vendas no país. Você receberá detalhes o mais rápido possível – verifique sua pasta lixo se não for recebida.

Revisão do netify

FireEye é um provedor de segurança de rede e XDR. Eles oferecem fortes recursos de detecção e resposta de rede que aproveitam suas tecnologias de IA, aprendizado de máquina e MVX, para bloquear violações de segurança em tempo real. O serviço é rico em recursos, oferecendo uma ampla gama de opções de implantação local e baseadas em nuvem para proteger sistemas operacionais como Apple OS X, Windows e Microsoft, além de SaaS e Applications em nuvem (OpenStack, Azure, AWS, Kubernetes e Google Cloud Platform). Eles oferecem serviços CASB (Cloud Access Security Broker) por meio de uma parceria com a CipherCloud e uma variedade de opções de segurança em nuvem por meio de uma colaboração com o Iboss.

O Netify recomenda o FireEye para clientes que procuram XDR e segurança de rede detalhados, com várias opções de implantação e segurança para usuários remotos. No entanto, para empresas que exigem tecnologias SASE e ZTNA, o FireEye pode não ser um ajuste adequado.

Assistência no mercado

Você é um tomador de decisão de TI construindo sua própria segurança cibernética SASE ou SD WAN List?

Faça nosso teste de avaliação de 90 segundos para descobrir quais três principais fornecedores ou fornecedores gerenciados são uma correspondência para suas respostas.

Sobre Fireeye

Fireeye é uma empresa de segurança privada, cuja sede está sediada em Milpitas, Califórnia, América do Norte. A empresa foi fundada em 2004 por Ashar Aziz, e sua empresa controladora é o Symphony Technology Group. FireEye recebeu prêmios do Infosec Awards 2020 Melhor produto: Fireeye Network and Security Management, ATAC ATAC 2020 Prêmio: Fireeye Network Security and Cybersecurity Excellence Awards 2021 para FIREEYE CloudVisory, Fireeye E -mail Segurança e Segurança de Enderye. FireEye atualmente possui uma pontuação de promotor líquida de 54. Em 8 de outubro de 2021, o FireEye foi fundido com a McAfee Enterprise por meio de uma aquisição do Symphony Technology Group, criando um portfólio para proteger os clientes em aplicativos, terminais, infraestrutura e nuvem. A empresa também foi apresentada como um futuro fornecedor no Gartner “Innovation Insight para detecção e resposta prolongadas” relatório.

Prós e contras

Quais são os prós e contras da segurança cibernética de fogo?

Lista dos prós e contras associados à segurança cibernética do fogo.

Prós

- O FireEye protege os usuários remotos por meio de sua parceria com o IBoss para fornecer à segurança em nuvem ameaças e detecção de violação.

- O FireEye oferece um forte serviço de detecção e resposta prolongada (XDR), que aproveita o aprendizado de máquina e a IA, juntamente com os motores de execução virtual de multi-vetor (MVX), para detectar e bloquear o tráfego malicioso em tempo real em tempo real.

Contras

- Desde que se separam de Mandiant, deve -se tomar cuidado, pois não podemos identificar até que ponto o FireEye manteve os serviços de inteligência de ameaças como parte de sua oferta.

- O FireEye não oferece serviços de rede de confiança Zero Trust (ZTNA) e serviços de serviço de acesso seguro (SASE) – as empresas que exigem esses serviços podem ser advertidas.

Comparação

Comparação: Fireeye vs Crowdstrike vs Palo Alto Geralimência Cibernética

Considere os pontos abaixo para comparar o fireye vs crowdstrike vs palo alto cibersegurança.

FireEye

- Fireeye é uma escolha adequada para clientes que procuram detecção e resposta e soluções de segurança de rede estendidas.

- Não oferece SASE completo.

- Oferece segurança em nuvem para AWS, Azure e Google Cloud.

Crowdstrike

- Crowdstrike é uma boa escolha para clientes que procuram serviços de segurança granular.

- Oferece serviços estendidos de detecção e resposta.

- Crowdstrike oferece conectividade à AWS, Azure e Google Cloud.

Palo Alto

- Palo Alto é uma boa escolha para clientes que procuram uma solução SD WAN e SASE integrada com fortes recursos em nuvem.

- Oferece serviços estendidos de detecção e resposta.

- Oferece conectividade à AWS, Azure e Google Cloud.

Comparação

Comparação: Fireeye vs Check Point Cibersegurança

Considere os pontos abaixo para comparar o FireEye vs Check Point Cybersecurity.

FireEye

- Fireeye é uma escolha adequada para clientes que procuram detecção e resposta e soluções de segurança de rede estendidas.

- Não oferece SASE completo.

- Oferece segurança em nuvem para AWS, Azure e Google Cloud.

Ponto de verificação

- O ponto de verificação é uma boa escolha para grandes empresas multinacionais que procuram serviços de segurança granular.

- Oferta de check point Serviços granulares SASE.

- Oferece segurança para a AWS, Azure e Google Cloud.

Fornecedores semelhantes

Os 3 principais fornecedores semelhantes de segurança cibernética

Clique no logotipo do fornecedor para saber mais sobre cada respectiva solução de segurança cibernética.

Produtos e serviços

Quais são as soluções do FireEye?

- Helix Security Platform: Uma plataforma de operações de segurança SaaS, oferecendo aos clientes a capacidade de controlar incidentes em todas as áreas. O produto vem com validação automatizada de alerta para ajudar a gerenciar falsos positivos e alerta de volume. O Serviço de Gerenciamento de Eventos de Informações de Segurança (SIEM) adquire big data da Remote Systems e o usa para fornecer aos clientes uma visão de suas organizações TI Security. A análise de comportamento do usuário e entidade alavanca o aprendizado de máquina, análise estatística e algoritmos para detectar ameaças de segurança interna e externa. FireEye Helix também usa aprendizado de máquina para basear o que é um negócio’ O comportamento normal é como, permitindo que alertas sejam criados quando ocorrem anomalias e desvios. Inteligência de ameaças em tempo real e detecções de ameaças personalizáveis são capazes de detectar ameaças de vários vetores. Orquestração de segurança integrada, automação e resposta (SOAR) é oferecida para criar tempos de resposta rápidos, redução da exposição ao risco e consistência do processo. Os clientes têm a capacidade de priorizar alertas, concentrando -se em ameaças verdadeiras enquanto personalizam painéis de resposta a incidentes.

- Motor de Execução Virtual Multi-vetor (MVX): Projetado para detectar ataques evasivos, como multi-fluxo e dia zero, usando análises dinâmicas e sem assinatura, impedindo a infecção e compromete as fases de cadeias de matar ciber-ataques e identificar novas explorações e malware.

- Segurança de rede de fireye: Protege sistemas operacionais como Apple OS X, Windows e Microsoft. A solução aproveita as tecnologias de aprendizado dinâmico de máquina e inteligência artificial (AI), que inspecionam o tráfego de rede suspeito, detectando e bloqueando atividades maliciosas em tempo real. O sistema de prevenção de intrusões (IPS) detecta ataques usando a correspondência convencional de assinatura. O aparelho foi projetado para ficar atrás dos firewalls da próxima geração (NGFW), Secure Gateways Web (SWG) e IPS, ajudando essas soluções detectando ataques conhecidos e desconhecidos. A solução é capaz de analisar mais de 160 tipos de arquivos, que incluem executáveis portáteis (PES), conteúdo da Web ativo, Java, Adobe, Arquivos e Mídia da Microsoft, aplicativos e multimídia. A solução pode ser implantada de várias maneiras diferentes:

- A Integrated Network Security, uma aplicação abrangente de hardware com o serviço MVX, protege os pontos de acesso à Internet em um único site;

- A Network Security Distributed, um conjunto de aparelhos extensíveis que usam um serviço MVX, garantindo pontos de acesso à Internet em toda a organização;

- Nó inteligente de rede, que são aparelhos físicos ou virtuais projetados para analisar o tráfego da Internet e detectar e bloquear o tráfego malicioso enquanto envia atividades suspeitas para o serviço MVX para análise definitiva do veredicto.

- MVX Smart Grid: Serviço MVX localizado no local, oferecendo escalabilidade transparente, tolerância de falhas N+1 incorporada e balanceamento de carga automatizado.

- FireEye Cloud MVX: um serviço de assinatura MVX, que oferece segurança analisando o tráfego na rede Smart Node. Quaisquer objetos suspeitos são enviados ao serviço MVX para serem filtrados.

- Proteção no local ou na nuvem: segurança de rede na nuvem pública, disponível na AWS e no Azure.

- Múltiplos, aprendizado dinâmico de máquina, IA e mecanismos de correlação: Projetado para detectar e bloquear ataques direcionados, ofuscados e personalizados usando análises contextuais baseadas em regras com insights em tempo real que são coletados usando horas de experiência anterior em resposta a incidentes. O produto identifica explorações maliciosas, como malware, retorno de chamada de comando e controle (CNC) e ataques de phishing e os bloqueiam impedindo a infecção, o compromisso e as fases de intrusão da cadeia de matança de ataque cibernético. O tráfego de rede suspeito é extraído e enviado ao mecanismo MVX para análise posterior.

- Rede forense de rede: A rede forense de rede permite que os clientes usem detecção e proteção sem graça de ameaças como zero-dias. O serviço inclui análise de código, heurística, emulação, análise estatística e aprendizado de máquina em uma solução de sandbox. Inclui alterações de alta fidelidade, maior conscientização sobre ameaças dos profissionais de segurança de fogo e melhora a eficiência do analista, reduzindo o volume de alerta. Sistema de prevenção de intrusões integradas (IPS) e inteligência dinâmica de ameaças também estão disponíveis. Os clientes podem optar por implantar o serviço de várias maneiras, incluindo o local, em linha e fora da banda, em nuvem pública e privada, híbridos e ofertas virtuais. Para criar uma pilha de segurança de proteção de ameaças avançadas abrangente de ponta a ponta, os clientes podem combinar esse serviço com o FireEye Helix, o Fireeye Endpoint e o email Security. A Fireeye Network Forensics também tem a capacidade de se integrar à segurança da rede de fireye para fornecer capturas de pacotes associadas a um alerta, para investigações detalhadas.

- Detecção de Fireeye sob demanda: Detecção de ameaças entregue como uma interface de programação de aplicativos (API) com recursos para integrar os fluxos de trabalho do Centro de Operações de Segurança (SOC), repositórios de dados, análise do SIEM e aplicativos da web do cliente, com recursos flexíveis de análise de arquivos e conteúdo.

- Segurança do endpoint: Utiliza proteção de vários motores para proteger pontos de extremidade em um único agente modular, bloqueando ameaças avançadas com malware de aprendizado de máquina, malware comum usando um mecanismo baseado em assinatura, explorações de aplicativos com análise de comportamento explorador de mecanismo e protege de novos vetores usando módulos de segurança do endpoint. A segurança final também aproveita a detecção de ameaças e a resposta para identificar a atividade de ameaças usando um indicador em tempo real do mecanismo, ferramentas e técnicas de compromisso em tempo real para permitir a resposta a violações, cronogramas de atividades registradas para serem usadas em análise forense e a capacidade de transmitir alertas e informações para o hélice do fogo XDR XDR XDR XDR. A investigação forense em tempo real também está disponível, permitindo que os clientes atribuam gravidade e prioridade aos alertas usando triagem, investigem e determinem artefatos de ameaças usando mergulho profundo e encontre artefatos de ameaças entre os finais usando a caça corporativa. Fireeye Retwork Security detecta e contém compromissos de segurança, que são enviados para a segurança do FireEye Endpoint para remediação.

- Segurança por e -mail: O Gateway de e-mail seguro do FireEye permite que os clientes protejam contra ameaças avançadas por e-mail, como phishing e representação de lança. A solução usa aprendizado de máquina para minimizar os riscos, identificar falsos positivos, bloquear tentativas de phishing e rastrear a atividade de ataque. Como as ameaças estão bloqueadas em linha, é minimizado a fadiga de alerta, o que permite que as equipes de segurança gerenciem políticas e personalizem respostas, dependendo da gravidade de um ataque. O FireEye Email Security está disponível em dois pacotes: FireEye Email Security- Cloud Edition, que se integra a plataformas de email em nuvem como o Microsoft 365; e FireEye Email Security-Server Edition, que está localizado no local como um aparelho ou sensor virtual, com a capacidade de bloquear malware e e-mails de phishing de lança. FireEye Central Management está disponível para correlacionar alertas formam a segurança da rede de fireye com segurança de e -mail de fogo, fornecendo uma visão clara de qualquer ataque.

- CloudVisory: Uma solução de segurança de várias nuvens, fornecendo auditorias de segurança em nuvem ad-hoc, segurança em nuvem de um pano único de vidro, análise contínua de segurança em nuvem e visualização de fluxo de rede . A plataforma também oferece proteção contra a violação de exposição e conformidade, reduzindo o risco de segurança de segurança em nuvem usando a estrutura de conformidade extensível, gerenciamento de vulnerabilidade em nuvem, proteção de conformidade em nuvem e análise de riscos e análise de riscos e remediação. Finalmente, a solução usa aprendizado de máquina para detectar anomalias, com gerenciamento de políticas de segurança em nuvem, detecção e resposta de ameaças, micro-segmentação inteligente e governança de políticas automatizadas.

- Detecção sob demanda: Um serviço de detecção de ameaças projetado para descobrir ameaças à segurança na nuvem, Siem, SoC ou arquivos que são enviados para aplicativos da Web. O serviço pode detectar ameaças conhecidas e desconhecidas, inspecionando a infraestrutura em nuvem e a lógica de negócios em aplicativos em nuvem, e é implantável em todo o ecossistema em nuvem, inclusive com soluções como Dropbox, Slack e Salesforce. A solução também aproveita a inteligência de ameaça do Fireeye Soc. Detecção sob demanda pode ser incorporada em produtos de um cliente, usando sua API.

- FireEye + Iboss Cloud Security: O FireEye colaborou com o SASE e o provedor de segurança Iboss para criar uma plataforma de segurança de rede e nuvem com proteção de ameaças avançada e prevenção de violação de dados. A solução é implantada através da nuvem e é capaz de proteger qualquer ponto de extremidade, independentemente do usuário final’s Localização ou fator de forma- qualquer coisa, desde laptop, desktop, tablet, IoT, servidor ou qualquer outro dispositivo móvel, protegendo usuários remotos. (Ver, Como o fireye suporta usuários remotos?).

Provedores de serviço

Quais prestadores de serviços oferecem segurança cibernética de fogo?

Filtre por tag, localização e tipo de serviço:

(Selecione qualquer número de tags)Europe Asia Australia United Arab Emirates UK North America XDR CASB MDR FWaaS SWG Security MSP Endpoint protection File analysis IT vendor risk management tools Insider risk management IoT security Vulnerability assessment Security and compliance Mobile threat defence SIEM Cloud workload protection Identity governance, access management Instant communications security Managed security Integrations Windows support Linux/Unix support Analytics Reporting and statistics (SD WAN) On-premises/Private cloud SaaS Compliance reporting Artificial Intelligence (AI) Machine Learning (ML)

Não há resultados correspondendo à sua seleção.

Qual é a solução de segurança do FireEye Sase?

FireEye atualmente não oferece uma solução completa. No entanto, sua parceria com o iBoss fornece uma solução de segurança de rede em nuvem com proteção avançada de ameaças e a capacidade de proteger dispositivos tanto no local quanto em um ambiente remoto (ver, Fireeye Products and Services: FireEye + Iboss Cloud Security).

Qual solução de acesso à rede de confiança Zero (ZTNA) é suportada pela FireEye?

FireEye atualmente não oferece uma solução ZTNA.

Qual solução CASB é suportada pelo FireEye?

FireEye não oferece CASB diretamente. No entanto, eles recentemente colaboraram com o CipherCloud, um provedor líder de segurança em nuvem que oferece uma solução de CASB de trust zero. A colaboração oferece aos clientes que a detecção de fogo sob demanda, que analisa qualquer conteúdo encontrado em um aplicativo SaaS ou Cloud, enquanto o CipherCloud Casb protege o ambiente em nuvem. Esses dados podem ser visualizados no painel CipherCloud via Fireeye Helix.

Qual solução SWG é suportada pelo FireEye?

O FireEye não oferece soluções SWG diretamente, no entanto, o produto de segurança de rede FireEye foi projetado para sentar atrás de aparelhos SWG, ajudando -os detectando ataques conhecidos e desconhecidos (ver produtos e serviços de fireye: segurança de fireye).

Qual solução FWAAS é suportada pela FireEye?

O FireEye não oferece seu próprio firewall como uma solução de serviço (FWAAS), mas seu produto de segurança de rede de fireye oferece recursos de detecção e resposta adicionais quando implantados com uma solução FWAAS ou NGFW.

Qual solução XDR é suportada pelo FireEye?

FireEye oferece tecnologia de detecção, proteção e resposta por meio de sua plataforma XDR baseada em nuvem. Isso oferece aos clientes aumentar as habilidades de visibilidade e detecção, alavancando a experiência em segurança de seus SoC, Melhores práticas de segurança de segurança e análise de segurança. Todos os produtos FireEye têm a capacidade de trabalhar ao lado de soluções de terceiros existentes. O FireEye XDR combina o FireEye Helix, o FireEye Email, o Fireeye Cloud, o FireEye Network, o Fireeye Endpoint e o terceiro do Party Tools (consulte o FireEye Products and Services).

Fireeye vs Palo Alto Redes Wildfire

Apesar de parecer um pouco acéfalo, usar o poder da nuvem para combater as ameaças à segurança baseadas em nuvem realmente só chegou à moda. À medida que as organizações continuam a mover suas infraestruturas para fora dos data centers físicos para a nuvem, os métodos tradicionais para garantir os recursos de TI estão se tornando cada vez mais ineficazes. Usar inteligência coletiva e virtualização baseada em nuvem para informar os métodos de detecção de ameaças está rapidamente se tornando uma prática padrão e, para muitos produtos de segurança-um ingrediente central a uma abordagem multifacetada eficaz para combater ataques cibernéticos.

Fireeye e Palo Alto Network’S (Pan) Wildfire são duas plataformas de segurança baseadas em nuvem para agregar, analisar e compartilhar rapidamente dados de ameaças em todas as suas respectivas instalações e assinaturas de clientes. Nós’Dê uma olhada mais de perto essas duas soluções e discutirá como os produtos de segurança estão cada vez mais explorando a inteligência coletiva habilitada para a nuvem para combater ameaças de crescente sofisticação.

Inteligência de segurança de crowdsourcing

A noção de segurança eficaz do perímetro está desaparecendo tão rápido quanto o próprio perímetro. Em resposta, as principais plataformas de segurança estão combinando uma variedade de mecanismos para combater ataques multi-vetores e ameaças novas e/ou desconhecidas. Para abordar o aumento de ameaças persistentes avançadas (APT) e ataques cibernéticos motivados comercialmente, os antigos paradigmas de segurança de TI devem ser retrabalhados – e em alguns casos abandonados e substituídos – para proteger hoje’S Infraestruturas, especialmente dada a integral da nuvem para as organizações. A previsão de comportamento malicioso usando abordagens comuns baseadas em assinatura se torna menos eficiente e eficaz à medida que o volume de assinaturas de ataque exclusivas aumenta, enquanto os métodos tradicionais de detecção de anomalias geram ruído significativo da rede e falsos positivos-geralmente resultando no “ajuste para baixo” de mecanismos de segurança e uma postura de segurança enfraquecida.

Para melhorar a precisão e a eficácia da detecção e proteção de ameaças na presença de perigos desconhecidos, os provedores de segurança agora estão adotando uma abordagem de espírito de ele. A próxima geração de soluções de segurança pode diminuir significativamente o tempo de detecção de ameaças e resolução, explorando várias trocas de inteligência e dados obtidos das implementações de clientes em todo o mundo. Além disso, as tecnologias de virtualização estão sendo empregadas para isolar ameaças em potencial, como malware em ambientes seguros para análise e avaliação de ameaças. Esse tipo de inteligência de segurança de crowdsourcing e sandboxing virtual são os principais ingredientes em ambos’S Ameaças Intelligence Service e Pan Wildfire’s Tecnologias de firewall de próxima geração.

Virtualização e segurança de sandbox

De acordo com números recentes, quase 1 milhão de novas ameaças de malware aparecem todos os dias. Isso os torna praticamente impossíveis de detectar usando métodos convencionais. E como o malware é fundamental na maioria dos ataques adequados, eles devem ser analisados e entendidos de alguma forma – sem arrumar a empresa’s postura de segurança. No mesmo sentido em que os cientistas criam ambientes fechados e controlados para estudar vírus e doenças humanas na esperança de descobrir vacinas com segurança, plataformas de segurança, como fogo e pan, criam caixas de areia baseadas em VM ou virtualizadas para analisar, identificar e proteger ambientes de novas ameaças. Isso também fornece o mecanismo que permite uma disseminação rápida de novos dados de ameaças em cada plataforma de segurança respectiva’s instalação de instalação.

Inteligência de ameaça de fogo

Fireeye é um líder de longa data em soluções de segurança de TI e foi pioneiro no uso de tecnologias de virtualização para remediar ameaças. Ao empregar uma tecnologia especializada e baseada em máquina virtual chamada Execução Virtual de Multi-vetor (MVX), o FireEye é capaz de detonar arquivos suspeitos, objetos da Web e anexos de e-mail dentro de um espaço isolado com segurança. O malware é instalado e executado até a conclusão nesses ambientes virtualizados com localizações de arquivos, novas chaves de registro, DLLs corrompidos – bem como qualquer destino de chamada de saída – trilhado, analisado e disseminado.

A plataforma fontes e compartilha dados de ameaças através da nuvem de inteligência de ameaças dinâmicas do fogo: uma rede global de sensores de fogo interconectados implantados em suas redes de clientes, redes de parceiros de tecnologia e provedores de serviços globalmente. De acordo com o FireEye, esses sensores realizam mais de 50 bilhões de análises de mais de 400.000 amostras de malware exclusivas diariamente.

Além da execução virtual de vários vetores (MVX) e a nuvem de inteligência de ameaças dinâmicas, uma ampla gama de produtos-incluindo uma gama de aparelhos de extremidade, rede e segurança-eliminou a solução’s Arquitetura da plataforma. Uma série de serviços de inteligência de ameaças baseados em assinatura também estão disponíveis, bem como serviços profissionais de resposta a incidentes e avaliação de segurança fornecidos pela Mandiant (adquirida no final de 2013). De fato, o FireEye é frequentemente chamado a investigar violações de dados de alto perfil, como o recente Sony Pictures, JP Morgan e ataques cibernéticos do Anthem.

Palo Alto Networks Wildfire

Os firewalls tradicionais são acessórios predominantes em hoje’S Infraestruturas empresariais, mas geralmente usam métodos antiquados para análise de tráfego e identificação de ameaças. Além disso, eles não fornecem proteção na nuvem e são marginalmente úteis para frustrar apts. Em resposta à mudança de ambientes de TI, infraestruturas e padrões de uso da força de trabalho em evolução, muitos fabricantes estão criando firewalls de próxima geração para fornecer mais controle de grão fino do tráfego de rede de entrada e saída. Pan é um fornecedor de segurança de firewall e rede de última geração: como o FireEye, Pan usa um ambiente de análise de malware baseado em nuvem chamado Wildfire para fornecer suas soluções com análise avançada de ameaças e compartilhamento/disseminação de inteligência.

Ao analisar arquivos para mais de 250 indicadores de ameaças, incluindo alterações no host, tráfego de saída e qualquer tentativa de ignorar a análise, o FireEye é capaz de proteger ambientes e disseminar suas descobertas globalmente para outras plataformas de redes Palo Alto em 15 minutos. Wildfire observa os comportamentos de arquivos suspeitos em um ambiente de execução virtual baseado em nuvem e cria uma assinatura depois que a ameaça foi verificada. Depois que a ameaça é atenuada, a assinatura de malware/ameaça é compartilhada e disseminada por meio de sua nuvem de inteligência de ameaças.

Wildfire integra nativamente com qualquer um dos panela’Os produtos inteligentes do firewall baseados em sua plataforma de segurança corporativa, que reúne sua linha de segurança de rede, nuvem e ponto final em uma arquitetura comum para visibilidade e controle abrangentes.

Classificações de segurança

A plataforma Vendorrisk da UPGuard é usada por centenas de empresas para monitorar automaticamente seus fornecedores de terceiros. Executamos uma rápida varredura de superfície nas redes FireEye e Palo Alto para gerar uma classificação de segurança instantânea:

Nossa avaliação mostrou que ambas as empresas carregam riscos semelhantes que incluem:

- Maior suscetibilidade a ataques de homem no meio através de suporte incompleto ao HTTP Strict Transport Security (HSTS). As redes Palo Alto estavam em uma posição mais fraca aqui, pois não aplicam HSTs.

- Maior exposição ao risco de ataques transversais, pois os cookies somente HTTP não estavam sendo usados.

- DNS sendo suscetíveis a ataques de homem no meio, pois nenhuma empresa aplica as Extensões de Segurança do DNS (DNSSEC) em seu domínio.

- Potencial para que seu domínio da web seja seqüestrado, devido à proteção de domínio insuficiente.

Com base em sua pontuação, o FireEye superou as redes Palo Alto. Ambas as empresas têm algumas melhorias a fazer em suas práticas básicas de segurança.

Podemos medir e monitorar automaticamente a segurança das redes FireEye, Palo Alto e todos os seus outros fornecedores de terceiros.

Resumo

Lutar contra fogo com fogo, como eles dizem. Ameaças avançadas como os apts evoluíram para aproveitar o poder da nuvem, e as soluções de segurança estão seguindo o exemplo. As plataformas de segurança da próxima geração estão adotando o gerenciamento coordenado de ameaças baseado em nuvem com base na inteligência de segurança de crowdsourcing, com o FireEye e o Pan Wildfire estão liderando a carga com suas respectivas plataformas de segurança. Ambos usam arquiteturas semelhantes para inteligência e isolamento/isolamento de ameaças habilitadas para nuvem-escolhendo um pode se resumir a quão bem a solução se encaixa em infraestruturas existentes e como se planeja implantar cada solução respectiva.

Wildfire trabalha nativamente com dispositivos PAN, para que empresas com componentes de infraestrutura pan existente possam obter mais valor do Wildfire. Além disso, Pan’A experiência em soluções de firewall de próxima geração-acoplada à sua tecnologia de incêndios selvagens-faz uma plataforma formidável para segurança corporativa abrangente. FireEye também fornece uma linha de e -mail e dispositivos de segurança de terminais (e.g., NX, Ex, HX Series Devices, respectivamente), mas seus pontos fortes são o seu FireEyeye Dynamic Ameak Intelligence Cloud e MVX Engine. Ao contrário do Wildfire, o FireEye está disponível tanto em suas próprias soluções de segurança quanto como um serviço-subseqüentemente, ele’é um candidato melhor para aqueles que desejam usá -lo com outras tecnologias e ofertas de fornecedores.

Ambas as soluções empregam métodos avançados para detecção e proteção de ameaças-mas no final do dia, a segurança de TI deve ser de várias camadas e abrangente-não apenas sangrando borda. UpGuard fornece validação e monitoramento para garantir vulnerabilidades e exposições – tanto nos recursos de computação que estão sendo protegidos, bem como os mecanismos que fornecem a segurança – são identificados e abordados.