Ataques DDoS explicados: causas, efeitos e como proteger seu site

Resumo

Um ataque de negação de serviço distribuído (DDoS) pode causar danos significativos a um site ou usuário, impedindo o acesso legítimo a um serviço, aumentando os custos para os provedores de serviços, agindo como uma camuflagem para outras atividades maliciosas, desencadeando fallbacks em sistemas de segurança, causando perda de dados e identificando recursos técnicos de um sistema. O impacto de um ataque DDoS vai além da perda financeira e pode até interromper os serviços de emergência ou ser usado como uma distração para outras atividades de hackers.

Pontos chave

- Interrupção do serviço: Os ataques DDoS impedem usuários legítimos de acessar um serviço ou degradar sua qualidade.

- Aumentar os custos: Os prestadores de serviços podem precisar investir mais recursos para lidar com o aumento do tráfego causado por um ataque de DDoS.

- Camuflar: Os ataques de DDoS podem ocultar outras atividades maliciosas dentro do grande volume de tráfego.

- Trigger fallbacks: Os sistemas de segurança podem mudar do modo de filtro para o modo somente log durante um ataque DDoS.

- Perda de dados: Oprimindo o banco de dados ou o sistema de arquivos durante um ataque DDoS pode resultar na perda de dados não apoiados.

- Identifique recursos técnicos: Avaliar como um sistema responde a um ataque DDo.

Perguntas e respostas

1. Que dano um ataque de DDoS pode causar além da perda financeira?

Um ataque de DDoS pode interromper os serviços de emergência, levando a respostas atrasadas e potencial perda de vidas. Também pode ser usado como uma distração para outras atividades maliciosas, como ataques terroristas. Além disso, os ataques de DDoS podem causar efeitos secundários, como o aumento de custos para usuários de serviços em nuvem ou prestar outros serviços na mesma rede indisponível.

2. Por que os invasores segmentam sites particulares ou usuários com ataques DDoS?

Os invasores podem segmentar sites ou usuários privados para prejudicar a concorrência, afastar os usuários de determinadas plataformas ou canais, ou mesmo para retaliação pessoal. Os ataques de DDoS também podem ser usados como uma tática diversionária para mascarar outras atividades de hackers.

3. Os ataques de DDoS podem resultar na perda de dados críticos?

Sim, os ataques de DDoS que sobrecarregam o banco de dados ou o sistema de arquivos podem levar à perda de dados que não foram devidamente backup. É crucial que organizações e indivíduos tenham procedimentos de backup robustos para mitigar o risco de perda de dados durante um ataque de DDoS.

4. Como um ataque de DDoS pode ajudar a identificar metas com recursos de defesa fracos?

Ao avaliar como um sistema e seus operadores reagem a um simples ataque de DDoS e analisando a escala de tráfego que pode tolerar, os invasores podem avaliar a competência técnica e as capacidades defensivas de alvos em potencial. Isso lhes permite identificar sistemas com maior probabilidade de serem vulneráveis a outros tipos de ataques.

5. Existem outras consequências de um ataque de DDoS além dos mencionados?

Embora os pontos -chave tenham abordado os principais impactos dos ataques de DDoS, pode haver consequências adicionais, incluindo danos à reputação de uma empresa, perda de receita para indivíduos ou empresas que dependem de serviços on -line e o potencial de ramificações legais e financeiras, dependendo da natureza e gravidade do ataque.

6. Como os ataques de DDOs afetaram as serpentinas e jogadores?

Fladers e jogadores podem enfrentar interrupções significativas e perdas financeiras quando direcionadas por ataques de DDoS. Por exemplo, os streamers podem ser forçados offline, resultando na perda de receita de doações e assinaturas. Os jogadores podem experimentar interrupções em suas experiências de jogos on-line, afetando potencialmente sua capacidade de fazer compras no jogo ou participar de competições.

7. Os ataques de DDoS podem ser usados como uma ferramenta para vingança pessoal?

Sim, os ataques de DDoS podem ser empregados como uma forma de retaliação contra indivíduos ou empresas, com o objetivo de prejudicar sua reputação ou atrapalhar sua presença online. É importante que indivíduos e organizações implementem medidas de segurança eficazes para mitigar o risco de se tornar vítimas de tais ataques.

8. Como os usuários do serviço em nuvem podem ser impactados por um ataque DDoS?

Um ataque de DDoS direcionado a um usuário de um serviço em nuvem de escala automática pode resultar em um aumento significativo nos custos, pois o provedor de serviços pode precisar alocar recursos extras para lidar com o tráfego excessivo. Além disso, outros serviços hospedados na mesma rede que o usuário segmentado também podem ficar indisponíveis durante o ataque.

9. Os ataques de DDoS podem ser usados para esconder outras atividades maliciosas?

Sim, os ataques de DDoS podem servir como uma camuflagem, desviando a atenção dos sistemas de segurança, enquanto outros ataques mais direcionados ocorrem. Isso pode permitir que os hackers explorem vulnerabilidades ou obtenham acesso não autorizado a sistemas sem detecção imediata.

10. Como os indivíduos e organizações podem se proteger de ataques de DDOs?

Para proteger contra ataques de DDOs, é recomendável implementar medidas de segurança robustas, como proteção contra firewall, monitoramento de tráfego, redes de entrega de conteúdo (CDNs) e balanceadores de carga. Além disso, as organizações devem ter planos abrangentes de resposta a incidentes para minimizar o impacto de um ataque e restaurar prontamente os serviços.

Ataques DDoS explicados: causas, efeitos e como proteger seu site

Os streamers de ddosing agora são tão comuns que o Skype reconfigurou suas configurações de cliente padrão devido a os jogadores que os endereços IP vazaram para fins de ddosagem.

Que dano real pode um ataque de DDoS?

Além de não ser acessível para clientes reais e, portanto, perdas financeiras, que danos (dinheiro/hardware/software) podem um ataque de DDoS? PS: Eu li sobre streamers/youtubers/jogadores particulares sendo ddosed e não consigo ver nenhuma vantagem para que os invasores gastem dinheiro em botnets para ddose. Editar: Como essa pergunta parece muito ampla, vamos nos concentrar apenas em sites/usuários privados (estou ciente de que a perda de infraestrutura crítica como redes de energia pode causar danos importantes)

4.436 24 24 Badges de prata 31 31 Crachás de bronze

perguntou 8 de junho de 2016 às 15:00

63 1 1 crachá de ouro 1 1 crachá de prata 5 5 crachás de bronze

Sua pergunta está longe ! Existem tantas respostas possíveis !

8 de junho de 2016 às 15:08

Como disse o pequeno código, as consequências podem ser bem amplas. Por exemplo, alguém poderia DDoS o Serviço de Distribuição de Ambulância de uma cidade e causar a morte de muitas pessoas devido a respostas tardias. Hipoteticamente, os terroristas podem DDoS todos os serviços de emergência antes de desencadear uma bomba, dificultando seriamente nossa capacidade de reagir a ele.

8 de junho de 2016 às 15:13

@fhlamarche Eu acho que seus exemplos podem se enquadrar em “não ser acessível” se eu ler a pergunta certa.

8 de junho de 2016 às 15:19

@Anders True, mas eu queria ressaltar que isso pode danificar mais do que dinheiro/hardware/software.

8 de junho de 2016 às 15:37

Os DDOs também podem ser usados para conseguir qualquer usuário de serviço em nuvem de escala automática, um grande projeto de lei ou um efeito secundário, como outros serviços hospedados na mesma rede que o que está sendo atacado também fez indisponível. Os hackers também podem usar DDOs para mascarar um ataque de picada que pode causar danos que não estão normalmente associados ao DOS.

8 de junho de 2016 às 15:41

4 respostas 4

Um DDoS afeta um serviço negativamente por vários motivos (não estou explorando as conseqüências legais, sociais e financeiras aqui):

1. Interrupção do serviço: O mais óbvio-impedindo que os usuários finais legítimos acessem um serviço ou afete a qualidade do serviço

2. Aumentar os custos: Você pode fazer com que o provedor de serviços gaste mais em recursos para se reunir com seu tráfego

3. Camuflar: Seus troncos de ataque reais se perdem em uma grande multidão

4. Desencadear fallbacks: Um waf / ids / ips pode mudar do modo de filtro para o modo somente log

5. Perda de dados: Ao sobrecarregar o banco de dados ou o sistema de arquivos, os dados que não foram backup podem ser perdidos

6. Identifique recursos técnicos: Com base em como o serviço responde automaticamente/manualmente a um ataque de DDoS simples e na escala do tráfego que ele pode tolerar, você pode aprender sobre a competência técnica do sistema e seus operadores. Também esconde bons alvos, que provavelmente terão recursos defensivos ruins.

respondeu 9 de junho de 2016 às 2:29

3.936 2 2 crachás de ouro 24 24 Crachás de prata 42 42 crachás de bronze

O dano que um DDoS pode causar é uma pergunta muito ampla . mesmo quando restrito a sites/usuários particulares. Eu posso lhe dar alguns exemplos do que as ddoses foram usadas no passado e os danos que causaram:

1º de junho de 2016 – TeamViewer Ddosed – causou interrupção nos serviços para usuários e possível tela de causa ou fumaça para seqüestro de DNS, o que permitiu o acesso remoto de clientes TeamViewer

13 de abril de 2016 – Blizzard Ddosed – impediu que os usuários fizessem login em jogos e lojas ingame (perdas monetárias)

5 de janeiro de 2016 – Sony PSN Ddosed – impediu que os usuários fizessem login em jogos e lojas ingame (perdas monetárias)

Tanto quanto por que alguém pagaria dinheiro para DDoS alguém . Há muitas razões, seria um para prejudicar a concorrência . Se uma serpentina Twitch for ddosed, os usuários se mudarão para outros canais. Se um pequeno jogo como o Wildstar receber pessoas ddosadas, passará para outros jogos. As pessoas também usaram ddoses como uma distração enquanto outros serviços estão sendo hackeados . A Sony estava passando por ataques de DDOs maciços há alguns anos, enquanto os hackers penetraram na rede local e levantados filmes / jogos / e -mails não lançados a partir daí, servidores internos.

respondeu 8 de junho de 2016 às 15:44

Caffeineaddiction Caffeineaddiction

7.617 2 2 crachás de ouro 22 22 Crachás de prata 41 41 Crachás de bronze

Quando uma empresa ou serviço é ddosed, os serviços são interrompidos e às vezes retirados completamente.

Quando um usuário ou streamer é ddosed, o mesmo objetivo permanece. Para interromper ou derrubá -los completamente.

As serpentinas são particularmente direcionadas para o aspecto trolling. Quando eles estão distribuídos, eles podem ser forçados offline. Isso derruba o fluxo deles. E prejudica sua capacidade de atrair doações e assinaturas.

Por exemplo, Psi Syndicate no Reino Unido deve passar por um processo para mudar seu IP através de seu ISP. Ele finalmente não conseguiu correr no Reino Unido até visitar os EUA como a redescoberta de seus ataques de IPS e DDoS se tornou um problema regular. Ele mencionou em vários vlogs como isso afetou seu fluxo de receita regular.

Às vezes eles podem ser direcionados para retaliação e prejudicar sua reputação. Por exemplo, quando os jogos para o Good iniciaram um serviço rival para alertas do Twitch, e o TA foi acusado de ver os riachos de Botting GFG. Isso fez o GFG parecer obscuro, pois eles não tinham espectadores legítimos. Eventualmente, TA supostamente em frente começou a ddosing gfg’s Streams todos juntos. No entanto, isso resultou em ter processamento de GFG alegando que isso não é comprovado. Se aconteceu ou não, não é o meu ponto. O ponto é como esses métodos poderiam ser usados contra outro espectador para um espectador ganho. E mesmo sendo empresas, eles também foram transferidos para streamers.

Os streamers de ddosing agora são tão comuns que o Skype reconfigurou suas configurações de cliente padrão devido a os jogadores que os endereços IP vazaram para fins de ddosagem.

No que diz respeito aos usuários regulares, ddosing -os pode ser por um dos vários motivos. Trolling, intimidação, retaliação por uma questão pessoal ou até mesmo segurando seu resgate de ransom por itens digitais ou até uma moeda real.

Ataques DDoS explicados: causas, efeitos e como proteger seu site

Um ataque de DDoS é surpreendentemente fácil de realizar e afeta milhões de sites em todo o mundo todos os anos, com o número de ataques subindo.

O sofrimento de ataques de DDOs pode parecer um efeito colateral inevitável de estar online; Quanto mais bem -sucedido o seu site, maior a probabilidade de parecer que você’serei o alvo de um ataque em algum momento. Mas você pode reduzir as chances de um ataque de DDoS afetando seu site.

Acelere instantaneamente o seu site WordPress em 20%

Aproveite o Google’S servidores mais rápidos e rede de camadas premium apoiada pelo Cloudflare’S 275 mais de localizações de CDN em todo o mundo, para tempos de carregamento em chamas. Incluído grátis em todos os planos do WordPress.

Você pode estar se perguntando: o que é um ataque de DDoS? E como posso proteger meu site deles?

Neste post, nós’Explique o que são os ataques de DDoS, explore o que pode tornar seu site vulnerável e descrever as maneiras pelas quais você pode reduzir a probabilidade e o impacto deles.

O que é um ataque de DDoS?

Deixar’s começa examinando exatamente o que é um ataque de DDoS e, principalmente, o que não é.

DDoS significa negação de serviço distribuída, mas é frequentemente referida como uma simples negação de serviço. Um ataque de DDoS consiste em um site sendo inundado por solicitações durante um curto período de tempo, com o objetivo de sobrecarregar o site e causar travamento. O ‘distribuído’ Elemento significa que esses ataques vêm de vários locais ao mesmo tempo, em comparação com um DOS que vem de apenas um local.

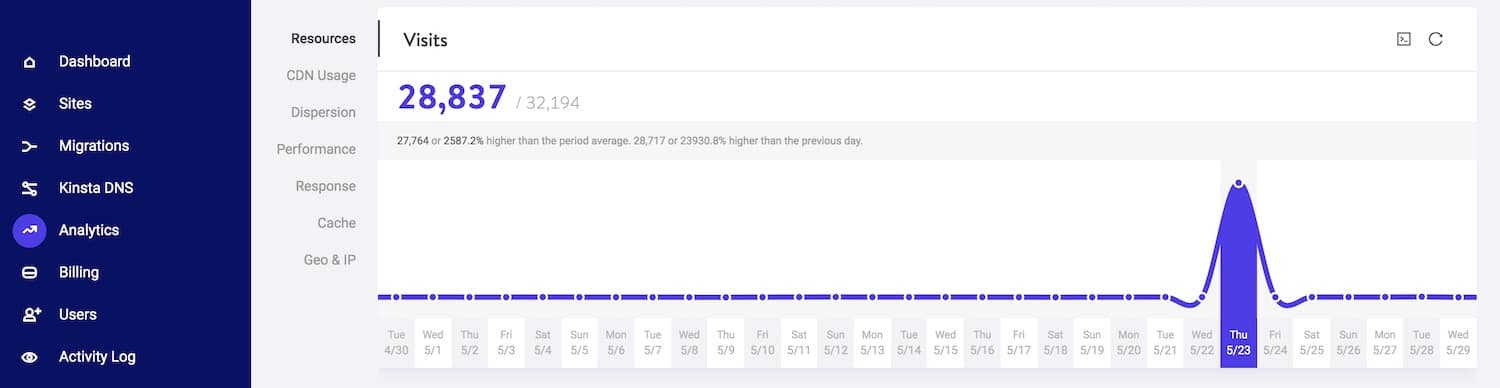

Se o seu site sofre um ataque de DDoS, você receberá milhares de solicitações de várias fontes por um período de minutos ou às vezes horas. Esses pedidos não são’t O resultado de um site de repente recebendo um aumento no trânsito: eles são automatizados e virão de um número limitado de fontes, dependendo da escala do ataque.

Na captura de tela abaixo, você pode ver o pico repentino em pedidos recebidos por um site durante um ataque de DDoS.

Um ataque de DDoS não é’t A mesma coisa que hackers, embora os dois possam ser vinculados; Os autores não estão’T tentando acessar seu site’S arquivos ou administrador, mas, em vez disso, eles causam travamento ou se tornam vulneráveis devido ao volume de solicitações. Em alguns casos, isso será seguido por tentativas de invadir o site quando ele’S vulnerável, mas na maioria dos casos, o objetivo é simplesmente fazer o site parar de funcionar.

Pode parecer como se não houvesse’t alguma maneira de evitar um ataque de DDoS: afinal, se alguém decide inundar seu site com solicitações, não há’T muito você pode fazer para detê -los.

Mas embora você possa’Não faço muito para impedir que alguém tenta danificar seu site com um ataque de DDoS, há etapas que você pode tomar para garantir que, se você estiver sujeito a um ataque, seu site ganhou’Pare de trabalhar e venceu’não ser vulnerável a hackers.

Nós’Cubro essas etapas mais tarde neste post, mas primeiro, vamos’S Examine por que alguém pode querer montar um ataque de DDoS em seu site.

Por que alguém ddos seu site?

Então, por que alguém montaria um ataque de DDoS no seu site WordPress? O que eles poderiam ter para ganhar com isso?

Há muitas razões pelas quais um invasor pode querer colocar seu site fora de ação por meio de um ataque DDoS. Isso inclui ataques de concorrentes e ataques por causa de seu conteúdo.

Ataques de DDoS por concorrentes

Em um mundo ideal, seus concorrentes tentariam superar você on -line, melhorando o conteúdo, o SEO e a taxa de conversão, que é a maneira legítima de usar seu site para obter vantagem competitiva.

Mas em alguns casos, os concorrentes podem tomar medidas mais extremas. Um concorrente pode contratar alguém para montar um ataque de DDoS no seu site, sabendo que isso venceu’T apenas afeta seu site, ele’Também impactará seu negócio.

No tempo que você leva para que seu site funcione novamente, eles estarão levando os negócios de você, especialmente se eles estiverem executando anúncios usando o nome da sua empresa como palavra -chave. Se o seu site não estiver’T em funcionamento novamente rapidamente, você’LL perdi a classificação de pesquisa e posso descobrir que seus concorrentes agora estão acima de você no Google.

Claro, isso’é muito difícil de provar quem realizou qualquer ataque de DDoS. O ataque venceu’vinha do seu concorrente’s endereço IP! A menos que você tenha bolsos muito profundos, tentando tomar medidas legais contra um concorrente que você suspeita de fazer isso é improvável que seja bem -sucedido.

Muito melhor para se proteger dos efeitos de um ataque em primeiro lugar. E Don’Não ficará tentado a montar outro ataque de DDoS contra seu concorrente em resposta. Isso é ilegal e isso’é muito melhor para se tranquilizar que um concorrente desesperado o suficiente para usar medidas como essas provavelmente vencidas’T tenho a longevidade ou reputação que sua empresa.

DDoS ataques ao seu conteúdo

Alguns sites estão sujeitos a ataques de DDOs por causa da natureza de seu conteúdo.

Por exemplo, um site de denúncia pode estar sujeito a um ataque. Um site que lida com uma questão controversa (como acesso ao aborto ou anti-racismo) pode sofrer ataques de pessoas que discordam de sua mensagem e desejam colocá-lo fora de ação. Ou seu conteúdo pode ser comercial, mas ainda sensível e há pessoas que não’Não quero estar disponível online.

Se o seu site for atacado com sucesso, ele colocará seu conteúdo fora de circulação, o que pode causar problemas para seus usuários se eles precisarem de acesso a informações ou orientações.

Você’Também estará gastando tempo resolvendo o problema, perdendo qualquer receita que você pode estar fazendo no site (em vendas ou doações, se você for uma organização sem fins lucrativos), e suas classificações podem cair se seu site estiver retornando um erro 502 por horas ou dias.

Ataques de DDOs de motivação politicamente

Os ataques de DDOs de motivação política estão se tornando mais comuns, pois as ameaças cibernéticas são cada vez mais usadas para atrapalhar o processo político.

Se o seu site for para um partido político, candidato ou organização, ou avança uma causa política específica, pode ser vulnerável ao ataque de pessoas que discordam da sua política.

Isso venceu’Vem desnecessariamente de seus oponentes políticos. É mais provável que venha de fontes externas que buscam interromper o debate político, bloquear certos tipos de conteúdo e usar o caos para confundir e desproporcionar pessoas.

O ataque pode ser uma tentativa de tornar impossível para as pessoas acessar seu conteúdo (veja acima), ou pode ser um ataque mais pessoal ao candidato ou organização individual por trás do site.

Isso é diferente de um site sobrecarregado por causa de picos de visitas devido ao ciclo de notícias. Certa vez, trabalhei no site de um partido político que ficou sobrecarregado quando o partido’O manifesto foi lançado para uma eleição geral. Essa foi a primeira eleição do Reino’T preparado para o volume de tráfego.

Em vez disso, um ataque de DDo. Isso ficará muito diferente de um pico natural no trânsito, que, embora possa ser repentino, normalmente assumirá a forma de uma curva em vez de um penhasco.

Se você estiver executando uma campanha (o que pode ter tornado você mais vulnerável por causa da publicidade extra), será particularmente importante garantir que seu site permaneça operacional e não perder tempo lidando com o ataque quando você pode se concentrar em atividades de campanha. Que’é por isso’é crucial para dar as etapas abaixo para proteger seu site de um ataque de DDoS de motivação politicamente motivada.

Os efeitos de um ataque de DDoS

Um ataque de DDoS pode ter uma variedade de efeitos, dependendo da natureza do ataque e de como você está preparado para isso.

1. Tempo de inatividade do site

O efeito mais imediato e óbvio é que seu site está sobrecarregado e fica indisponível.

Isso significa que qualquer negócio que você ganha através do seu site ganhou’estar disponível para você até que você faça o site funcionar novamente. Também afeta sua reputação como proprietário de um site. E se você não’t conserte o site rapidamente, ele pode afetar seu SEO como se o Google rastejasse seu site e o encontre fora de ação, você perderá a classificação.

Se o seu site não estiver disponível por estar sobrecarregado, ele retornará um erro de gateway 502 Bad Gateway, que afetará negativamente seus rankings de pesquisa se você permitir que ele permaneça assim por muito tempo.

EU’Também vi ataques onde o site não’Estou disponível por vários dias (porque o proprietário não o fez’eu sei como consertá -lo e não tinha’t manteve um backup, mais em breve) e quando o site voltou online, todos os links internos nesse site’A listagem do Google foi perdida.

2. Problemas de servidor e hospedagem

Se o seu site estiver sujeito a ataques regulares que você não’T Demos medidas para mitigar, isso pode levar a problemas com seu provedor de hospedagem.

Um bom provedor de hospedagem fornecerá ferramentas para proteger seu site contra ataques de DDoS, mas se você não’T tenho isso e você’Re na hospedagem compartilhada, os ataques podem impactar outros sites no mesmo servidor.

Informações

O Kinsta implementa firewalls de hardware alimentado pelo Google Cloud Platform, segurança ativa e passiva e outros recursos avançados para impedir o acesso aos seus clientes’ dados. Confira mais aqui.

3. Vulnerabilidade do site

Um ataque de DDoS pode tornar seu site mais vulnerável a hackers, pois todos os seus sistemas estão focados em colocar o site online, e os sistemas de segurança podem ter sido colocados fora de ação pelo ataque.

Os hackers podem achar mais fácil entrar no seu site por meio de uma porta dos fundos quando o ataque DDoS tiver sucesso em paralisar seu site.

Ataques de acompanhamento como esse venceram’Sempre vem da mesma fonte que os pedidos que formaram o ataque DDoS: um hacker inteligente saberá como ocultar suas faixas e usar vários endereços IP para atacar seu site, bem como como esconder sua localização real.

Portanto, se você é vítima de um ataque de DDo. Isso é indiscutivelmente mais importante do que colocar seu site voltado para o público em funcionamento novamente, pois outro ataque só o levará de volta à estaca zero (ou pior).

4. Perdeu tempo e dinheiro

Reparar um site que está sujeito a um ataque de DDoS leva tempo. Também pode levar dinheiro.

Se você não for’eu sabe o que’S aconteceu com seu site e refúgio’T preparado para a possibilidade de um ataque, você pode acabar tendo que reconstruir seu site do zero (eu’Vi sites onde isso aconteceu). Se você não fez’t Recupere um backup do seu site, do que você vai restaurá -lo? E se você não’t consertá-lo rapidamente, o ataque pode ter um impacto a longo prazo em seu site’s SEO e desempenho comercial.

Enquanto o site está inativo, você pode estar perdendo dinheiro em receita, especialmente se o seu site for uma loja de comércio eletrônico. E você pode ter que pagar dinheiro para contratar um especialista em segurança ou enveloveador da web para reconstruir seu site e garantir que ele’s protegido contra ataques futuros.

Tudo isso enfatiza o quanto é importante proteger seu site contra ataques de DDoS. Eu tinha um cliente que sofreu tentativas frequentes por causa da natureza de seus negócios; Como configuramos medidas de segurança, elas nunca impactaram no site. Se você’estar preparado, então um ataque de DDoS deveria’T afeta seu site também.

O que pode tornar seu site vulnerável a ataques de DDoS?

Alguns sites são mais vulneráveis do que outros a ataques de DDoS. Isso o tornará mais vulnerável ao ataque em primeiro lugar ou aos seus efeitos posteriores.

Hospedagem barata

O primeiro culpado quando se trata de vulnerabilidade aos ataques de DDoS, como em todos os tipos de ataques cibernéticos, é uma hospedagem barata.

A hospedagem barata tem duas desvantagens principais: falta de apoio e volume de clientes.

Para possibilitar oferecer a hospedagem de maneira tão barata, o provedor de hospedagem terá um grande número de clientes usando o mesmo servidor, ou seja, se um dos outros sites nesse servidor estiver sujeito a um ataque, isso poderá afetá -lo.

Provedores de hospedagem baratos venceram’T fornecem precauções de segurança contra ataques de DDoS, eles venceram’t avisando quando um ataque ocorre, e eles venceram’t ajudá -lo a reparar seu site quando ele parar de funcionar. Eles ganharam’t Retiro backups regulares do seu site e, mesmo que o façam, eles’é improvável que ajude você a restaurar seu site: você’Eu terá que descobrir como fazer você mesmo.

Isto é n’t porque os provedores de hospedagem baratos estão tentando lhe dar ou porque eles não’t forneça os serviços que eles prometem:’S simplesmente porque, para tornar a hospedagem barata, eles precisam economizar no suporte. Caso contrário, eles não iriam’t lucro.

Se o seu site suportar uma empresa ou qualquer empreendimento onde sua reputação e segurança do seu site sejam importantes, vale a pena investir em hospedagem de boa qualidade. O custo extra valerá a pena quando você evitar gastar tempo consertando seu site se for atacado, e certamente valerá a pena se isso significa que seu site permanece on -line através de uma tentativa de ataque de DDoS e não’t comprometido.

Informações

Kinsta oferece uma promessa de segurança de malware, bem como proteção de firewall contra ataques de DDoS.

Falta de preparação

Não se preparando para a possibilidade de um ataque de DDoS vencido’T necessariamente impedem que alguém aconteça, mas isso significa que você não’T sofre muito se você estiver sujeito a um.

Em primeiro lugar, tomar as precauções de segurança contra possíveis ataques aprimorará seu site’S chances de ficar online, apesar de sofrer uma tentativa de ataque.

Mas entender como parar um ataque de DDoS em seus trilhos também ajudará. Se o seu site for atacado e cair se você’preparei você poderá subir e correr novamente muito mais rápido do que se você não tivesse’T preparado.

Instalando o software de segurança ou o uso dos alertas de segurança oferecidos pelo seu provedor de hospedagem significa que você será alertado se o seu site for atacado, e você ou seu provedor de hospedagem podem tomar medidas para proteger seu site.

Tomar backups regulares do seu site significa que você pode restaurá -lo rapidamente se tiver problemas.

E manter seu site atualizado significa que’está inerentemente mais seguro e terá menos probabilidade de encontrar problemas se você precisar reconstruir.

Código inseguro ou desatualizado

Mantendo sua versão do WordPress, bem como seu tema e plugins atualizados’T protege você de um ataque de DDoS.

Mas se você for atacado e a fraqueza subsequente do seu site é usada pelos hackers como uma oportunidade de obter acesso indesejado, eles terão muito menos probabilidade de ter sucesso se seu site estiver bem gerenciado.

As precauções incluem manter seu site atualizado, bem como instalar apenas plugins e temas de fontes respeitáveis. O tema WordPress e os diretórios de plug -in são de longe os melhores lugares para encontrar temas e plugins gratuitos, e desenvolvedores respeitáveis os disponibilizarão lá. Cuidado para não instalar código que possa causar incompatibilidades com sua hospedagem e nunca instalar temas ou plugins nulos.

Como proteger seu site contra ataques de DDOs

Então agora para a pergunta você’Estou ansioso para saber a resposta para: como você protege seu site contra ataques de DDoS?

Há uma variedade de precauções que você pode tomar e que você escolher dependerá da sua configuração, do seu orçamento e de suas preferências.

Deixar’s Dê uma olhada nas opções.

Proteção do seu provedor de hospedagem

Kinsta Hosting tem vários recursos que reduzirão as chances de você estar sujeito a ataques de DDoS.

Todos os sites hospedados em Kinsta estão protegidos por nossa integração CloudFlare, que apresenta um firewall seguro com proteção DDOS embutida. Também utilizamos restrições rigorosas baseadas em software para proteger seu site ainda mais. Tudo isso torna muito mais difícil para um ataque de DDo.

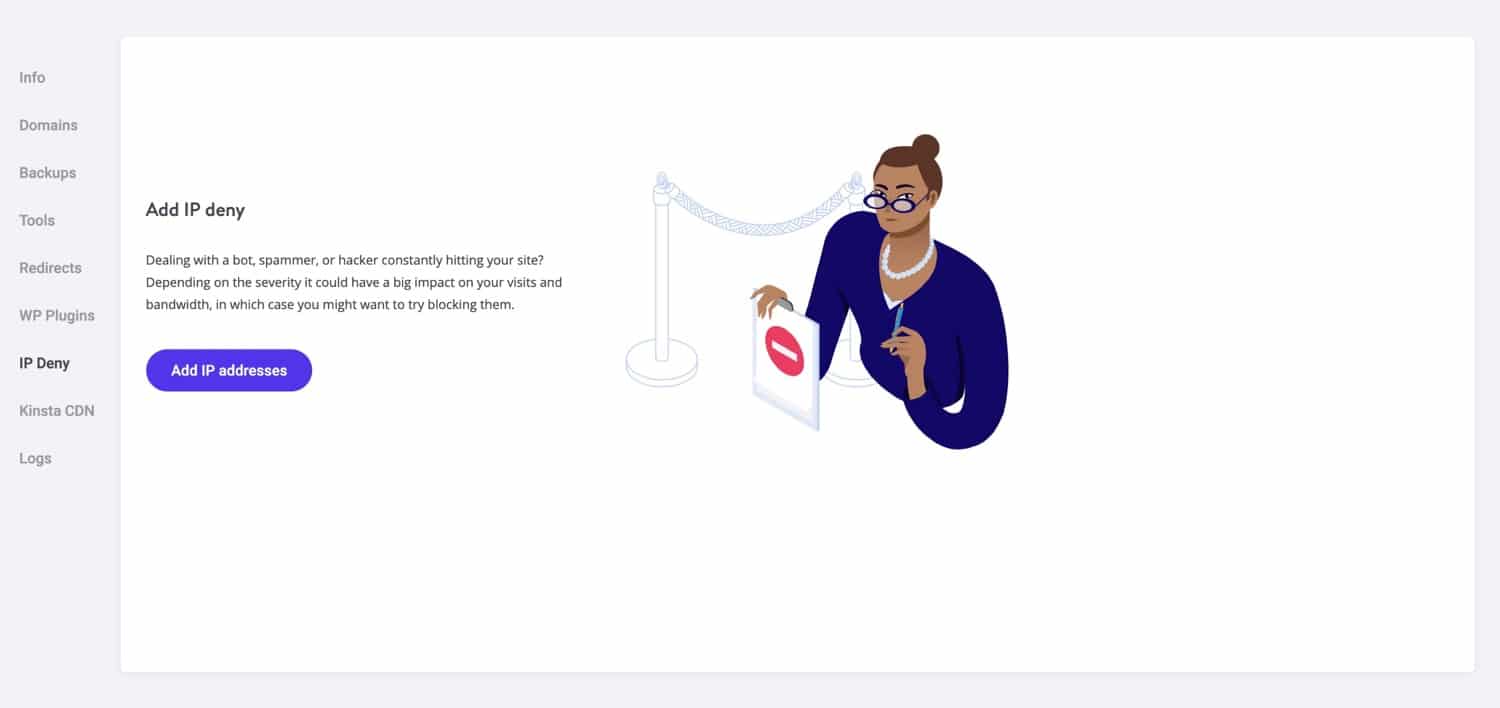

Outro recurso Kinsta, que pode ajudar a protegê -lo assim que um ataque de DDoS começar é o bloqueio da geolocalização IP. Kinsta detectará qualquer ataque de DDOs e alertará você. Você pode usar o recurso de bloqueio de IP Geo para bloquear a área geográfica da qual o ataque DDoS está chegando.

Isso significa que você pode bloquear com segurança uma região geográfica de onde vem um ataque e os endereços IP daquela região não poderão mais enviar solicitações ao seu site.

Como alternativa, você pode bloquear IPs individuais em mykinsta através do IP nega página.

Aí vem a verdade dura: por mais bom que seu provedor de hospedagem seja, é’é impossível para eles fornecerem proteção total contra ataques de DDoS. O que um bom provedor de hospedagem fará é fornecer um bom firewall, o que reduzirá a chance de um ataque, mas não se livrar dele. Eles também terão ferramentas que você ou eles podem usar para impedir o ataque de DDoS assim que começar, como bloqueio de IP.

Isso é por que Qualquer provedor de hospedagem que afirma oferecer proteção total contra ataques de DDoS ISN’T sendo totalmente honesto. Eles podem reduzir a probabilidade de um ataque e podem limitar o impacto dele, mas podem’t Pare de ataques de DDoS inteiramente.

Em vez disso, para se proteger dos ataques de DDoS mais detalhadamente, você precisa usar uma vasta rede que possa usar seu banco de dados de informações sobre ataques a outros sites em todo o mundo para antecipar ataques e bloquear os IPs dos quais eles provavelmente virão. Deixar’s olhar para alguns desses serviços.

Cloudflare

Cloudflare é um dos internet’Os fornecedores mais populares de redes de entrega de conteúdo e também oferece proteção contra ataques e hacks. Devido ao seu grande tamanho, ele tem acesso a informações sobre a origem de que ataques de DDoS vêm e podem bloquear esses endereços IP para todos os sites em sua rede.

Cloudflare’S Rede baseada em nuvem está sempre ligada e sempre aprendendo, o que significa que pode estar identificando possíveis ataques e impedindo que o tráfego indesejado chegue ao seu site 24/7. Ele também fornece um painel que você pode usar para monitorar e aliviar ataques DDoS para que você possa identificar quais são suas vulnerabilidades.

Se o seu site estiver hospedado no Kinsta, você não’preciso passar pelo processo de configuração de sua própria conta Cloudflare. Todos os sites em nossa infraestrutura estão protegidos por nossa integração gratuita de cloudflare.

Sucuri

Sucuri é uma empresa mais conhecida por seus serviços de limpeza de sites após hacks e ajudando a impedir que eles aconteçam novamente. Mas também oferece proteção DDoS

Sites hospedados no Kinsta não suportam sucuri. Na Kinsta, nossa infraestrutura é protegida por um firewall seguro de cloudflare com proteção DDoS embutida. Além disso, realizamos a digitalização de malware de rotina e oferecemos remoções gratuitas de malware conforme nossa promessa de segurança de malware.

Sucuri’S O serviço funciona porque é muito grande, com uma rede de mais de 400.000 clientes, o que significa que pode manter um banco de dados de ataques da mesma maneira que o CloudFlare pode. Esses endereços IP podem ser bloqueados em seu site.

Sucuri’s Rede Isn’T tão grande quanto Cloudflare’S mas a empresa vale a pena considerar se você também deseja recursos de segurança e monitoramento avançados, que é onde sua especialidade mentira. Sucuri monitorará seu site por tempo de inatividade e ataques ou hacks e corrigirá quaisquer hacks que ocorram.

Então, se você sofre um ataque de DDo’S vulnerável, estar com sucuri significa que você pode colocá -lo em funcionamento novamente o mais rápido possível.

Resumo

Os ataques de DDoS estão se tornando mais comuns e têm o potencial de causar bilhões de dólares em danos.

Isto’é impossível proteger -se completamente dos ataques de DDoS, pois não há’t muito controle que você tem sobre o tráfego chegando ao seu site. Mas se você usar um dos serviços acima, evite hospedagem barata e prepare -se para um ataque de DDoS, se ocorrer, será muito menos provável que sofra.

Artigos relacionados escolhidos a dedo

Google Cloud Platform Network: camada premium vs camada padrão

Dive Deep no Google Cloud Network e uma olhada atenta ao seu nível Premium Vs Standard, juntamente com a pilha de tecnologia que dá o mais rápido…

Tempo de leitura 20 min Leia Data de publicação 21 de outubro de 2019 Plataformas de computação em nuvem de tópicos Hosting nuvem de tópicos

Como configurar o firewall sucuri (waf) em seu site wordpress

O tráfego de bots e proxies está maior do que nunca. Isso se torna um desafio para as empresas que não sabem nada sobre como filtrar ou bloco…

Tempo de leitura 17 min Leia Data de publicação 4 de junho de 2018 Tópico WordPress Segurança

Os melhores plugins de segurança do WordPress para bloquear ameaças maliciosas

Manter o seu site WordPress seguro pode ser um desafio. Confira esses plugins de segurança do WordPress para travar facilmente os bandidos.

Tempo de leitura 48 min Read Data da publicação 20 de junho de 2022 Tópico plugins WordPress Tópico Tópico WordPress Segurança

Nós’LL migrará seu site WordPress gratuitamente

Nossa equipe dedicada migrará seus sites do WordPress para Kinsta, sem qualquer trabalho do seu lado e com o mínimo de interrupção de serviço. Migrar sem risco com nossa garantia de devolução do dinheiro de 30 dias.

O que acontece durante um ataque de DDoS?

Trabalhar hoje em tecnologia da informação significa lidar com os possíveis riscos de segurança enfrentados por empresas de todos os tamanhos, indústrias e regiões. O campo da segurança cibernética é vasta e variada, abrangendo táticas sutis de roubo de dados, como phishing Spear, além de maneras maiores de força bruta, incluindo ataques de negação de serviço distribuídos (DDoS).

Devido aos danos, um ataque cibernético pode causar uma empresa – tanto após o incidente quanto em uma base contínua – as empresas precisam de pessoas que entendam os riscos que enfrentam e como criar contramedidas eficazes. Familiarizar -se com ameaças cibernéticas, como ataques de DDoS, é, portanto, uma maneira de assumir um papel como um membro mais valioso de uma equipe de sistemas de informação.

O que é um ataque de DDoS?

Um ataque de DDo. O invasor aproveita uma vasta rede de computadores para criar essa pressão, geralmente usando “zumbi” máquinas que eles assumiram por malware.

Kaspersky observa que os ataques de DDOs funcionam porque os recursos da Web só podem lidar com tanto tráfego a qualquer momento. Quando a quantidade de dados ou solicitações que fluem para o ativo em rede se torna muito grande, usuários legítimos podem não conseguir acessá -los, exatamente como aconteceria se houvesse muitas pessoas tentando usar o recurso, mas em uma escala muito maior. Um servidor da web que sofre os efeitos de um ataque de DDoS bem -sucedido desacelerará ou se tornará completamente inacessível para os usuários.

Considerando que as empresas modernas usam plataformas on-line para seus serviços mais importantes, tanto voltados para o cliente quanto internos, isso’é fácil ver como um ataque de DDoS bem oportuno poderia causar grandes danos a um negócio. Se isso significa encerrar um comerciante de comércio eletrônico durante uma temporada de varejo movimentada, levando um negócio’S servidores internos offline, ou um de qualquer número de resultados semelhantes, o dano pode ser notável.

Como os ataques e os ataques de DDoS são diferentes?

Um ataque de DDoS é a versão moderna e em larga escala de um ataque simples de negação de serviço (DOS). A empresa de segurança digital Norton explica que os ataques do DOS existem desde 1974, quando um garoto de 13 anos fechou os computadores em rede remotamente. Profissionais de TI devem’Não se deixem complacentes apenas porque os ataques do DOS têm uma história de quase 50 anos. Ao evoluir de DOs para DDOs, essas intrusões permaneceram relevantes para os dias atuais.

Essa greve inicial em 1974 foi lançada a partir de um único computador, o que significa que era um DOS simples, não um DDoS. Norton observa que os ataques de DDoS são definidos usando várias peças de hardware para gerar a atividade ilegítima de rede que retira um recurso. O fato de que uma botnet de computadores capturados ou outros dispositivos pode causar muito mais danos do que um único PC transformou DDOs na maneira padrão de danificar empresas’ servidores.

Qual é o objetivo de um ataque de DDoS?

O objetivo de um ataque de DDoS é normalmente prejudicar uma empresa, levando seus recursos mais essenciais. Kaspersky ressalta que algumas organizações fazem alvos especialmente atraentes para esses tipos de intrusões digitais. Isso inclui varejistas de comércio eletrônico e empresas digitais de todos os tipos, incluindo cassinos da Internet.

CSO deu um exemplo de como os ataques de DDoS podem ter um efeito em cascata, em que derrubar uma empresa pode prejudicar outros. Em outubro de 2016, o Mirai Botnet, um enxame comprometido de dispositivos da Internet das Coisas (IoT), foi alavancado para enviar solicitações a um provedor de serviços de Internet’S servidores. A rede consistia em até 400.000 dispositivos de IoT e era capaz de esmagar infraestrutura importante, reduzindo o Twitter, Amazon, Spotify e mais.

O que acontece durante um ataque de DDoS?

Um ataque de DDoS é relativamente simples, que é uma das razões pelas quais esse tipo de cibermea. Norton explica que nesses incidentes, o hacker não’Temos que instalar qualquer um de seu código em uma vítima’ser servidor s. Em vez disso, as máquinas comprometidas no atacante’S Botnet envia milhões de pings, como se um grande número de máquinas estivesse tentando se conectar a esse serviço de uma só vez.

Porque o comprometido “zumbi” computadores e outros dispositivos que compõem um hacker’S todos têm endereços IP diferentes, as empresas geralmente têm dificuldade em defender seus recursos contra incidentes de DDoS. Uma simples contramedida, uma vez que um ataque de DOS é detectado envolveria bloquear todas as solicitações do endereço IP ofensivo, mas no caso de DDOs, são necessárias defesas mais sofisticadas.

Quais são os três principais tipos de ataques de DDOs?

Enquanto a distinção de um ou muitos entre ataques de DOS e DDoS é clara, os ataques DDoS podem ser divididos em três categorias. A divisão é baseada em como o hacker alcança o objetivo de criar tanto tráfego que a rede de destino, o site ou outro recurso se torne inacessível.

Às vezes, os danos causados por um cibercriminal não estão diretamente conectados ao tamanho da botnet envolvida, mas ligada aos tipos de solicitações falsas que estão sendo geradas. CSO A revista listou os três tipos de ataques de DDoS da seguinte forma:

- Ataques baseados em volume são medidos pela quantidade de tráfego enviada para um site. O hacker por trás de um desses incidentes está simplesmente tentando enviar o maior número possível de solicitações em um período de tempo, potencialmente usando um grande número de dispositivos capturados para produzir os pings necessários.

- Ataques de DDOs da camada de rede, Também conhecido como ataques de protocolo, são destinados à infraestrutura por trás das redes. Como esses ataques são mais sobre pacotes de informação do que em bits crus, eles são medidos em pacotes por segundo.

- Ataques da camada de aplicação afetar os aplicativos diretamente, em vez de comprometer a infraestrutura que alimenta essas ferramentas de software. Eles são medidos em solicitações por segundo, porque os hackers usam suas redes de computadores e outros dispositivos para solicitar continuamente acesso ao aplicativo’s Serviços, criando muito tráfego e reduzindo o software.

Em vez de usar os mesmos três tipos, Norton quebrou os incidentes de DDoS em duas categorias com base em seus resultados pretendidos: inundações e falhas.

- Um ataque de inundação é qualquer tentativa de usar uma enxurrada de dados esmagadora para derrubar um servidor. Uma inundação do ICMP ou inundação de ping ocorre quando um invasor envia pacotes de dados para afetar um grupo inteiro de computadores conectados, reduzindo essa rede mal configurada. Uma inundação de Syn é um pouco diferente, usando incompleta “apertos de mão” entre host, servidor e usuário para preencher todas as portas no servidor de destino.

- Um ataque de queda é a variante menos comum de DDOs. Isso se baseia na transferência de um sistema comprometido com bugs que afetam os pontos fracos na peça de infraestrutura direcionada. Com essas falhas não atingidas exploradas, o sistema trava.

Como você evita um ataque de DDoS?

As defesas eficazes contra ataques de DDoS podem assumir muitas formas, com o pessoal de TI aumentando para neutralizar essas intrusões assim que forem detectadas ou criar defesas proativas que impedirão as empresas de se tornarem alvos em primeiro lugar.

CSO observou que o primeiro passo para atenuar ataques de DDoS é simplesmente incluir esses tipos de incidentes no negócio’s Plano de recuperação de desastres gerais. Quando as organizações têm etapas específicas a seguir, incluindo tudo, desde contramedidas digitais a mensagens de mídia, haverá menos pânico no momento e mais capacidade de coordenar rapidamente os esforços contra os hackers.

Embora a preparação seja uma etapa essencial para lutar contra ataques de DDoS, também é necessário improvisar no momento. Uma vez’S confirmou que esse incidente está em andamento, o pessoal de TI deve ser tão adaptável e determinado quanto os hackers que tentam quebrar suas defesas.

CSO Especificaram que, na última década, os hackers começaram a monitorar os esforços de recuperação realizados contra seus ataques de DDoS, modificando suas táticas em tempo real para manter o ataque em funcionamento. A resposta de segurança de TI deve corresponder a cada uma dessas novas greves. Como uma ruga adicional de complexidade, às vezes o ataque secundário é completamente diferente por natureza, com a intrusão de DDoS atuando como uma cobertura para o hacker’s verdadeira objetivo.

Norton acrescentou que as empresas podem tomar medidas contra os atacantes da DDoS da maneira que escolherem e configurar seus roteadores e outros hardware de rede. Quando uma empresa tem a última geração de firewalls instalada e todo o seu equipamento é totalmente corrigido e atualizado, os hackers terão mais dificuldade em encontrar lacunas no sistema através do qual eles podem enviar seus pacotes falsos.

Como em tantas práticas modernas de segurança cibernética, a batalha contra os ataques de DDoS é uma questão de combinar os investimentos em tecnologia certos com as melhores práticas. Os departamentos de TI devem garantir que seus recursos sejam alvos difíceis, instalando os mais recentes patches de hardware e software, mas também devem ficar prontos para combater as intrusões em tempo real, se e quando um hacker conseguir passar pelas defesas externas e bombardear os servidores com tráfego.

O que você pode aprender sobre a segurança digital em um programa de graduação em sistemas de informação?

As carreiras de sistemas de informação são alguns dos papéis mais importantes nas organizações de todos os tipos hoje, porque existem no ponto conjuntivo entre os departamentos comerciais e TI. As pessoas nessas funções têm a tarefa de descobrir as melhores tecnologias e estratégias para suas empresas dessa perspectiva dupla. Sem surpresa, esses funcionários devem ser bem versados em segurança, com experiência em lutar contra ataques de DDOs e outros tipos de tentativas de intrusão.

A educação neste campo abrange o aprendizado sobre as defesas de TI de última geração e a mitigação de ameaças. Estudando no Programa Online de Bacharel em Ciência em Sistemas de Informação pela Universidade do Alabama em Birmingham’S Collat School of Business é uma maneira de obter conhecimento crítico de segurança que pode pagar em uma configuração de TI corporativa.

A segurança da rede é um dos assuntos abordados no principal curso de comunicação de dados de negócios. Esta aula também fornece uma visão geral do trabalho com redes locais e de área larga, garantindo que os graduados estejam prontos para ajudar seus empregadores a otimizar a maneira como armazenam e transferem dados.

Os alunos especialmente interessados em assumir responsabilidades de segurança em suas funções profissionais podem selecionar o gerenciamento de segurança da informação do curso eletivo. Esta classe, preocupada inteiramente com os principais conceitos por trás da proteção de recursos contra ameaças digitais, abrange o gerenciamento de riscos, a criação de políticas e a recuperação de desastres. Ao terminar esta aula, os participantes entenderão como realizar uma auditoria de segurança, projetar defesas e gerenciar a incerteza inerente a hoje’S Paisagem de ameaças.

Para saber mais sobre o BSIS on -line e descobrir se esse diploma se encaixa nos seus planos para o avanço da carreira, visite a página do programa.

Leituras recomendadas:

Fontes:

Novos DDOs fazem 4 bilhões de vezes o dano

Equipe de notícias de segurança do Avast 11 de março de 2022

Equipe de notícias de segurança do Avast, 11 de março de 2022

Além disso, duas explosões do passado retornam – emotet e espectro.

Um novo ataque de amplificação de negação de serviço (DDoS) distribuído pode aumentar os efeitos prejudiciais em quatro bilhões de vezes e aumentar a duração do ataque para 14 horas. O vetor de amplificação recorde vem de servidores equivocados pertencentes à Mitel Micollab e Mivoice Business Express Collaboration Systems. Os pesquisadores relataram que os ataques de amplificação do Mitel DDoS foram usados contra instituições financeiras, empresas de logística, empresas de jogos e organizações em outros mercados. “Ataques DDoS geralmente têm como alvo empresas e serviços on -line do governo,” O evangelista de segurança do Avast, Luis Correns, comentou. “Nesse caso, esse tráfego de ataque amplificado pode ser mitigado com segurança usando ferramentas e técnicas de defesa DDoS padrão.” As organizações que usam servidores mitel são fortemente aconselhadas a garantir que sejam configuradas corretamente. Para saber mais sobre esta história, consulte Ars Technica .

EMOTET BOTNET floresce de novo

A botnet emotet, retirada em janeiro de 2021 apenas para retornar em novembro, agora infectou 130.000 sistemas em 179 países. Apenas alguns meses após a Europol e o Eurojust assumiram o controle dos servidores botnets e interromperam o malware’S Operação, a gangue Conti Ransomware trouxe de volta à vida para obter acesso às redes corporativas. A infecção inicial usou TrickBot, mas todo ataque subsequente retirou a ferramenta de pentesting de greve de cobalto para obter acesso remoto. Os ataques parecem estar focados nos países do Japão, Indonésia, Tailândia, África do Sul, México, Estados Unidos, China, Brasil e Itália. Para mais, veja o computador de biping .

Os líderes de TI lançam sustentávelit.org

Executivos de tecnologia de todo o mundo uniram forças para formar sustentávelit.Org, uma organização sem fins lucrativos focada no avanço da sustentabilidade global por meio de liderança tecnológica. O esforço conjunto dos líderes da comunidade de TI se concentrará em três pilares de sustentabilidade – ambiental, social e governança. A organização definirá as melhores práticas e incentivará a transparência. “A sustentabilidade é a megate,” disse o fundador e CEO da Delphix, Jedidiah Yueh, líder do grupo. “Por muito tempo, a sustentabilidade tem sido um problema para outra pessoa resolver. Hoje nós’Reunindo forças com líderes de tecnologia do mundo’são as maiores organizações para tornar a sustentabilidade nosso problema coletivo para resolver.” Para mais, veja ZDNet .

Novo ataque de espectro ignora as defesas da Intel

Os pesquisadores descobriram um novo método de ataque que pode derrotar as defesas das mitigações baseadas em hardware, a Intel e o ARM se aplicaram às suas CPUs nos últimos anos para corrigir a falha do espectro. Intel e Arm atribuíram nomes diferentes ao ataque, então’S conhecido como Spectre-BHB (Buffer de História da Filial) e Spectre-BHI (Injeção do Histórico da Filial). A exploração de prova de conceito foi criada por pesquisadores da Vusec. Os ataques de espectro enganam o mecanismo de execução especulativo nas CPUs para vazar informações de caches temporários que atuam como canais laterais. Para mais informações sobre esses ataques, consulte CSO .

O Google anuncia um novo recurso de arquivo

De acordo com o blog do Android Developers, os pesquisadores do Google começaram a trabalhar em um novo recurso que permitirá o arquivamento do aplicativo. O aplicativo arquivado permanecerá no dispositivo tão facilmente restaurável, mas terá peças temporariamente removidas que reduzem seu tamanho em 60%. O novo recurso será oferecido primeiro aos desenvolvedores de aplicativos em Bundletool 1.10. Para aplicativos construídos com o plug -in Android Gradle 7.3, o Google está desenvolvendo APKs arquivados, que devem estar funcionais mais tarde em 2022. Na postagem do blog, os desenvolvedores do Google Reivindicações se beneficiarão de menos desinstalações e atrito substancialmente menor para os usuários recuperarem seus aplicativos favoritos.

Thi S Semana’s ‘deve ler’ no blog Avast

Um novo relatório documenta uma ampla variedade de técnicas de crimes criptográficos, combinando maneiras antigas e novas de manipular mercados. Leia enquanto cavamos as descobertas.

Os DDOs podem destruir um roteador?

Neste artigo, aprenderemos sobre ataques de DDoS e seus efeitos em um roteador. Precisamos saber o que é um roteador e depois ver se é vulnerável a ataques de DDoS.

8 minutos (s) Leia

Publicado em: 19 de fevereiro de 2022

Atualizado em: 08 de março de 2022

Para responder à pergunta mencionada, precisamos saber o que são ataques de DDoS e o que eles fazem para afetar os processos normais de um roteador. Primeiro, entenderemos os ataques de DDOs e suas funções e nos familiarizarem com seus diferentes tipos, e assim por diante. Então, vamos aprender sobre o roteador e seus usos. Finalmente, descobriremos como um DDoS pode afetar e até destruir um roteador e o que precisamos fazer se tal coisa acontecer.

O que é um ataque DDoS?

Os ataques de DOS e DDoS são alguns dos ataques mais perigosos e recentes na Internet. O que é DDoS? A palavra DDoS significa negação de serviço distribuída. O objetivo desses ataques não é interromper o serviço, mas forçar a rede e o servidor a deixar de fornecer serviço normal, direcionando a largura de banda de rede ou a conectividade. Esses ataques são realizados enviando pacotes de dados para a vítima, o que sobrecarrega a rede da vítima ou a capacidade de processamento nos pacotes e impede que usuários e clientes acessem o serviço. Em geral, um ataque de DDoS em um site ocorre quando o acesso a um recurso de computador ou rede é intencionalmente bloqueado ou reduzido devido ao trabalho malicioso em outro usuário. Esses ataques não necessariamente destruem os dados direta ou permanentemente, mas deliberadamente, comprometem a disponibilidade de recursos.

Os pacotes são enviados diretamente do sistema hacker ou atacante em um ataque do DOS. Geralmente, um sistema de informação está envolvido no ataque e, é claro, um IP é responsável pelo ataque.

A seguir, é apresentada uma lista de alguns dos métodos utilizados para DOS e DDoS-ATTACKS:

– Inundação do ICMP

– Inundação syn

– Ataques de lágrima

– Ataques de negação de serviço de baixa taxa

– Ataques ponto a ponto

– Assimetria da utilização de recursos em ataques de fome

– Ataques permanentes de negação de serviço

– Inundações no nível do aplicativo

– Nuke

– R-U-Dead-Yet

– Ataque distribuído

– Ataque refletido / falsificado

– Negação não intencional de serviço

– Nível de negação de serviço II

O que é um roteador e o que ele faz?

Os roteadores são uma parte muito importante da tecnologia que quase todos nós temos em casa, mas muitos não entendem completamente como usá -los. A maioria das pessoas nem sabe o que é um roteador e como ele difere de um modem. Um roteador tem um papel significativo e fundamental na criação e desenvolvimento de uma infraestrutura de rede. O dia em que os engenheiros de computadores tentaram se comunicar entre esses dispositivos, diferentes soluções e dispositivos surgiram. Algumas dessas soluções e dispositivos foram descartados devido ao mau desempenho. O mundo das comunicações por computador passou por mudanças fundamentais quando os roteadores nasceram. O roteador resolveu um dos maiores problemas do mundo da rede, a conexão segura entre duas redes da área local e lançou a Fundação para a vasta rede de internet de hoje.

Simplificando, um roteador é um dispositivo que entrega os pacotes de dispositivos na rede a um destino conveniente, conectando -os à Internet. Esses dados podem estar entre vários dispositivos na rede ou enviados de um dispositivo para a Internet. O roteador fornece um endereço IP a cada dispositivo de rede para conhecer seu destino ou endereço de origem ao receber e enviar dados. O roteador garantirá que os pacotes enviados ou recebidos sempre atinjam seu destino correto e não se perderão no caminho da rede. Geralmente, roteadores e modems são assumidos como as mesmas coisas por engano, enquanto esses dois têm funções completamente diferentes. O modem na rede é responsável por enviar dados para o ISP ( Provedor de internet ) e recebendo dados do ISP.

Modem significa Modulator / Demodulator. Em essência, para um modem enviar sinais digitais recebidos de um computador durante a linha telefônica, ele os converte em sinais analógicos e o mesmo processo ocorre nos provedores de serviços de Internet.

Mas um roteador é um dispositivo que direciona dados entre diferentes redes, chamado atividade de roteamento. Por exemplo, você tem uma LAN, seu colega de trabalho tem uma LAN em outra categoria, e as redes de domínio IP e de transmissão são completamente diferentes. Se você deseja enviar dados para seu colega em outra rede, você deve usar um roteador para rotear dados entre redes. Caso contrário, nenhum pacotes pode ser trocado fora da rede.

Efeitos de ataque de DDOs no roteador

Nesse tipo de ataque, o hacker usa muitos métodos como solicitações transbordantes e uso excessivo de recursos (CPU, banco de dados, largura de banda, memória, etc.) para desacelerar o servidor, o que pode fazer com que o servidor trave.

Uma falha ou mau funcionamento do serviço de rede nem sempre se deve a um ataque de DOS. Pode haver várias razões técnicas para isso, ou o administrador da rede pode ter desativado temporariamente alguns serviços para manutenção temporária. A presença dos seguintes sintomas pode indicar um ataque de DOS ou DDoS:

– Reduza a velocidade ou a eficiência da rede de maneira incomum (ao abrir arquivos ou acessar sites).

– Indisponibilidade de um site específico (sem razões técnicas).

– Impossibilidade de acessar qualquer site (sem razões técnicas).

– Aumento significativo no volume de e-mails não solicitados recebidos.

Como eu entendo que meu roteador é destruído?

Cinco sinais de alerta mostram que seu roteador não está funcionando corretamente:

1. As luzes do indicador de conexão estão apagadas, mesmo que você ainda possa navegar na web.

2. Transferência de dados/downloads são lentos.

3. A velocidade de conexão é baixa.

4. O modem faz muitos barulhos altos ou estranhos.

5. O modem desliga ou não funciona.

Quando tudo está funcionando corretamente, você pode esperar que os símbolos sejam consistentes ou a luz verde ou azul para piscar. Este sinal indica que o dispositivo está conectado e operando normalmente. Você pode esperar que os símbolos fiquem vermelhos ou laranja quando houver um problema de conexão.

Solução de problemas de roteadores

– Teste seu wifi em diferentes dispositivos

– Reinicie seu modem e roteador

– Experimente outro cabo Ethernet

– Veja quem usa seu wifi

– Atualize seu equipamento

– Entre em contato com seu ISP

– Redefina o seu roteador para as configurações padrão.

Os roteadores diminuem o tempo com o tempo à medida que a tecnologia se torna obsoleta e hardware se deteriora. As atualizações de software geralmente melhoram a segurança e o desempenho do seu dispositivo. Mas se já faz anos desde que você substituiu seu roteador, agora pode ser o melhor momento para fazer isso.

Se o sinal wifi for fraco, pode ser que seu dispositivo esteja muito longe do roteador, ou há obstáculos entre eles. Mova seu telefone ou tablet para perto do roteador, remova quaisquer obstáculos e verifique a força do sinal novamente. Materiais de metal e magnéticos podem interferir ou até bloquear o sinal sem fio. Sua rede doméstica sem fio pode não ter força ou alcance devido aos mesmos problemas que afetam outras formas de tecnologia de rádio: barreiras que reduzem a força do sinal, a interferência de outros dispositivos que transmitem ondas de rádio e sinais fracos.

Melhores maneiras de impedir ataques de DDOs

– A maneira mais eficaz é usar os serviços de proteção DDoS de empresas como Cloudflare, Arvan Cloud e outros.

– Compre um sistema de proteção IDS como ax3soft sax2

– Prenda o servidor para evitar bugs maliciosos comuns

– Instale e configure o software antivírus profissional para digitalizar automaticamente o servidor

– Instale e configure profissionais anti-shell para digitalizar automaticamente o servidor para evitar arquivos maliciosos

– Prenda o Symlink para evitar o acesso a outros hosts no servidor

– Fechar o acesso a arquivos perigosos do sistema operacional para maior segurança

– Fechar portas e excluir serviços de servidor desnecessário

– Protegendo o sistema operacional do kernel

– Garantir Serviço PHP – Servidor da Web instalado com segurança Nginx, Apache, LitesPeed e Http Light

– Protegendo portas de servidor aberto

Para evitar ataques de DDOs, configure seu roteador para bloquear pacotes destinados a todos os seus endereços de rede. Ou seja, não permita que pacotes ICMP publicados em sua rede passem pelo roteador. Isso permite que você mantenha a capacidade de executar todos os sistemas em sua rede.

Ferramentas de prevenção do DDOSATTAK

– Firewalls

Os firewalls são configurados para aceitar ou rejeitar protocolos de acordo com as regras simples. Por exemplo, no caso de um ataque de vários IPs incomuns, uma regra simples pode ser usada para ignorar os pacotes enviados por atacantes.

– Comuta

A maioria dos comutadores possui recursos de limitação de taxa e ACL. Alguns interruptores têm limitação automática ou de taxa em todo o sistema, modelagem de tráfego, encadernação tardia (splicing de TCP), inspeção profunda de pacotes e recursos de filtragem de Bogon para detectar e corrigir ataques de DDoS por meio de filtragem automática de taxa e falha de link WAN e balanceamento.

– Roteadores

Como interruptores, os roteadores têm recursos de limitação de taxa e ACL. Eles também são ajustados manualmente. A maioria dos roteadores se decompõe facilmente contra ataques de DDoS. Se você definir as regras no roteador para fornecer estatísticas durante os ataques, o roteador será mais lento e o problema será mais complicado.