O que são ataques de rebaixamento

Em geral, qualquer sistema que empregue qualquer forma de compatibilidade com versões anteriores pode ser suscetível a um ataque de rebaixamento. O equilíbrio entre a utilidade máxima e a segurança máxima é difícil de atacar: por mais tentador.

Crowdstrike tem reversão

Ransomware se tornou um problema que todos estão lidando. Na Crowdstrike, reconhecemos que esse ataque continuará sendo um problema, desde que seja lucrativo e, por esse motivo, o crowdstrike possui vários métodos de prevenção projetados para impedir esse ataque de múltiplos vetores de ameaças. Neste vídeo, demonstramos alguns desses vetores de ataque e as diferentes maneiras pelas quais o crowdstrike é construído para detê -los.

Como o Crowdstrike Falcon protege contra ransomware

Nesta demonstração, vamos ilustrar as diferentes maneiras pelas quais Falcon-Solução de Proteção de Terminação de Crowdstrike-protege você contra Ransomware. Vamos ver como o Falcon usa vários métodos complementares, como aprendizado de máquina e indicadores de ataque, para bloquear o ransomware. E, finalmente, veremos como o Falcon bloqueia o ransomware e nem sequer usa os executáveis, mas é executado por script PowerShell que tenta carregar um processo diretamente na memória. Para nossa primeira tentativa, permitiremos a detecção de aprendizado de máquina na interface do usuário do Falcon na página de configuração. Também nesta página estão o IOAs de Crowdstrike – ou indicadores de ataque – para detectar comportamentos associados ao ransomware.

Na área de trabalho, tenho três amostras diferentes de ransomware. Para executá -los, adicionarei a extensão correta e selecionar. Enquanto tento executar cada uma dessas amostras, recebo um erro de permissão do Windows. Este é o Falcon não permitir que o arquivo seja executado.

No console, vamos atualizar e notarmos que existem três novas detecções. Inspecionando essas detecções, vemos que eles estão bloqueados por causa do algoritmo de aprendizado de máquina que reconhece esses arquivos como maliciosos. Também podemos ver que existem 45 outros motores AV que detectam essa amostra específica como maliciosa. Vamos marcá -los como verdadeiros positivos e voltar para a nossa página de configuração. Mas e se o ransomware conseguir obter pelo aprendizado de máquina?

Falcon usa indicadores de ataque – ou IOAs para baixo para detectar e bloquear ransomware. Para simular essa situação, desativarei o aprendizado de máquina e executarei a amostra novamente. Olhando para os documentos em nossa área de trabalho, podemos ver que nenhum arquivo parece ter sido criptografado. Desta vez na interface do usuário do Falcon, vemos três alertas semelhantes à última vez. Mas, após uma inspeção mais aprofundada, esses blocos não foram iniciados pelo aprendizado de máquina. Eles foram parados porque desencadearam um indicador de ataque indicativo de atividade de ransomware.

Na primeira amostra, foi bloqueado porque houve uma tentativa de excluir backups. A próxima amostra está associada ao Locky. E então a última amostra está associada ao Cryptowall. Se Falcon não tivesse ioas ou aprendizado de máquina, as amostras teriam criptografado os arquivos. Há uma pergunta que permanece, no entanto – o que acontece se não houver arquivo para analisar? Se o ransomware executar diretamente na memória?

Vamos explorar esse cenário – vamos usar o PowerShell para executar uma amostra, que é carregada na memória e não solta um arquivo no alvo. Novamente, os arquivos na área de trabalho parecem não afetar. Na interface do usuário, temos detecções adicionais. E após uma inspeção mais aprofundada, vemos que foi o comportamento de malware que impediu o host de ser infectado. Não importa se o thread é listas de arquivos ou arquivos – o comportamento permanece o mesmo – como a capacidade do Falcon de parar a ameaça.

Vimos como o Falcon usa vários métodos complementares – como aprendizado de máquina e indicadores de ataque – para bloquear o ransomware. E, finalmente, vimos como o Falcon pode bloquear [inaudível] ransomware. A lucratividade do ransomware criou um enorme problema para organizações que estão constantemente sob ataque dessa ameaça. Crowdstrike Falcon pode ajudá -lo a resolver este problema. Para mais informações ou para fazer um test drive, verifique isso no Crowdstrike.com.

O que são Ataques de rebaixamento?

Manter uma boa segurança cibernética significa proteger contra vários tipos de ataque. Um desses tipos de ataque é chamado de “ataque de rebaixamento.”Esta forma de ataque criptográfico também é chamado de” ataque de reversão de versão “ou” ataque de lances.”Em um ataque de rebaixamento, um invasor força o sistema de destino a mudar para um modo de operação menos seguro e menos seguro.

Ataques de rebaixamento podem assumir uma variedade de formas. Vamos conversar aqui sobre as formas mais comuns de ataque de downgrade: o formulário esses ataques podem assumir, que funções eles servem e como eles funcionam. Felizmente, os ataques de rebaixamento são bem conhecidos e bem documentados neste momento, para que você não precise abrir um novo terreno para proteger sua empresa contra eles.

O que são ataques de rebaixamento?

O mundo da cibersegurança é vasto e variado, mas nem todos os ataques cibernéticos empregam as mais recentes técnicas e explorações. Os ataques de rebaixamento aproveitam a compatibilidade com versões anteriores de um sistema para forçá -lo a modos de operação menos seguros. Porque eles podem usar conexões criptografadas ou não criptografadas, sistemas como StartTLs que empregam criptografia oportunista estão com o maior risco de rebaixar ataques.

Em um ataque de rebaixamento HTTPS, os visitantes do seu site podem ser forçados a usar conexões HTTP em vez de HTTPS. Um ataque de rebaixamento pode ser uma pequena parte de uma operação maliciosa maior, como foi o caso em 2015, quando o ataque de Logjam foi desenvolvido. Um ataque de rebaixamento do TLS como o LogJam permite o man-in-

Pontos chave:

- Crowdstrike possui vários métodos de prevenção projetados para impedir ataques de ransomware de vários vetores de ameaças.

- Crowdstrike Falcon usa aprendizado de máquina e indicadores de ataque para bloquear ransomware.

- A interface do usuário do Falcon permite a configuração da detecção de aprendizado de máquina e indicadores de ataque.

- As amostras de ransomware são bloqueadas pelo algoritmo de aprendizado de máquina do Falcon e IOAs.

- Se o ransomware ignorar o aprendizado de máquina, as ioas do Falcon ainda poderão detectar e bloquear o ataque.

- O Falcon é capaz de bloquear o ransomware, mesmo que seja executado diretamente na memória sem soltar um arquivo no alvo.

- Os ataques de rebaixamento forçam um sistema a mudar para um modo de operação menos seguro.

- Ataques de rebaixamento podem usar conexões criptografadas ou não criptografadas.

- Os sistemas que empregam criptografia oportunista, como o StartTLS, correm um risco maior de rebaixar ataques.

- Em um ataque de rebaixamento HTTPS, os visitantes de um site podem ser forçados a usar conexões HTTP em vez de HTTPS.

Questões:

- Como Crowdstrike Falcon protege contra ransomware?

- Quais são alguns dos métodos de prevenção empregados pela Crowdstrike para parar de ransomware?

- Como o Falcon detecta ransomware se ignorar o aprendizado de máquina?

- O Ransomware do Bloco Falcon pode ser executado diretamente na memória sem soltar um arquivo no alvo?

- O que é um ataque de rebaixamento?

- Quais sistemas estão com o maior risco de rebaixar ataques?

- Como um ataque de rebaixamento pode afetar os visitantes do site?

- Quais são algumas formas comuns de ataques de rebaixamento?

- São ataques de rebaixamento bem documentados?

Crowdstrike Falcon usa vários métodos, como aprendizado de máquina e indicadores de ataque, para bloquear o ransomware. Ele pode detectar e bloquear amostras de ransomware com base em seu comportamento e associações com famílias de ransomware conhecidas.

Crowdstrike emprega aprendizado de máquina, indicadores de ataque e outras técnicas avançadas para impedir ataques de ransomware. Esses métodos ajudam a identificar e bloquear arquivos e atividades maliciosas associadas ao ransomware.

Se o Ransomware conseguir ignorar o aprendizado de máquina, o Falcon depende de indicadores de ataque (IOAs) para detectar e bloquear a atividade de ransomware. IOAs são padrões e ações comportamentais associadas ao ransomware, permitindo que o Falcon identifique e interrompa a ameaça.

Sim, o Falcon pode bloquear o ransomware que é executado diretamente na memória sem soltar um arquivo no alvo. A capacidade do Falcon de detectar e bloquear ransomware não depende da presença de um arquivo, mas do comportamento exibido pelo malware.

Um ataque de rebaixamento é uma forma de ataque criptográfico em que um invasor força um sistema de destino a mudar para um modo de operação menos seguro. Isso pode ser conseguido explorando a compatibilidade com versões anteriores e forçando o sistema a usar protocolos ou configurações menos seguros.

Os sistemas que empregam criptografia oportunista, como o StartTLS, correm um risco maior com ataques de downgrade. Esses sistemas podem usar conexões criptografadas e não criptografadas, facilitando para os invasores forçar um rebaixamento para um modo menos seguro.

Em um ataque de rebaixamento HTTPS, os visitantes do site podem ser forçados a usar conexões HTTP em vez das conexões HTTPS mais seguras. Isso pode expor seus dados a potenciais escutas e interceptação por atacantes.

Formas comuns de ataques de rebaixamento incluem forçar um sistema a usar versões mais antigas e vulneráveis de protocolos ou algoritmos criptográficos, desativar ou ignorar os recursos de segurança e manipular configurações para diminuir o nível geral de segurança do sistema.

Sim, ataques de rebaixamento são bem conhecidos e bem documentados na comunidade de segurança cibernética. Isso significa que as organizações podem implementar medidas específicas para proteger contra ataques de rebaixamento sem precisar descobrir novas vulnerabilidades ou desenvolver novas contramedidas.

O que são ataques de rebaixamento

Em geral, qualquer sistema que empregue qualquer forma de compatibilidade com versões anteriores pode ser suscetível a um ataque de rebaixamento. O equilíbrio entre a utilidade máxima e a segurança máxima é difícil de atacar: por mais tentador.

Crowdstrike tem reversão

Ransomware se tornou um problema que todos estão lidando. No Crowdstrike, reconhecemos que esse ataque continuará sendo um problema enquanto’S lucrativo e, por esse motivo. Neste vídeo, demonstramos alguns desses vetores de ataque e as diferentes maneiras pelas quais o crowdstrike é construído para detê -los.

Como o Crowdstrike Falcon protege contra ransomware

Nesta demonstração, nós’vou ilustrar as diferentes maneiras pelas quais Falcon – Crowdsstrike’S Solução de Proteção de Ponto de extremidade da próxima geração – protege você contra ransomware. Vamos ver como o Falcon usa vários métodos complementares, como aprendizado de máquina e indicadores de ataque, para bloquear o ransomware. E finalmente, nós’Verei como o Falcon bloqueia o ransomware e nem sequer usa executáveis, mas é executado por script PowerShell que tenta carregar um processo diretamente na memória. Para nossa primeira tentativa, permitiremos a detecção de aprendizado de máquina na interface do usuário do Falcon na página de configuração. Também nesta página estão crowdstrike’s ioas – ou indicadores de ataque – para detectar comportamentos associados ao ransomware.

Na área de trabalho, tenho três amostras diferentes de ransomware. Para executá -los, eu’Adicione a extensão correta e selecione RUN. Enquanto tento executar cada uma dessas amostras, recebo um erro de permissão do Windows. Este é o Falcon não permitir que o arquivo seja executado.

No console, nós’Atualizar e notar que existem três novas detecções. Inspecionando essas detecções, vemos que eles estão bloqueados por causa do algoritmo de aprendizado de máquina que reconhece esses arquivos como maliciosos. Também podemos ver que existem 45 outros motores AV que detectam essa amostra específica como maliciosa. Nós’Marque -os como verdadeiros positivos e volte para a nossa página de configuração. Mas e se o ransomware conseguir obter pelo aprendizado de máquina?

Falcon usa indicadores de ataque – ou IOAs para baixo para detectar e bloquear ransomware. Para simular essa situação, eu’Desativará o aprendizado de máquina e execute a amostra novamente. Olhando para os documentos em nossa área de trabalho, podemos ver que nenhum arquivo parece ter sido criptografado. Desta vez na interface do usuário do Falcon, vemos três alertas semelhantes à última vez. Mas, após uma inspeção mais aprofundada, esses blocos foram’T iniciado pelo aprendizado de máquina. Eles foram parados porque desencadearam um indicador de ataque indicativo de atividade de ransomware.

Na primeira amostra, foi bloqueado porque houve uma tentativa de excluir backups. A próxima amostra está associada ao Locky. E então a última amostra está associada ao Cryptowall. Se Falcon não tivesse ioas ou aprendizado de máquina, as amostras teriam criptografado os arquivos. Há uma pergunta que permanece, no entanto – o que acontece se não houver arquivo para analisar? Se o ransomware executar diretamente na memória?

Deixar’s explorar esse cenário – nós’vou usar o PowerShell para executar uma amostra, que é carregada na memória e não’t soltar um arquivo no alvo. Novamente, os arquivos na área de trabalho parecem não ser efetivos. Na interface do usuário, temos detecções adicionais. E após uma inspeção mais aprofundada, vemos que foi o comportamento de malware que impediu o host de ser infectado. Não’T matéria se o thread for listas de arquivos ou arquivos – o comportamento permanece o mesmo – assim como Falcon’a capacidade de parar a ameaça.

Nós’Vi como o Falcon usa vários métodos complementares – como aprendizado de máquina e indicadores de ataque – para bloquear o ransomware. E finalmente, nós’Vi como o Falcon pode bloquear [inaudível] ransomware. A lucratividade do ransomware criou um enorme problema para organizações que estão constantemente sob ataque dessa ameaça. Crowdstrike Falcon pode ajudá -lo a resolver este problema. Para mais informações ou para fazer um test drive, consulte isso no Crowdstrike.com.

O que são Ataques de rebaixamento?

Manter uma boa segurança cibernética significa proteger contra vários tipos de ataque. Um desses tipos de ataque é chamado de “ataque de downgrade.” Esta forma de ataque criptográfico também é chamado de “Versão Rollback Attack” ou a “ataque de licitação.” Em um ataque de rebaixamento, um invasor força o sistema de destino a mudar para um modo de operação de baixa qualidade e menos seguro.

Ataques de rebaixamento podem assumir uma variedade de formas. Nós’Eu falo aqui sobre as formas mais comuns de ataque de downgrade: o formulário esses ataques podem assumir, que funções eles servem e como eles funcionam. Felizmente, ataques de rebaixamento são bem conhecidos e bem documentados neste momento, então você não’Temos que abrir um novo terreno para proteger sua empresa contra eles.

O que são ataques de rebaixamento?

O mundo da cibersegurança é vasto e variado, mas nem todos os ataques cibernéticos empregam as mais recentes técnicas e explorações. Ataques de rebaixamento aproveitam um sistema’S Compatibilidade atrasada para forçá -lo a modos de operação menos seguros. Porque eles podem usar conexões criptografadas ou não criptografadas, sistemas como StartTLs que empregam criptografia oportunista estão com o maior risco de rebaixar ataques.

Em um ataque de rebaixamento HTTPS, os visitantes do seu site podem ser forçados a usar conexões HTTP em vez de HTTPS. Um ataque de rebaixamento pode ser uma pequena parte de uma operação maliciosa maior, como foi o caso em 2015, quando o ataque de Logjam foi desenvolvido. Um ataque de downgrade do TLS, como o Logjam, permite que os atacantes do meio-médio rebaixem conexões de segurança da camada de transporte (TLS) para criptografia de 512 bits, permitindo que os atacantes leiam todos os dados que passam por essa conexão insegura. Nós’Explicará mais sobre o Logjam e outros tipos de ataque de downgrade na próxima seção.

Em geral, qualquer sistema que empregue qualquer forma de compatibilidade com versões anteriores pode ser suscetível a um ataque de rebaixamento. O equilíbrio entre a utilidade máxima e a segurança máxima é difícil de atacar: por mais tentador.

Tipos de ataques de rebaixamento

Os ataques de rebaixamento podem assumir muitas formas, mas todos têm alguns elementos em comum. A maioria deles são ataques de homem no meio (também chamados de ataques MITM). Nesses ataques, atores maliciosos se colocam entre seus usuários e sua rede.

Alguns dos ataques de rebaixamento mais conhecidos incluem:

- POODLE: O Oracle Oracle em Ataque de criptografia legado rebaixado se insere em sessões de comunicação, forçando certos navegadores da web a fazer o downgrade para proteger os soquetes camada (SSL) 3.0 Quando o TLS não está disponível.

- DOIDO: Semelhante ao poodle, a fatoração de chaves de exportação da RSA força os clientes a usar criptografia fraca, obtendo acesso ao tráfego de dados que podem ser facilmente descriptografados.

- Logjam: Uma exploração de logjam combina vulnerabilidades no RSA com uma falha no protocolo TLS. Nos ataques de downgrade de Logjam, a mensagem que um servidor envia para a troca de chaves é substituída por uma variante mais fraca.

- FERA:. Esse ataque pode permitir que os invasores descriptografam as sessões do cliente-servidor HTTPS e até obter tokens de autenticação em produtos mais antigos do SSL e TLS.

- PREGUIÇA: Também conhecidos como perdas de segurança de hashes de transcrição obsoletos e truncados, ataques de preguiça permitem que um homem no meio forçar os navegadores da web a confiar em algoritmos antigos e fracos de hash.

Riscos de ataques de rebaixamento

Como o espectro de ataques de rebaixamento é tão amplo, pode ser difícil quantificar seus riscos. Um ataque de rebaixamento que usa uma versão mais baixa do protocolo de transferência de correio pode causar um nível de dano muito diferente daquele que emprega um ataque criptográfico. Em todos os casos, no entanto, estar vulnerável a um ataque de rebaixamento também torna seu servidor mais vulnerável a uma série maior de ataques cibernéticos.

Pense em um ataque de rebaixamento como um bloqueio: enquanto usa um em outra pessoa’S System é um crime por si só, seu verdadeiro perigo é o que um invasor pode fazer com o acesso que ganham. Um ataque de rebaixamento pode deixar toda a sua empresa’s Dados vulneráveis, desde as credenciais da sua conta de usuário e informações de pagamento até seus dados médicos pessoais.

Com todos os possíveis ataques de rebaixamento, considere quais informações estão com o maior risco. Um sistema que força um rebaixamento de Kerberos para NTLM, por exemplo, é vulnerável a muitos tipos de força bruta e “Passe o hash” ataques. Pergunte a si mesmo a que os hackers de informações podem obter acesso e bloquear as avenidas de acesso a essas informações.

Quanto mais velhos os protocolos você apoia, mais eficaz um ataque de rebaixamento pode ser. Em um mundo ideal, ninguém teria que apoiar versões mais antigas do TLS, por exemplo. Na prática, no entanto, muitas redes ainda precisam apoiar essas versões. As empresas podem minimizar seu nível de risco, permitindo apenas compatibilidade com versões anteriores em situações específicas e aplicando a conformidade com versões modernas específicas do TLS sempre que possível.

Saber mais

Os certificados SSL expirados podem deixar um site exposto a violações e ataques de segurança, como ataques de rebaixamento. Saber mais!Blog: os riscos de certificados SSL expirados

Como proteger contra ataques de rebaixamento

As contas e servidores mais seguros são os que representam ataques de rebaixamento e protegem proativamente contra eles. A prevenção vale mais do que uma cura neste caso: mantenha sua configuração TLS o mais atualizada possível e remova a compatibilidade desnecessária. Se você precisar suportar versões mais antigas do protocolo, deve sempre implementar o TLS_Fallback_SCSV como uma medida de proteção.

TLS 1.3 inclui mecanismos proativos de proteção de rebaixamento, garantindo que todos os participantes em um “aperto de mão” estão usando os protocolos de segurança mais atualizados, mesmo que haja um homem no meio do monitoramento das transmissões. Mais práticas recomendadas para prevenir ataques de rebaixamento incluem o seguinte:

- Não use o idioma que assegure aos usuários de uma conexão segura, a menos que você precise que essa conexão esteja em uma sessão HTTPS validada.

- Priorize usando protocolos da Web como HTTP/2 que usam apenas TLS, sem fornecer aos visitantes a capacidade de fazer o downgrade.

- Acima de tudo, sirva o máximo de tráfego possível, mesmo quando esse tráfego não estiver’T sensível. A implementação do TLS como seu método de conexão padrão impede a grande maioria dos ataques de downgrade de se deparar, não importa o que mais você faça.

Uma vez que você’Implementou essas práticas recomendadas, você pode se concentrar na construção de infraestrutura que detecta e mitiga tentativa de rebaixar ataques à medida que eles acontecem. Mantenha a versão do TLS que você usa atualizado, mesmo quando atualizando significa dedicar muito tempo e esforço. Depois de fazer isso, você poderá facilmente rastrear tráfego menos seguro em seus servidores. Por sua vez, isso permite identificar mudanças de tráfego e detectar homens no meio antes que eles possam causar danos extensos aos seus servidores, sua reputação e sua empresa como um todo.

Solução de prevenção de ataques cibernéticos de crowdstrike

Ataques de rebaixamento podem parecer simples por conta própria. No entanto, os atacantes astutos podem usá -los como uma ferramenta em um arsenal muito maior, tornando a proteção contra esses ataques um elemento crítico de qualquer empresa’S Operações de segurança cibernética. Se você não estiver’É certo por onde começar quando se trata de impedir um ataque de rebaixamento, consulte uma equipe de especialistas em segurança cibernética para descobrir o que funciona bem e quais elementos de suas operações você pode melhorar.

Crowdstrike’A equipe especialista caça proativamente, investiga e aconselha a atividade em seu ambiente para garantir que as ameaças cibernéticas não sejam perdidas. Para saber mais sobre a plataforma Crowdstrike Falcon®, entre em contato com nossa organização para agendar uma demonstração ou se inscrever em um estudo.

Conheça o autor

Bart é gerente sênior de marketing de produtos de inteligência de ameaças em Crowdstrike e possui +20 anos de experiência em monitoramento, detecção e inteligência de ameaças. Depois de iniciar sua carreira como analista de operações de segurança de rede em uma organização financeira belga, Bart mudou-se para a costa leste dos EUA para se juntar a várias empresas de segurança cibernética, incluindo 3com/Tippingpoint, RSA Security, Symantec, McAfee, Venafi e Fireye-Mandiant, mantendo o gerenciamento de produtos, bem como papéis de marketing de produtos.

Crowdstrike’s Remediação automatizada

Os ataques hoje são sofisticados com muitas partes móveis que podem deixar uma esteira de detritos, mesmo que sejam detectados e parados. Pode haver processos remanescentes adicionais, arquivos que possam ser descartados ou mecanismos de inicialização criados para tentar estabelecer persistência.

Enquanto Crowdstrike bloqueia os arquivos maliciosos com base em seus atributos, alavancando indicadores de ataque para analisar uma ameaça’O comportamento S é uma abordagem extremamente poderosa para identificar a intenção do que um invasor está tentando realizar e impedir violações.

Para detectar indicadores de ataque, fases anteriores de táticas, técnicas e procedimentos (TTPs) podem ter sido realizados no host antes que o dano real seja bloqueado. Esses TTPs podem potencialmente gerar artefatos que são alavancados em diferentes fases do ataque.

Com crowdstrike’s Remediação automatizada,’LL Limpar com segurança gerar artefatos de apoio após detectar comportamentos maliciosos com base em um indicador de ataque.

Vídeo

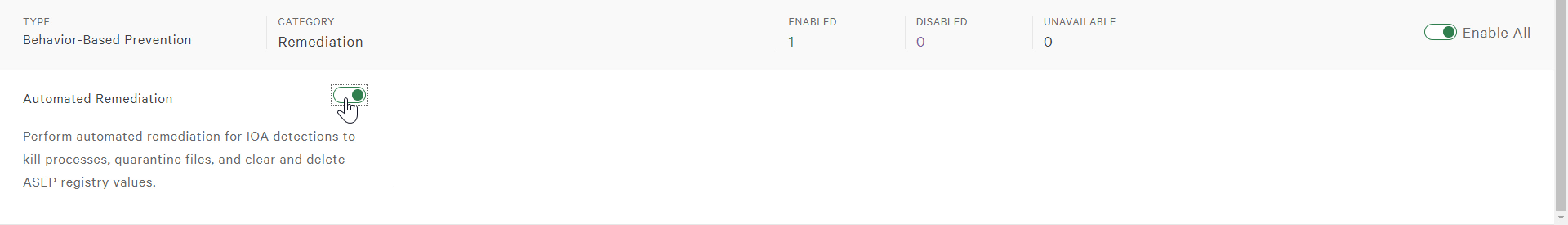

Fácil de implementar

A remediação automatizada é simples de ativar na política de prevenção. Depois disso’está habilitado, isso’Funcionará automaticamente a partir daqui em diante.

Remedia automaticamente os sistemas afetados pelo comportamento malicioso

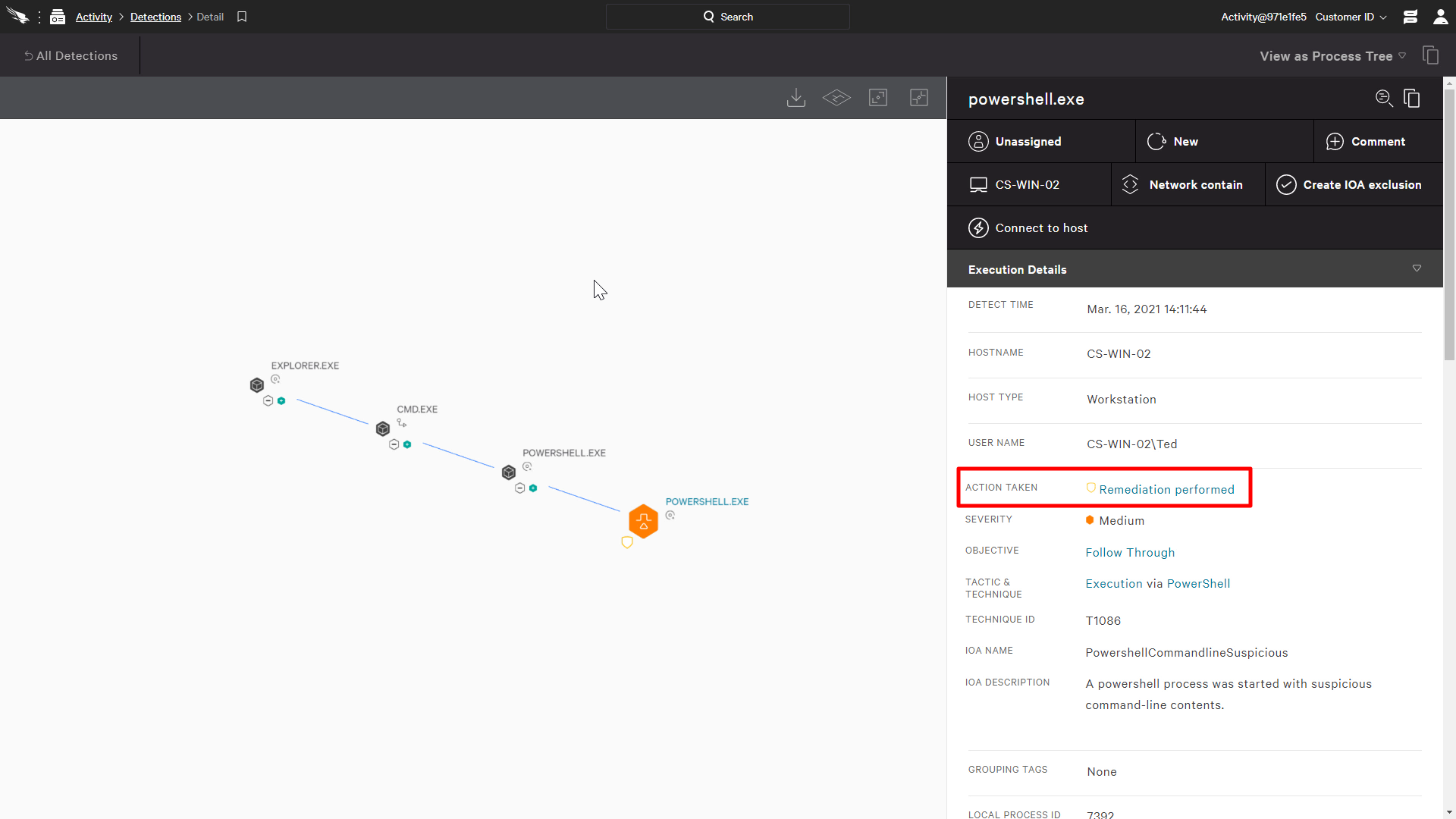

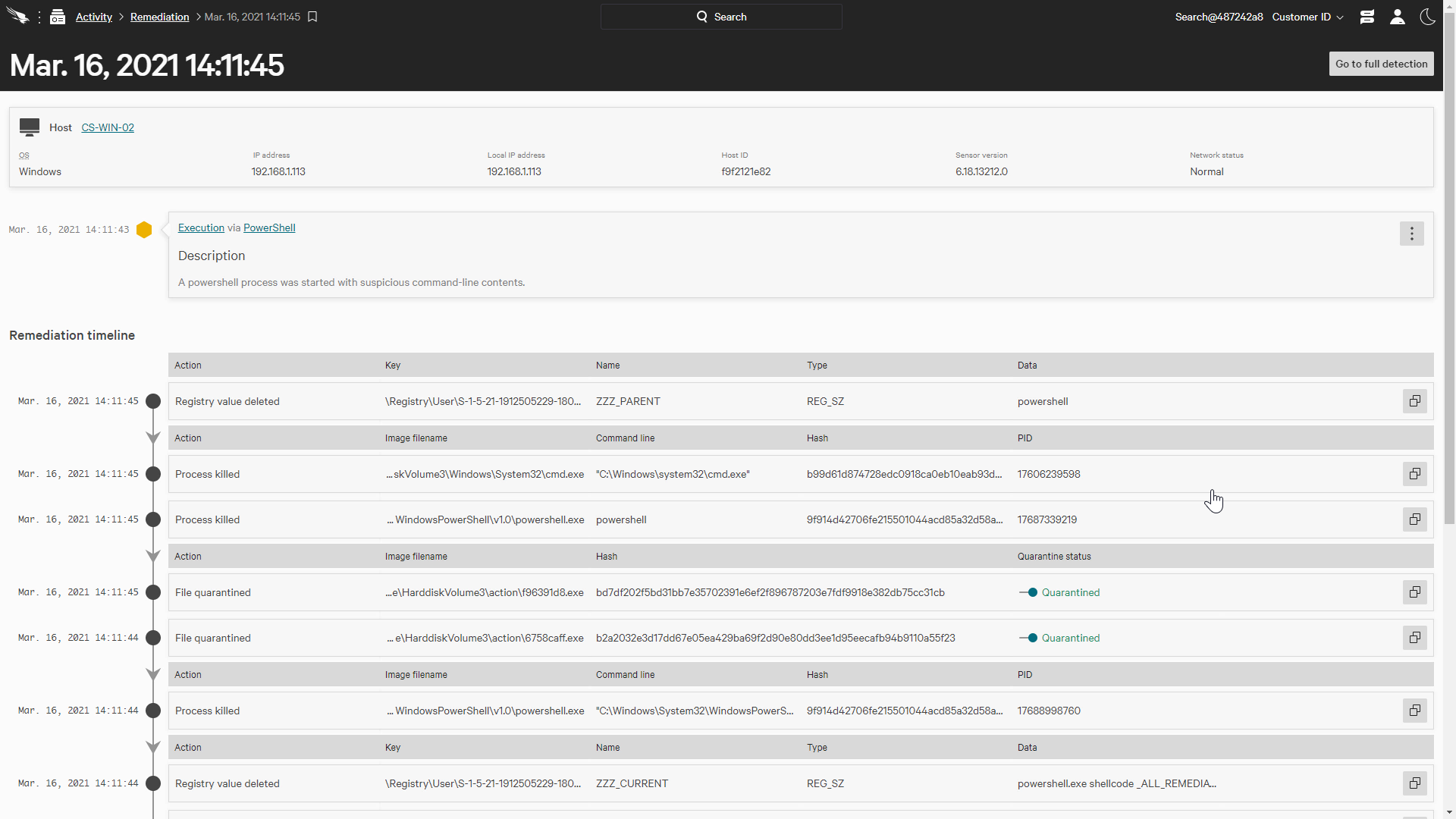

Quando a atividade maliciosa ocorre em um host, o crowdstrike analisa seus comportamentos. Se o processo for condenado, o crowdstrike removerá automaticamente artefatos, mesmo que eles nunca tenham sido vistos antes e só estejam conectados com o processo pelo fato de que eles foram criados por ele.

Isto’LL também matou automaticamente os processos associados e as modificações reversas do registro.

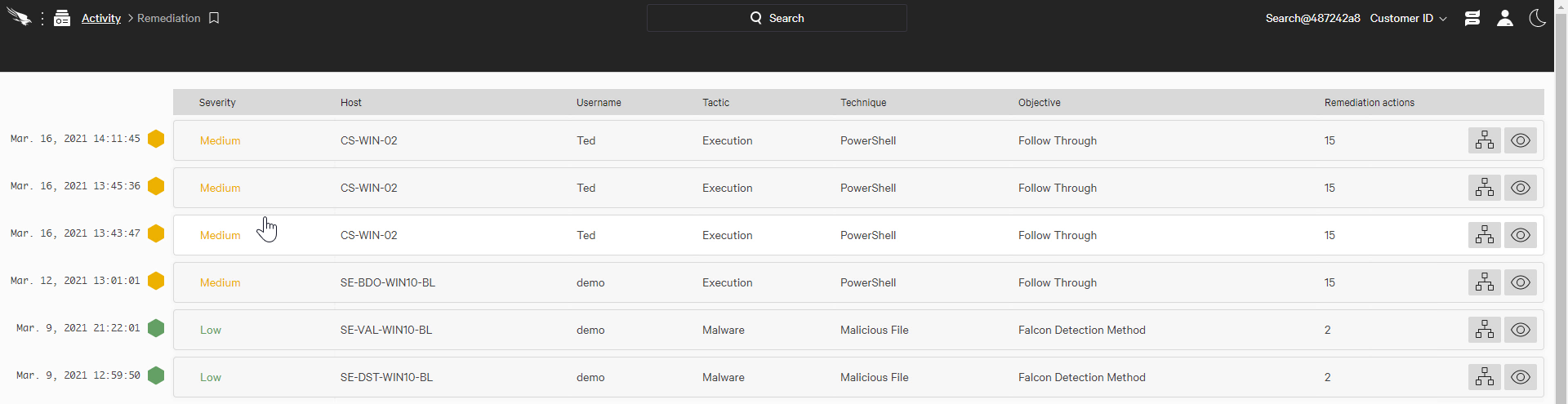

No console do Falcon, podemos ver um indicador significando que uma ação de remediação foi realizada quando olhamos para a detecção.

Uma linha do tempo mostrará todas as ações de remediação que foram executadas. Os detalhes das ações de remediação, como quaisquer arquivos em quarentena, processos mortos e valores de registro excluídos estão disponíveis. Há também a capacidade de liberar arquivos em quarentena também.

Uma lista de toda a atividade de remediação em toda a organização também está disponível. Isso nos ajudaria a entender melhor o que os anfitriões estão sendo remediados e se houver alguma etapa adicional que possa ser tomada para evitar violações futuras.

Conclusão

Crowdstrike’S Remediação automatizada pode economizar tempo e ajudar a proteger a organização removendo automaticamente artefatos descartados por atores maliciosos. Essa abordagem simples pode ajudar a reduzir os riscos e permite que os analistas se concentrem em tarefas de prioridade mais alta.

Mais recursos

- Avaliação gratuita de 15 dias de crowdstrike

- Solicite uma demonstração

- Guia de substituição AV

- Produtos de crowdstrike

- Segurança da nuvem de crowdstrike

Processar e Remediação de arquivos com resposta em tempo real

Crowdstrike vai além da proteção tradicional do ponto de extremidade, fornecendo extensos recursos de visibilidade e remediação em várias plataformas, como Windows, MacOS e Linux. A resposta em tempo real do CrowdStrike fornece uma ferramenta robusta de acesso remoto que pode remediar quase todos os tipos de atividade maliciosa realizada por um adversário.

Vídeo

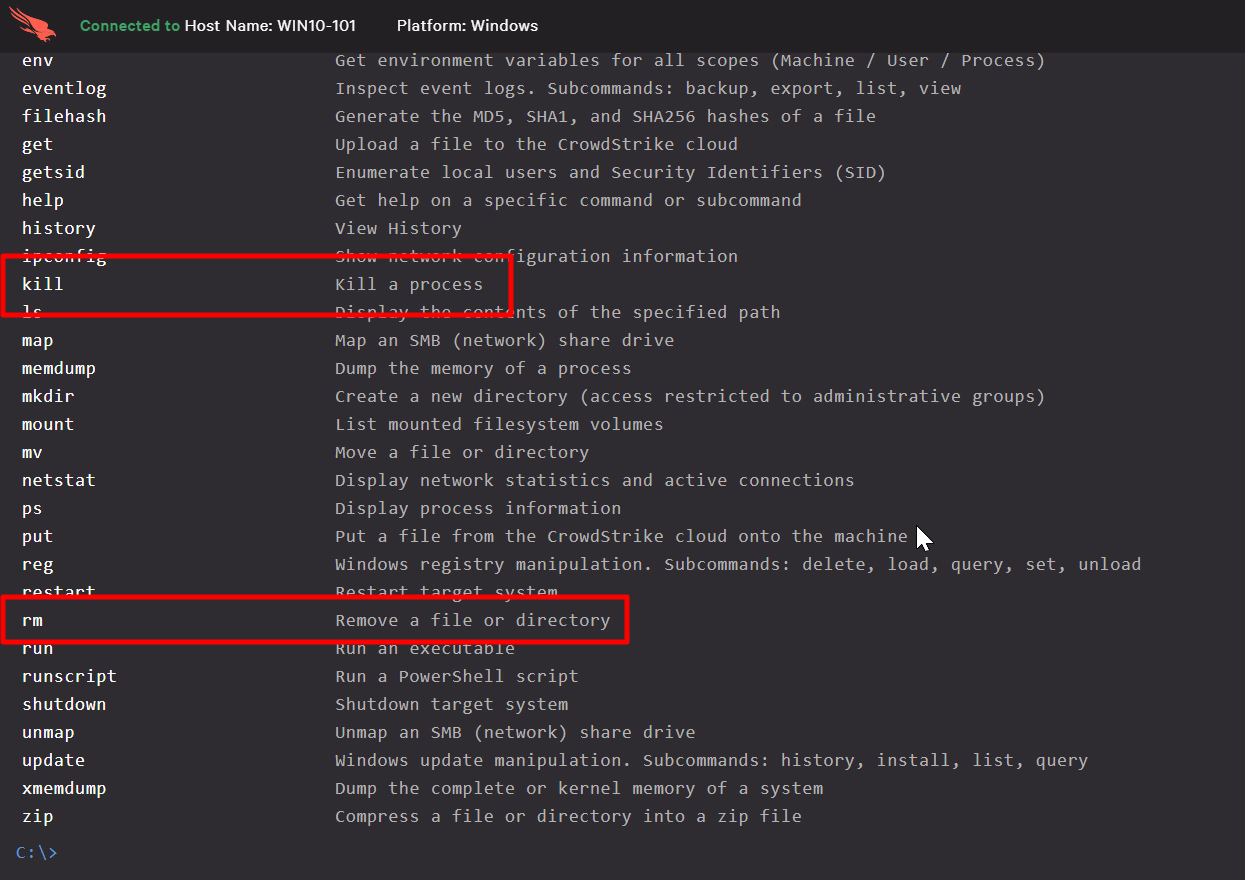

Stop Processos

A resposta em tempo real fornece uma lista de comandos que podemos executar, bem como a capacidade de executar scripts personalizados. Acessado diretamente do console CrowdStrike Falcon®, é fácil conectar -se diretamente a um host e reparar qualquer dano com uma lista abrangente de comandos.

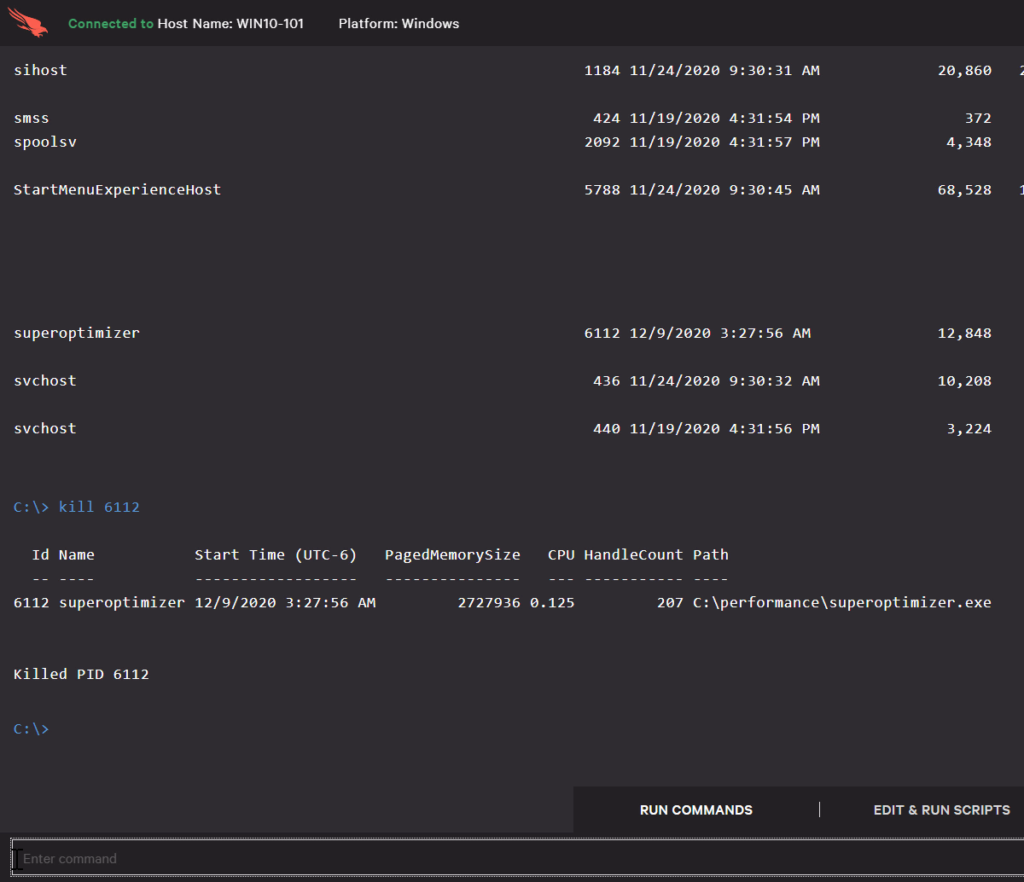

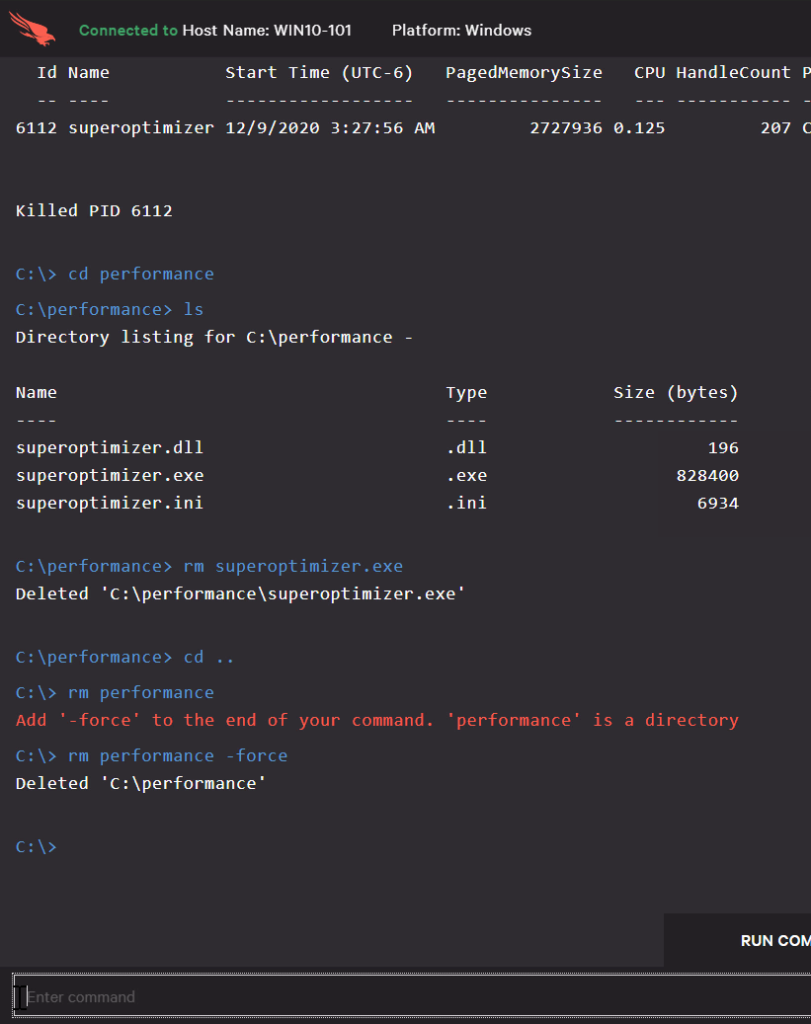

Podemos visualizar facilmente processos de corrida e matar qualquer processo malicioso. Isso permite que o analista pare os processos que podem estar se espalhando por todo o ambiente.

Em conjunto com a capacidade de matar um processo, também podemos remover arquivos e diretórios do sistema de arquivos.

Conclusão

Aqui, demos uma olhada em apenas uma lasca do que a resposta em tempo real é capaz, mas mesmo assim, podemos ver que isso’é extremamente poderoso, flexível e fácil de usar. Ele permite que os respondentes investigem rapidamente incidentes e corrigem qualquer problema identificado e estão disponíveis para Windows, MacOS e Linux.

Mais recursos

- Avaliação gratuita de 15 dias de crowdstrike

- Solicite uma demonstração

- Guia de substituição AV

- Produtos de crowdstrike

- Segurança da nuvem de crowdstrike