Qual é a melhor maneira de copiar dados sem deixar um rastro?

Resumo:

Neste artigo, exploramos a questão de como copiar dados sem deixar um rastreamento. Começamos com um cenário em que um USB contendo arquivos importantes é acidentalmente dado a um amigo e o autor quer saber se o amigo copiou algum arquivo do USB. O artigo fornece diferentes perspectivas e respostas a esta pergunta, destacando as limitações dos meios técnicos para determinar se os arquivos foram copiados. Sugere que pedir diretamente ao amigo pode ser a melhor abordagem. O artigo também discute o conceito de registro de data e hora e seu papel potencial na identificação de acessos de arquivos. No entanto, conclui que os registros de data e hora podem ser facilmente manipulados ou redefinidos, tornando -os não confiáveis para determinar se os arquivos foram copiados. O artigo enfatiza a importância da comunicação interpessoal e menciona a possibilidade de envolver a aplicação da lei se os dados sensíveis foram comprometidos.

Pontos chave:

- Nenhum logs é registrado no próprio USB para indicar acessos de arquivo ou cópia.

- TIMESTAMPS em metadados de arquivo podem fornecer algumas informações, mas podem ser facilmente manipulados ou redefinidos.

- Software antivírus A digitalização de uma unidade USB pode aparecer como acessos de arquivo.

- Perguntar ao amigo diretamente é uma abordagem válida para saber se algum arquivo foi copiado.

- Acessar a máquina do amigo para verificar se há arquivos copiados é outra opção.

- O artigo sugere envolver a aplicação da lei se dados sensíveis foram comprometidos.

- Não há método à prova de balas para copiar dados sem deixar um rastreamento.

Questões:

- Existe alguma maneira de saber se os arquivos foram copiados de um USB?

- O software antivírus pode digitalizar uma unidade USB aparecer como acessos de arquivo?

- O que pode ser feito se um amigo for suspeito de copiar arquivos de um USB?

- São os timestamps de arquivo de arquivo confiáveis para determinar se os arquivos foram copiados?

- Quais opções estão disponíveis para verificar se os arquivos foram copiados de um USB?

- A aplicação da lei pode ser envolvida se dados confidenciais foram comprometidos?

- É possível copiar dados sem deixar um traço?

- Como os registros de data e hora podem ser manipulados ou redefinidos?

- Quais são os riscos de assumir que alguém mentirá sobre copiar arquivos?

- O histórico de acesso de um dispositivo pode revelar quais arquivos foram copiados?

- Existem métodos infalíveis para verificar se os arquivos foram copiados?

- O que devo fazer se meus arquivos sensíveis fossem copiados sem permissão?

- Pode acessar arquivos TIMESTAMPS ser visualizados usando o Windows Explorer?

- Como os dados podem ser copiados sem deixar traços?

- Quais ações podem ser tomadas para proteger dados confidenciais?

- Qual a importância da comunicação interpessoal em situações como esta?

Não, não há maneiras diretas de determinar se os arquivos foram copiados de um USB. O USB em si não registra nenhum registro de acesso a arquivos ou cópia. Métodos indiretos como registro de data e hora podem fornecer algumas informações, mas podem ser facilmente manipulados ou redefinidos.

Sim, o software antivírus digitalizando uma unidade USB pode aparecer como acessos de arquivo. Quando uma unidade USB está conectada a uma máquina, o software antivírus geralmente a digitaliza em busca de ameaças em potencial. Este processo de varredura pode ser indistinguível dos dados que estão sendo lidos durante uma operação de cópia.

Se você suspeitar que um amigo de copiar arquivos do seu USB, o melhor curso de ação é se comunicar diretamente com seu amigo. Você pode perguntar se eles acessaram ou copiaram qualquer arquivo do USB. É importante abordar a conversa com abertura e confiança na resposta do seu amigo. Lembre -se de que assumir que seu amigo mentirá sem evidências pode forçar o relacionamento.

TIMESTAMPS de arquivo, como o tempo de acesso, pode fornecer algumas informações sobre as atividades de arquivo. No entanto, eles não são confiáveis para determinar se os arquivos foram copiados. Os registros de data e hora podem ser facilmente alterados ou redefinidos pela pessoa que acessou os arquivos.

Para verificar se os arquivos foram copiados de um USB, você pode perguntar diretamente ao seu amigo se eles acessaram ou copiaram algum arquivo. Outra opção é obter acesso à sua máquina e verificar a presença de seus arquivos. No entanto, essas opções dependem da comunicação interpessoal e da confiança. É essencial abordar a situação com respeito e discutir abertamente quaisquer preocupações.

Se você acredita que seus dados confidenciais foram comprometidos, você tem a opção de envolver a aplicação da lei. Eles podem ajudar a avaliar a situação e determinar se alguma ação legal precisa ser tomada. É aconselhável consultar profissionais do direito especializados em privacidade e segurança de dados para entender seus direitos e cursos de ação disponíveis.

Não existe um método infalível para copiar dados sem deixar um traço. Mesmo com medidas técnicas, como remover o registro de data e hora, é um desafio garantir uma invisibilidade completa. É essencial entender as limitações e riscos potenciais associados à cópia de dados confidenciais.

Timestamps podem ser manipulados ou redefinidos por vários meios. Por exemplo, uma pessoa pode modificar o tempo do sistema, usar ferramentas de linha de comando para alterar os registros de data e hora ou até mesmo usar o software projetado especificamente para alterar o registro de data e hora. Portanto, confiar apenas em registros de data e hora para determinar as atividades de arquivo não é confiável.

Supondo. É importante abordar a situação com a mente aberta e dar o benefício da dúvida ao seu amigo. Supondo que a culpa sem prova concreta possa prejudicar a confiança e potencialmente prejudicar amizades.

Não, o histórico de acesso de um dispositivo sozinho não pode fornecer detalhes sobre quais arquivos foram copiados. O histórico de acesso pode indicar atividades gerais de arquivo, mas não pode diferenciar o acesso, a visualização ou a cópia de arquivos específicos. Determinar exatamente quais arquivos foram copiados geralmente requer investigação por outros meios.

Não, não há métodos à prova de falhas para verificar se os arquivos foram copiados. Enquanto várias técnicas e ferramentas existem, todas elas têm limitações e podem ser contornadas ou manipuladas. É importante priorizar a comunicação aberta e a confiança em relacionamentos interpessoais ao abordar preocupações sobre a cópia de arquivo.

Se seus arquivos sensíveis foram copiados sem sua permissão, considere consultar os profissionais do direito especializados em privacidade e segurança de dados. Eles podem guiá -lo através das ações que você deve executar, incluindo envolver a aplicação da lei, se necessário.

Embora os registros de data e hora de acesso a arquivos possam ser visualizados usando o Windows Explorer, ele não é recomendado porque o ato de abrir uma pasta ou arquivo com o Explorer pode modificar os registros de data e hora. Para obter informações precisas sobre o tempo de acesso, é melhor usar um prompt de comando e inserir o comando “dir /ta” para recuperar os registros de data e hora sem arriscar a modificação.

Copiar dados sem deixar traços é extremamente desafiador, se não impossível. Qualquer forma de transferência ou acesso de dados pode deixar para trás algumas evidências ou traços. É crucial pesar os riscos e avaliar as consequências antes de tentar copiar dados sensíveis sem deixar traços.

Para proteger dados confidenciais, é aconselhável usar a criptografia e os controles de acesso adequados. Armazenar dados em formatos criptografados, usar senhas fortes e utilizar métodos de transferência seguros podem ajudar a mitigar os riscos de acesso não autorizado ou copiar. Atualizar regularmente as medidas de segurança e estar vigilante sobre possíveis vulnerabilidades também são essenciais.

A comunicação interpessoal é crucial em situações envolvendo suspeitas de cópia de arquivo. Ele oferece uma oportunidade de abordar abertamente as preocupações e manter a confiança nos relacionamentos. Ao se comunicar diretamente com o amigo envolvido, mal -entendidos podem ser resolvidos e problemas em potencial podem ser discutidos de maneira respeitosa e compreensiva.

Nota: As respostas fornecidas são baseadas em experiência e compreensão pessoais e podem não abranger todos os cenários ou perspectivas possíveis.

Qual é a melhor maneira de copiar dados sem deixar um traço? fechado

@Nelson na verdade nesses arquivos eu tinha meu projeto final. Que ele estava lutando para criar. E eu o conheço, ele vai tirar proveito desse erro.Ainda devo perguntar a ele?

Como detectar quando os arquivos do meu USB foram copiados para outro PC?

Eu acidentalmente dei meu USB ao meu amigo e então percebi que tinha alguns arquivos importantes meus. Existe alguma maneira de saber se ele conseguiu algo do USB?

151 6 6 Crachás de bronze

Questionado em 10 de outubro de 2018 às 16:22

Harry Sattar Harry Sattar

499 1 1 Bad um emblema de ouro 4 4 Crachás de prata 5 5 crachás de bronze

Se ele é um amigo você pode ir analógico e apenas perguntar a ele?

10 de outubro de 2018 às 17:35

@Hashhazard com certeza ele vai negar

10 de outubro de 2018 às 19:59

@Harrysattar a menos que ele não negue. Se ele disser “sim”, então você sabe.

10 de outubro de 2018 às 20:57

@Harrysattar apenas lembre. Isso está em você. Se seu amigo tivesse feito absolutamente nada errado, Você já está assumindo que ele havia copiado seus arquivos e mentirá sobre isso, o que é, com base nas informações atuais, uma situação que você completamente feito.

11 de outubro de 2018 às 1:20

@Nelson na verdade nesses arquivos eu tinha meu projeto final. Que ele estava lutando para criar. E eu o conheço, ele vai tirar proveito desse erro.Ainda devo perguntar a ele?

11 de outubro de 2018 às 5:25

5 respostas 5

Nenhum logs é registrado no próprio USB em torno dos acessos de arquivo. Na melhor das hipóteses, você deve saber se os arquivos foram alterados olhando os registros de data e hora, o que às vezes pode acontecer apenas abrindo -os, dependendo do programa que os abre.

Mas não haverá como determinar, olhando para o USB, se os arquivos fossem copiados.

respondeu em 10 de outubro de 2018 às 16:34

126K 55 55 Crachás de ouro 293 293 Crachás de prata 328 328 Crachás de bronze

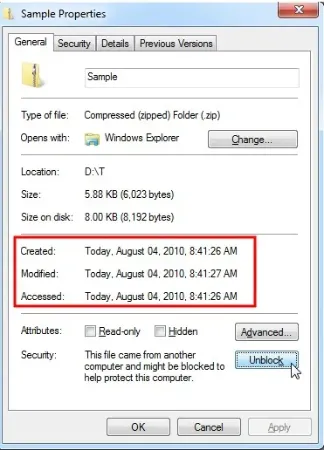

Haverá registros de data e hora nos metadados dos arquivos (clique com o botão direito do mouse e escolha “Propriedades” ou escolha a exibição “Detalhes” no File Explorer). As outras atividades de arquivo que você pergunta não são gravadas em sistemas de arquivos do Windows.

10 de outubro de 2018 às 17:03

Isso pressupõe que seu amigo não’t Redefina o carimbo de hora de acesso depois, o que é trivial se você se preocupa com isso.

10 de outubro de 2018 às 20:27

@Davidfoerster, daí o “na melhor das hipóteses”. E até eu tive que procurar isso desde que você mencionou, então não tenho certeza de que “trivial” possa equivaler a “provavelmente”.

10 de outubro de 2018 às 20:32

@Davidfoerster assumindo, mais importante, que o amigo não tenha a previsão de montar a unidade somente leitura.

10 de outubro de 2018 às 21:00

Eu sugiro adicionar a esta resposta: Não tente ver o acesso a data e hora usando o Explorer. Basta abrir a pasta que contém os arquivos com o Explorer pode fazer com que ela leia os arquivos para produzir uma imagem de visualização, perdendo as informações do tempo de acesso. Use um prompt de comando e dir /ta para obter as informações. Mas, como apontado pelo TobySpeight abaixo, os sistemas de arquivos FAT (que é quase certamente o que está no dispositivo) não rastreiam os tempos de atualização de qualquer maneira, então as informações quase certamente não existem.

11 de outubro de 2018 às 13:44

Não há como ter certeza por meios estritamente técnicos.

Por um lado, se seu amigo tiver o software antivírus instalado, provavelmente examinaria seu stick USB assim que estivesse conectado à máquina; E isso seria completamente indistinguível dos dados que estão sendo lidos como parte da operação de cópia.

Por outro lado, se eles gostarem de cobrir suas faixas, há muitas maneiras de redefinir os registros de data e hora e impedir sua mudança em primeiro lugar.

Então. pergunte a eles? Obtenha acesso à máquina e verifique as cópias dos seus arquivos (se eles concordarem)? Diga a eles que seus dados eram sensíveis e gentilmente peça para excluí -los se eles copiaram acidentalmente? Essas podem ser as questões para o interpessoal e a lei se; Em termos de segurança, seus dados já estão comprometidos.

respondeu 11 de outubro de 2018 às 1:56

1.081 1 1 crachá de ouro 7 7 crachás de prata 7 7 crachás de bronze

Depende de que tipo de sistema de arquivos está no disco. A maioria dos sistemas de arquivos mantém um tempo de acesso Isso pode ser visto com LS -LU, desde que o “amigo” montou o sistema de arquivos leitura/gravação. (Nota: aparentemente o Windows Oses não têm equivalente a LS -lu, então isso não será útil se é isso que você tem).

Se o “amigo” montou o sistema de arquivos somente leitura (ou com noatime ou opções semelhantes), ou o disco possui um sistema de arquivos que não armazena os tempos de acesso (principalmente gordos e derivados), ou ele cobriu suas faixas usando utime () após a leitura, você não verá essa evidência.

Como alternativa, você pode obter um “falso positivo” se algo em seu sistema ler o arquivo de forma autônoma (e.. Para gerar resumos ou procurar malware), mas ele não viu o conteúdo ou copia os arquivos.

No final, a pouca informação registrada na mídia diz muito pouco sobre se as informações foram acessadas e, se sim, como foram acessadas.

Qual é a melhor maneira de copiar dados sem deixar um rastro? [fechado]

Quero melhorar esta pergunta? Atualize a pergunta para que ela se concentre em um problema apenas editando esta postagem.

Fechado 9 anos atrás .

Fiquei me perguntando se o upload de dados do disco do sistema para um serviço de compartilhamento de arquivos, mas parece que o sistema os registra e eles podem ser rastreados pelos cookies desse site. É o mesmo se você copiar de um disco do sistema para um disco portátil? Tenho dificuldade em pensar que o sistema registra todos os arquivos que são lidos no disco? Eu imagino que ficará evidente que um dispositivo não foi conectado mais nada para mostrar o que foi copiado, etc. Existe uma maneira à prova de balas de conseguir isso onde se alguém fosse inspecionar o sistema, eles não poderiam verificar se alguns arquivos foram copiados? Editar: alguns dos métodos que rastreiam o ato de copiar arquivos: https: // www.YouTube.com/relógio?v = ng9cg_vbkog

4.669 3 3 crachás de ouro 25 25 Crachás de prata 57 57 Crachás de bronze

Perguntado em 19 de janeiro de 2014 às 23:40

Joan Venge Joan Venge

1.434 9 9 Crachás de ouro 25 25 Crachás de prata 38 38 Crachás de bronze

Registros de acesso como o que você está pensando geralmente não são ativados por padrão. Se você estiver copiando informações de negócios que os possuem, então sim, alguns logs de acesso ou log de copiar podem estar presentes, mas apenas se o sistema estiver definido para registrá -los.

20 de janeiro de 2014 às 4:29

Se os logs estiverem ativados o que você deseja é difícil, pois é improvável que você tenha a capacidade de excluir os logs. Não me sinto confortável fornecendo soluções.

20 de janeiro de 2014 às 4:47

3 respostas 3

Quais logs você estava olhando especificamente?

Alguns sistemas de arquivos registram o último tempo de acesso, no entanto, isso pode ser evitado (e.g. Para Windows, consulte http: // msdn.Microsoft.com/en-us/biblioteca/ms724933.ASPX e o campo LPLASTACCESSTIME), e para dados frequentemente acessados não importa muito de qualquer maneira.

Quanto aos cookies, para fazer upload de arquivos, um cookie não é realmente necessário (é apenas a implementação do serviço real em questão) e, mesmo que seja necessário um cookie, você pode limpá-los de um navegador da Web ou nem mesmo usar um navegador no sistema. Of course you cant hide the network traffic entirely, a TLS connection on port 443 that sends a large amount of data still looks like an upload rather than normal web traffic, even though the encryption prevents networking devices to know what it was (at least short of some questionable things Ive seen, like essentially setting up a man in the middle attack and making all the systems trust a wild-card cert so they don’t warn the users), just what the end points of that connection were.

No entanto, em ambientes em que as pessoas estão protegendo intencionalmente os arquivos, o log de acesso total é obviamente uma possibilidade e, por sua natureza.

Também os scanners de vírus de acesso podem manter um tronco de tudo o que digitalizaram, mesmo que seja limpo, e não tem certeza se eles observariam se o acesso era copiar para um dispositivo portátil.

Obviamente, se você tem acesso físico ao sistema, o problema se torna muito fácil. Já que você pode inicializar o sistema em outro sistema operacional (e.g. Linux em um CD ou USB), ou conecte o disco rígido a outro sistema (nunca tentei ignorar a proteção do BIOS, mas acredito que é possível impedir a inicialização para outro sistema operacional sem uma senha). No entanto, o fato de você reiniciar o sistema seria conhecido. Outra proteção contra isso é a criptografia dos arquivos no disco (ou mesmo em todo o disco).

7 maneiras de saber se alguém havia copiado arquivos no seu computador

![Em destaque_ [ho-to-tell-if-someone-cópia-filas]](https://www.ticktechtold.com/wp-content/uploads/2022/11/Featured_Ho-to-tell-if-someone-copied-files.webp?ezimgfmt=ng%3Awebp%2Fngcb1%2Frs%3Adevice%2Frscb1-1)

Você suspeita que alguém tenha acessado e verificado no seu laptop ou computador de mesa e provavelmente copiou arquivos dele. Você quer Prove se seus arquivos são realmente copiados e se o rastreamento da pessoa envolvido for possível.

Como executar uma verificação de antecedentes em um .

Ative JavaScript

Este artigo listará todos os caminhos, sinais e evidências para determinar se seus arquivos estão sendo copiados.

Índice

- Como dizer que alguém havia copiado arquivos em seu computador?

- 1. Verifique a lista de histórico de dispositivos USB anexados

- 2. Verifique o registro de data e hora do arquivo

- 3. Verifique os arquivos recentes

- 4. Verifique a câmera CCTV

- 5. Verifique o movimento dos periféricos

- 6. Verifique os logs KeyLogger

- 7. Verifique os logs de auditoria

Como dizer que alguém havia copiado arquivos em seu computador?

Aqui estão os sete (7) sinais reveladores para dizer (e provar) que alguém copiou arquivos no seu computador.

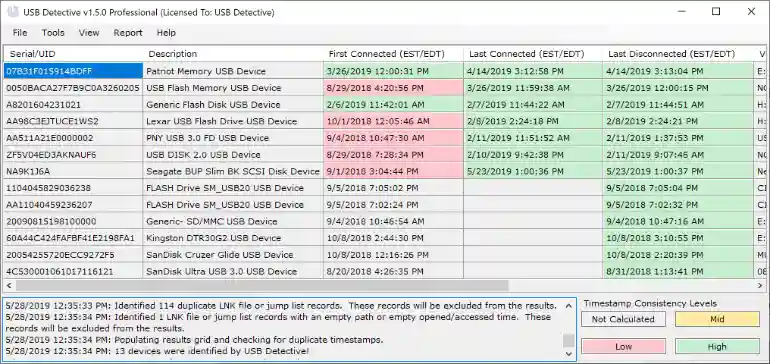

1. Verifique a lista de histórico de dispositivos USB anexados

Sempre que um dispositivo USB é conectado a um computador, O sistema operacional Windows mantém uma lista do histórico de dispositivos USB. Estes podem ser unidades flash USB, discos rígidos portáteis USB, cartões de memória usando adaptadores USB, etc.

Este método é freqüentemente usado no campo da forense digital por examinadores que precisam provar a existência de um determinado dispositivo, pois pode mostrar o número de série exclusivo do dispositivo USB conectado.

O Detetive USB é uma ferramenta de software forense digital que extrai informações de dispositivo USB, como números de série, último registro de data e hora conectados, texinco de data e hora conectados, etc.

Você deve baixar a versão da comunidade de detetives USB, que é gratuita para usar, e pode exportar as descobertas em um formato do Excel.

2. Verifique o registro de data e hora do arquivo

Se você suspeitar Verifique o arquivo’S Propriedades, especialmente nos valores de atributo e.

Para verificar, clique com o botão direito do mouse no arquivo e selecione Propriedades>.

Data Criada> Atributo pode provar que um arquivo é copiado recentemente ou criado no computador. Data acessada> Atributo pode provar que alguém havia aberto um arquivo anteriormente.

Você deve estar procurando por arquivos que haviam sido acessados ou criados no período que você não está usando o computador.

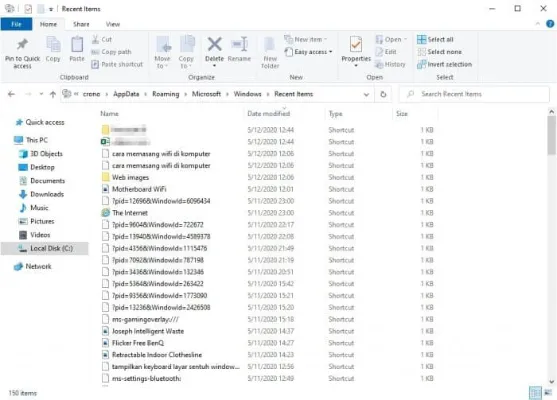

3. Verifique os arquivos recentes

O Windows mantém um histórico de arquivos acessados recentemente no menu do Windows por conveniência quando precisamos abri-los novamente.

Este recurso é útil e fornece uma rápida olhada se algum arquivo foi aberto enquanto você estiver ausente.

Para Windows, pressione o teclado “Windows + r” Para abrir a caixa de diálogo Run e digitar “recente“.

Uma pasta parecerá mostrar uma lista de todos os seus arquivos recentes.

Para Mac, é chamado de recentes>. Você pode encontrá-los em seu aplicativo Finder e no painel esquerdo.

4. Verifique a câmera CCTV

Isso é uma casa residencial ou um ambiente de trabalho? Tem uma câmera de CCTV olhando para o ângulo do seu computador?

Olhar através da filmagem de vídeo é um Claro maneira de identificar a pessoa que teve acesso físico ao seu computador e copiou seus arquivos.

Seja cautelos. Então entre e recupere os vídeos o mais rápido possível.

5. Verifique o movimento dos periféricos

Às vezes, os sinais mais óbvios podem estar onde o teclado, o mouse e a tela do monitor são deslocados.

A pessoa pode mover/mudar acidentalmente seu teclado ou qualquer outro periférico Ao copiar arquivos em seu computador.

Se você tem um olho agudo para onde costuma colocar seu hardware, poderá perceber imediatamente.

6. Verifique os logs KeyLogger

Se você já havia instalado um keylogger em seu próprio computador, agora pode verificar seus logs para ver todos os registros de atividades, incluindo a atividade copiada do arquivo.

Um keylogger é comumente instalado em alguém’S Computador para monitorar as teclas, acesso à pasta e sites visitados.

Mas você também pode instalar um keylogger em seu próprio computador se suspeitar que alguém esteja frequentemente acessando e copiando seus arquivos.

Você pode usar um keylogger como o Refog para monitorar todas as atividades no seu computador, tirar fotos periódicas e enviar as imagens para o seu endereço de e -mail.

7. Verifique os logs de auditoria

Este método requer que você Verifique os logs de atividades de auditoria, E isso só se aplica se você instalou e configurou anteriormente o software de auditoria em seu computador, provavelmente em uma empresa’ser servidor s.

Se você não fez isso, pode consultar este guia de configuração para ativar o recurso de auditoria de acesso ao arquivo e pasta nas configurações do Windows Server, para atividades copiadas de arquivo.

Você também pode experimentar o arquivo para o Windows para rastrear quem e qual processo do sistema está acessando seus arquivos e o que eles estão fazendo com eles.

Postagens relacionadas

Como instalar o Orion Browser por Kagi no Mac [MacOS Ventura]

Como / 1 de novembro de 2022

O Orion Browser, de Kagi, é um navegador da Web MacOS e iOS que é um navegador True Zero-Telemetria que respeita a privacidade e pretende ser um raio rápido em…

5 maneiras de editar, remover (ou ocultar) metadados em MS Word & Excel

Como / 3 de novembro de 2022

Dependendo de suas necessidades, existem várias maneiras de editar, alterar e remover metadados do seu documento Microsoft Word e Excel. Neste artigo, nós…

5 maneiras de baixar e exportar comentários do YouTube em qualquer vídeo

Ao assistir a vídeos do YouTube, você também pode baixar e exportar todos os comentários do YouTube que os acompanham, geralmente no Excel (XLS) ou no arquivo CSV…

7 maneiras de revelar com segurança os links de encurtador de URL antes de clicar

Como / 10 de novembro de 2022

Antes de clicar em um link de encurtador de URL, você precisa verificar e expandi -lo para mostrar o endereço URL original. Seria…

Como baixar e exportar o histórico de relógios do YouTube [e muito mais]

Como / 11 de novembro de 2022

Ao assistir a vídeos do YouTube, seu histórico de relógios é, por padrão, armazenado em sua conta do Google (a menos que seja excluído de outra forma por você por meio de configurações). Além disso, você ..

Como fazer o Android correr mais suave [Speed Up Animation Scale]

Como / 13 de novembro de 2022

Uma das maneiras mais fáceis e mais rápidas de ajustar seu dispositivo Android para fazê -lo correr mais rápido e operar mais suavemente é modificar sua animação ..

3 métodos para adquirir imagens forenses usando a linha de comando

Como / 17 de novembro de 2022

Na Digital Forensics, você pode usar a linha de comando para adquirir imagens de evidências forenses em vários formatos, como os arquivos de formato de testemunha especialista (EWF),…

Como reproduzir o fluxo de vídeo usando o endereço URL [.Extensão M3U8]

Como / 29 de novembro de 2022

Você encontra um endereço de URL de streaming de vídeo que termina com um .Extensão M3U8 e me pergunto qual mídia/video player você deve usar. Exemplos de endereços de URL…