O Bitlocker é confiável

Para dar de outra forma, “é bitlocker confiável?”É a questão errada. A questão certa é “é a base confiável de bitlocker confiável?”E a base confiável do Bitlocker inclui uma grande parte do Windows. Singular Bitlocker não faz sentido. (Talvez suspeitar de Bitlocker seja o que “eles” querem que você faça, para que você não proteja seus dados e, assim, facilite o trabalho deles!)

Quebrando a criptografia Bitlocker: Brute forçando o backdoor (Parte I)

Os investigadores começam a ver os volumes criptografados do Bitlocker, com mais frequência, mas os próprios usuários de computadores podem não ter conhecimento do fato de que estão criptografando seu disco o tempo todo. Como você pode invadir a criptografia de bitlocker? Você tem que forçar a senha ou haver um truque rápido para explorar?

Fizemos nossa pesquisa e estamos prontos para compartilhar nossas descobertas. Devido à enorme quantidade de informações, tivemos que dividir esta publicação em duas partes. Na Parte I de hoje, discutiremos a possibilidade de usar um backdoor para invadir o Bitlocker. Esta publicação será seguida pela Parte II, na qual discutiremos possibilidades de força bruta se o acesso a informações criptografadas através do backdoor não estiver disponível.

Explorando o backdoor

Adoramos ferramentas. Nós temos muitos deles. Algumas ferramentas que temos aparentemente farão o mesmo trabalho, enquanto alcançam o resultado por meio de caminhos diferentes. Uma pergunta que nos perguntamos muito é por que o Elcomsoft tem duas ferramentas diferentes para quebrar a criptografia de bitlocker. Realmente, por quê?

Oferecemos decriptor de disco forense de elcomsoft para descriptografar volumes de bitlocker, e oferecemos a recuperação de senha distribuída elcomsoft para quebrar as senhas Bitlocker. (EDPR para curta). Também temos uma pequena ferramenta chamada Elcomsoft Disk Criptografia Informações (parte da recuperação de senha distribuída) para exibir informações sobre contêineres criptografados. Quais são essas ferramentas? O que eles fazem exatamente e qual você precisa em sua investigação? É hora de revelar os segredos e esclarecer essas perguntas.

As ferramentas

Elcomsoft forensic disco descriptor e recuperação de senha distribuída elcomsoft. Qual você deve escolher para sua investigação?

Para colocá -lo brevemente, o Elcomsoft Forensic Disk Decryptor e a recuperação de senha distribuída Elcomsoft usam abordagens diferentes ao obter acesso a volumes criptografados. A escolha depende principalmente se você tem ou não alguns bits de informações extraídas da memória volátil (RAM) do computador (RAM). Se o fizer, seu trabalho pode se tornar muito mais fácil.

Elcomsoft disco forense descriptor foi projetado para descriptografar instantaneamente discos e volumes usando a chave de descriptografia extraída da memória volátil (RAM) do computador (RAM). Além disso, você pode descriptografar para análise offline ou montar instantaneamente os volumes Bitlocker, utilizando a chave de custódia (chave de recuperação de bitlocker) extraída da conta Microsoft do usuário ou recuperada do Active Directory. ElComsoft Forensic Disk Decryptor funciona com discos físicos e imagens RAW (DD).

Elcomsoft Distributed Senha Recuperação, Por outro lado, as tentativas de quebrar (recuperar) senhas para discos e volumes executando um ataque.

Você teve a impressão de que as duas ferramentas se complementam? Ficaremos felizes se você comprar os dois, mas na verdade você provavelmente estará usando apenas um. As duas ferramentas atacam links diferentes na cadeia de segurança de Bitlocker, PGP e TrueCrypt. Discutiremos os dois métodos separadamente.

Vamos começar com o Elcomsoft Forensic Disk Decryptor. Quando lançamos este produto em 2012, publicamos este artigo: Elcomsoft descriptografa Bitlocker, PGP e TrueCrypt contêineres. A publicação descreve a funcionalidade da ferramenta e os recursos exclusivos. Desde então, o mundo testemunhou o fim do TrueCrypt, enquanto o PGP e o Bitlocker continuam a existir com várias atualizações (incluindo uma grande atualização de segurança para o Bitlocker no Windows 10 Build 1511, a “atualização de novembro”). Hoje, o Elcomsoft Forensic Disk Decryptor está em demanda ainda maior do que três anos atrás.

ElComsoft Disk Decryptor tem a capacidade de extrair a chave de descriptografia original armazenada na memória volátil do computador (RAM). Ao extrair essa tecla de um despejo de memória, a ferramenta pode usá-la para montar o volume criptografado para acesso ao fliperama a arquivos e pastas (que é instantâneo) ou para descriptografar todo o disco ou volume de uma só vez, a fim de trabalhar com conteúdo descriptografado (mais lento, mas suportável).

IMPORTANTE: Use Elcomsoft Forensic Disk Decryptor para adquirir volumes criptografados com Proteção do dispositivo Bitlocker. A proteção do dispositivo Bitlocker é um esquema de criptografia de disco inteiro que protege automaticamente determinados dispositivos Windows (como tablets e ultrabooks equipados com TPM 2.0 módulos) quando o usuário faz login com sua conta da Microsoft. A proteção do dispositivo Bitlocker não emprega senhas selecionáveis pelo usuário e não pode ser arrombada por forçando qualquer coisa. Em certos casos, as teclas de custódia Bitlocker (teclas de recuperação de bitlocker) podem ser extraídas fazendo login na conta da Microsoft do usuário via https: // onedrive.ao vivo.com/recuperação. A versão mais recente do elcomsoft forensic disco descriptor (a que acabamos de lançar) tem a capacidade de usar essas chaves para descriptografar ou montar volumes de bitlocker.

No momento em que o disco criptografado é montado no sistema (que é quando você insere a senha para acessá -la ou fornecer o cartão inteligente ou usar qualquer outro tipo de autenticação), o sistema armazena a chave de criptografia para simplificar o acesso a dados criptografados. E como essas chaves são mantidas na memória do sistema (independentemente do método de autenticação usado), pode -se tentar extraí -las.

Existem várias maneiras de obter as chaves originais

Pontos chave:

- A criptografia Bitlocker faz parte da base confiável do Windows, então questionar sua confiabilidade não faz sentido.

- Quebrar a criptografia Bitlocker pode ser feita de duas maneiras: usando um backdoor ou forçando a senha.

- Elcomsoft oferece duas ferramentas para quebrar a criptografia de bitlocker: elcomsoft forensic disco descriptor e a recuperação de senha distribuída elcomsoft.

- Elcomsoft disco forense descriptoptor instantaneamente descriptografar discos e volumes usando a chave de descriptografia extraída da memória volátil do computador.

- Elcomsoft distribuiu a recuperação de senha tentativas de quebrar senhas para discos e volumes executando um ataque.

- ElComsoft Disceptor de disco forense e a recuperação de senha distribuída Elcomsoft se complementam, mas são usados para fins diferentes na descriptografia de bitlocker.

- ElComsoft Disk Decryptor pode extrair a chave de descriptografia original armazenada na memória volátil do computador para montar volumes criptografados ou descriptografar todo o disco ou volume para análise offline.

- Proteção do dispositivo Bitlocker, um esquema de criptografia de disco inteiro, não pode ser dividido por forca bruta e requer o uso de decriptor de disco forense de elcomsoft para adquirir a chave de descriptografia.

- A chave de criptografia usada pelo Bitlocker é armazenada na memória do sistema, possibilitando extraí -la.

- Existem vários métodos para extrair as chaves originais da memória do sistema.

Questões:

- O Bitlocker é confiável?

- Como você pode invadir a criptografia de bitlocker?

- Quais ferramentas Elcomsoft oferecem para quebrar a criptografia de bitlocker?

- Qual é a diferença entre Elcomsoft Forensic Disk Decryptor e Elcomsoft Distributed Passwords Recovery?

- ElComsoft Disk Forensic Discryptor Decriptuando volumes de bitlocker instantaneamente?

- O decriptor de disco forense pode trabalhar com discos físicos e imagens cruas?

- A proteção do dispositivo Bitlocker é suscetível a ataques de força bruta?

- Como as teclas de garantia de bitlocker podem ser extraídas?

- O que acontece quando um disco criptografado é montado no sistema?

- Como as chaves originais podem ser extraídas da memória do sistema?

Bitlocker faz parte da base confiável do Windows, para que possa ser considerado confiável.

A criptografia Bitlocker pode ser quebrada usando um backdoor ou forçando a senha.

Elcomsoft oferece Elcomsoft Forensic Disk Decryptor e Elcomsoft Distributed Passwords Recovery.

Elcomsoft disco forense descriptoptor descriptografa discos e volumes usando a chave de descriptografia extraída da memória volátil, enquanto o elcomsoft distribuiu as tentativas de recuperação de senha para quebrar senhas executando um ataque.

Sim, o decriptor de disco forense do elcomsoft pode descriptografar os volumes de bitlocker instantaneamente usando a chave de descriptografia extraída da memória volátil.

Sim, o Elcomsoft Forensic Disk Decryptor pode funcionar com discos físicos e imagens RAW (DD).

Não, a proteção do dispositivo Bitlocker não pode ser dividida por forças brutas, pois não emprega senhas selecionáveis pelo usuário.

As teclas de garantia de bitlocker podem ser extraídas, fazendo login na conta da Microsoft do usuário via https: // onedrive.ao vivo.com/recuperação.

Quando um disco criptografado é montado, o sistema armazena a chave de criptografia na memória do sistema para simplificar o acesso a dados criptografados.

Existem vários métodos para extrair as teclas originais da memória do sistema, que podem ser usadas para descriptografar volumes de bitlocker.

O Bitlocker é confiável

Para colocar de outra maneira, “O Bitlocker é confiável?” é a questão errada. A questão certa é “é a base confiável de bitlocker confiável?”, E a base confiável do Bitlocker inclui uma grande parte do Windows. Singular Bitlocker não faz sentido. (Talvez suspeitar de Bitlocker seja o que “eles” quero que você faça, para não proteger seus dados e assim fazer “deles” trabalho mais fácil!)

Quebrando a criptografia Bitlocker: Brute forçando o backdoor (Parte I)

Os investigadores começam a ver os volumes criptografados de bitlocker cada vez mais, mas os próprios usuários de computadores podem não ter conhecimento do fato de que eles’Estive criptografando seu disco o tempo todo. Como você pode invadir a criptografia de bitlocker? Você tem que forçar a senha ou haver um truque rápido para explorar?

Fizemos nossa pesquisa e estamos prontos para compartilhar nossas descobertas. Devido à enorme quantidade de informações, tivemos que dividir esta publicação em duas partes. Hoje’S Parte I, nós’Discutirei a possibilidade de usar um backdoor para invadir nosso caminho para o bitlocker. Esta publicação será seguida pela Parte II, na qual nós’Discutirei as possibilidades da força bruta se o acesso a informações criptografadas através do backdoor não estiver disponível.

Explorando o backdoor

Adoramos ferramentas. Nós temos muitos deles. Algumas ferramentas que temos aparentemente farão o mesmo trabalho, enquanto alcançam o resultado por meio de caminhos diferentes. Uma pergunta nós’Re perguntado muito é por que o Elcomsoft tem duas ferramentas diferentes para quebrar a criptografia de bitlocker. Realmente, por quê?

Oferecemos decriptor de disco forense de elcomsoft para descriptografar volumes de bitlocker, e oferecemos a recuperação de senha distribuída elcomsoft para quebrar as senhas Bitlocker. (EDPR para curta). Também temos uma pequena ferramenta chamada Elcomsoft Disk Criptografia Informações (parte da recuperação de senha distribuída) para exibir informações sobre contêineres criptografados. Quais são essas ferramentas? O que eles fazem exatamente e qual você precisa em sua investigação? É hora de revelar os segredos e esclarecer essas perguntas.

As ferramentas

Elcomsoft forensic disco descriptor e recuperação de senha distribuída elcomsoft. Qual você deve escolher para sua investigação?

Para colocá -lo brevemente, o Elcomsoft Forensic Disk Decryptor e a recuperação de senha distribuída Elcomsoft usam abordagens diferentes ao obter acesso a volumes criptografados. A escolha depende principalmente se você tem ou não certos bits de informações extraídas do computador’S Memória volátil (RAM). Se o fizer, seu trabalho pode se tornar muito mais fácil.

Elcomsoft disco forense descriptor foi projetado para descriptografar instantaneamente discos e volumes usando a chave de descriptografia extraída do computador’S Memória volátil (RAM). Além disso, você pode descriptografar para análise offline ou montar instantaneamente os volumes Bitlocker, utilizando a chave de custódia (chave de recuperação de bitlocker) extraída do usuário’S Microsoft Conta ou recuperado do Active Directory. ElComsoft Forensic Disk Decryptor funciona com discos físicos e imagens RAW (DD).

Elcomsoft Distributed Senha Recuperação, Por outro lado, as tentativas de quebrar (recuperar) senhas para discos e volumes executando um ataque.

Você teve a impressão de que as duas ferramentas se complementam? Nós’ficarei feliz se você comprar os dois, mas na verdade você’provavelmente estarei usando apenas um. As duas ferramentas atacam links diferentes na cadeia de segurança de Bitlocker, PGP e TrueCrypt. Nós’discutirei os dois métodos separadamente.

Deixar’s começar com o elcomsoft forensic disco descriptor. Quando lançamos este produto em 2012, publicamos este artigo: Elcomsoft descriptografa Bitlocker, PGP e TrueCrypt contêineres. A publicação descreve a ferramenta’funcionalidade s e recursos exclusivos. Desde então, o mundo testemunhou o fim do TrueCrypt, enquanto o PGP e o Bitlocker continuam a existir com várias atualizações (incluindo uma grande atualização de segurança para o Bitlocker no Windows 10 Build 1511, o “Atualização de novembro”). Hoje, o Elcomsoft Forensic Disk Decryptor está em demanda ainda maior do que três anos atrás.

Elcomsoft forensic disco descriptor tem a capacidade de extrair a chave de descriptografia original armazenada no computador’S Memória volátil (RAM). Ao extrair essa tecla de um despejo de memória, a ferramenta pode usá-la para montar o volume criptografado para acesso ao fliperama a arquivos e pastas (que é instantâneo) ou para descriptografar todo o disco ou volume de uma só vez, a fim de trabalhar com conteúdo descriptografado (mais lento, mas suportável).

IMPORTANTE: Use Elcomsoft Forensic Disk Decryptor para adquirir volumes criptografados com Proteção do dispositivo Bitlocker. A proteção do dispositivo Bitlocker é um esquema de criptografia de disco inteiro que protege automaticamente determinados dispositivos Windows (como tablets e ultrabooks equipados com TPM 2.0 módulos) quando o usuário faz login com sua conta da Microsoft. A proteção do dispositivo Bitlocker não emprega senhas selecionáveis pelo usuário e não pode ser arrombada por forçando qualquer coisa. Em certos casos, as teclas de custódia de bitlocker (teclas de recuperação de bitlocker) podem ser extraídas fazendo login no usuário’s Conta da Microsoft via https: // onedrive.ao vivo.com/recuperação. A versão mais recente do Elcomsoft Forensic Disk Decryptor (o que nós’acabei de ser lançado) tem a capacidade de usar essas chaves para descriptografar ou montar volumes de bitlocker.

No momento em que o disco criptografado é montado no sistema (que é quando você insere a senha para acessá -la ou fornecer o cartão inteligente ou usar qualquer outro tipo de autenticação), o sistema armazena a chave de criptografia para simplificar o acesso a dados criptografados. E como essas chaves são mantidas na memória do sistema (independentemente do método de autenticação usado), pode -se tentar extraí -las.

Existem várias maneiras de tirar as chaves originais do sistema:

- Às vezes, a chave de descriptografia pode ser extraída do arquivo de hibernação, que é criado quando o sistema é hibernado. O sistema despeja uma imagem do computador’s RAM em um arquivo ao entrar na hibernação. O Windows usa o Hiberfil.sys Arquivo para armazenar uma cópia da memória do sistema. No entanto, alguns sistemas (e.g. As ardósias com espera conectada ou em espera moderna, que provavelmente empregarão a proteção do dispositivo Bitlocker) podem não usar a hibernação (o modo de espera conectado é usado até que o sistema atinja um estado de energia muito baixo, após o qual pode hibernar ou desligar). Mais informações sobre como ativar ou desativar a hibernação estão disponíveis em http: // suporte.Microsoft.com/kb/920730.

- Você também pode tentar imagens de um ‘ao vivo’ sistema usando uma das muitas ferramentas de dumping de memória (privilégios administrativos necessários). A descrição completa desta tecnologia e uma lista abrangente de ferramentas (gratuitas e comerciais) estão disponíveis em http: // www.Forensicswiki.org/wiki/ferramentas: memória_imaging. Recomendamos o Moonsols Windows Memory Toolkit (ferramenta paga, nenhuma versão demo, preços mediante solicitação sem formulário de contato disponível) ou o capturador de Belkasoft Live Ram (gratuito, imediatamente download, pegada mínima e operação no modo de kernel em sistemas de 32 e 64 bits).

- A última opção está disponível em determinados sistemas equipados com uma porta Firewire. É possível acessar diretamente a memória de um computador (mesmo que esteja bloqueado) por meio de uma porta do Firewire. Existem várias ferramentas que podem adquirir memória usando esta tecnologia, e.g. Início (sim, isso’s “Essa ferramenta Python”).

Se você conseguir imaginar o computador’S memória volátil enquanto o disco criptografado é montado, ou se você tiver acesso ao sistema’S Hibernation File, você pode usar o decriptor de disco forense de elcomsoft para analisar a imagem da memória ou o arquivo de hibernação, detectar e extrair as chaves de descriptografia. Você pode então usar essas chaves para que o Elcomsoft forensic Disk descriptograça descriptografar o volume ou montá -lo.

Podemos quebrar todo o trabalho em apenas três etapas:

- Obtenha um despejo de memória ou pegue o arquivo de hibernação

- Analise o despejo e encontre as chaves de criptografia

- Descriptografar ou montar o disco

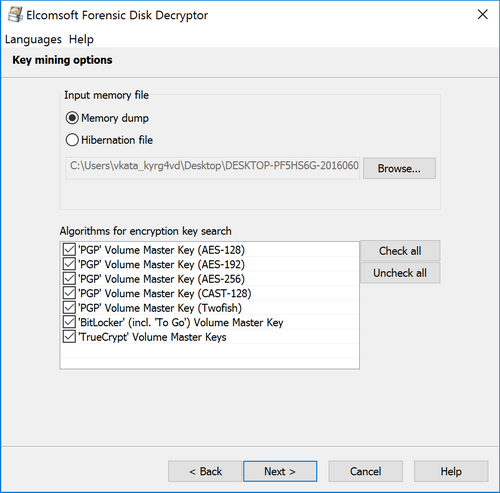

Isto’vale a pena mencionar que procurar uma chave pode demorar muito tempo. Especificar os tipos de chaves de criptografia (se você souber qual algoritmo foi usado) pode economizar muito tempo. Se você não for’sabia que tipo de criptografia foi usada, basta selecionar todos eles.

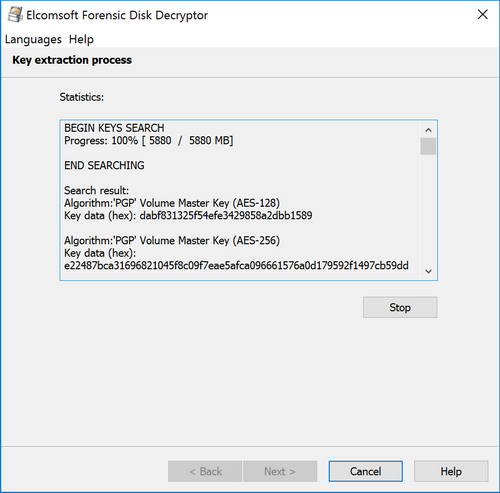

Depois que as chaves são descobertas, a ferramenta as exibe e permite salvá -las em um arquivo. Você pode salvar várias chaves de tipos diferentes em um único arquivo.

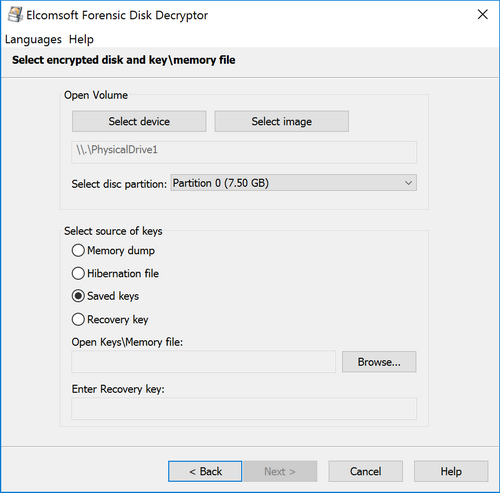

Tendo as chaves de descriptografia, você pode continuar descriptografando o disco. Especifique o tipo de contêiner cripto .

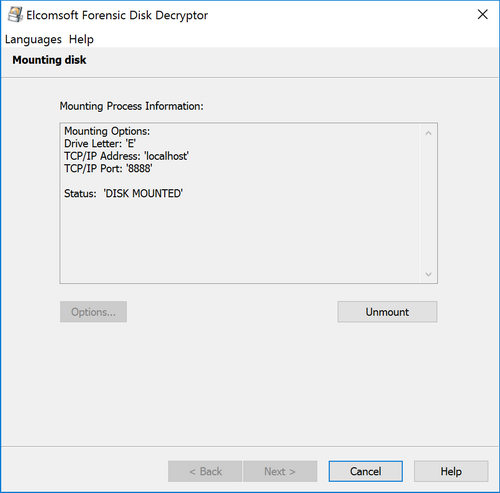

Se as chaves de criptografia adequadas estiverem lá, a ferramenta solicitará que você faça descriptografia completa (criando uma imagem bruta que pode ser montada ou analisada com uma ferramenta de terceiros) ou monte o volume no sistema atual. A montagem é implementada via driver de disco virtual do IMDISK (instalado com o Elcomsoft Forensic Disk Decryptor). Normalmente, você ganhou’Não preciso alterar qualquer configuração e simplesmente pressionar o botão de montagem:

Como você pode ver, esse método é conveniente e eficiente. Se você pode usá -lo ou não, depende inteiramente da possibilidade de adquirir a chave de descriptografia do computador’s imagem de carneiro. Por favor, dê uma olhada na página do produto Elcomsoft Forensic Disk Decryptor para saber mais sobre a aquisição das chaves de descriptografia.

Você também pode verificar um rápido tutorial de vídeo EFDD feito por Sethioz.

E se você não fizer’T tenho acesso à chave de descriptografia? A recuperação de senha distribuída Elcomsoft usa uma abordagem completamente diferente. Nós’Eu me debruçará sobre isso na segunda parte deste artigo. Fique ligado e visite -nos em um ou dois dias para a segunda parte desta leitura!

O Bitlocker é confiável?

Minha pergunta não é sobre se a criptografia no Bitlocker funciona, mas se houve ou não alguma auditoria de segurança sobre os backdoors em potencial que a Microsoft pode ter instalado. Não tenho muita confiança que a Microsoft não instalaria backdoors deliberados em seus softwares como este. Eu sei que vi alguns relatos de que o governo solicitou que a Microsoft acrescente backdoors, mas não tenho certeza se algo assim foi adiante.

65.1k 24 24 Crachás de ouro 181 181 Crachás de prata 218 218 Crachás de bronze

perguntou 7 de junho de 2016 às 22:55

51 1 1 crachá de prata 2 2 crachás de bronze

Bitlocker é de código fechado, então a questão dos backdoor é sem resposta, exceto pela Microsoft. Por fim, a decisão de confiar neles depende de você.

8 de junho de 2016 às 0:12

Compre se você ler a desordem, não é realmente uma pergunta se houver backdoors, mas se o Bitlocker foi auditado de forma independente.

8 de junho de 2016 às 0:25

É confiável pelo CESG (governo do Reino Unido) quando configurado de uma maneira específica. No entanto, isso por si só poderia argumentar de qualquer maneira – como uma agência governamental, eles podem ter interesse em poder acessar dados bloqueados ou impedir que outros acessem seus dados. Mesmo uma auditoria não resolveria isso – se houver um backdoor de criptografia, a única maneira de descobrir que pode ser através do conhecimento da chave. Sem poder verificar toda a cadeia de código para implantação, incluindo máquinas e compiladores usados, não é possível dizer.

8 de junho de 2016 às 9:34

3 respostas 3

Sempre que você instala o software de um fornecedor ou projeto, você está confiando nesse fornecedor ou projeto para não colocar código malicioso lá e também ter feito um trabalho razoável de protegê -lo.

Algumas pessoas podem sugerir que o código aberto é a resposta para isso, mas sem compilações repetíveis e uma auditoria de código -fonte completa feita por alguém em quem você confia, há menos benefício nisso do que você imagina para usuários comuns.

Como a maioria das coisas na segurança, isso se resume ao seu modelo de ameaça. Se você não confia na Microsoft, com certeza não use o software deles. Bitlocker francamente é a menor de suas preocupações. Se o MS quiser comprometer você, eles podem apenas trojan uma atualização de segurança (você instala atualizações de segurança, certo. ).. Claro que isso é verdade, qualquer sistema operacional e software de aplicativo que você usa. OSX, Apple pode comprometer você, Debian Linux, o projeto Debian pode comprometer você.

Realisticamente, uma pergunta melhor é “é provável que eles queiram”?

respondeu 12 de junho de 2016 às 18:52

Rory McCune Rory McCune

61.7K 14 14 Crachás de ouro 140 140 Crachás de prata 221 221 Crachás de bronze

Não estou preocupado com a instalação de Trojans nos computadores de seus clientes, embora tecnicamente seja trivial. Se esse caso se tornar público, seria um tremendo golpe para os negócios da Microsoft, pois as pessoas mudariam para outros sistemas operacionais. Criar um backdoor ou uma fraqueza no Bitlocker para usar a aplicação da lei é uma ameaça muito mais credível na minha opinião.

5 de maio de 2017 às 12:07

Se você não confia na Microsoft, não use o Windows. Usar Bitlocker não o torna mais vulnerável aos backdoors que a Microsoft pode ter introduzido. O software criptográfico não é o melhor lugar para colocar um backdoor: ele tem um trabalho bastante estreito, seria impossível esconder com segurança o que está fazendo de alguém que administra um depurador, e seria bastante pesado extrair as informações que ele armazena. Claro, o Bitlocker pode usar criptografia mais fraca do que o que afirma, mas alguém que queria que seus dados ainda precisassem ter acesso à sua máquina para obter pelo menos o CipherText.

Se a Microsoft quiser plantar um backdoor, eles podem facilmente colocar um no kernel do Windows, o que eles fizeram. É difícil saber o que o kernel está fazendo: você não pode confiar em um depurador que está sendo executado dentro do Windows, você teria que executá -lo em uma máquina virtual – e um backdoor furtivo pode correr de maneira diferente ou simplesmente se desativar em uma máquina virtual (muito malware se desabilita se detectar que está funcionando em uma VM). Se o sistema executar continuamente as informações, mesmo que isso seja feito pelo kernel, ele poderá ser detectado pelo equipamento de rede. Mas se o kernel tem um backdoor que o torna exfiltrando apenas quando recebe um certo sinal, isso é praticamente impossível de descobrir.

Para colocar de outra maneira, “O Bitlocker é confiável?” é a questão errada. A questão certa é “é a base confiável de bitlocker confiável?”, E a base confiável do Bitlocker inclui uma grande parte do Windows. Singular Bitlocker não faz sentido. (Talvez suspeitar de Bitlocker seja o que “eles” quero que você faça, para não proteger seus dados e assim fazer “deles” trabalho mais fácil!)

Bitlocker Back Door – Somente TPM: Do laptop roubado para dentro da rede da empresa

A criptografia Bitlocker Drive é um recurso de proteção de dados que se integra ao sistema operacional e aborda as ameaças de roubo ou exposição de dados de computadores perdidos, roubados ou desapropriados desapropriados. Os dados em um computador perdido ou roubado são vulneráveis ao acesso não autorizado, executando uma ferramenta de ataque de software contra ele ou transferindo o computador’é o disco rígido para um computador diferente. Bitlocker ajuda. Bitlocker também ajuda a renderizar dados inacessíveis quando os computadores protegidos por bitlocker são descomissionados ou reciclados. Consulte o seguinte guia sobre como ativar a criptografia de disco FileVault em um dispositivo Mac e cenários de arquitetura de criptografia e implementação de unidade de bitlocker. Você pode querer ver “Insight sobre criptografia de disco completo com PBA / sem PBA, UEFI, inicialização segura, biografias, criptografia de arquivo e diretório e criptografia de contêiner”, e como habilitar ou desativar a criptografia de acionamento de bitlocker no Windows 10 e máquinas virtuais.

O TPM-ONLO modo y usa o computador’s tpm hardware de segurança sem autenticação de pino. Isso significa que o usuário pode iniciar o computador sem ser solicitado a um alfinete no ambiente pré-inicialização do Windows, enquanto o TPM+PIN O modo usa o computador’S TPM Security Hardware e um PIN como autenticação. Os usuários precisam inserir este alfinete no ambiente pré-inicialização do Windows toda vez que o computador inicia. O pino TPM+requer um TPM preparado e as configurações GPO do sistema devem permitir o modo TPM+PIN.

Esta é uma pesquisa recente de especialistas em segurança do grupo Dolos para determinar se um invasor pode acessar a organização’s rede de um dispositivo roubado e também executa o movimento da rede lateral. Eles receberam um laptop Lenovo pré -configurado com a pilha de segurança padrão para esta organização. Nenhuma informação anterior sobre o laptop, credenciais de teste, detalhes de configuração etc. foram fornecidas. Eles afirmaram que era um teste 100% Blackbox. Depois de se apossar do dispositivo, eles foram direto para o trabalho e realizaram algum reconhecimento do laptop (configurações do BIOS, operação normal de inicialização, detalhes de hardware etc.) e notou que muitas práticas recomendadas estavam sendo seguidas, negando muitos ataques comuns. Por exemplo:

- Os ataques de Pcileech/DMA foram bloqueados porque a Intel’S Configuração S VT-D foi ativada.

- Todas as configurações do BIOS foram trancadas com uma senha.

- A ordem de inicialização do BIOS foi bloqueada para impedir a inicialização do USB ou CD.

- O SecureBoot foi totalmente ativado e impedia quaisquer sistemas operacionais não assinados.

- O desvio de autenticação de Kon-Boot não funcionou por causa da criptografia de disco completa.

- Tartaruga Lan e outros ataques de resposta por meio de adaptadores Ethernet USB devolveram nada utilizável.

- O SSD foi criptografado em disco completo (FDE) usando a Microsoft’s bitlocker, protegido via módulo de plataforma confiável (TPM)

Sem mais nada funcionando, eles tiveram que dar uma olhada no TPM e notaram a partir do reconhecimento de que as botas do laptop diretamente na tela de login do Windows 10. Esta é uma implementação somente para TPM.

Isso, juntamente com a criptografia Bitlocker, significa que a chave de descriptografia da unidade está sendo puxada apenas do TPM, nenhum pino ou senha fornecida pelo usuário foi necessária, o que é o padrão para o Bitlocker. A vantagem de usar o TPM somente é que elimina o uso de um segundo fator (PIN + senha), convencendo os usuários a usar para ter seus dispositivos criptografados. Você pode querer ver como ativar a autenticação pré-inicialização do Bitlocker por meio da política do grupo.

Eles declararam isso a introdução de segurança adicional, como uma senha ou um pino teria frustrado este ataque.

– Isso significa que eles recomendam usar TPM + PIN ou TPM com uma senha. Isso significa que, com um alfinete, você praticamente elimina todas as formas de ataque, e cada vez que seu dispositivo é ligado, seu dispositivo não estará pegando a chave do TPM. Um pino adicional é necessário para desbloquear a unidade; portanto, sem o pino, você não pode nem inicializar o Windows, conforme descrito neste guia. Mas isso’s Outra camada de autenticação que alguns usuários podem achar intrusivo.

Para aqueles que usam VPN com pré-logon, depois de obter acesso ao dispositivo, sem exigir acesso, isso pode levar a muito movimento lateral dentro da rede.

Resumo: TPM é muito seguro e um ataque nele é quase impossível. A falha é o Bitlocker não utiliza nenhum recurso de comunicação criptografado do TPM 2.0 padrão, o que significa que todos os dados que saem do TPM estão sendo lançados em texto simples, incluindo a chave de descriptografia para o Windows. Se um invasor pegar essa chave, deve ser capaz de descriptografar a unidade, ter acesso à configuração do cliente VPN e talvez ter acesso à rede interna.

Até que isso seja consertado, Vou recomendar o uso de tpm + pino ou senha. Este guia ajudará a configurar o Bitlocker Pin Bypass: Como configurar o desbloqueio da rede no Windows. Você pode aprender a implantar a ferramenta de administração e monitoramento do Microsoft Bitlocker.

Espero que você tenha achado este post de blog útil. Se você tiver alguma dúvida, informe -me na sessão de comentários.

A Microsoft fornece detalhes sobre sua controversa criptografia de disco

Especialistas em segurança de computadores temem que o Bitlocker possa ser comprometido pelo governo. A Microsoft abordou algumas dessas preocupações para a interceptação – e deixou algumas sem resposta.

4 de junho de 2015, 2:42 p.m.

Recentemente, escrevi um guia explicando como criptografar seu laptop’é o disco rígido e por que você deveria fazer isso. Para o benefício dos usuários do Windows, dei instruções para ligar o Bitlocker, Microsoft’s tecnologia de criptografia de disco.

Esse conselho gerou uma reação imediata na seção de comentários abaixo do post, onde os leitores apontaram corretamente que o Bitlocker foi criticado por especialistas em segurança por várias deficiências reais e potenciais. Por exemplo, bitlocker’s O código -fonte não está disponível para inspeção, o que o torna particularmente vulnerável a “backdoors,” buracos de segurança intencionalmente colocados para fornecer acesso ao governo ou a outros. Além disso, Bitlocker’S Host Operating System, Microsoft Windows, fornece um algoritmo para gerar números aleatórios, incluindo chaves de criptografia, que são conhecidas por terem sido encostas por espiões do governo e que a empresa’Os próprios engenheiros sinalizaram como potencialmente comprometidos há quase oito anos. Bitlocker também perdeu um componente -chave para endurecer sua criptografia, conhecida como o “Difusor de elefante,” Na versão principal mais recente do Windows. E a Microsoft teria trabalhado de mãos dadas com o governo para fornecer acesso antecipado a bugs no Windows e aos dados do cliente em seu Skype e Outlook.produtos com.

Mesmo sabendo sobre esses problemas, eu ainda acreditava que o Bitlocker era o melhor das várias opções ruins para os usuários do Windows; EU’Explicarei meu raciocínio sobre isso mais tarde.

Enquanto isso, algo interessante aconteceu: a Microsoft, depois de considerável estímulo, me forneceu respostas a algumas perguntas de longa data sobre o Bitlocker’s segurança. A empresa me disse qual o gerador de números aleatórios Bitlocker usa para gerar chaves de criptografia, aliviando preocupações sobre um backdoor do governo nesse subsistema; Ele explicou por que removeu o difusor de elefantes, citando preocupações com o desempenho e a compatibilidade que apaziguarão alguns, mas certamente não todas as partes preocupadas; E disse que o algoritmo que comprovou o governo que empacota com Windows para gerar chaves de criptografia é, por padrão, não usado.

Permanecem questões significativas sobre o BitLocker, com certeza e, como o código -fonte não está disponível, essas perguntas provavelmente permanecerão sem resposta. Como o criptografista proeminente Bruce Schneier escreveu, “No mundo da criptografia, consideramos o código aberto necessário para uma boa segurança; Temos por décadas.” Apesar de tudo isso, o Bitlocker ainda pode ser a melhor opção para usuários do Windows que desejam criptografar seus discos.

Hoje eu’estou mergulhando profundamente nas preocupações sobre o bitlocker e na Microsoft’s novas respostas. EU’também vou explicar por que mais alternativas abertas como TrueCrypt Don’T Resolva essas preocupações e dê uma breve olhada em produtos proprietários como o BestCrypt, que Schneier recomenda.

Este vai ser um post bastante técnico. Mas isso’É importante explorar o estado atual do Bitlocker porque o Windows continua sendo o sistema operacional mais popular para computadores pessoais e porque o interesse em Bitlocker só cresceu na sequência de documentos da NSA Whistleblower Edward Snowden mostrando -se generalizado u.S. vigilância do governo. Ao mesmo tempo, os medos sobre o Bitlocker também foram empolgados com o cache de Snowden, que expuseram uma tentativa cuidadosamente orquestrada e aparentemente bem-sucedida da Agência de Segurança Nacional de comprometer os padrões internacionais relacionados à criptografia, incluindo um que’é parte do Windows até hoje.

Por que as pessoas se preocupam com o bitlocker

Se você pode confiar na Microsoft, o bitlocker sempre foi incrível. Por exemplo, a Microsoft está bem à frente de concorrentes como a Apple ao fazer o Bitlocker verificar se um atacante não tem’t modificou o software usado para inicializar o computador. Sem essa proteção, os hackers podem reescrever o código de inicialização, personificar o sistema operacional e induzir as pessoas a desbloquear o disco para que o malware possa ser instalado, uma técnica conhecida como um “Maid do mal” ataque. Mac OS X e Linux’S Sistemas de criptografia de disco são totalmente vulneráveis a esse ataque, mas o Windows, ao executar o Bitlocker, não é.

Obviamente, muitas pessoas, principalmente nos círculos de segurança da informação, não confiam na Microsoft; Essas pessoas se preocupam com o Bitlocker’A tecnologia avançada deve distrair as pessoas da empresa’s acolhedor relacionamento com o governo, e que quaisquer dados “garantido” Usar Bitlocker pode ser entregue a agências de espionagem ou aplicação da lei.

Aqui estão mais três preocupações específicas que as pessoas têm sobre o bitlocker – preocupações que compartilhei. Com cada um eu’incluiu a Microsoft’S resposta. Deve -se notar que a empresa não estava inicialmente com essas informações; Um porta -voz respondeu a um conjunto de perguntas com base nessas preocupações dizendo que a empresa não teve comentário. Para a Microsoft’s Crédito, a empresa mais tarde reverteu esta posição.

Eles temem Bitlocker’As chaves de criptografia são comprometidas por padrão. Eles’não é.

A criptografia depende de números aleatórios. Por exemplo, quando você habilita o Bitlocker pela primeira vez, você precisa criar uma chave de criptografia, que é apenas um número aleatório dentro de um intervalo específico. Você pode pensar em uma chave de 128 bits, o tipo usado pelo Bitlocker por padrão, como um número aleatório entre 0 e 2 128 (levaria 39 dígitos para escrever esse número completo). A segurança de uma chave de criptografia de 128 bits vem do fato de que existem muitos números possíveis nesse intervalo para um invasor tentar todos eles.

Quando o Bitlocker gera uma chave, ele pede ao seu computador um número aleatório dentro desse intervalo. Mas de onde vem esse número? Esse é um problema enorme nos campos da criptografia e da ciência da computação, porque os computadores são, por sua própria natureza, determinística, não aleatória: os programas agem da mesma maneira toda vez que você os executa porque eles’está executando exatamente o mesmo conjunto de instruções. Mas obter números aleatórios reais é extremamente importante. Se um invasor puder prever qual número aleatório seu computador escolhe, esse invasor pode quebrar a criptografia que se baseava nesse número. Então, quando você pede um número aleatório ao seu computador, ele usa um gerador de números de pseudorandom criptograficamente seguro (csprng, ou apenas prng) para gerar um para você.

Um desses prng não é realmente criptograficamente seguro e é quase certamente comprometido pela NSA: dual_ec_drbg, ou gerador de bits aleatório da curva elípticos dupla elípticos, um algoritmo abençoado pelo Instituto Nacional de Padrões e Tecnologia em 2006 – e ele’está embutido nas janelas. Se uma chave de criptografia para um sistema como o Bitlocker for gerada por um PRNG comprometido, o proprietário do backdoor poderá descobrir a chave através de uma adivinhação repetitiva, a chamada chamada “força bruta” ataque, em um período muito menor: minutos, horas ou dias, em vez de bilhões de anos necessários para descobrir uma chave gerada por um prng seguro.

Em 2007, Niels Ferguson, um criptografista da Microsoft que trabalhou no Bitlocker, junto com Dan Shumow, outro engenheiro da Microsoft, fez uma apresentação apontando que o dual_ec_drbg pode ter um backdoor. Em 2013, o New York Times, Pro publica, e O guardião, Com base nos documentos fornecidos por Snowden, relataram que o algoritmo realmente continha um backdoor da NSA. Nos documentos, a NSA escreveu sobre o “desafio e requinte” envolvido em empurrar um sistema que ele projetou para grupos de padrões e se gabou de que se tornou “o único editor” do padrão que eventualmente emergiu.

A Microsoft me disse que, embora o algoritmo backdoord esteja incluído no Windows, ele não é usado pelo Bitlocker, nem é usado por outras partes do sistema operacional Windows por padrão. De acordo com a Microsoft, o PRNG padrão do Windows é um algoritmo conhecido como Ctr_DRBG, não dual_ec_drbg, e quando o Bitlocker gera uma nova chave que usa o padrão do Windows.

“Nunca foi o padrão e requer uma ação do administrador para ativá -la,” Um porta -voz da Microsoft me disse.

As chaves de Bitlocker parecem ser geradas de uma maneira totalmente segura.

Eles temem que o difusor de elefante tenha sido removido para deixar o bitlocker fraco. A Microsoft diz isso’s porque elefante é lento. Bitlocker permanece enfraquecido.

Enquanto a Microsoft agora assegurou aos usuários que os números aleatórios usados para proteger o bitlocker são seguros, ainda é preocupante que a empresa remova um importante componente de segurança do Bitlocker’s arquitetura.

Quando o Bitlocker foi lançado pela primeira vez no final de 2006 e no início de 2007 como uma característica do Windows Vista, ele usou uma cifra conhecida, ou mecanismo de codificação, chamado AES-CBC, juntamente com algo chamado difusor de elefante. Ferguson publicou um artigo explicando que, sem o difusor, AES-CBC é “não apropriado” porque “deve ser relativamente fácil montar um ataque.”

O difusor de elefante desempenha um papel importante na proteção de um disco criptografado contra a modificação por um invasor. Permita -me explicar: um disco criptografado está cheio de pedaços mexidos (zeros e outros), mas uma vez que o disco é desbloqueado, esses bits são incrustados para inventar arquivos significativos, incluindo os programas que constituem o Windows. Sem o difusor de elefante, um invasor com acesso físico ao disco criptografado e com o conhecimento exatamente de onde os arquivos de destino do disco estão localizados podem modificar bits mecânicos específicos, que por sua vez modificarão os arquivos direcionados de maneira exata quando o disco for posteriormente desbloqueado. Por exemplo, eles poderiam modificar um dos programas que são executados enquanto o Windows está inicializando para ser malicioso, para que na próxima vez que o usuário desbloqueie o disco e as janelas de botas, o malware é instalado automaticamente. O difusor de elefante impede que esse ataque funcione. Com o difusor, um invasor ainda pode modificar pedaços mexidos, mas isso impedirá que eles tenham controle de granulação sobre exatamente quais mudanças eles fazem quando o disco é desbloqueado. Em vez de ser capaz de tornar os programas específicos maliciosos, é mais provável que eles lutem grandes pedaços de programas e simplesmente fazer com que o computador falhe em vez de ser hackeado.

Mas em outubro de 2014, o criptógrafo Justin Troutman notou que a versão do Bitlocker no Windows 8 removeu silenciosamente o difusor de elefante, mesmo que ainda use AES-CBC. Microsoft’S Visão geral técnica do Bitlocker lista o difusor de elefante como “removido ou depreciado,” Sem mais explicações.

“Quando descobri que foi removido, fiquei um pouco perplexo, simplesmente porque não havia nenhum anúncio público que eu pudesse encontrar, apesar do esforço que foi feito para construí -lo,” Troutman diz.

Schneier também estava preocupado. “Isso não faz sentido,” ele me disse. “O difusor de elefante foi uma boa ideia.”

A Microsoft diz que o difusor foi muito lento e impediu que o Bitlocker fosse ativado por certos usuários, incluindo contratados e agências governamentais que devem cumprir os padrões federais de processamento de informações ou FIPS. “[O difusor de elefante não é compatível com fips; portanto, certas empresas e clientes do governo podem’t use -o,” Um porta -voz diz. “Isto’não é suportado pela aceleração de hardware, impactando o desempenho em dispositivos de baixa potência.” A empresa não forneceu respostas quando perguntei se a Microsoft tem planos no futuro para adicionar outro difusor para substituir o que eles removeram.

Embora a remoção do difusor de elefante possa ajudar a tornar o Bitlocker mais rápido e mais compatível com o uso no governo, torna o Bitlocker mais vulnerável ao ataque – de acordo com a Microsoft’Os próprios engenheiros. Novamente, era Ferguson, então e atualmente um criptografista da Microsoft, que em 2007 escreveu com outro engenheiro da Microsoft que com o Bitlocker’s Cipher, AES-CBC, e sem um difusor, “Deve ser relativamente fácil montar um ataque … [AES-CBC em Bitlocker] não é adequado, devido à falta de difusão na operação de descriptografia da CBC.”

Removendo o difusor de elefante não’Totly Break Bitlocker. Se alguém roubar seu laptop, eles ainda venceram’É possível desbloquear seu disco e acessar seus arquivos. Mas eles podem modificar seu disco criptografado e devolvê -lo para que você o hackear na próxima vez que você inicializar.

Para ser justo, a tecnologia de criptografia de disco usada no Linux, Luks, costumava ser vulnerável a esse mesmo tipo de ataque por padrão. Isso mudou no início de 2013, quando Luks mudou de usar o AES no modo CBC (o mesmo que o bitlocker hoje) para o AES no modo XTS, o que impede esse ataque.

Eles se preocupam que a Microsoft trairá seus usuários novamente. A Microsoft diz que atenderá aos pedidos legais.

Enquanto ele’é útil que a Microsoft esteja abordando preocupações específicas sobre o Bitlocker, isso’é possível olhar para a empresa’s Recorde e decida que você não pode confiar na empresa em geral. Em particular, isso’não está claro o quanto os usuários que desejam manter suas informações fora das mãos do governo podem confiar na Microsoft, que tem um histórico de trabalho com você.S. agências policiais e de espionagem.

Com base nos documentos de Snowden, em junho de 2013, o New York Times divulgou a existência de um programa secreto chamado Project Chess, administrado por “menos de uma dúzia” Os funcionários do Skype depois do eBay compraram sua empresa, mas antes da Microsoft adquirir. O Project Chess foi projetado para “Explore as questões legais e técnicas para tornar as chamadas do Skype prontamente disponíveis para agências de inteligência e policiais,” O jornal escreveu. O Vezes apontou que, depois que a Microsoft comprou o Skype, o Skype negou a mudança de sua arquitetura para facilitar a aplicação da aplicação da lei em seus usuários – sem divulgar esse Skype’A arquitetura já foi projetada para fazer isso.

Da mesma forma, em julho de 2013 O guardião relatou que a Microsoft “colaborou de perto com você.S. Serviços de inteligência para permitir usuários’ Comunicações a serem interceptadas, incluindo ajudar a Agência de Segurança Nacional a contornar a empresa’s próprio criptografia.” Nesse caso, a Microsoft ajudou a NSA a acessar bate -papos da web e e -mails do Outlook.portal com.

A Microsoft respondeu a essas alegações na época em um post, explicando que eles não’T fornecem acesso sem restrições de dados do usuário ao governo e que eles apenas cumprem solicitações legais válidas e específicas. Questionado sobre casos em que a Microsoft construiu métodos para ignorar sua segurança e sobre backdoors em geral, um porta -voz da empresa me disse que a Microsoft não’T Considere cumprir com pedidos legais legítimos de backdoors.

Além de, às vezes, compartilhar dados do usuário do Skype e Outlook.com, a Microsoft também compartilha informações sobre bugs com implicações de segurança. Esses bugs, antes de serem corrigidos, podem ser usados da mesma maneira que os backdoors. De fato, em muitas situações disfarçando um backdoor como um bug de segurança é uma ótima maneira de escondê -lo porque fornece uma negação plausível. Se o seu backdoor for descoberto, você pode afirmar que não foi’um backdoor, mas um bug que você não fez’eu sei. A Bloomberg relatou em 2013 que “Microsoft Corp., o mundo’A maior empresa de software, fornece às agências de inteligência informações sobre bugs em seu software popular antes de lançar publicamente uma correção.” Esses bugs, se armados, podem ser usados para acessar qualquer computador executando produtos vulneráveis da Microsoft.

Um porta -voz da Microsoft disse que a Bloomberg’s Relatórios referidos à Microsoft’S Programa de Segurança do Governo, no qual a empresa trabalha com os governos nacionais para “Ajude -os a construir e implantar infraestrutura e serviços de TI mais seguros que protegem ainda mais seus cidadãos e economias nacionais.” Este programa inclui o acesso ao código -fonte dos principais produtos da Microsoft – para que os governos possam verificar o backdoors, disse -me o porta -voz – bem como “Vulnerabilidade e inteligência de ameaças” da Microsoft. A Microsoft diz que sua intenção é ser transparente, não ajudar as agências de espionagem a fazer software malicioso. Mas isso’é fácil imaginar como um governo nacional poderia redirecionar a Microsoft’s dados de maneira a Microsoft pode não ter pretendido. E isso’vale a pena notar que a Microsoft’A transparência S só é concedida a poderosos governos nacionais, em vez de usuários regulares.

Perguntei à Microsoft se a empresa seria capaz de cumprir o desbloqueio de um disco Bitlocker, devido a um pedido legal legítimo para fazê -lo. O porta -voz me disse que não podia responder a essa pergunta.

E quanto a TrueCrypt?

Para todas as preocupações sobre o uso de bitlocker, existe uma alternativa extremamente popular e aparentemente criptograficamente sólida chamada TrueCrypt. O programa tem muitos fãs; Depois que escrevi minha última coluna sobre criptografia de disco, TrueCrypt se defende inundado com comentários e tweets argumentando que eu deveria ter recomendado em vez de bitlocker porque’s de código aberto, e porque eles acreditam que o bitlocker tem um backdoor.

A TrueCrypt existe há mais de uma década e seus usuários de alto nível incluem Snowden, que foi flagrado ensinando as pessoas a usá-lo em uma criptopartia no Havaí antes de ser amplamente conhecido como um denunciante da NSA. TrueCrypt funciona no Windows, Mac OS X e Linux, e ele’é capaz de criptografar paus USB, partições de disco rígido e criar contêineres criptografados, que são arquivos que podem armazenar com segurança outros arquivos dentro deles. Você também pode baixar e inspecionar o código -fonte.

Os usuários do Windows recebem um recurso extra, sem dúvida TrueCrypt’é mais importante, chamado “Criptografia do sistema,” que é TrueCrypt’N Nome para criptografia de disco completo, criptografia de disco que’S aplicado ao disco rígido usado para iniciar seu computador. Antes de existir o Bitlocker, o TrueCrypt estava sendo usado para criptografar o Windows XP Systems e, mesmo depois que o Bitlocker foi introduzido, o TrueCrypt permaneceu popular no final de 2006 e no início de 2007 do Windows Vista e o lançamento de Windows 7 de 2009 porque, diferentemente do bitlocker, poderia ser usado com as edições mais baratas do Windows do Windows 7.

O que’é mais, TrueCrypt’A segurança foi auditada publicamente e não há sinais de backdoors ou grandes problemas de segurança.

Mas lá’S a problemas: com o lançamento do Windows 8, TrueCrypt ficou doloroso para usar para criptografia de disco integral. Se você’Comprei um PC desde 2012, quando o Windows 8 saiu, é provável que você possa’t Usei TrueCrypt para criptografar seu disco rígido sem pular por alguns aros. Pode ser necessário descobrir como abrir suas configurações de inicialização e desativar os recursos de segurança para que ele funcione ou formate seu disco rígido para usar um sistema mais antigo e diferente para organizar o disco que’S compatível com TrueCrypt. Para ser franco, TrueCrypt é software da era do Windows XP. À medida que os PCs modernos e o sistema operacional do Windows evoluíram, TrueCrypt permaneceu no passado.

Parte do problema é que o TrueCrypt está bloqueado pelo sistema de inicialização que ajuda a tornar o Bitlocker tão seguro. Quando você liga em um computador Windows 8, ele executa um pedaço de código que interfina o computador’s hardware e seu sistema operacional. Este código executa uma verificação de segurança para garantir que nenhum software de inicialização tenha sido adulterado por um hacker; O código da Microsoft passa o cheque, pois’está criptograficamente marcado como “confiável,” Mas software que não é’T marcado dessa maneira, como TrueCrypt, falha na verificação e impede o computador de iniciar. Na maioria dos PCs’é possível desativar a verificação de segurança, mas isso envolve mexer com configurações de segurança de difícil acesso; As instruções para configurar seu código de inicialização são diferentes em praticamente todos os computador.

Se isso não estivesse’T ruim o suficiente, TrueCrypt e seus derivados apenas suportam discos de criptografia que usam tabelas de partição desatualizadas. Uma tabela de partição descreve as diferentes seções que um disco rígido foi dividido em. Os sistemas mais antigos usavam tabelas de partição de registro de botas mestre (MBR), mas os computadores mais novos são formatados com a tabela de partição GUID (GPT) – um sistema TrueCrypt não funciona com.

Lá’S Pequena perspectiva, esses problemas desaparecerão em breve. Em maio de 2014, ao mesmo tempo em que a Microsoft parou de apoiar oficialmente o Windows XP, TrueCrypt’Os desenvolvedores abandonaram publicamente o projeto e TrueCrypt’O site s foi substituído por instruções para migrar para o bitlocker.

O desligamento corroia mais do que apenas TrueCrypt’s compatibilidade com o Windows; A segurança está em jogo também. Se alguém encontrar um bug de segurança no TrueCrypt no futuro, esse bug nunca será corrigido.

Dois novos projetos foram retirados da base de código TrueCrypt – Veracrypt e Ciphershed. Ambos estão em desenvolvimento ativo. Mas ambos ainda sofrem com todos os mesmos problemas de criptografia com disco completo do Windows que o TrueCrypt sofre (embora, para tacos USB criptografados e contêineres de arquivos entre plataformas cruzados, eles ainda funcionam muito bem).

Mesmo que esses projetos eventualmente corrigam esses problemas e obtenham suporte para PCs modernos, seu desenvolvimento é dificultado por TrueCrypt’s Termos de licenciamento, que não’T se qualifica como “Código aberto” ou “software grátis” Sob padrões estabelecidos dentro dessas comunidades de programação. Como Veracrypt e Ciphershed são garfos de TrueCrypt, eles’Re sempre preso a esta licença infeliz. Porque TrueCrypt e suas ramificações Don’t atende a definições padrão de software de código aberto e livre, nenhuma das distribuições populares do sistema operacional Linux as inclui em seus repositórios de embalagem de software, uma omissão que torna a instalação e a atualização de uma dor para usuários do Linux. TrueCrypt’A licença não padrão e a falta de embalagens do Linux tornam os advogados de código aberto gratuitos e de código aberto hesitantes em jogar seu peso por trás, o que pode retardar o desenvolvimento de correções e recursos de bugs para todos os sistemas operacionais, incluindo Windows.

“Este negócio é tudo sobre confiança”

Lá’não é motivo para a discussão da criptografia do Windows deve ser confinada a Bitlocker, TrueCrypt e TrueCrypt’é ramificações.

Quando comecei a conversar com Schneier sobre a criptografia de disco completo para o Windows, ele me contou sobre um produto chamado BestCrypt. Como bitlocker, não é’t código aberto ou disponível gratuitamente. Ao contrário do Bitlocker, a empresa que o desenvolve não’T tem uma história pública de tornar seus produtos acessíveis à aplicação da lei e espiões. E, diferentemente do TrueCrypt, Veracrypt ou Ciphershed, o BestCrypt tem um ótimo suporte para computadores modernos do Windows: ele suporta as versões mais recentes do Windows, verificações de segurança sancionadas pelo Microsoft no tempo de inicialização e formatos modernos de dura dura.

Considerando que Schneier está franco há décadas sobre a importância da criptografia de código aberto, perguntei se ele recomenda que outras pessoas usem o BestCrypt, mesmo que isso’S Proprietário. “Eu recomendo o BestCrypt,” Schneier me disse, “Porque eu conheci pessoas na empresa e tenho um bom sentimento sobre elas. Claro que eu não’Tai ter certeza; Este negócio é tudo sobre confiança. Mas agora, dado o que eu sei, eu confio neles.“

Existem outras opções de criptografia de disco completo para o Windows, como a Symantec Endpoint Cription (proprietária) e o DiskCryptor (código aberto).

Cada opção para criptografia de disco envolve uma troca entre qualidade e transparência. Nenhum produto é perfeito. Por toda a sua transparência, os projetos de código aberto tiveram recentemente alguns problemas críticos de segurança à superfície, e muitos don’T tenho os recursos para contratar uma equipe de engenheiros de segurança como a Microsoft. Os projetos de código aberto também tendem a ser mais difíceis de usar e se usuários médios podem’t Obtenha um produto de criptografia para funcionar, eles’não vou usar. Por outro lado, um pedaço de software de criptografia fácil de usar pode ser inseguro, especialmente se o cumprimento das solicitações de aplicação da lei for incorporado ao design, como no caso do Skype.

Equilibrando confiança, facilidade de uso, transparência, robustez aparente, compatibilidade e recursos para esmagar bugs, o bitlocker sai em frente para o usuário médio. Bitlocker tem a vantagem do campo em casa sobre a competição. A Microsoft garantirá que o Bitlocker funcione muito bem em todos os dispositivos Windows e já novas instalações do Windows 8.1 Ligue o bitlocker por padrão se o computador tiver o hardware certo. Se a tendência continuar, no futuro você venceu’É possível comprar um dispositivo Windows que não’já criptografado. Se podemos confiar na Microsoft para não incluir backdoors no Windows, isso é uma ótima notícia.

Com base no que eu sei sobre o bitlocker, acho que’é perfeitamente bom para os usuários médios do Windows confiarem, o que é especialmente conveniente, considerando que ele vem com muitos PCs. Se alguma vez acontece que a Microsoft está disposta a incluir um backdoor em um grande recurso do Windows, temos problemas muito maiores do que a escolha do software de criptografia de disco de qualquer maneira.

O que você escolher, se confiar em um sistema operacional proprietário para não ser malicioso não’T ajustem seu modelo de ameaça, talvez isso’s Hora de mudar para Linux.

Atualizado para refletir os comentários de acompanhamento esclarecedores enviados pela Microsoft sobre sua definição de “porta dos fundos.” 4 de junho 15:00 ET

Correção: Este post disse originalmente os discos criptografados de Luks são, por padrão, vulneráveis ao mesmo ataque que Bitlocker sem o difusor de elefante, mas isso não é’T verdade mais. Luks mudou seus padrões no início de 2013 para ser seguro contra este ataque. 6 de junho 14:20 ET

Foto: Thomas Tutschel/Photothek/Getty

Espere! Antes de continuar sobre o seu dia, pergunte a si mesmo: qual a probabilidade de a história que você acabou de ler seria produzida por uma notícia diferente se a interceptação não tivesse’T feito? Considere como seria o mundo da mídia sem a interceptação. Quem responsabilizaria as elites do partido pelos valores que eles proclamam ter? Quantas guerras secretas, abortos da justiça e tecnologias distópicas permaneceriam ocultas se nossos repórteres estivessem’t na batida? O tipo de relatório que fazemos é essencial para a democracia, mas não é fácil, barato ou lucrativo. A interceptação é uma empresa de notícias sem fins lucrativos independente. Nós Don’T tem anúncios, então dependemos de nossos membros – 35.000 e contando – para nos ajudar a manter os poderosos para explicar. Unir é simples e não’Não preciso custar muito: você pode se tornar um membro sustentador por apenas US $ 3 ou US $ 5 por mês. Que’é tudo o que é preciso para apoiar o jornalismo em que você confia. Torne-se um membro