Schneier em segurança

Quebrando a criptografia Bitlocker: Brute forçando o backdoor (Parte I)

Os investigadores geralmente encontram volumes criptografados de bitlocker, mas muitos usuários de computador podem nem perceber que seu disco é criptografado. Neste artigo, exploraremos os métodos para invadir a criptografia Bitlocker. Esta publicação é dividida em duas partes, com a parte I focando em explorar um backdoor para obter acesso ao bitlocker. A Parte II discutirá técnicas de força bruta se o acesso através do backdoor não for possível.

Explorando o backdoor

Elcomsoft oferece duas ferramentas para quebrar a criptografia Bitlocker: Elcomsoft Forensic Disk Decryptor e Elcomsoft Distributed Password Recovery (EDPR). Essas ferramentas servem a propósitos diferentes, e este artigo tem como objetivo esclarecer as diferenças entre eles.

As ferramentas

ElComsoft Disk Decryptor e Elcomsoft Recuperação de senha distribuída Use diferentes abordagens para obter acesso a volumes criptografados. A escolha entre eles depende se certas informações podem ser extraídas da memória volátil do computador (RAM).

Elcomsoft disco forense descriptor foi projetado para descriptografar discos e volumes usando instantaneamente a chave de descriptografia extraída da RAM do computador. Ele também pode descriptografar para análise offline ou volumes de Mount Bitlocker usando a chave de custódia (chave de recuperação de bitlocker) extraída da conta da Microsoft do usuário ou recuperada do Active Directory.

Elcomsoft Distributed Senha Recuperação Tentativas de quebrar senhas para discos e volumes através de um ataque.

Ambas as ferramentas atacam links diferentes na cadeia de segurança de Bitlocker, PGP e TrueCrypt. Elcomsoft Forensic Disk Decryptor se concentra em utilizar a chave de descriptografia armazenada na RAM do computador. Esta ferramenta é muito procurada, especialmente porque o desaparecimento do TrueCrypt.

Ao extrair a chave de descriptografia de um despejo de memória, o decriptor de disco forense da Elcomsoft pode montar volumes criptografados para acesso a voar ou descriptografar todo o disco ou volume para trabalhar com o conteúdo descriptografado.

IMPORTANTE: ElComsoft Disk Decryptor é usado para adquirir volumes criptografados com proteção do dispositivo Bitlocker, que não emprega senhas selecionáveis pelo usuário e não pode ser quebrado através de forças brutas. As teclas de garantia de bitlocker podem ser extraídas da conta da Microsoft de um usuário e usadas para descriptografar ou montar volumes de bitlocker.

Quando um disco criptografado é montado, o sistema armazena a chave de criptografia na memória para facilitar o acesso a dados criptografados. Essas chaves podem ser extraídas da memória do sistema usando vários métodos:

- As chaves de descriptografia às vezes podem ser extraídas do arquivo de hibernação, criadas quando o sistema é hibernado. O Windows salva uma cópia do RAM do computador no Hiberfil.arquivo SYS durante a hibernação.

Questões:

- Qual é o objetivo da parte I deste artigo?

- Quais são as duas ferramentas oferecidas pela Elcomsoft para quebrar a criptografia de bitlocker?

- Qual é a diferença entre Elcomsoft Forensic Disk Decryptor e Elcomsoft Distributed Passwords Recovery?

- Como o elcomsoft disco forense descriptoptor extrai a chave de descriptografia?

- O que é a proteção do dispositivo Bitlocker e como pode ser descriptografado com o decriptor de disco forense de elcomsoft?

- Como o sistema armazena as teclas de criptografia quando um disco criptografado é montado?

- Qual é o objetivo do arquivo de hibernação na extração da chave de descriptografia?

- Qual ferramenta seria recomendada para adquirir volumes de bitlocker criptografados com proteção do dispositivo Bitlocker?

- Quando o Elcomsoft Forensic Disk Decryptor foi lançado, e por que está em alta demanda?

- Qual é o principal fator na escolha entre o Elcomsoft Forensic Disk Decryptor e a recuperação de senha distribuída Elcomsoft?

- Quais são as duas abordagens diferentes usadas pelo Elcomsoft Forensic Disk Decryptor e Elcomsoft Distributed Senha Recuperação?

- Quais são alguns pontos -chave sobre o decriptor de disco forense de elcomsoft mencionado neste artigo?

- O que a publicação “Elcomsoft descriptografou Bitlocker, PGP e TrueCrypt Reckers” descreveu?

- Qual é o objetivo da chave de garantia em Elcomsoft Forensic Disk Decryptor?

Parte I concentra -se em explorar um backdoor para obter acesso a volumes criptografados de bitlocker.

As duas ferramentas oferecidas são Elcomsoft Forensic Disk Decryptor e Elcomsoft Distributed Passwords Recovery (EDPR).

Elcomsoft forensic disco descriptor usa a chave de descriptografia extraída do RAM de um computador para descriptografar os volumes instantaneamente, enquanto o Elcomsoft distribuiu as tentativas de recuperação de senha para quebrar senhas através de um ataque.

ElComsoft Forensic Disk Decryptor extrai a chave de descriptografia de um despejo de memória.

A proteção do dispositivo Bitlocker é um esquema de criptografia de disco inteiro que protege automaticamente determinados dispositivos Windows. Elcomsoft forensic disco descriptor pode descriptografá -lo utilizando a chave de recuperação do bitlocker extraída da conta Microsoft do usuário.

O sistema armazena teclas de criptografia na memória para facilitar o acesso a dados criptografados.

O arquivo de hibernação contém uma imagem da RAM do computador, e a chave de descriptografia às vezes pode ser extraída deste arquivo.

Elcomsoft forensic disco descriptor é recomendado para adquirir volumes de bitlocker criptografados com proteção do dispositivo Bitlocker.

O Elcomsoft Forensic Disk Decryptor foi lançado em 2012 e está em alta demanda devido à sua capacidade de extrair a chave de descriptografia da RAM de um computador.

A escolha depende principalmente se certas informações podem ser extraídas da memória volátil do computador (RAM).

Elcomsoft forensic disco descriptor usa a chave de descriptografia extraída da RAM do computador, enquanto o Elcomsoft distribuiu a recuperação de senha tenta quebrar senhas através de um ataque.

ElComsoft Disk Decryptor pode descriptografar discos e volumes instantaneamente usando a chave de descriptografia da RAM de um computador ou a chave de custódia extraída da conta Microsoft de um usuário. Também pode montar volumes de bitlocker para acesso on-the-fly a arquivos e pastas.

A publicação descreveu a funcionalidade e os recursos exclusivos do Elcomsoft Forensic Disk Decryptor.

A chave de custódia, ou chave de recuperação de bitlocker, é usada para descriptografar ou montar volumes de bitlocker.

Schneier em segurança

“O parágrafo no contexto parece estar falando sobre extrair o material de chave TPM armazenado Enquanto o dispositivo está ligado.”

Quebrando a criptografia Bitlocker: Brute forçando o backdoor (Parte I)

Os investigadores começam a ver os volumes criptografados de bitlocker cada vez mais, mas os próprios usuários de computadores podem não ter conhecimento do fato de que eles’Estive criptografando seu disco o tempo todo. Como você pode invadir a criptografia de bitlocker? Você tem que forçar a senha ou haver um truque rápido para explorar?

Fizemos nossa pesquisa e estamos prontos para compartilhar nossas descobertas. Devido à enorme quantidade de informações, tivemos que dividir esta publicação em duas partes. Hoje’S Parte I, nós’Discutirei a possibilidade de usar um backdoor para invadir nosso caminho para o bitlocker. Esta publicação será seguida pela Parte II, na qual nós’Discutirei as possibilidades da força bruta se o acesso a informações criptografadas através do backdoor não estiver disponível.

Explorando o backdoor

Adoramos ferramentas. Nós temos muitos deles. Algumas ferramentas que temos aparentemente farão o mesmo trabalho, enquanto alcançam o resultado por meio de caminhos diferentes. Uma pergunta nós’Re perguntado muito é por que o Elcomsoft tem duas ferramentas diferentes para quebrar a criptografia de bitlocker. Realmente, por quê?

Oferecemos decriptor de disco forense de elcomsoft para descriptografar volumes de bitlocker, e oferecemos a recuperação de senha distribuída elcomsoft para quebrar as senhas Bitlocker. (EDPR para curta). Também temos uma pequena ferramenta chamada Elcomsoft Disk Criptografia Informações (parte da recuperação de senha distribuída) para exibir informações sobre contêineres criptografados. Quais são essas ferramentas? O que eles fazem exatamente e qual você precisa em sua investigação? É hora de revelar os segredos e esclarecer essas perguntas.

As ferramentas

Elcomsoft forensic disco descriptor e recuperação de senha distribuída elcomsoft. Qual você deve escolher para sua investigação?

Para colocá -lo brevemente, o Elcomsoft Forensic Disk Decryptor e a recuperação de senha distribuída Elcomsoft usam abordagens diferentes ao obter acesso a volumes criptografados. A escolha depende principalmente se você tem ou não certos bits de informações extraídas do computador’S Memória volátil (RAM). Se o fizer, seu trabalho pode se tornar muito mais fácil.

Elcomsoft disco forense descriptor foi projetado para descriptografar instantaneamente discos e volumes usando a chave de descriptografia extraída do computador’S Memória volátil (RAM). Além disso, você pode descriptografar para análise offline ou montar instantaneamente os volumes Bitlocker, utilizando a chave de custódia (chave de recuperação de bitlocker) extraída do usuário’S Microsoft Conta ou recuperado do Active Directory. ElComsoft Forensic Disk Decryptor funciona com discos físicos e imagens RAW (DD).

Elcomsoft Distributed Senha Recuperação, Por outro lado, as tentativas de quebrar (recuperar) senhas para discos e volumes executando um ataque.

Você teve a impressão de que as duas ferramentas se complementam? Nós’ficarei feliz se você comprar os dois, mas na verdade você’provavelmente estarei usando apenas um. As duas ferramentas atacam links diferentes na cadeia de segurança de Bitlocker, PGP e TrueCrypt. Nós’discutirei os dois métodos separadamente.

Deixar’s começar com o elcomsoft forensic disco descriptor. Quando lançamos este produto em 2012, publicamos este artigo: Elcomsoft descriptografa Bitlocker, PGP e TrueCrypt contêineres. A publicação descreve a ferramenta’funcionalidade s e recursos exclusivos. Desde então, o mundo testemunhou o fim do TrueCrypt, enquanto o PGP e o Bitlocker continuam a existir com várias atualizações (incluindo uma grande atualização de segurança para o Bitlocker no Windows 10 Build 1511, o “Atualização de novembro”). Hoje, o Elcomsoft Forensic Disk Decryptor está em demanda ainda maior do que três anos atrás.

Elcomsoft forensic disco descriptor tem a capacidade de extrair a chave de descriptografia original armazenada no computador’S Memória volátil (RAM). Ao extrair essa tecla de um despejo de memória, a ferramenta pode usá-la para montar o volume criptografado para acesso ao fliperama a arquivos e pastas (que é instantâneo) ou para descriptografar todo o disco ou volume de uma só vez, a fim de trabalhar com conteúdo descriptografado (mais lento, mas suportável).

IMPORTANTE: Use Elcomsoft Forensic Disk Decryptor para adquirir volumes criptografados com Proteção do dispositivo Bitlocker. A proteção do dispositivo Bitlocker é um esquema de criptografia de disco inteiro que protege automaticamente determinados dispositivos Windows (como tablets e ultrabooks equipados com TPM 2.0 módulos) quando o usuário faz login com sua conta da Microsoft. A proteção do dispositivo Bitlocker não emprega senhas selecionáveis pelo usuário e não pode ser arrombada por forçando qualquer coisa. Em certos casos, as teclas de custódia de bitlocker (teclas de recuperação de bitlocker) podem ser extraídas fazendo login no usuário’s Conta da Microsoft via https: // onedrive.ao vivo.com/recuperação. A versão mais recente do Elcomsoft Forensic Disk Decryptor (o que nós’acabei de ser lançado) tem a capacidade de usar essas chaves para descriptografar ou montar volumes de bitlocker.

No momento em que o disco criptografado é montado no sistema (que é quando você insere a senha para acessá -la ou fornecer o cartão inteligente ou usar qualquer outro tipo de autenticação), o sistema armazena a chave de criptografia para simplificar o acesso a dados criptografados. E como essas chaves são mantidas na memória do sistema (independentemente do método de autenticação usado), pode -se tentar extraí -las.

Existem várias maneiras de tirar as chaves originais do sistema:

- Às vezes, a chave de descriptografia pode ser extraída do arquivo de hibernação, que é criado quando o sistema é hibernado. O sistema despeja uma imagem do computador’s RAM em um arquivo ao entrar na hibernação. O Windows usa o Hiberfil.sys Arquivo para armazenar uma cópia da memória do sistema. No entanto, alguns sistemas (e.g. As ardósias com espera conectada ou em espera moderna, que provavelmente empregarão a proteção do dispositivo Bitlocker) podem não usar a hibernação (o modo de espera conectado é usado até que o sistema atinja um estado de energia muito baixo, após o qual pode hibernar ou desligar). Mais informações sobre como ativar ou desativar a hibernação estão disponíveis em http: // suporte.Microsoft.com/kb/920730.

- Você também pode tentar imagens de um ‘ao vivo’ sistema usando uma das muitas ferramentas de dumping de memória (privilégios administrativos necessários). A descrição completa desta tecnologia e uma lista abrangente de ferramentas (gratuitas e comerciais) estão disponíveis em http: // www.Forensicswiki.org/wiki/ferramentas: memória_imaging. Recomendamos o Moonsols Windows Memory Toolkit (ferramenta paga, nenhuma versão demo, preços mediante solicitação sem formulário de contato disponível) ou o capturador de Belkasoft Live Ram (gratuito, imediatamente download, pegada mínima e operação no modo de kernel em sistemas de 32 e 64 bits).

- A última opção está disponível em determinados sistemas equipados com uma porta Firewire. É possível acessar diretamente a memória de um computador (mesmo que esteja bloqueado) por meio de uma porta do Firewire. Existem várias ferramentas que podem adquirir memória usando esta tecnologia, e.g. Início (sim, isso’s “Essa ferramenta Python”).

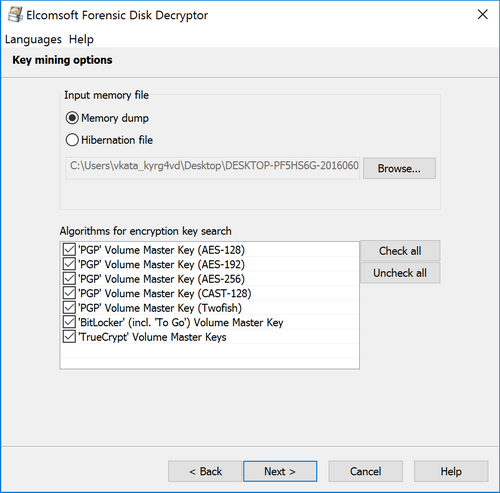

Se você conseguir imaginar o computador’S memória volátil enquanto o disco criptografado é montado, ou se você tiver acesso ao sistema’S Hibernation File, você pode usar o decriptor de disco forense de elcomsoft para analisar a imagem da memória ou o arquivo de hibernação, detectar e extrair as chaves de descriptografia. Você pode então usar essas chaves para que o Elcomsoft forensic Disk descriptograça descriptografar o volume ou montá -lo.

Podemos quebrar todo o trabalho em apenas três etapas:

- Obtenha um despejo de memória ou pegue o arquivo de hibernação

- Analise o despejo e encontre as chaves de criptografia

- Descriptografar ou montar o disco

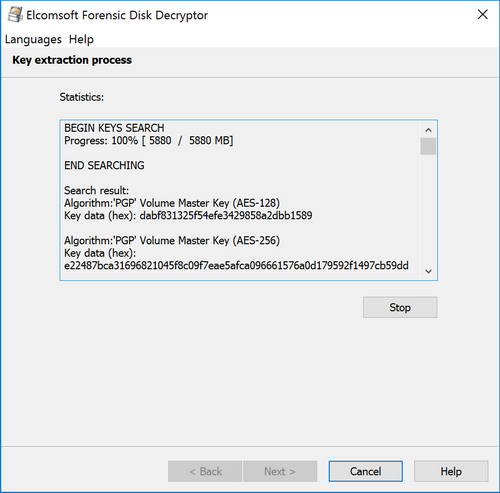

Isto’vale a pena mencionar que procurar uma chave pode demorar muito tempo. Especificar os tipos de chaves de criptografia (se você souber qual algoritmo foi usado) pode economizar muito tempo. Se você não for’sabia que tipo de criptografia foi usada, basta selecionar todos eles.

Depois que as chaves são descobertas, a ferramenta as exibe e permite salvá -las em um arquivo. Você pode salvar várias chaves de tipos diferentes em um único arquivo.

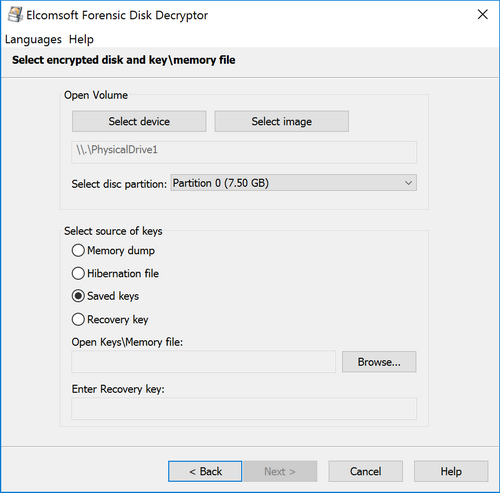

Tendo as chaves de descriptografia, você pode continuar descriptografando o disco. Especifique o tipo de contêiner cripto .

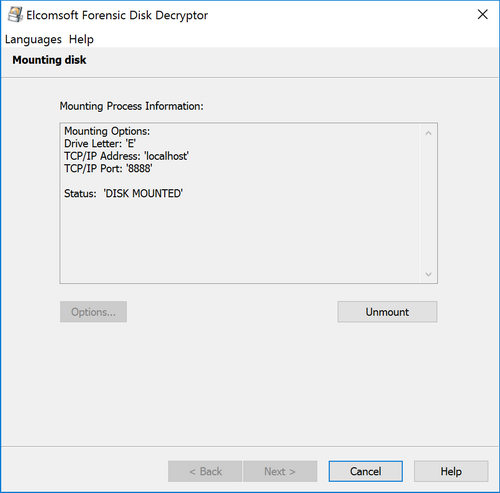

Se as chaves de criptografia adequadas estiverem lá, a ferramenta solicitará que você faça descriptografia completa (criando uma imagem bruta que pode ser montada ou analisada com uma ferramenta de terceiros) ou monte o volume no sistema atual. A montagem é implementada via driver de disco virtual do IMDISK (instalado com o Elcomsoft Forensic Disk Decryptor). Normalmente, você ganhou’Não preciso alterar qualquer configuração e simplesmente pressionar o botão de montagem:

Como você pode ver, esse método é conveniente e eficiente. Se você pode usá -lo ou não, depende inteiramente da possibilidade de adquirir a chave de descriptografia do computador’s imagem de carneiro. Por favor, dê uma olhada na página do produto Elcomsoft Forensic Disk Decryptor para saber mais sobre a aquisição das chaves de descriptografia.

Você também pode verificar um rápido tutorial de vídeo EFDD feito por Sethioz.

E se você não fizer’T tenho acesso à chave de descriptografia? A recuperação de senha distribuída Elcomsoft usa uma abordagem completamente diferente. Nós’Eu me debruçará sobre isso na segunda parte deste artigo. Fique ligado e visite -nos em um ou dois dias para a segunda parte desta leitura!

Schneier em segurança

O Interceptar tem uma nova história na CIA’s – sim, a CIA, não a NSA – decorts para quebrar a criptografia. Estes são dos documentos de Snowden e falam sobre uma conferência chamada The Confiled Computing Base Jamboree. Existem alguns documentos interessantes associados ao artigo, mas não muita informação difícil.

Lá’é um parágrafo sobre a Microsoft’S Bitlocker, o sistema de criptografia usado para proteger os computadores do MS Windows:

Também apresentados no Jamboree foram sucessos no direcionamento da Microsoft’s tecnologia de criptografia de disco e os chips TPM usados para armazenar suas chaves de criptografia. Pesquisadores da conferência da CIA em 2010 se vangloriavam sobre a capacidade de extrair as chaves de criptografia usadas pelo Bitlocker e, assim, descriptografar dados privados armazenados no computador. Como o chip TPM é usado para proteger o sistema de software não confiável, atacá -lo pode permitir a instalação secreta de malware no computador, que poderia ser usado para acessar as comunicações e arquivos criptografados dos consumidores. Microsoft se recusou a comentar esta história.

Isso implica que a comunidade de inteligência dos EUA – eu’estou adivinhando a NSA aqui – pode quebrar o bitlocker. O documento de origem, no entanto, é muito menos definitivo nisso.

Análise de energia, um ataque de canal lateral, pode ser usado contra dispositivos seguros para extrair informações criptográficas protegidas não invasivas, como detalhes de implementação ou teclas secretas. Empregamos uma série de ataques publicamente conhecidos contra a criptografia da RSA encontrada em TPMs de cinco fabricantes diferentes. Discutiremos os detalhes desses ataques e forneceremos informações sobre como as principais informações privadas do TPM podem ser obtidas com análise de energia. Além da análise convencional de energia com fio, apresentaremos resultados para extrair a chave medindo sinais eletromagnéticos que emanam do TPM enquanto ela permanece na placa -mãe. Também descreveremos e apresentaremos resultados para um ataque totalmente novo não publicado contra um teorema do restante chinês (CRT) da RSA que produzirá informações de chave privada em um único rastreamento.

A capacidade de obter uma tecla TPM privada não apenas fornece acesso a dados criptografados por TPM, mas também nos permite contornar o sistema de raiz de trust, modificando valores esperados de digestão em dados selados. Descreveremos um estudo de caso em que as modificações na Microsoft’S Metadados criptografados Bitlocker impede a detecção de alterações no nível de software no BIOS.

A análise diferencial do poder é um poderoso ataque criptanalítico. Basicamente, ele examina um chip’s consumo de energia enquanto executa operações de criptografia e descriptografia e usa essas informações para recuperar a chave. O que’É importante aqui é que este é um ataque para extrair informações importantes de um chip Enquanto está funcionando. Se o chip for desligado, ou se não’T tenho a chave por dentro, lá’não é um ataque.

Eu não’T considere isso para significar que a NSA pode tomar um disco rígido criptografado de bitlocker e recuperar a chave. Eu leva isso para significar que a NSA pode realizar um monte de hacks inteligentes em um disco rígido criptografado de bitlocker enquanto estiver funcionando. Então eu venho’Acho que isso significa que o bitlocker está quebrado.

Mas quem sabe? Sabemos que o FBI pressionou a Microsoft a adicionar um backdoor ao Bitlocker em 2005. Eu acredito que isso não foi bem -sucedido.

Mais do que isso, nós não’eu sei.

Editado para Adicionar (3/12): Começando com o Windows 8, a Microsoft removeu o difusor de elefante do Bitlocker. Não vejo razão para removê -lo além de tornar a criptografia mais fraca.

Comentários

Eu não’sabia sobre quebrá -lo, mas subvertê -lo? Que’s e uma história totalmente diferente (e mais perniciosa). Veja o que eles fizeram com o Xcode!

Ken Thompson’s Mal, e Sexer, Secret Twin • 10 de março de 2015 15:09

O que’s este problema xcode de que você fala, spiff?

Eu considerei o Bitlocker quebrado desde que Christopher Tarnovsky apresentou uma prova de conceito com um TPM Infineon no Black Hat DC em 2010. Seu trabalho inicial de pesquisa levou cerca de seis meses. Posteriormente, a recuperação da chave da licença de um TPM do Xbox 360 Infineon aparentemente exigiu apenas seis horas adicionais. De acordo com Tarnovsky, o equipamento de laboratório necessário representa um investimento de cerca de US $ 200.000.

“A agência de espionagem mais poderosa do mundo pode quebrar a segurança de um TPM fornecido pelo menor lance?”

Meu palpite seria “sim” (e se a resposta for “não” Então meu comentário seria “por que não?”).

Dado o acesso físico a um sistema de destino i’D Espere que eles possam derrotar uma medida de segurança projetada principalmente para fornecer um carrapato verde amigável em um folheto de vendas.

Começando com o Windows 8 Microsoft removeu o difusor de elefante do esquema Bitlocker sem motivo declarado. Foi o pedido da NSA?

Eu acredito que Elcomsoft faz um produto para isso

Três maneiras de adquirir chaves de criptografia

ElComsoft Disk Decryptor precisa das teclas de criptografia original para acessar informações protegidas armazenadas em contêineres de criptografia. As chaves de criptografia podem ser derivadas de arquivos de hibernação ou arquivos de despejo de memória adquiridos enquanto o volume criptografado foi montado. Existem três maneiras disponíveis para adquirir as chaves originais de criptografia:

Analisando o arquivo de hibernação (se o PC que está sendo analisado estiver desligado);

Analisando um arquivo de despejo de memória *

Ao realizar um ataque de firewire ** (o PC que está sendo analisado deve estar executando com volumes criptografados montados).

* Um despejo de memória de um PC em execução pode ser adquirido com uma das ferramentas forenses prontamente disponíveis, como Moonsols Windows Memory Toolkit

** Uma ferramenta gratuita lançada no investigador’S PC é obrigado a realizar o ataque do Firewire (e.g. Começo)

Eu leva isso para significar que a NSA pode realizar um monte de hacks inteligentes em um disco rígido criptografado de bitlocker enquanto estiver funcionando.

Um ponto de esclarecimento.

Por último, li, a unidade em si não é enviada com um TPM. O TPM é essencialmente um chip de cartão inteligente montado na placa. Então você’D Preciso da unidade e da placa principal para monitorar a tensão e, eventualmente, recuperar uma chave. Não é um simples hack. Este é um dos métodos mais difíceis para recuperar dados criptografados.

Faça um backdoor no sistema operacional como parte de um contrato de compra saudável. Interceptar os dados no nível do sistema operacional. Eles’fará isso.

EU’só vou deixar isso aqui

Para mim, o maior aspecto de toda a situação do pirata e pirata de Roberts/seda foi os esforços concentrados que o FBI adotou para garantir que eles apreendessem seu laptop enquanto ainda estava funcionando. Methinks que, se o FBI tivesse uma maneira fácil de descriptografar discos rígidos, eles não teriam garantido que eles apreenderam o laptop antes de apreender.

A lição aqui parece estar clara. Sim’d dor para ligar e desligar o equipamento. Mas se o FBI/CIA for um vetor de ameaça para você … mantenha o equipamento desligado o mais rápido possível. Reduz significativamente a superfície de ataque.

Ken Thompson de Mal, e Sexier, Twin Secret • 10 de março de 2015 16:51

@Tom como isso poderia acontecer, enquanto minha lanterna negra de Lulz Permanece em silêncio?!

Oh, isso’Acabei de ter um manto quebrado. Corpo de lanternas menos conhecidas, re-dispersa de volta às suas dimensões de interesse, alarme falso. Meu erro.

O parágrafo no contexto parece estar falando sobre extrair o material de chave TPM armazenado Enquanto o dispositivo está ligado.

Extrair a tecla Bitlocker quando o dispositivo está desligado exigiria um ataque contra o AES ou a capacidade de forçar com eficiência a rotina PBKDF usada para misturar a chave de usuário do Bitlocker e a tecla TPM para recuperar a tecla de criptografia de disco de disco.

Molde de lodo com mostarda • 10 de março de 2015 17:08

Isto’é a primeira parte deste post que realmente tem meu sangue fervendo. Todos nós sabemos que eles’estar cheirando ao nosso negócio, mas o fato de eu pagar por isso duas vezes é algum tipo de comédia trágica.

Em 1947, a CIA foi criada como resultado de investigações do Congresso que mostraram que os EUA tinham os dados para prever o ataque a Pearl Harbor, mas as várias agências não estavam compartilhando informações.

Em 1960’A CIA montou sua própria unidade SIGINT, pois suspeitava que a NSA estivesse segurando.

Em 2002, os EUA criaram a Diretoria de Inteligência Nacional: as informações que poderiam ter impedido os ataques de 11 de setembro de 2001 não foram distribuídos.

Esse padrão não é exclusivo do governo: vejo a mesma coisa em quase todas as empresas em que entro. Todos os anos, lançamento de Natal, Gray & Challenger sobre coisas estúpidas como “A ressaca de ano novo custou muito para a economia”. Alguém poderia calcular o custo do “Imperativo territorial”?

A NSA pode garantir um produto M $ por tempo suficiente contra o FBI?

Pesquisadores da conferência da CIA em 2010 se vangloriavam sobre o Capacidade de extrair as chaves de criptografia usadas pelo Bitlocker e assim descriptografar dados privados armazenados no computador. Como o chip TPM é usado para proteger o sistema de software não confiável, atacá -lo pode permitir a instalação secreta de malware no computador

- TPM’S não foram projetados para proteger contra adversários da Classe III com acesso físico – eles são subeune $ 1.00 componente (para a parte descrente!)

- Nem todos os TPMs são criados iguais!

Observe o texto destacado: (eu tenho’t leia o artigo inteiro)

Não diz que as chaves foram extraídas atacando o próprio TPM. Teclas de criptografia de acionamento poderia ser obtido atacando uma implantação fraca no BIOS, UEFI ou outros componentes. O TPM não “trabalhar sozinho”, Se o “chaves” são fracos “selado” ou ter metadados acompanhantes armazenados fora do TPM … provavelmente, isso’s a “fraco“ implementação que eles são capazes de explorar.

Oi, é que toda a piada de TrueCrypt sobre o uso de bitlocker, de fato mens, esteja muito ciente do fato de que o Windows8 é perigoso, o elephantdiffuser e a UEFI e o que não, seria muito interessante ver o que o TrueCrypt analisa revela, meenhile eu permanecendo no Linux e occionalmente W7

Saúde e obrigado por um blog maravilhoso, fico feliz em lê -lo todos os dias!

Quem se importa? Microsoft’S OS já tem NSA’s Backdoor nele.

Além disso, o Windows 10 será enviado com keylogger.

Use DikCryptor ou TrueCrtpt e fique longe de Bitlocker.

Bruce, i’D gostaria de ouvir sua opinião sobre o “Iniciativa de computação confiável”. Isso envolve um co-processador (ARM na AMD, ARC na Intel) executando código de Who-Know-Where aparentemente para aplicar “Gerenciamento da direita digital” Para o MPAA/RIAA, e quem sabe quem mais para fins não necessariamente no interesse da pessoa que possui o computador em questão.

… Use DikCryptor…

Parece uma linha de um filme de paródia PR0N no Citizen Four.

Este é um novo prob, especificamente para o acesso do Firewire à execução da configuração da política do grupo de chaves que interrompe o carregamento dos drivers do dispositivo Firewire.

A partir dos últimos meses, o problema acima se apresenta, de repente quando não’Faça isso antes, uma máquina do Windows agora ‘ocasiano’ Carregue o dispositivo Firewire.

Observe também que definir o BIOS para não usar o dispositivo é ignorado.

@Slime mofo com mostarda

Em 1947, a CIA foi criada como resultado de investigações do Congresso que mostraram que os EUA tinham os dados para prever o ataque a Pearl Harbor, mas as várias agências não estavam compartilhando informações.

Isso foi Hoover’está fazendo. Ele capturou um agente nazista com um arquivo de microfia que identificou Pearl Harbor, se bem me lembro.

A NSA pode garantir um produto M $ por tempo suficiente contra o FBI?

Palavra na rua é o FBI realmente não’t tem muito analistas vuln trabalhando para eles. Provavelmente verdadeiro, considerando que seu último grande busto de inteligência foi dolorosamente “ho hum”. Provavelmente Anna Chapman (ok não é assim ‘ho hum’) sabia que ela era alvo por eles assim que saiu do avião da maneira como estudou quase nada.

Eu meio que Don’Pense que o caso Sabu e como ele pode sair foi exatamente o ápice do profissionalismo …:/

Eles são muito bem em alguns casos criminais hoje em dia, embora.

Eu não’Eu acredito que você pode obter informações úteis do DPA para quebrar um bom chip TPM. Eu sei que este comentário não’t acréscimo muito, mas o que eu acho é que eles querem que todos pensem que podem fazer isso em vez de realmente poder fazer isso.

Eu não’t confie em qualquer produto de criptografia inventado pela Microsoft para qualquer coisa sensível.

@ Anonymouse, caminha com…,

A NSA pode garantir um produto M $ por tempo suficiente contra o FBI?

Hoje em dia eu não’acho que você pode comprar um laptop que ainda não foi backdoord por alguma empresa de malware de uma maneira ou de outra … e isso’não é apenas os produtos M $ que têm problemas de usabilidade-V-segurança. Infelizmente o original “Melhor que Unix” O design sofria de problemas de recursos e a segurança era um sacrifício precoce na mesa, pois quase sempre é. O problema agora é várias gerações depois, enquanto agora existem os recursos que colocam a segurança de volta é uma tarefa hercúlea, portanto o “parafuso não construir em” O caminho foi seguido … aparecer nunca é um processo elegante ou eficiente e, portanto, “fendas na armadura” quase sempre resultam. Assim’é razoável para supor que existem muitas vulnerabilidades de segurança atualmente desconhecidas em tais produtos. Em geral’é difícil de defender contra o que você não pode ver ou entender. Então, contra atacantes e defensores igualmente qualificados, o atacante tem a vantagem de procurar um ponto de vista indefeso.

Então, o que dizer dos níveis de habilidade relativa,

O FBI sempre tentou manter o Spector de ser o Laboratório de Crimes Líderes do Mundial, mas o simples fato é que eles foram pegos com as calças com crime de computador, e a NSA teve trinta anos ou mais vantagem neles naquela época naquela época naquela época naquela época naquela época naquela época naquela época.

Vários artigos apontaram no passado que a maneira como o FBI faz as coisas é por alavancagem psicológica ou jogos mentais, usando leis obscuras – que são tão amplas que podem fazer com que estar vivo pareça ser um crime – para fazer as pessoas pensarem que nunca vão ver a luz do dia novamente. Se isso não funcionar em uma pessoa, ela vai atrás da família e de outros entes queridos até encontrar alguém em que trabalhe. Em suma, eles buscam tortura mental para extrair a cooperação daqueles que não são mentalmente fortes o suficiente para resistir a.

Quando você pensa sobre isso, isso’é realmente uma maneira antiética de fazer as coisas, e em algumas áreas um caso de “Os lunáticos assumiram o asilo.”. Isto’é também o resultado esperado do “Plea Bargin” sistema quando usado por sociopatas em uma carreira baseada em resultados, onde o fracasso deve ser lançado ou fora, portanto não é uma opção.

Eles também querem “mostrar ensaios” Para reforçar a imagem deles, por isso, se na vida comum você é uma celebridade de algum tipo, eles vão fazer as paradas. Para pegar aqueles que fizeram de você uma vítima ou garantir que você seja considerado culpado de qualquer coisa se você é um suspeito.

Assim, para evitar suas atenções, você precisa ser de fato uma não entidade fazendo coisas menores para outras não-entidades em áreas que não’Temos luz política brilhando neles. E o que quer que você faça, não’T para parecer estúpidos públicos, que é o melhor assassino de carreira de um Fed e eles buscarão vingança da maneira que puder para limpar a ardósia.

Ser bom em atacar computadores requer quase o oposto de “Habilidades das pessoas”, e uma visão de como e o porquê das coisas, e a capacidade de testar metodicamente as falhas em sistemas complexos. Geralmente essas atividades são “arando o sulco solitário” o que significa falta de interação humana, o que geralmente significa habilidades humanas mal desenvolvidas, o que torna a pessoa muito suscetível às técnicas de tortura mental favorecidas pelos federais. Isso também torna a pessoa vulnerável à manipulação emocional. Assim, eles não vão passar pela porta como funcionários tradicionais do FBI, e aqueles que eles não tinham particularmente passíveis de se tornar especializados nessa área, muito menos sofrer os cinco a dez anos de treinamento para obter as habilidades.

Assim, os federais tentaram resolver sua falta de costeletas de computador rapidamente, visando aqueles com as habilidades e “virando -os”.

Portanto, a questão não é tanto o que a NSA pode fazer para parar o FBI, mas o que a NSA pode fazer para impedir o FBI colocando as mãos nas pessoas que podem quebrar sistemas garantidos pela NSA…

O que levanta a questão de quão bem protegidos os sistemas NSA são contra aqueles com habilidades apropriadas. Bem, a NSA começou com trinta anos ou mais de experiência, mas muito disso foi “Big Iron” em premissas físicas seguras etc. O mercado mudou rapidamente de Big Iron para Resource Limited Stand Alone Desktops em lugares fisicamente inseguros, para os quais eles tiveram que começar de novo. As mudanças continuaram a acontecer e até a NSA funcionou “esteira de dor” tentando acompanhar as mudanças. Assim, a vantagem de trinta anos se afastou para quase nada. Isto’S Somente nos últimos anos que os recursos do computador do PC têm o suficiente para que aqueles trinta anos de lições difíceis de aprendizes sobre o Big Iron possam ser transferidas … mas as pessoas que as viveram são aposentadas há muito tempo e muitas das novas crianças não fazem’eu sei disso ou não’t Obtendo isso.

Assim, devido às revelações de Ed Snowden e como elas surgiram, sugere que a NSA não pode proteger seus sistemas ou não fazer’T tenho os recursos para fazê -lo em todos os seus sistemas ..

Agora o “não pode” Pode não ser devido à falta de habilidades relevantes, pode ser uma realidade de fazer com que computadores e usuários trabalhem efetivamente em um determinado ambiente de trabalho.

E parece que Ed Snowden realmente estava ciente disso e, até certo ponto.

Então, eu diria que se o FBI pudesse recrutar alguém com as habilidades certas e colocá -las na NSA ou um deles’s contratados então a resposta é “Não” Eles não podiam garantir nenhum pouco de sistema M $ contra o FBI.

Mas então esse é o caminho da espionagem desde antes dos registros serem mantidos, e existem maneiras de mitigar esses insiders por meio de registros de auditoria e vigilância etc., mas isso tende a ter um efeito negativo sobre os funcionários e a eficiência de seu trabalho … além de Ed Snowden também mostrar que há maneiras de contornar as mitigações, suficientemente tão tão tão suficientemente para arrecadar alarmes.

Assim, a questão cai para quantas pessoas por aí têm as habilidades técnicas e humanas necessárias, e o que vale a pena trabalhar para você. Snowden e Mitnick podem lhe dizer.

Não devemos esquecer que Billy Boy concordou em dar ao Microsoft OS ao FBI para fazer suas próprias modificações no sistema operacional antes de ser distribuído, então o que é toda a preocupação com o bitcast Locker? Como resultado, as intels certamente têm outras maneiras de controlar e obter dados do seu computador. Depois, há o sistema operacional completamente separado (CHIP) que é executado no topo do chip principal do sistema operacional em computadores Intel que provavelmente dá a Intel e quem sabe quem mais, acesso completo aos seus dados.

Também descreveremos e apresentaremos resultados para um ataque totalmente novo não publicado contra um teorema do restante chinês (CRT) da RSA que produzirá informações de chave privada em um único rastreamento.

Eu me pergunto o que eles querem dizer com isso. Essa implementação ainda está lá fora?

“O parágrafo no contexto parece estar falando sobre extrair o material de chave TPM armazenado Enquanto o dispositivo está ligado.”

Sim, mas quão amplo é isso?

Parece que a NSA pode caçar bitlocker – fim da história.

A grande questão é:

O jogo da NSA pode Microsoft’s Atualizações – à vontade. Meu palpite é provavelmente. Se o Bit Locker for game do que as atualizações do MS?

TCI não é bom nem mau. A melhor maneira de pensar nisso é como uma arma. Intrinsecamente, não há bem ou mal em uma arma. É tudo em como é usado. O TCI realmente faz muito sentido do ponto de vista de segurança no nível superior ou no ponto de infraestrutura básica. Os problemas com o TCI estão em torno da implementação. As falhas atuais com o TCI estão relacionadas às várias peças de código fechado da maioria do software que configura TCI.

Para ter qualquer segurança real, você precisa de algumas coisas ..

Software aberto com procedimentos de construção documentados e ferramentas de construção (para que você possa verificar o que está executando e verificar se o que está instalado é realmente o que você deseja executar).

Distribuição criptograficamente assinada/hashed verificada via codificado (também conhecido.

Escreva quando as chaves públicas baseadas em hardware e/ou grava baseada em hardware desativa para todo o firmware gravável (para que você possa realmente controlar o que é instalado).

Firmware não-Firmware Ler para todos os dispositivos (e isso é além de crítico, se você precisar confiar no firmware para ler o firmware’Sempre verificar o firmware!).

E então, nesse ponto, a infraestrutura real do TCI permite garantir que nada tenha mudado em você. O que é tudo o TCI realmente.

Por que a NSA gastaria mais recursos em algo que Llea já explora na natureza?

@ Molde de lodo com mostarda

“… A primeira parte deste post que realmente tem meu sangue fervendo. Todos nós sabemos que eles’Rear cheirar a nossos negócios, mas o fato de eu pagar por isso duas vezes é algum tipo de comédia trágica ..”-Molde de lodo com mostarda

Você tem isso correto.

Mas não é uma comédia.

É uma subversão bem coreografada do nosso dinheiro. Aquelas pessoas que não são contribuintes de impostos líquidos’ beneficiar. Aqueles que são contribuintes líquidos não se beneficiam!

Eu digo que a NSA e todos os tentáculos devem ter 35% em toda.

Esta parece ser a única maneira de detê -los. Acertá -los onde dói – na carteira.

‘Microsoft corrige o bug do stuxnet, novamente’

-Krebs sobre segurança

Quantos desses vírus do kit radicular nós compramos da NSA/IDF?

Tudo o que eles acabam renomeando a iniciativa de plataforma confiável como, isso’é o mal.

Isto’O objetivo é bloquear o usuário final do hardware, criando uma caixa bloqueada em qualquer computador de uso geral. A menos que você seja a NSA, ou FBI, ou….

É claro que ninguém na indústria está disposto a admitir que, devido ao dinheiro e poderes envolvidos, mas’é o mal.

O que todos pensam para a frase seguinte no “fonte” documento:

“Também descreveremos e apresentaremos resultados para um ataque totalmente novo não publicado contra um teorema do restante chinês (CRT) da RSA que produzirá informações de chave privada em um único rastreamento.”

Isso parece um grande problema. Eu me pergunto o que as palavras “traço único” significa e implicar …

Corrigindo o Windows Update NSA • 11 de março de 2015 17:32

O público comprou e sufocou duplamente a centrífuga iraniana NSA Hack, acreditando incorretamente que um USB hackeado foi usado para apresentar o vírus. Quando de fato, a atualização da Microsoft foi impossível. Impossível? Leia de volta os Bullitens de Segurança quando o hack iraniano se tornou público. Observe uma reformulação completa das chaves wu, etc. MS não estava feliz por nenhum meio. Então, sim, eles podem (ou pelo menos poderiam à vontade) personificar o Windows Update.

Há muito que pode dar errado se você vai olhar para o bitlocker ou até verdadeiro ou qualquer criptografia por si só.

1.) Suponha que funcione na área de trabalho do COTS, laptops, tablets, telefones, estações de trabalho e servidores normais de computação e outras coisas. Eles não foram projetados para serem seguros .

Isso traz toda a conversa entre mim, Nick P, Wael, Clive Robinson e no passado, Robertt sobre a segurança do próprio sistema. Antes de ir para a camada de software ou sistema operacional, o hardware deve estar seguro ! Isso inclui discussões sobre castelos, prisões e coisas que gostam.

2.) O uso de um chip TPM ou execução segura como o ARM TrustZone (que se integra aos processadores ARM). TPM ou chips de segurança podem ser montados como um chip separado ou como integrado no processador. Um chip separado tem a desvantagem de ser trocado com mais facilidade e um “incompatibilidade” entre o estado conhecido do processador e o estado conhecido do chip TPM, torna -o menos seguro. Um chip integrado como os chips de trust zone cria uma camada de segurança no processador para que possa ser usado para fins seguros e fins inseguros. Essa integração torna o estado conhecido mais coeso e menos propenso a falsificação ou incompatibilidade de estado.

Independentemente dos chips seguros que você usa, eu teorizo em posts anteriores que, sem chips de segurança apoiados por bateria, é menos provável que você seja protegido, a menos que use uma função fisicamente desarrumada de silício (SPUF) no Aegis Security Processor.

O motivo pelo qual os chips de segurança apoiados pela bateria são necessários é evitar ataques offline no chip, que ignorarão os circuitos de segurança. É claro que existem ataques on-line como redefinições de relógio, ataques de tensão de energia, ataques de falhas e outros, mas eles precisam prosseguir com cuidado em um chip de segurança bem protegido com bateria para evitar o acionamento de reações de adulteração.

O chip de segurança mais ideal para a bateria seria carregar todas as chaves nos estados de memória transitória, para que a removível da bateria/energia renderize todas as teclas destruídas, mas esse não é o caso da maioria dos processadores de segurança (que inclui HSM, Smartcard, tokens

… Etc …). Para o que notei, durante a energia, a chave mestre e as chaves críticas são salvas em um conjunto limitado de memória flash no processador de segurança no encapsulamento de segurança que não é ideal. A razão para isso é quando a energia é reapropada, o usuário pode pular as etapas de recarregar as chaves para oferecer conveniência, mas isso rebaixará a segurança por uma enorme margem.

3..

Deixar’S Pick at FIPS 140-2 Nível 3. Portanto, FIPS 1402-2 Nível 3 exige que você tenha mais evidente e alguma resiliência de violação, além de não permitir que as chaves sejam exportáveis. A resiliência básica de adulteração que a maioria dos fornecedores vai usar é usar um circuito de malha de segurança que é bem compactado fios de cobre definidos para um circuito de detecção de adulteração, de modo que o corte do circuito para acessar o conteúdo de segurança abaixo, teoricamente, tropeçaria a violação eletrônica e faz com que as chaves sejam zeroz. As estações de trabalho do feixe de íons podem ser usadas para funcionar nos fios de cobre para fazer um corte de precisão e permitir que as sondas sejam inseridas (se o circuito de fio de adulteração tiver um espaço considerável e o feixe de íons puder ser ajustado com precisão). Para cumprir o violento evidente, você simplesmente “Panela” O chip de segurança em resina epóxi, então se destaca. Qualquer arranhão na resina epóxi “proteção” mostra adulteração. Você pode imitar facilmente essas configurações para fazer seus FIPs caseiros 140-2 CHIPS Nível 3, fazendo o acima.

Não’t forneceu tanta proteção de adulteração embora.

Você deve considerar sondas eletrônicas não invasivas nas linhas de energia e linhas de dados e linhas de relógio que o invasor faria sondas não-físicas, traçando essas linhas.

Todos esses detalhes podem ser encontrados em Ross Anderson’S e Markus G. Kuhn’S Pesquisa sobre adulteração com chips de segurança.

4.) Dormindo com os federais na cama … nós sabemos que eles estão fazendo algo. Escusado será explicar em detalhes. Bitlocker ou não, aqueles chips e software por aí estão principalmente em backdoors de qualquer maneira.

5.) Conceitos de programação de segurança, alta garantia comprovável … eu não vou’Pense que eles levaram esse ponto de pensamento ao desenvolver esses produtos criptográficos. Se eles desejam alta garantia, eles devem apenas carregar os códigos e chaves críticos do Bitlocker não em uma máquina insegura, mas em um processador de segurança corretamente construído e projetado ou uma espécie de configuração segura. Um design verdadeiramente altamente garantido pode ser muito caro e muito volumoso e tedioso para usar.

6.) A configuração de código fechado é um dos grandes culpados e ele’é raro para uma configuração de segurança de hardware e software verdadeiramente aberta. Você não’eu sabe o que’s.

7.) No geral, a natureza de código fechado, a configuração de segurança quase ad-hoc e a natureza tão baixa ou nenhuma da natureza dificulta a segurança, mas o pior é os humanos na cadeia de tomada de decisão que se recusa a reconhecer e mudar.

8.) Finalmente, a única segurança restante é que praticamente façamos nossa própria configuração e OPSEC. A indústria não está respondendo e sempre enganosa às preocupações de segurança e sob as pressões de governos tirânicos, poderes que são e agências.

9.) Impedir que esses lotes tirânicos imponham restrições ao desenvolvimento livre, uso livre e posições, distribuição gratuita e pesquisa gratuita de tópicos de segurança, deve ser realizada de maneira política, caso contrário, se for aplicada, isso soletrará destruição sobre privacidade e segurança das massas no espaço digital.

@daniel: mais pessoas paranóicas diriam que apenas fizeram isso para que tenham uma explicação plausível de como conseguiram. Mesmo se eles pudessem descriptografar uma configuração de criptografia de disco integral, eles não’quero que isso seja conhecido publicamente. Eu suspeito que eles não’T tenho essa pausa, mas você tem que considerar que eles podem.

@wael: eu posso’t encontre o que um “Classe III adversário” é. Você poderia me vincular a uma definição?

Castelos? Prisões? TPMS? Zona de confiança? Você, Clive Robinson e Nick P em um post? Você é louco? Eu posso’T Lear a emoção! Você quase me deu um ataque cardíaco! Ainda bem que você esqueceu @figureitout e algumas xícaras de chá, caso contrário, eu já teria sido um Goner agora!

@Nick p, @clive robinson,

@Nick p: você odeia o C-V-P “A chamada analogia, que é’meleca” Porque seu modelo não é um castelo, mas uma combinação. Você está pronto para continuar a discussão? Deixar’s falar sobre limites de confiança e o que acontece quando eles são cruzados em seu “Não tão pura-pura” modelo.

Tendo trabalhado com/no grupo que acabou fazendo a maior parte do trabalho para TCI/Secure Boot, sua caracterização é completamente falha.

Seu objetivo nunca foi bloquear o usuário final do hardware. Seu objetivo tem sido travar abaixo o software para que você esteja executando uma configuração conhecida. É um requisito básico para qualquer ambiente seguro saber o que você está realmente executando.

Sim, isso pode ser usado para o mal, mas também pode ser usado para o bem. É uma especificação, não tem intenção.

Aqui está uma referência de blog e um externo relacionado.

Eu posso’T Encontre o link exato no momento, mas a classificação foi algo assim:

Classe I: Script Kiddies, amadores com experiência em alguns domínios relacionados, talvez capaz de explorar algumas fraquezas assim que forem publicadas.

Classe II: Insiders qualificados que podem não apenas explorar fraquezas, mas também podem induzir algumas fraquezas. Eles têm acesso a equipamentos especializados caros e acesso ao conhecimento do domínio necessário e geralmente trabalham em equipes. Exemplos: alguns chapéus pretos

Classe III: Os principais governos ou grandes organizações de pesquisa com ambientes de laboratório com fundos praticamente ilimitados e especialistas em domínio altamente qualificados. Também pode utilizar equipes de atacantes de classe II. A lei também está do seu lado. Eles podem obter as informações de que precisam por qualquer meio possível.

Eu acho que essa foi uma classificação da IBM. Muito sono para encontrá -lo, e acho que posso ter estragado a descrição pequeno.

Duas coisas:

1) Eu estraguei um pouco

2) Três níveis podem ter sido bons no passado, mas não mais adequados

EU’Atualize -o quando for mais coerente. “Por qualquer meio possível” deveria ter ficado “Por qualquer meio necessário”.

Sim, isso pode ser usado para o mal, mas também pode ser usado para o bem. É uma especificação, não tem intenção

Os fenômenos do Nobel Alfred, por assim dizer!

@Wael

Você tem informações sobre o que são os encapsulações de segurança normais, como abrangendo armadilhas e sensores em um chip TPM ?

Você tem informações sobre o que são os encapsulações de segurança normais, como abrangendo armadilhas e sensores em um chip TPM ?

Eu não’eu sei se existe um “norma”. Alguns têm mais de 50 medidas de proteção, como injeção de ruído, blindagem ativa, temperatura e tensão fora dos limites nominais verificações e proteção, sensores que redefinem o TPM se a gravação química for detectada, etc … eles não’t tornar todos os métodos conhecidos publicamente, mas você ainda pode pesquisar! Você pode compará -lo com a proteção de cartões inteligentes…

Eu só estava me perguntando: que tal um bitlocker criptografado flash drive? Esse método de ataque direcionado poderia explorar uma vulnerabilidade semelhante em uma unidade flash que foi roubada (ou encontrada na calçada)?

“Mas quem sabe? Sabemos que o FBI pressionou a Microsoft a adicionar um backdoor em Bitlocker em 2005. Eu acredito que isso não foi bem -sucedido.”

Acho que depois de 10 anos eles poderiam encontrar de alguma maneira ..

Microsoft empurra Bitlocker … dada a história passada, eu’Maularmente tenho certeza de que há algum tipo de governo’t Backdoor nele.

Eu pensei que você queria uma estrutura para tudo lol. Enfim, podemos apenas em um futuro próximo. Meu trabalho’está drenado minha mente e energia bastante nos últimos dias.

Daniel: “O maior aspecto de toda a situação do pirata e pirata Roberts/Silk Road foi os esforços concentrados que o FBI adotou para garantir que eles apreciassem seu laptop enquanto ainda estava funcionando. Methinks que, se o FBI tivesse uma maneira fácil de descriptografar discos rígidos, eles não teriam garantido que eles apreenderam o laptop antes de apreender”

Sua conclusão é falha. Se eles pudessem quebrar o disco cripto’quero revelar essa capacidade em documentos do tribunal público. Aproveitando o computador enquanto ele’A execução é uma boa maneira de fazer as evidências do disco admissível no tribunal sem precisar fazer construção paralela.

Eu pensei que você queria uma estrutura para tudo lol.

Todos nós temos nossas fraquezas … Don Don’T trabalho muito!

Aqui está um link melhor

Eu acho que isso deve ser mais granular:

Classe 0: Script Kiddie

- Possui habilidades básicas

- Pode encontrar e executar scripts

- Pode modificar scripts para um propósito diferente

Classe I:Outraysider inteligente

- Pode encontrar fraquezas

- Especialista em um assunto necessário

- Pode desenvolver scripts que os membros do grupo de classe 0 usam

- Tem acesso a algumas ferramentas básicas; Compiladores, depuradores SW, Sniffers, etc ..

Classe II: Insider com conhecimento

- Um especialista no assunto em mais de um domínio necessário; Criptografia, sistemas operacionais, hardware, etc ..

- Tem acesso a equipamentos sofisticados; Analisadores de lógica, analisadores de espectro, equipamentos de teste, depuradores de hardware,…

- Tem acesso ao conhecimento interno que’não está disponível para um estranho

- Tem acesso a especialistas no assunto em áreas necessárias

- Pode induzir fraquezas; injeções de falha, fora das operações de especificações nominais

- Pode funcionar como parte de uma equipe

Classe III: Organização financiada

- Tem acesso às ferramentas mais sofisticadas

- Tem acesso a equipes de especialistas no assunto em todos os domínios necessários

- Capaz de alocar os fundos e recursos necessários para realizar uma tarefa

- Pode recrutar ou coagir os atacantes da classe II

- Se isso’é um ator estatal, então a tecnologia não é a única arma em sua posse

A origem da definição de atacantes Classe I, Classe II e Classe III foi a análise de segurança do escudo de alto desempenho (HSM em hoje’SUMANDO). HPS foi desenvolvido como parte da IBM’s Arquitetura criptográfica comum para o setor financeiro no final dos anos 80 para proteger os sistemas ATM. HPS era o ambiente seguro para todos os serviços de criptografia. Para exemplos de HPs, pense no adaptador de criptografia IBM 4755, o coprocessador da IBM 4758.

Uma das principais decisões de design foi quais classes de atacante o sistema precisa ser seguro contra?

Na época (1989), as definições eram:

“Classe I (pessoas de fora inteligentes) – eles geralmente são muito inteligentes, mas podem ter conhecimento insuficiente do sistema. Eles podem ter acesso a equipamentos apenas moderadamente sofisticados. Eles geralmente tentam tirar proveito de uma fraqueza existente no sistema, em vez de tentar criar um.

Classe II (Insiders com conhecimento) – eles têm educação e experiência técnicas especializadas substanciais. Eles têm graus variados de entendimento de partes do sistema, mas o acesso potencial à maior parte dele. Eles geralmente têm acesso a ferramentas e instrumentos altamente sofisticados para análise.

Classe III (Organizações Financiadas) – Eles são capazes de montar equipes de especialistas com habilidades relacionadas e complementares apoiadas por grandes recursos de financiamento. Eles são capazes de análises detalhadas do sistema, projetar ataques sofisticados e usar as ferramentas mais sofisticadas. Eles podem usar adversários de classe II como parte da equipe de ataque.”

Classe 0 (Script Kiddies)’existe na época (embora o executivo de Christma de 1987 tenha começado a mostrar o que era possível alguns anos antes).

Igualmente interessante para o Bruce’S Leitores, há uma seção sobre uma metodologia de design de 5 fases para sistemas altamente seguros.

i) Entenda o ambiente em que o sistema será usado e detalhe o que precisa ser protegido

ii) Considere os métodos e ataques de proteção conhecidos, defina cenários de ataque, identifique o que precisa ser protetido, identifique possíveis pontos fracos

iii) design provisório, protótipo, caracterizar a eficácia

iv) Desenvolva hardware fabricado confiável a partir de protótipos físicos

v) Avaliação, incluindo caracterização, análise e teste de ataque

E uma seção sobre métodos de ataque:

- Ataques de microcircuito “destinado aos componentes de hardware, onde dados confidenciais são armazenados”

- falsificação e simulação de hardware

- escutando

Isto’s deja vu tudo de novo!

Há um artigo publicado se você tiver acesso a uma biblioteca universitária ou IEEE Xplore.

Abraão d.G., Dolan g.M., Duplo g.P., e Stevens j.V. (1991) Sistema de segurança de transações. IBM Systems Journal, 30 (2): 206–228.

Obrigado! Que’é a referência que eu estava procurando! Era bom naquela época, mas as coisas mudaram um pouco desde então.

@Wael, @Z.Lozinsk: Obrigado pela informação. Eles fazem sentido, eu não fiz’sabia que eles foram classificados.

Contra os adversários da Classe III, minha estratégia é desistir. Eles vão ganhar e a vida é muito curta.

Escolha sábia! Você pode’T trago uma faca pequena para uma arma (e artilharia) luta e espere ganhar.

A razão oficial para remover o elefante é que o hardware não’t Suporte. Ao usar (IIRC) AES-128, Bitlocker pode adiar o hardware criptográfico em vários discos rígidos criptografados. O Windows já poderia usar o AES-128 reto em alguns cenários, eu acho, como se o modo compatível com fips fosse usado.

Enquanto eu sinto que isso justificaria uma mudança de inadimplência, não faz’t realmente justifica a remoção da opção. Especialmente porque o Windows ainda entende o elefante, pois ainda pode ler e escrever discos de elefante. Isto’não é mais capaz de usá-lo em um volume recém-criptografado.

O artigo fala principalmente sobre atacar o TPM. E os computadores sem um, que usam uma senha complexa necessária na inicialização para proteger os arquivos criptografados?

Eu concordo – esse é um ótimo ponto. E quanto a unidades de flash criptografadas de bitlocker? Como esses métodos podem obter chaves de criptografia para esses dispositivos?

A noção de “adiando para o hardware criptográfico em discos duros” Diesn’t Faça sentido: todos eles usam o modo XTS, não CBC.

Desculpe, mas eu simplesmente não posso levar a sério as opiniões das pessoas que usam os termos M $ e Crapple!

Sua Microsoft eles construíram portas traseiras para a NSA para todos os produtos que eles fazem.os franceses mudaram do Windows para Linux porque “Estamos cansados do governo americano conhecendo nossos segredos antes de fazermos!”Antecnda -se que estamos trancados mais apertados do que Hitler poderia ter sonhado.Leia a Lei de Telecomunicações de 1996.

Aparentemente, a chave de recuperação do Bitlocker é carregada automaticamente para os servidores Microsoft. [1]

E quanto ao cofee de produto USB da Microsoft? Como você pode conseguir backdoor?

Assista https: // www.YouTube.com/relógio?v = l6hip_ex72c

Ouça cuidadosamente do timestamp 09:50

Pergunte a si mesmo

“Eu sou a primeira pessoa que criou este algorythm de criptografia?”

“poderia qualquer outra pessoa ter inventado essa criptografia antes de eu fazer?”

“Eles poderiam ter mantido em segredo”

“Eles agora poderiam manter em segredo para impedir que saberíamos que essa criptografia está rachada?”

vestir’eu me odeio porque eu ri você, embora. vestir’não faço o mal.

Esqueça a Sra. Bitlocker FAZ tenha um backdoor que permita o Gov’t e le para ignorar a segurança e descriptografar seus arquivos. Eu não’t Recomete os detalhes, mas eu vi a apresentação do PPT MS criada para o governo’Organizações T e LE que descrevem passo a passo como acessar dados protegidos de Bitlocker (este era para sistemas 98/XP, podem’Diga se o backdoor ainda existir em 8/8/10). Se a segurança é tão importante para você, despeje MS e use um sistema Luks Encrypted Luks com o cabeçalho Luks armazenado em um dispositivo separado como um cartão microSD ou algo fácil de perder, ocultar ou destruir. Sem o cabeçalho Luks, provavelmente levaria a NSA muitas dezenas ou até centenas de anos’s criptanálise para fazer qualquer cabeça ou cauda de seus dados criptografados.

Use um sistema Linux criptografado Luks com o cabeçalho Luks armazenado em um dispositivo separado como um cartão microSD ou algo fácil de perder, ocultar ou destruir.

Apenas Don’T Utilize o Ubuntu, a menos que você’realmente me certificou de que você’veio apoiando…

Para citar as perguntas frequentes,

Em particular, o instalador do Ubuntu parece estar bastante disposto a matar recipientes de Luks de várias maneiras diferentes. Os responsáveis no Ubuntu parecem não se importar muito (é muito fácil reconhecer um contêiner Luks), então trate o processo de instalação do Ubuntu como um risco severo em qualquer recipiente de Luks que você possa ter.

Isto’Não está apenas instalando você precisa cuidar, mas às vezes também atualizando ..

Mas então o Ubuntu fez um “Et” e telefonou para casa com “Telemetria” etc, então é melhor apenas dobrá -lo e’S Derivados.

“Descrevendo os dados protegidos do passo a passo a passo como acessar o BitLocker (isso foi para sistemas 98/XP, pode’Diga se o backdoor ainda existir em 8/8/10).”

98/XP não tem e nunca teve bitlocker. Bitlocker começou no Vista em diante.

A transparência é a chave nos negócios e nas negociações humanas, eu tenho o [email protected] e -mail, aqui pensando que ele era um desses falsificadores, mas para minha surpresa ele acabou sendo o mais real que eu já conheci, eu o contratei para dois empregos diferentes e ele fez ambos perfeitamente. Se você ainda está entrando em contato com hackers antiéticos e falsos, será um palhaço depois de me ver soltar este comentário sobre um verdadeiro hacker..Adeus……

Acho que eu’Em vez disso, eu usarei o Veracrypt e lidar com a incapacidade ocasional de inicializar devido aos dados de configuração de inicialização que estão sendo alterados no Microsoft’s capricho durante as atualizações.

Não tenho certeza o que é mais hilário: seu “1337 H4X0R” Persona’Soniker ou que ela usa Gmail.

Por que não evitar o fogo M $ lixeira todos juntos? (questão retórica)

(Não tenho certeza se está lá’é algum tipo de sistema de notificação aqui, tão duvidoso que você’Eu já li isso, mas …)

Pessoalmente, Windows 10 (LTSC) e Linux (Manjaro) em SSDs separados. Eu mantenho o Windows 10 puramente para jogos e outros programas exclusivos do Windows que seriam dores de uso no Linux via vinho ou uma VM. EU’estou registrar lentamente no meu disco rígido Linux mais como motorista diário, mas ainda me encontro muito no Windows devido a jogos.

Eu prefiro criptografia com veracrypt, mas para o meu caso de uso (e modelo de ameaça), o Bitlocker terá que ser suficiente para minhas necessidades de criptografia no momento até que uma solução alternativa mais viável seja encontrada no futuro (a menos que você ou alguém tenha sugestões, que eu não’T MENHTELECIMENTO AQUI … mas eu’estou duvidoso do sistema de notificação aqui).

Deixe um comentário Cancelar resposta

Foto da barra lateral de Bruce Schneier, de Joe Macinnis.

Sobre Bruce Schneier

Sou um tecnólogo de interesse público, trabalhando na interseção de segurança, tecnologia e pessoas. Escrevo sobre questões de segurança no meu blog desde 2004 e no meu boletim mensal desde 1998. Sou bolsista e professor da Harvard’s Kennedy School, membro do conselho da EFF e chefe de arquitetura de segurança da Inrup, Inc. Este site pessoal expressa as opiniões de nenhuma dessas organizações.

Entradas relacionadas

- Reino Unido ameaça criptografia de ponta a ponta

- Hacks em Pwn2own Vancouver 2023

- Ataque de canal lateral contra cristais-kyber

- Mary Queen of Scots Cartas descriptografadas

- Análise de segurança de Threema

- O FBI identificou um usuário do Tor

Ensaios em destaque

- O valor da criptografia

- Os dados são um ativo tóxico, então por que não jogar fora?

- Como a NSA ameaça a segurança nacional

- Terroristas podem usar o Google Earth, mas o medo não é motivo para bani -lo

- Em louvor ao teatro de segurança

- Recuse -se a ser aterrorizado

- O valor eterno da privacidade

- Terroristas não fazem parcelas

O Bitlocker é confiável?

Minha pergunta não é sobre se a criptografia no Bitlocker funciona, mas se houve ou não alguma auditoria de segurança sobre os backdoors em potencial que a Microsoft pode ter instalado. Não tenho muita confiança que a Microsoft não instalaria backdoors deliberados em seus softwares como este. Eu sei que vi alguns relatos de que o governo solicitou que a Microsoft acrescente backdoors, mas não tenho certeza se algo assim foi adiante.

65.1k 24 24 Crachás de ouro 181 181 Crachás de prata 218 218 Crachás de bronze

perguntou 7 de junho de 2016 às 22:55

51 1 1 crachá de prata 2 2 crachás de bronze

Bitlocker é de código fechado, então a questão dos backdoor é sem resposta, exceto pela Microsoft. Por fim, a decisão de confiar neles depende de você.

8 de junho de 2016 às 0:12

Compre se você ler a desordem, não é realmente uma pergunta se houver backdoors, mas se o Bitlocker foi auditado de forma independente.

8 de junho de 2016 às 0:25

É confiável pelo CESG (governo do Reino Unido) quando configurado de uma maneira específica. No entanto, isso por si só poderia argumentar de qualquer maneira – como uma agência governamental, eles podem ter interesse em poder acessar dados bloqueados ou impedir que outros acessem seus dados. Mesmo uma auditoria não resolveria isso – se houver um backdoor de criptografia, a única maneira de descobrir que pode ser através do conhecimento da chave. Sem poder verificar toda a cadeia de código para implantação, incluindo máquinas e compiladores usados, não é possível dizer.

8 de junho de 2016 às 9:34

3 respostas 3

Sempre que você instala o software de um fornecedor ou projeto, você está confiando nesse fornecedor ou projeto para não colocar código malicioso lá e também ter feito um trabalho razoável de protegê -lo.

Algumas pessoas podem sugerir que o código aberto é a resposta para isso, mas sem compilações repetíveis e uma auditoria de código -fonte completa feita por alguém em quem você confia, há menos benefício nisso do que você imagina para usuários comuns.

Como a maioria das coisas na segurança, isso se resume ao seu modelo de ameaça. Se você não confia na Microsoft, com certeza não use o software deles. Bitlocker francamente é a menor de suas preocupações. Se o MS quiser comprometer você, eles podem apenas trojan uma atualização de segurança (você instala atualizações de segurança, certo. ).. Claro que isso é verdade, qualquer sistema operacional e software de aplicativo que você usa. OSX, Apple pode comprometer você, Debian Linux, o projeto Debian pode comprometer você.

Realisticamente, uma pergunta melhor é “é provável que eles queiram”?

respondeu 12 de junho de 2016 às 18:52

Rory McCune Rory McCune

61.7K 14 14 Crachás de ouro 140 140 Crachás de prata 221 221 Crachás de bronze

Não estou preocupado com a instalação de Trojans nos computadores de seus clientes, embora tecnicamente seja trivial. Se esse caso se tornar público, seria um tremendo golpe para os negócios da Microsoft, pois as pessoas mudariam para outros sistemas operacionais. Criar um backdoor ou uma fraqueza no Bitlocker para usar a aplicação da lei é uma ameaça muito mais credível na minha opinião.

5 de maio de 2017 às 12:07

Se você não confia na Microsoft, não use o Windows. Usar Bitlocker não o torna mais vulnerável aos backdoors que a Microsoft pode ter introduzido. O software criptográfico não é o melhor lugar para colocar um backdoor: ele tem um trabalho bastante estreito, seria impossível esconder com segurança o que está fazendo de alguém que administra um depurador, e seria bastante pesado extrair as informações que ele armazena. Claro, o Bitlocker pode usar criptografia mais fraca do que o que afirma, mas alguém que queria que seus dados ainda precisassem ter acesso à sua máquina para obter pelo menos o CipherText.

Se a Microsoft quiser plantar um backdoor, eles podem facilmente colocar um no kernel do Windows, o que eles fizeram. É difícil saber o que o kernel está fazendo: você não pode confiar em um depurador que está sendo executado dentro do Windows, você teria que executá -lo em uma máquina virtual – e um backdoor furtivo pode correr de maneira diferente ou simplesmente se desativar em uma máquina virtual (muito malware se desabilita se detectar que está funcionando em uma VM). Se o sistema executar continuamente as informações, mesmo que isso seja feito pelo kernel, ele poderá ser detectado pelo equipamento de rede. Mas se o kernel tem um backdoor que o torna exfiltrando apenas quando recebe um certo sinal, isso é praticamente impossível de descobrir.

Para colocar de outra maneira, “O Bitlocker é confiável?” é a questão errada. A questão certa é “é a base confiável de bitlocker confiável?”, E a base confiável do Bitlocker inclui uma grande parte do Windows. Singular Bitlocker não faz sentido. (Talvez suspeitar de Bitlocker seja o que “eles” quero que você faça, para não proteger seus dados e assim fazer “deles” trabalho mais fácil!)

Bitlocker Back Door – Somente TPM: Do laptop roubado para dentro da rede da empresa

A criptografia Bitlocker Drive é um recurso de proteção de dados que se integra ao sistema operacional e aborda as ameaças de roubo ou exposição de dados de computadores perdidos, roubados ou desapropriados desapropriados. Os dados em um computador perdido ou roubado são vulneráveis ao acesso não autorizado, executando uma ferramenta de ataque de software contra ele ou transferindo o computador’é o disco rígido para um computador diferente. Bitlocker ajuda. Bitlocker também ajuda a renderizar dados inacessíveis quando os computadores protegidos por bitlocker são descomissionados ou reciclados. Consulte o seguinte guia sobre como ativar a criptografia de disco FileVault em um dispositivo Mac e cenários de arquitetura de criptografia e implementação de unidade de bitlocker. Você pode querer ver “Insight sobre criptografia de disco completo com PBA / sem PBA, UEFI, inicialização segura, biografias, criptografia de arquivo e diretório e criptografia de contêiner”, e como habilitar ou desativar a criptografia de acionamento de bitlocker no Windows 10 e máquinas virtuais.

O TPM-ONLO modo y usa o computador’s tpm hardware de segurança sem autenticação de pino. Isso significa que o usuário pode iniciar o computador sem ser solicitado a um alfinete no ambiente pré-inicialização do Windows, enquanto o TPM+PIN O modo usa o computador’S TPM Security Hardware e um PIN como autenticação. Os usuários precisam inserir este alfinete no ambiente pré-inicialização do Windows toda vez que o computador inicia. O pino TPM+requer um TPM preparado e as configurações GPO do sistema devem permitir o modo TPM+PIN.

Esta é uma pesquisa recente de especialistas em segurança do grupo Dolos para determinar se um invasor pode acessar a organização’s rede de um dispositivo roubado e também executa o movimento da rede lateral. Eles receberam um laptop Lenovo pré -configurado com a pilha de segurança padrão para esta organização. Nenhuma informação anterior sobre o laptop, credenciais de teste, detalhes de configuração etc. foram fornecidas. Eles afirmaram que era um teste 100% Blackbox. Depois de se apossar do dispositivo, eles foram direto para o trabalho e realizaram algum reconhecimento do laptop (configurações do BIOS, operação normal de inicialização, detalhes de hardware etc.) e notou que muitas práticas recomendadas estavam sendo seguidas, negando muitos ataques comuns. Por exemplo:

- Os ataques de Pcileech/DMA foram bloqueados porque a Intel’S Configuração S VT-D foi ativada.

- Todas as configurações do BIOS foram trancadas com uma senha.

- A ordem de inicialização do BIOS foi bloqueada para impedir a inicialização do USB ou CD.

- O SecureBoot foi totalmente ativado e impedia quaisquer sistemas operacionais não assinados.

- O desvio de autenticação de Kon-Boot não funcionou por causa da criptografia de disco completa.

- Tartaruga Lan e outros ataques de resposta por meio de adaptadores Ethernet USB devolveram nada utilizável.

- O SSD foi criptografado em disco completo (FDE) usando a Microsoft’s bitlocker, protegido via módulo de plataforma confiável (TPM)

Sem mais nada funcionando, eles tiveram que dar uma olhada no TPM e notaram a partir do reconhecimento de que as botas do laptop diretamente na tela de login do Windows 10. Esta é uma implementação somente para TPM.

Isso, juntamente com a criptografia Bitlocker, significa que a chave de descriptografia da unidade está sendo puxada apenas do TPM, nenhum pino ou senha fornecida pelo usuário foi necessária, o que é o padrão para o Bitlocker. A vantagem de usar o TPM somente é que elimina o uso de um segundo fator (PIN + senha), convencendo os usuários a usar para ter seus dispositivos criptografados. Você pode querer ver como ativar a autenticação pré-inicialização do Bitlocker por meio da política do grupo.

Eles declararam isso a introdução de segurança adicional, como uma senha ou um pino teria frustrado este ataque.

– Isso significa que eles recomendam usar TPM + PIN ou TPM com uma senha. Isso significa que, com um alfinete, você praticamente elimina todas as formas de ataque, e cada vez que seu dispositivo é ligado, seu dispositivo não estará pegando a chave do TPM. Um pino adicional é necessário para desbloquear a unidade; portanto, sem o pino, você não pode nem inicializar o Windows, conforme descrito neste guia. Mas isso’s Outra camada de autenticação que alguns usuários podem achar intrusivo.

Para aqueles que usam VPN com pré-logon, depois de obter acesso ao dispositivo, sem exigir acesso, isso pode levar a muito movimento lateral dentro da rede.

Resumo: TPM é muito seguro e um ataque nele é quase impossível. A falha é o Bitlocker não utiliza nenhum recurso de comunicação criptografado do TPM 2.0 padrão, o que significa que todos os dados que saem do TPM estão sendo lançados em texto simples, incluindo a chave de descriptografia para o Windows. Se um invasor pegar essa chave, deve ser capaz de descriptografar a unidade, ter acesso à configuração do cliente VPN e talvez ter acesso à rede interna.

Até que isso seja consertado, Vou recomendar o uso de tpm + pino ou senha. Este guia ajudará a configurar o Bitlocker Pin Bypass: Como configurar o desbloqueio da rede no Windows. Você pode aprender a implantar a ferramenta de administração e monitoramento do Microsoft Bitlocker.

Espero que você tenha achado este post de blog útil. Se você tiver alguma dúvida, informe -me na sessão de comentários.