Contramedidas de bitlocker

Resumo: A autenticação pré-Boot com um pino pode mitigar vetores de ataque para dispositivos que usam um Edrive inicializado. Também pode proteger contra ataques portuários de DMA. No caso de uma máquina roubada, alterar as senhas e desativar contas em serviços on -line pode fornecer segurança adicional.

Quão seguro é Bitlocker com um alfinete quando toda a máquina é roubada?

No cenário de um caderno roubado, o Bitlocker com um PIN pode fornecer um nível de segurança. Ao alterar senhas e desativar contas, mesmo que o ladrão obtenha acesso à máquina, os sistemas usando os dados roubados permanecerão seguros.

P: Não deve ser suficiente uma senha forte para o seu cenário?

R: Embora uma senha forte possa fornecer algum nível de segurança, o uso de um pino com o Bitlocker pode melhorar bastante a segurança. Bitlocker descriptografa a unidade assim que ele inicializa para o sistema operacional, e um alfinete adiciona uma camada adicional de proteção contra ataques comuns.

1 Resposta 1

Resumo: Um pino de 9 dígitos em combinação com um TPM pode proteger contra ataques básicos, fornecendo tempo suficiente para alterar senhas em serviços online. A eficácia dessa medida de segurança depende de vários fatores, como a motivação e as habilidades do atacante e o tempo que leva para a vítima perceber o roubo e tomar medidas.

Um pino de 9 dígitos deve ser suficiente para proteger contra um invasor com habilidades básicas de hackers por tempo suficiente para alterar senhas nos serviços online. A combinação de um TPM garante que apenas um computador confiável possa desesperá -lo, adicionando uma camada extra de proteção. A eficácia dessa medida de segurança depende de vários fatores:

- Quão motivado é o atacante e se a vítima é um alvo aleatório entre muitos.

- O nível de habilidade e experiência do invasor.

- O tempo que leva para a vítima notar o roubo e alterar senhas.

Tanto os defensores quanto os atacantes precisam considerar a análise de custo-benefício. O invasor precisaria gastar uma quantidade significativa de tempo tentando obter acesso ao computador roubado, então eles precisam avaliar se vale a pena o esforço. Pode ser mais lucrativo para eles atingirem outros dispositivos em vez disso.

Contramedidas de bitlocker

O Windows incorpora várias tecnologias como TPM, Botta Segura e Boot Medida para proteger as teclas de criptografia Bitlocker de ataques. O Bitlocker usa a tecnologia de criptografia como parte de uma abordagem estratégica para proteger dados contra ataques offline. Quando um computador é perdido ou roubado, os dados se tornam vulneráveis ao acesso não autorizado por meio de ferramentas de ataque de software ou transferindo o disco rígido para outro computador.

Bitlocker ajuda. Isso é conseguido pela criptografia de volumes em um computador e garantindo a integridade dos componentes iniciais de inicialização e dados de configuração de inicialização. Essas medidas aprimoram a segurança e protegem contra vários ataques às chaves de criptografia Bitlocker.

Para obter mais informações sobre como ativar a melhor configuração de segurança para dispositivos Windows, consulte a documentação “Padrões para um dispositivo Windows altamente seguro”.

Proteção antes da inicialização

Antes do início do Windows, os recursos de segurança implementados no hardware e firmware do dispositivo, como TPM e Boot Secure, desempenham um papel crucial na proteção do sistema. A maioria dos dispositivos modernos está equipada com um TPM e inicialização segura.

Módulo de plataforma confiável

Um módulo de plataforma confiável (TPM) é um microchip ou firmware seguro que fornece funções essenciais relacionadas à segurança, incluindo chaves de criptografia. Bitlocker liga as chaves de criptografia com o TPM para garantir que o computador não tenha sido adulterado. Para obter mais informações sobre o TPM, consulte a documentação do “módulo de plataforma confiável”.

UEFI e inicialização segura

Interface de firmware extensível (UEFI) unificada e tecnologias de inicialização segura contribuem para a segurança do sistema. O UEFI fornece uma interface que conecta o sistema operacional e o firmware, permitindo um processo de inicialização seguro. A Boot Secure garante que apenas software confiável, incluindo o sistema operacional, pode ser executado durante a inicialização.

Contramedidas de bitlocker

A autenticação pré-Boot com um pino pode mitigar um vetor de ataque para dispositivos que usam um Edrive inicializável porque um ônibus EDRIVE exposto pode permitir que um invasor capture a chave de criptografia de bitlocker durante a inicialização durante a inicialização durante a inicialização durante a inicialização. A autenticação pré-Boot com um pino também pode mitigar ataques de porta DMA durante a janela do tempo entre quando o Bitlocker desbloqueia a unidade e as botas do Windows a ponto de as janelas podem definir quaisquer políticas relacionadas à porta que foram configuradas.

Quão seguro é Bitlocker com um alfinete quando a máquina inteira é roubada?

Enquanto isso, terei tempo para alterar todas as senhas dos serviços on -line, desativar contas VPN, etc. que foram usados naquele caderno, portanto, mesmo que eles tenham acesso, nossos sistemas permanecerão seguros.

65.8k 20 20 Crachás de ouro 209 209 Crachás de prata 263 263 Crachás de bronze

Perguntado em 22 de janeiro de 2018 às 11:27

180 8 8 crachás de bronze

Uma senha forte não deve ser suficiente para o seu cenário? Como para obter acesso aos seus dados, o ladrão teria que adivinhar a senha e isso seria impossível se isso for uma senha forte. Se eu estiver correto, o bitlocker não descriptografar a unidade até que você esteja conectado (por favor me corrija se eu estiver errado nisso)

22 de janeiro de 2018 às 15:23

@Wealot com todos os ataques de remanência (fácil) de RAM no bitlocker, um alfinete melhorará a segurança por muito. Bitlocker faz descriptografar a unidade assim que ele inicializar para o sistema operacional

7 de julho de 2019 às 3:54

1 Resposta 1

O cenário com o qual quero me proteger: 1. Um ladrão simples rouba o caderno 2. Eles querem acessar os dados por habilidades básicas de hackers “pesquisando em torno”, como usar uma ferramenta ou digitar senhas aleatórias.

Um pino de 9 dígitos deve ser suficiente para proteger contra um invasor desse nível de sofisticação por tempo suficiente para você alterar as senhas em todos os seus serviços on -line. Um TPM garantirá que apenas um computador confiável possa desesperá -lo, em combinação com o seu PIN. Como o atacante tem todo o computador, tudo o que é necessário é o alfinete. O que importa agora são vários fatores:

- Quão motivado é o seu atacante (você é uma vítima aleatória deste atacante, um dos 100 outros?).

- Quão inteligente ele é (as “habilidades básicas de Google básicas” de uma pessoa é.

- Quanto tempo vai levar você para perceber o roubo e para alterar suas senhas.

Tanto os defensores quanto os atacantes precisam fazer uma análise de custo-benefício. Você precisa determinar quanto tempo e esforço seus ativos valem, mas o invasor tem que fazer o mesmo. Se levar duas semanas para obter acesso ao seu computador, são duas semanas de oportunidades perdidas para roubo. Por que passar todo esse tempo em seu computador se fosse mais lucrativo roubar mais três computadores naquele tempo?

Contramedidas de bitlocker

O Windows usa tecnologias, incluindo o Módulo de Plataforma Confiável (TPM), a inicialização segura e a inicialização medida para ajudar a proteger as teclas de criptografia Bitlocker contra ataques. Bitlocker faz parte de uma abordagem estratégica para garantir dados contra ataques offline através da tecnologia de criptografia. Os dados em um computador perdido ou roubado são vulneráveis. Por exemplo, pode haver acesso não autorizado, executando uma ferramenta de ataque de software contra o computador ou transferindo o disco rígido do computador para um computador diferente.

Bitlocker ajuda. Esta mitigação é feita por:

- Criptografar volumes em um computador. Por exemplo, o Bitlocker pode ser ativado para o volume do sistema operacional, um volume em uma unidade fixa. ou unidade de dados removíveis (como uma unidade flash USB, cartão SD, etc.) Ativando o Bitlocker para o volume do sistema operacional criptografa todos os arquivos do sistema no volume, incluindo os arquivos de paginação e arquivos de hibernação. A única exceção é para a partição do sistema, que inclui o Windows Boot Manager e a garantia mínima de inicialização necessária para a descriptografia do volume do sistema operacional depois que a chave não for selada.

- Garantir a integridade dos componentes iniciais de inicialização e dados de configuração de inicialização. Em dispositivos que têm uma versão 1 do TPM.2 ou superior, o BitLocker usa os recursos de segurança aprimorados do TPM para tornar os dados acessíveis apenas se o código e configuração do firmware do BIOS do computador, sequência de inicialização original, componentes de inicialização e configuração BCD parecerem inalterados e o disco criptografado está localizado no computador original. Nos sistemas que usam TPM PCR [7], as alterações de configuração do BCD consideradas seguras podem melhorar a usabilidade.

As próximas seções fornecem mais detalhes sobre como o Windows protege contra vários ataques nas teclas de criptografia Bitlocker no Windows 11, Windows 10, Windows 8.1 e Windows 8.

Para obter mais informações sobre como ativar a melhor configuração geral de segurança para dispositivos começando com o Windows 10 versão 1803, consulte os padrões para um dispositivo Windows altamente seguro.

Proteção antes da inicialização

Antes do início do Windows, os recursos de segurança implementados como parte do hardware e firmware do dispositivo devem ser confiados, incluindo TPM e Boot Secure. Felizmente, muitos computadores modernos apresentam um TPM e uma inicialização segura.

Módulo de plataforma confiável

Um módulo de plataforma confiável (TPM) é um microchip projetado para fornecer funções básicas relacionadas à segurança, envolvendo principalmente chaves de criptografia. Em algumas plataformas, o TPM pode ser implementado como parte do firmware seguro. Bitlocker liga as teclas de criptografia com o TPM para garantir que um computador não tenha sido adulterado enquanto o sistema estava offline. Para mais informações sobre o TPM, consulte o módulo de plataforma Trusted.

UEFI e inicialização segura

A interface de firmware extensível (UEFI) unificada é um ambiente de inicialização programável que inicializa os dispositivos e inicia o carregador de inicialização do sistema operacional.

A especificação da UEFI define um processo de autenticação de execução de firmware chamado de inicialização segura. Bloco de inicialização seguro Firmware não confiável e carregadores de inicialização (assinados ou não assinados) de poder iniciar o sistema.

Por padrão, o Bitlocker fornece proteção de integridade para a inicialização segura, utilizando a medição do TPM PCR [7]. Um firmware EFI não autorizado, aplicativo de inicialização EFI ou bootloader não pode ser executado e adquirir a tecla Bitlocker.

Ataques de bitlocker e redefinir

Para se defender contra ataques de redefinição maliciosa, o Bitlocker usa a mitigação de ataque de redefinição do TCG, também conhecida como Mor Bit (Solicitação de substituição de memória), antes de extrair chaves para a memória.

Isso não protege contra ataques físicos, onde um invasor abre o caso e ataca o hardware.

Políticas de segurança

As próximas seções cobrem a autenticação pré-inicial.

Autenticação pré-Boot

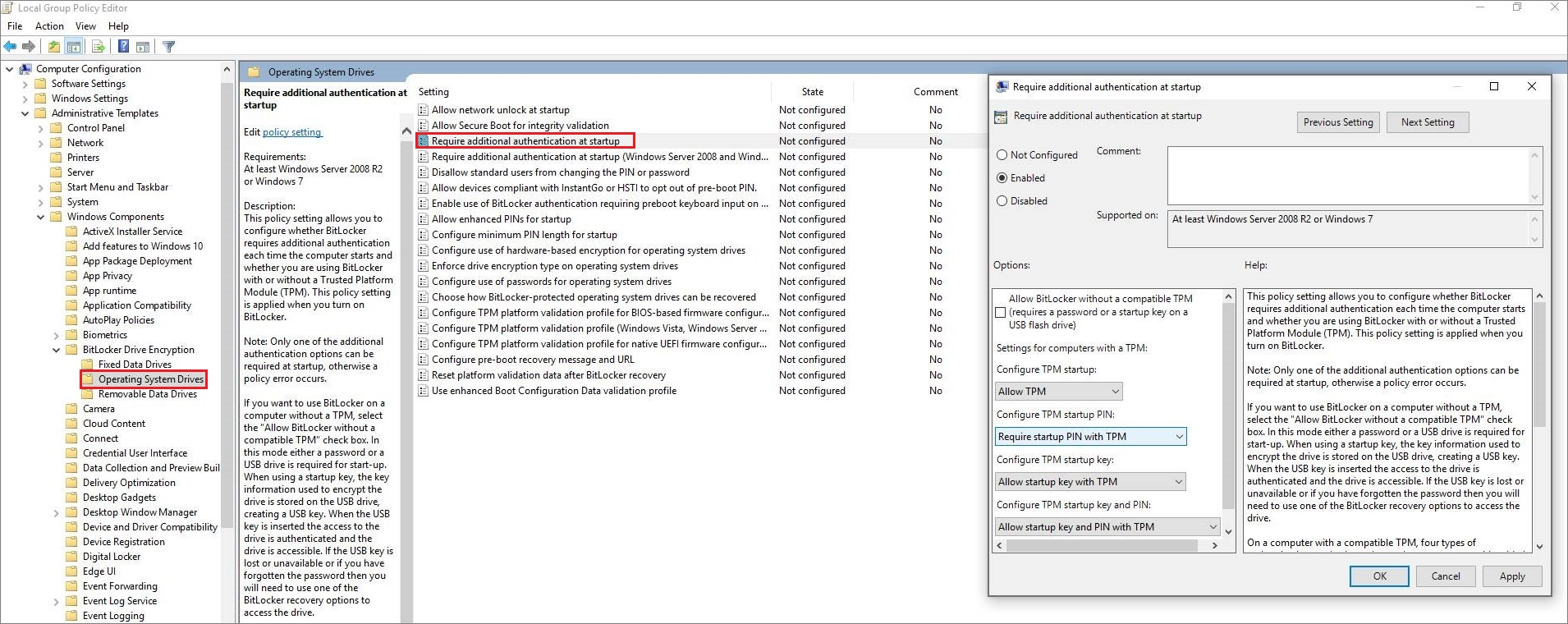

A autenticação pré-Boot com o BitLocker é uma configuração de política que requer o uso de qualquer entrada do usuário, como um pino, uma chave de inicialização ou ambos para autenticar antes de tornar o conteúdo do sistema acionamento acessível. A configuração da política do grupo é exigir autenticação adicional na inicialização e a configuração correspondente no bitlocker csp é o SystemDrivesReQuirEstartuPauthentication.

Bitlocker Access e armazena as chaves de criptografia na memória somente após a conclusão da autenticação pré-Boot. Se o Windows não conseguir acessar as teclas de criptografia, o dispositivo não pode ler ou editar os arquivos na unidade do sistema. A única opção para contornar a autenticação pré-inicialização é entrar na chave de recuperação.

A autenticação pré-Boot foi projetada para impedir que as chaves de criptografia sejam carregadas para a memória do sistema sem que o usuário confiável forneça outro fator de autenticação, como um pino ou chave de inicialização. Esse recurso ajuda a mitigar ataques de remaneência de DMA e memória.

Em computadores com um TPM compatível, as unidades de sistema operacional que são protegidas por bitlocker podem ser desbloqueadas de quatro maneiras:

- TPM somente. O uso da validação somente para TPM não requer nenhuma interação com o usuário para desbloquear e fornecer acesso à unidade. Se a validação do TPM for bem-sucedida, a experiência de login do usuário será a mesma que um login padrão. Se o TPM estiver ausente ou alterado ou se o Bitlocker detectar alterações no código ou configuração do BIOS ou UEFI, arquivos críticos de inicialização do sistema operacional ou a configuração de inicialização, o bitlocker insere o modo de recuperação e o usuário deve inserir uma senha de recuperação para recuperar o acesso aos dados. Esta opção é mais conveniente para assinar, mas menos segura do que as outras opções, que exigem um fator de autenticação adicional.

- TPM com chave de inicialização. Além da proteção que o TPM somente fornece, parte da chave de criptografia é armazenada em uma unidade flash USB, chamada de chave de inicialização. Os dados sobre o volume criptografado não podem ser acessados sem a chave de inicialização.

- TPM com pino. Além da proteção que o TPM fornece, o Bitlocker exige que o usuário digite um alfinete. Os dados sobre o volume criptografado não podem ser acessados sem entrar no pino. Os TPMs também têm proteção anti-hammering projetada para evitar ataques de força bruta que tentam determinar o pino.

- TPM com chave de inicialização e pino. Além da proteção do componente central que o TPM somente fornece, parte da chave de criptografia é armazenada em uma unidade flash USB e um pino é necessário para autenticar o usuário ao TPM. Essa configuração fornece autenticação multifator, para que, se a chave USB for perdida ou roubada, ela não pode ser usada para acesso à unidade, porque o pino correto também é necessário.

No exemplo de política de grupo a seguir, é necessário o pino TPM + para desbloquear uma unidade de sistema operacional:

A autenticação pré-Boot com um pino pode mitigar um vetor de ataque para dispositivos que usam um Edrive inicializável porque um ônibus EDRIVE exposto pode permitir que um invasor capture a chave de criptografia de bitlocker durante a inicialização durante a inicialização durante a inicialização durante a inicialização. A autenticação pré-Boot com um pino também pode mitigar ataques de porta DMA durante a janela do tempo entre quando o Bitlocker desbloqueia a unidade e as botas do Windows a ponto de as janelas podem definir quaisquer políticas relacionadas à porta que foram configuradas.

Por outro lado, as promoções de autenticação pré-inicialização podem ser inconvenientes para os usuários. Além disso, os usuários que esquecem seu PIN ou perdem sua chave de inicialização têm acesso negado aos seus dados até que possam entrar em contato com a equipe de suporte de sua organização para obter uma chave de recuperação. A autenticação pré-inicialização também pode dificultar a atualização de desktops e os servidores administrados remotamente, porque um pino precisa ser inserido quando um computador reinicia ou currículos da hibernação.

Para resolver esses problemas, o desbloqueio da rede BitLocker pode ser implantado. O Network Desbloquei permite sistemas dentro do perímetro de segurança física da empresa que atende aos requisitos de hardware e possuem o BitLocker ativado com TPM+PIN para inicializar no Windows sem intervenção do usuário. Requer conectividade Ethernet direta a um servidor Enterprise Windows Deployment Services (WDS).

Protegendo Thunderbolt e outras portas DMA

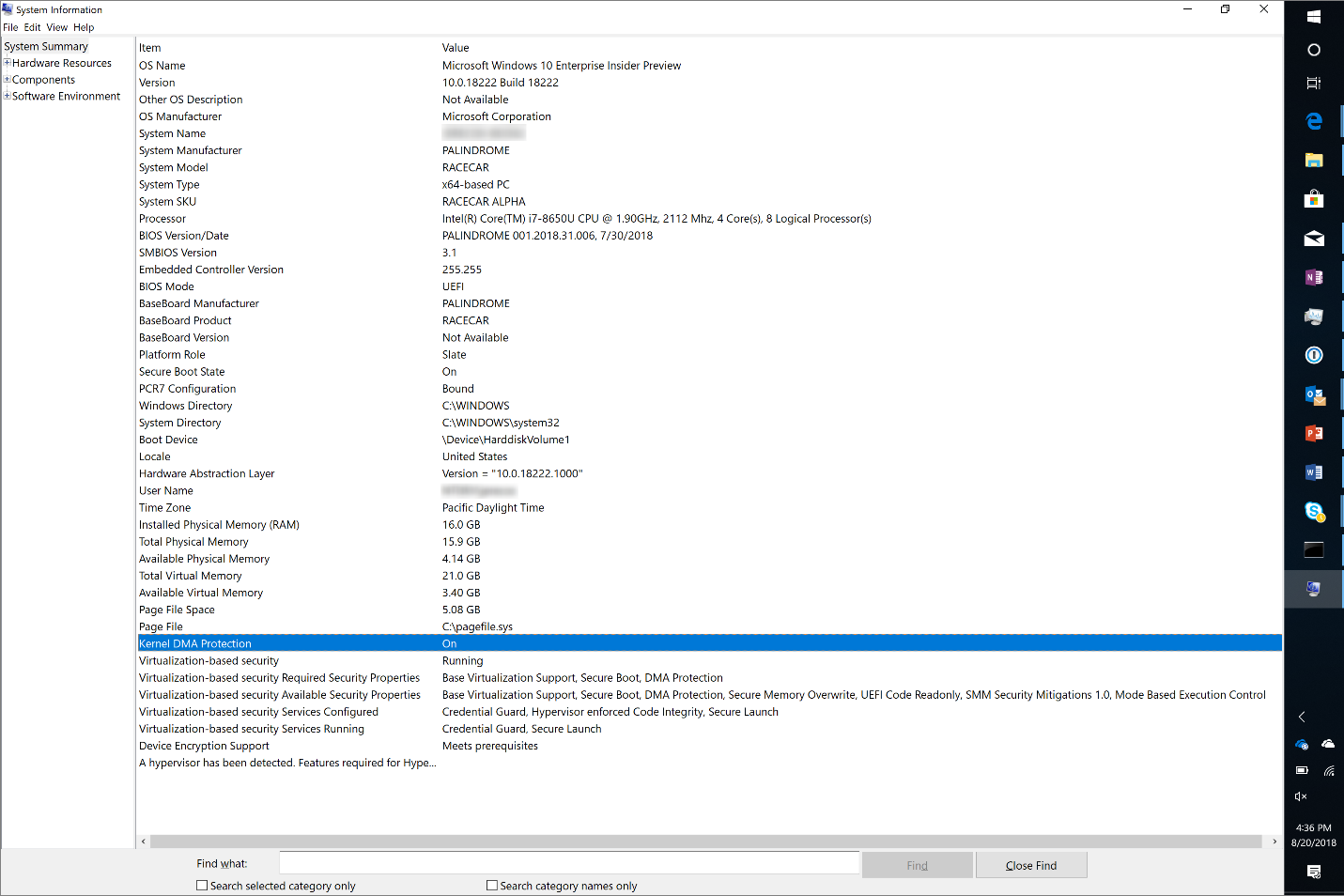

Existem algumas opções diferentes para proteger as portas DMA, como Thunderbolt ™ 3. Começando com o Windows 10 versão 1803, novos dispositivos baseados em Intel têm proteção do kernel contra ataques DMA via Thunderbolt ™ 3 portas ativadas por padrão. Esta proteção DMA do kernel está disponível apenas para novos sistemas que começam com o Windows 10 versão 1803, pois requer alterações no firmware do sistema e/ou BIOS.

Você pode usar o aplicativo de desktop de informações do sistema msinfo32.EXE para verificar se um dispositivo possui proteção DMA do kernel ativado:

Se a proteção do kernel DMA não estiver ativada, siga estas etapas para proteger as portas THUPHOURBOLT ™ 3:

- Requer uma senha para alterações no BIOS

- A segurança da Intel Thunderbolt deve ser definida para autorização do usuário em configurações de BIOS. Consulte a Intel Thunderbolt ™ 3 e a segurança no Microsoft Windows® 10 documentação do sistema operacional

- Segurança DMA adicional pode ser adicionada implantando política (começando com o Windows 10 versão 1607 ou Windows 11):

- MDM: Política Dataprotection/AllowDirectMemoryAccess

- Política do grupo: Desative novos dispositivos DMA quando este computador estiver bloqueado (esta configuração não é configurada por padrão.)

Para Thunderbolt V1 e V2 (DisplayPort Connector), consulte o Mitigação do Thunderbolt Seção para bloquear o driver SBP-2 e os controladores Thunderbolt para reduzir as ameaças de 1394 DMA e Thunderbolt DMA para Bitlocker. Para SBP-2 e 1394 (também conhecido como firewire), consulte o Mitigação SBP-2 Seção para bloquear o driver SBP-2 e os controladores Thunderbolt para reduzir as ameaças de 1394 DMA e Thunderbolt DMA para Bitlocker.

Ataque de ataque

Esta seção abrange contramedidas para tipos específicos de ataques.

Bootkits e Rootkits

Um invasor fisicamente presente pode tentar instalar um software de bootkit ou rootkit na cadeia de botas, na tentativa de roubar as teclas Bitlocker. O TPM deve observar esta instalação por meio de medições de PCR, e a tecla Bitlocker não será lançada.

Bitlocker protege contra esse ataque por padrão.

Uma senha do BIOS é recomendada para defesa em profundidade, caso um BIOS exponha configurações que possam enfraquecer a promessa de segurança do BitLocker. Intel Boot Guard e Hardware AMD Verificado Suporte a implementações mais fortes de inicialização segura que fornecem resiliência adicional contra malware e ataques físicos. O Intel Boot Guard e o Hardware AMD Bott.

Brute Force ataques contra um alfinete

Requer tpm + pino para proteção anti-hammering.

Ataques de DMA

Arquivo de paginação, despejo de falhas e hyberfil.Ataques SYS

Esses arquivos são protegidos em um volume criptografado por padrão quando o Bitlocker é ativado em unidades do sistema operacional. Ele também bloqueia as tentativas automáticas ou manuais de mover o arquivo de paginação.

Remanência de memória

Ativar inicialização segura e solicitar obrigatoriamente uma senha para alterar as configurações do BIOS. Para os clientes que precisam de proteção contra esses ataques avançados, configure um protetor de pino TPM+, desative o gerenciamento de energia em espera e desligar ou hibernar o dispositivo antes de deixar o controle de um usuário autorizado.

Enguia Bitlocker para passar a chave para um sistema operacional desonesto

Um invasor pode modificar o banco de dados de configuração do Boot Manager (BCD), que é armazenado em uma partição não criptografada e adicionar um ponto de entrada a um sistema operacional desonesto em uma partição diferente. Durante o processo de inicialização, o código BitLocker garantirá que o sistema operacional em que a chave de criptografia obtida do TPM seja dada, é criptograficamente verificada para ser o destinatário pretendido. Como essa forte verificação criptográfica já existe, não recomendamos armazenar um hash de uma tabela de partição em disco no registro de configuração da plataforma (PCR) 5.

Um invasor também pode substituir todo o disco do sistema operacional enquanto preserva o hardware e o firmware da plataforma e pode extrair uma tecla Bitlocker protegida Blob dos metadados da partição do sistema operacional da vítima. O invasor poderia então tentar desligar esse bitlocker -chave chamando a API TPM de um sistema operacional sob seu controle. Isso não será bem -sucedido porque, quando o Windows selar a tecla Bitlocker para o TPM, ele faz com um valor de PCR 11 de 0 e, para soltar com sucesso o blob, PCR 11 no TPM deve ter um valor de 0. No entanto, quando o gerente de inicialização passa o controle para qualquer carregador de inicialização (legítimo ou desonesto), ele sempre muda de PCR 11 para um valor de 1. Como o valor do PCR 11 é garantido para ser diferente depois de sair do gerente de inicialização, o invasor não pode desbloquear a tecla Bitlocker.

Contramedidas de invasores

As seções a seguir cobrem mitigações para diferentes tipos de atacantes.

Atacante sem muita habilidade ou com acesso físico limitado

O acesso físico pode ser limitado por um fator de forma que não expõe ônibus e memória. Por exemplo, não há portas externas com capacidade de DMA, sem parafusos expostos para abrir o chassi, e a memória é soldada na placa principal.

Este invasor de oportunidade não usa métodos destrutivos ou sofisticados hardware/software forense sofisticados.

- Autenticação pré-Boot Definir apenas TPM (o padrão)

Atacante com habilidade e longo acesso físico

Ataque direcionado com bastante tempo; Este invasor abrirá o caso, soltará e usará hardware ou software sofisticado.

- Autenticação pré-inicialização definida como TPM com um protetor de pinos (com um sofisticado PIN alfanumérico [pino aprimorado] para ajudar a mitigação anti-hammering TPM). -E-

- Desativar o gerenciamento de energia em espera e desligar ou hibernar o dispositivo antes de deixar o controle de um usuário autorizado. Esta configuração pode ser definida usando a seguinte política de grupo:

- Configuração do computador >Políticas >Modelos Administrativos >Componentes do Windows >Explorador de arquivos >Mostre Hibernate no menu de opções de energia

- Configuração do computador >Políticas >Modelos Administrativos >Gerenciamento de energia >Configurações do sono >Permitir estados de espera (S1-S3) ao dormir (conectado)

- Configuração do computador >Políticas >Modelos Administrativos >Gerenciamento de energia >Configurações do sono >Permitir que os estados em espera (S1-S3) quando dormem (na bateria)

Essas configurações são não configurado por padrão.

Para alguns sistemas, o desvio de TPM somente pode exigir a abertura do caso e pode exigir solda, mas pode ser feito por um custo razoável. Ignorar um TPM com um protetor de pino custaria muito mais e exigiria forçando o bruto. Com um pino sofisticado aprimorado, pode ser quase impossível. O cenário de política do grupo para PIN aprimorado é:

- Configuração do computador >Políticas >Modelos Administrativos >Componentes do Windows >Criptografia de unidade bitlocker >Unidades do sistema operacional >Permitir pinos aprimorados para startup

Esta configuração é não configurado por padrão.

Para estações administrativas seguras, a Microsoft recomenda um TPM com protetor de pinos e para desativar o gerenciamento de energia em espera e desligar ou hibernar o dispositivo.

Artigos relacionados

- Bloqueando os controladores de driver SBP-2 e Thunderbolt para reduzir as ameaças de 1394 DMA e Thunderbolt DMA para Bitlocker

- Configurações de política do grupo Bitlocker

- Bitlocker csp

- WinLogon Automatic Reiniciar assinar (ARSO)

Introdução ao Bitlocker: Protegendo o disco do seu sistema

Se você é um usuário do Windows e já pensou em proteger seus dados com criptografia de disco completo, você provavelmente já ouviu falar sobre o Bitlocker. Bitlocker é Microsoft’s Implementação de criptografia de disco completo que é incorporado em muitas versões do Windows. Você pode até usar o Bitlocker sem perceber que você faz-por exemplo, se você tem uma superfície ou um dispositivo Windows fino e leve semelhante. Ao mesmo tempo, a criptografia Bitlocker não está disponível por padrão nos desktops se você estiver usando a edição doméstica do Windows 10. Ativar Bitlocker no disco do seu sistema pode ser complicado e pode não funcionar imediatamente, mesmo que o seu Windows Edition suporte -o. Neste artigo, estamos oferecendo uma introdução à criptografia Bitlocker. Nós’Detalhe os tipos de ameaças que o bitlocker pode efetivamente proteger seus dados contra e o tipo de ameaças contra os quais o bitlocker é inútil. Finalmente, nós’descreverá como ativar o bitlocker em sistemas que não’t Conheça a Microsoft’s requisitos de hardware e avaliar se’vale a pena ou não em termos de segurança.

Ameaças cobertas pela criptografia de bitlocker

A criptografia Bitlocker não é o tipo de proteção de tudo e final. Enquanto o Bitlocker criptografa seus dados com segurança com criptografia AES padrão do setor, ele só pode proteger seus dados contra um conjunto de ameaças muito específicas.

Bitlocker pode proteger efetivamente seus dados nas seguintes circunstâncias.

Seu (s) disco rígido (s) é removido do seu computador

Se, por qualquer motivo, seus discos rígidos (ou unidades de SSD) forem removidos do seu computador, seus dados serão protegidos com segurança com uma chave de criptografia de 128 bits (os usuários que exigem segurança de nível mais alto podem especificar a criptografia de 256 bits ao configurar o Bitlocker).

Quão seguro é esse tipo de proteção? Se você’está usando a proteção de TPM (mais sobre isso mais tarde), é muito seguro; Tão seguro quanto o próprio algoritmo AES (na vista de leigos, a criptografia de 128 bits ou 256 bits são igualmente fortes).

Se, no entanto, você ativou o Bitlocker em um computador sem tpm, Então a criptografia Bitlocker será tão segura quanto a senha que você definir. Por esse motivo, especifique uma senha razoavelmente forte, razoavelmente longa e absolutamente única.

Todo o computador é roubado

Se todo o seu computador for roubado, a segurança de seus dados depende do tipo de proteção de bitlocker que você está usando, bem como na força da sua senha do Windows. O método mais conveniente é “TPM SOMENTE” (mais sobre isso mais tarde); Esse também é o método menos seguro, porque seu computador descriptografará o disco rígido antes de você entrar no Windows.

Se você está usando “TPM SOMENTE” Política de proteção, qualquer pessoa que conheça a senha da sua conta do Windows (ou a senha da sua conta da Microsoft, se você estiver usando uma conta da Microsoft como seu login do Windows 10) poderá desbloquear seus dados.

O pino TPM + é significativamente mais seguro; De certa forma, é praticamente tão seguro quanto um disco rígido nu.

Se você configurar a proteção Bitlocker sem um TPM ou Intel PTT instalado, você’serei forçado a usar a senha. Nesse caso, os dados serão tão seguros quanto sua senha. Bitlocker foi projetado para desacelerar ataques de força bruta, portanto, mesmo uma senha de 8 caracteres pode fornecer proteção segura aos seus dados.

Outros usuários no mesmo computador

Se alguém puder fazer login no seu computador e acessar a conta deles, o volume de disco já foi descriptografado. Bitlocker não protege contra usuários de computador de pares.

Malware/ransomware e ameaças online

Bitlocker não faz nada para proteger seus dados contra malware, ransomware ou ameaças online.

Em outras palavras, o Bitlocker é ótimo ao proteger seus dados contra a remoção do (s) disco rígido (s); isto’é perfeito se você quiser proteger seus dados se você vender ou rma seus discos rígidos. Isto’é um pouco menos eficaz (dependendo de suas políticas) ao proteger seus dados se o computador inteiro for roubado. É isso; Outros casos de uso não são cobertos.

Requisitos de sistema

A maioria de nós está acostumada a “Requisitos de sistema” sendo uma mera formalidade. Este não é o caso do Bitlocker. Para proteger seu dispositivo de inicialização com o Bitlocker, você deve estar executando o Windows 10 Professional ou superior. O Windows 10 Home não suporta Criptografia do sistema Bitlocker.

Para tornar as coisas mais confusas, a Microsoft suporta Proteção do dispositivo Bitlocker Mesmo em dispositivos com o Windows 10 Home. Efetivamente, essa é a mesma criptografia, apenas com algumas limitações. A proteção do dispositivo Bitlocker está disponível em dispositivos finos e leves (e.g. Microsoft Surface) apoiando o modo de espera conectado e equipado com armazenamento de estado sólido. Esses dispositivos devem estar equipados com um TPM2.0 módulo ou tecnologia Intel PTT.

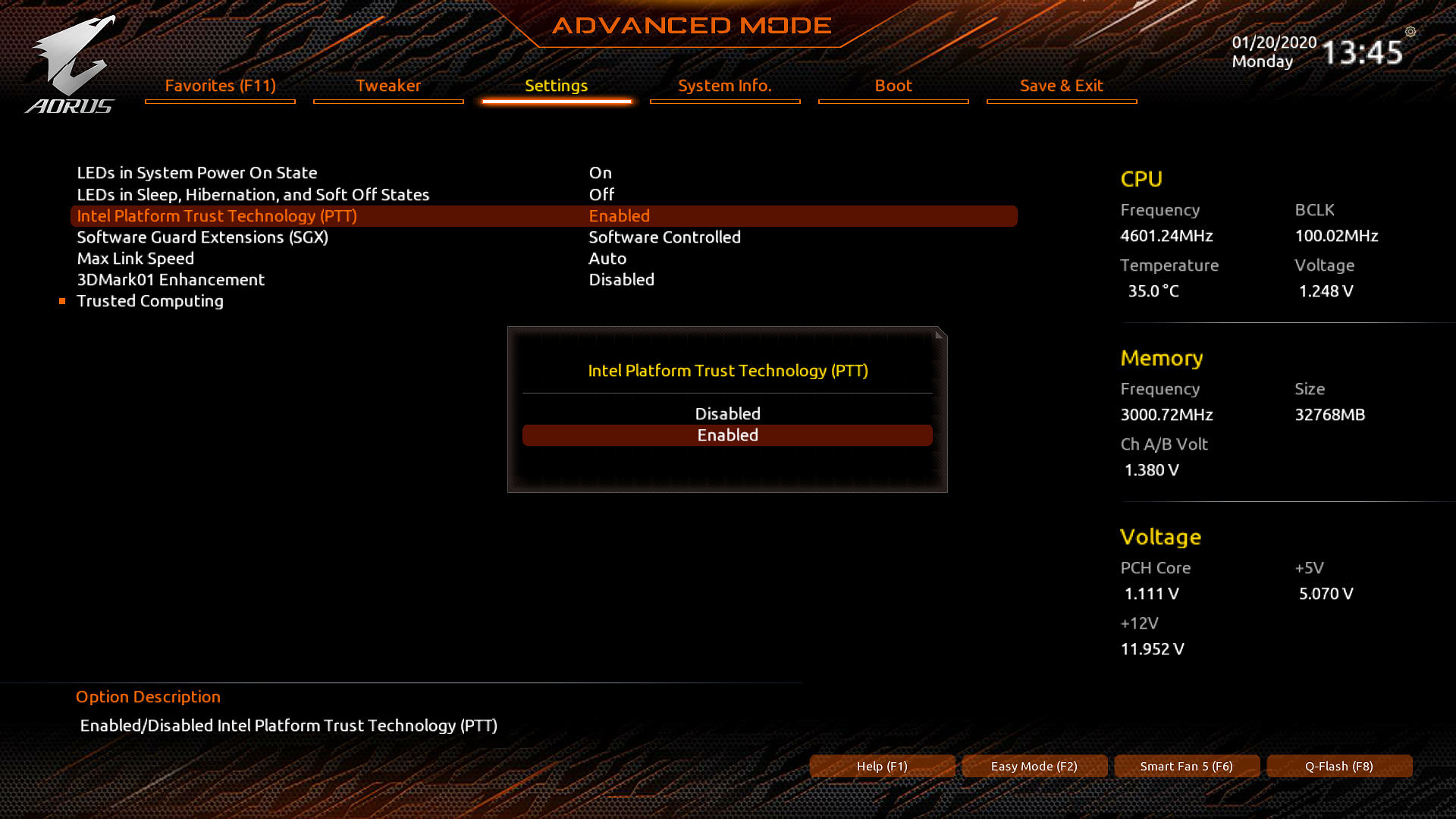

Se você estiver usando o Windows 10 profissional ou superior com TPM2.0 ou Intel PTT, você pode ativar o bitlocker imediatamente. No entanto, a maioria dos computadores não está equipada com módulos TPM e apenas computadores de geração mais recente (pense em placas-mãe de 8ª e 9ª geração; algumas placas-mãe de ponta mais sofisticadas podem suportar a Intel PTT com processadores mais antigos) suporta a tecnologia da plataforma Intel Trust Technology. Intel PTT nem está ativado no BIOS por padrão; Você deve permitir manualmente o que o usá para proteção de bitlocker.

Aqui’s como você ativa a Intel PTT nas placas Gigabyte Z390 (mais recente BIOS):

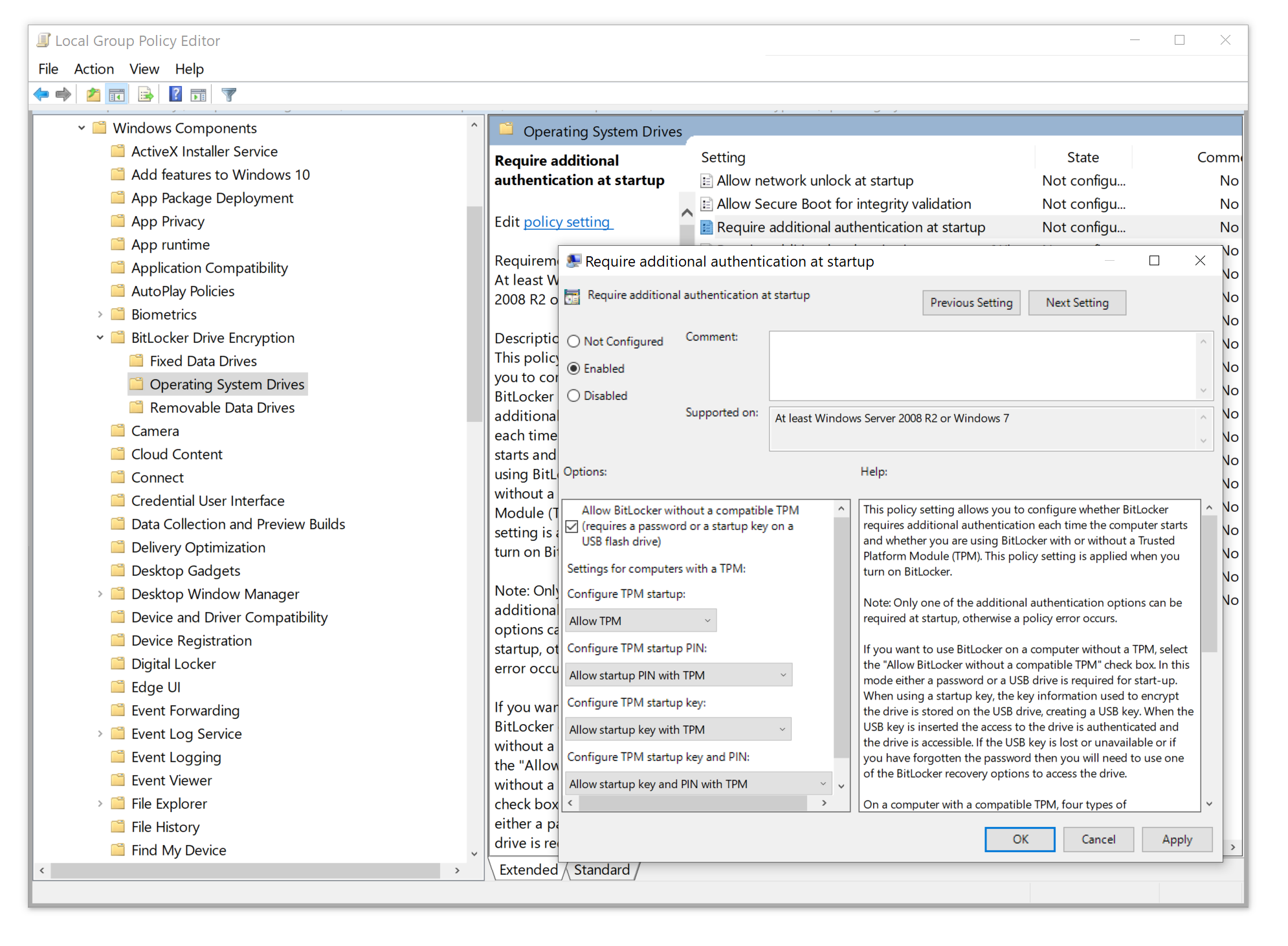

Como alternativa, você pode executar uma edição de política de grupo para ativar o Bitlocker sem módulos de proteção de hardware.

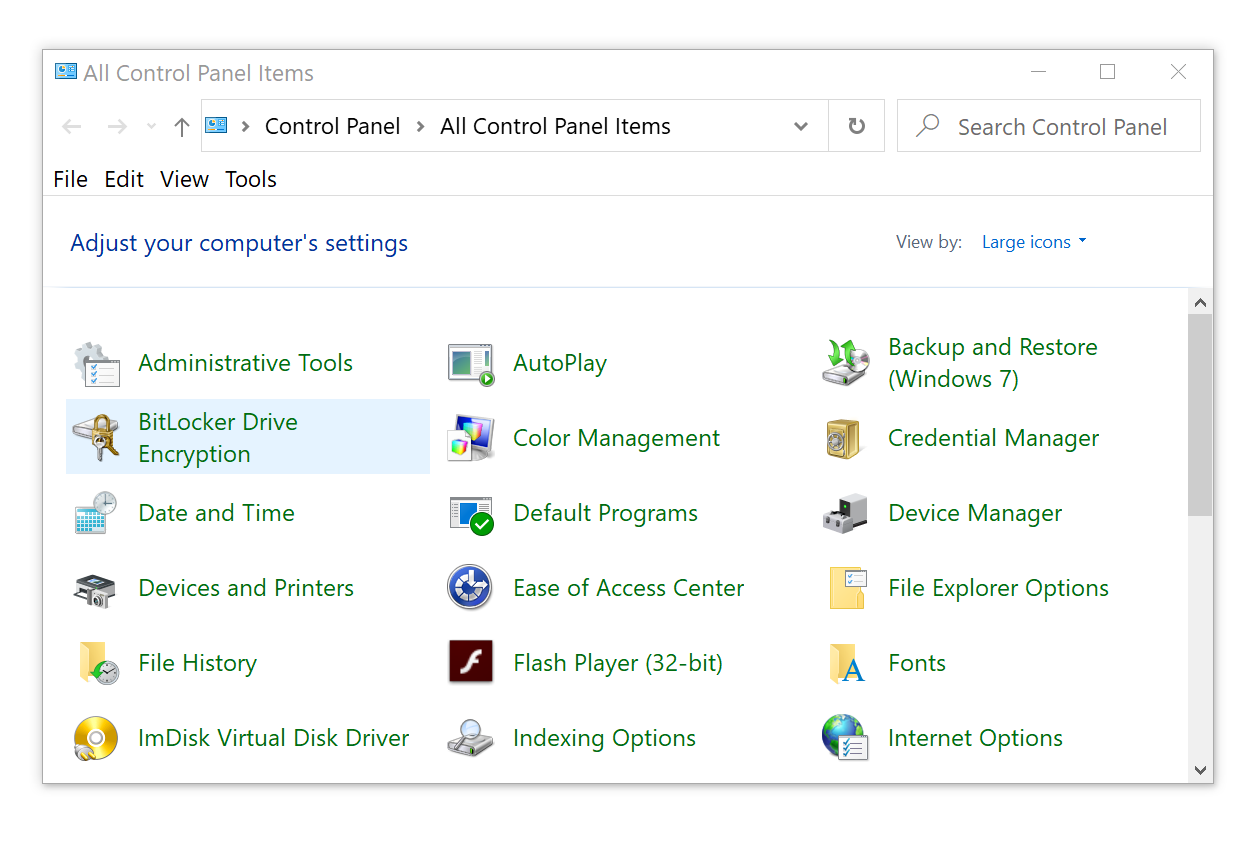

Se o seu computador atender aos requisitos (a saber, a presença de um hardware TPM2.0 módulo ou tecnologia Intel Platform Based Technology), permitindo que o Bitlocker no seu computador possa ser tão fácil quanto abrir o painel de controle e iniciar o applet de criptografia de unidade Bitlocker. Observe que nem todas as edições do Windows 10 podem usar a proteção Bitlocker.

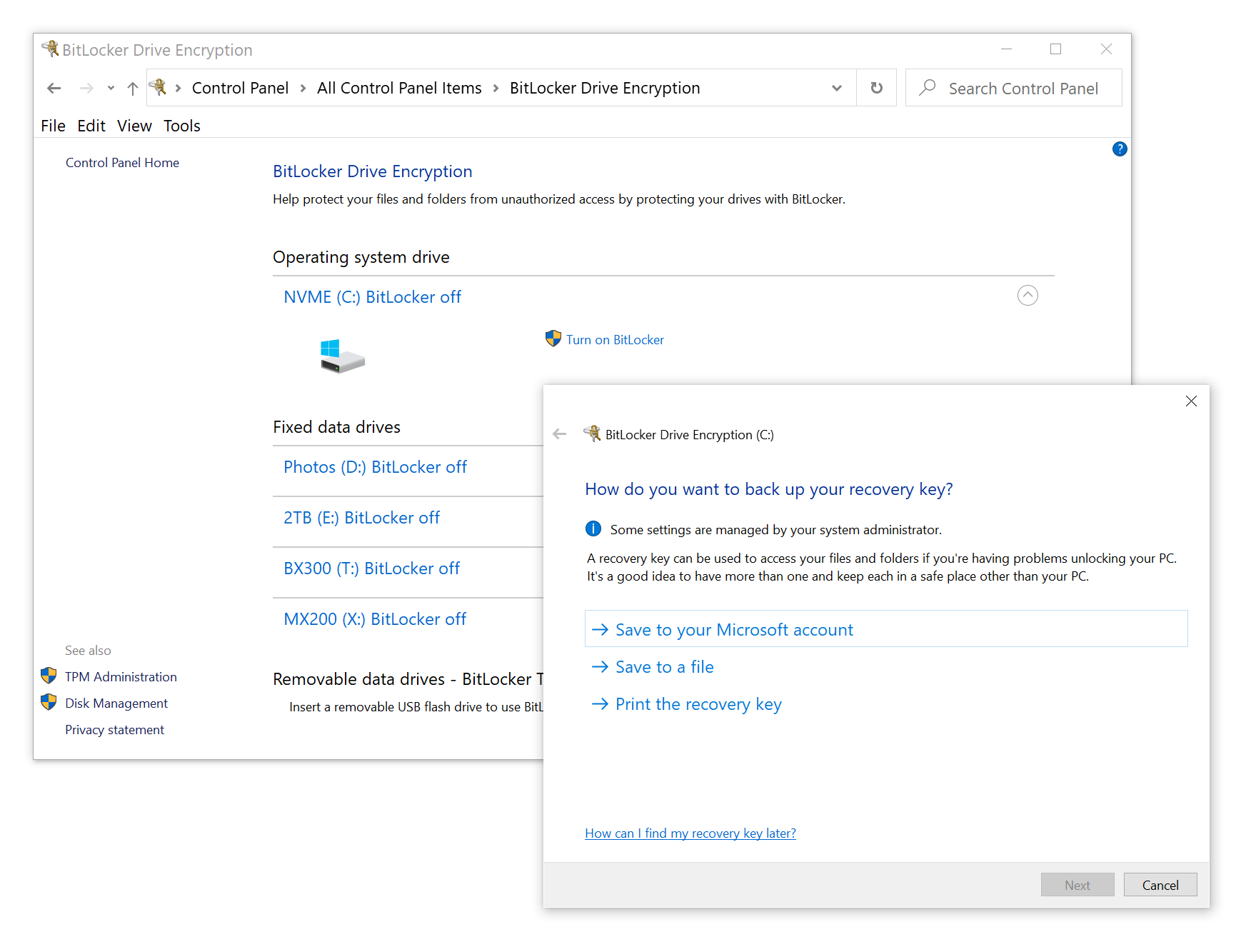

Depois de clicar em “Ligue o bitlocker”, O Windows solicitará que você crie uma chave de garantia (chave de recuperação Bitlocker). É altamente aconselhável fazer isso. Em um saldo, armazenar a chave de recuperação em sua conta da Microsoft pode ser uma opção suficiente para a maioria dos usuários domésticos, enquanto os funcionários armazenam suas chaves de recuperação em sua empresa’s Active Directory. Salvar a chave em um arquivo ou imprimi -lo também são opções válidas que fornecerão tanta segurança quanto sua caixa segura pessoal.

Dispositivos finos e leves (como tablets Windows e ultrabooks) podem ser protegidos com criptografia de dispositivo em oposição à criptografia de acionamento de bitlocker. O algoritmo é essencialmente o mesmo; No entanto, os requisitos de compatibilidade são diferentes. A criptografia de dispositivos está disponível para dispositivos finos e leves executando qualquer edição do Windows 10, enquanto a criptografia Bitlocker Drive não está disponível para usuários domésticos do Windows 10. Se você tem dados para proteger, você’Eu precisará pagar uma taxa por uma atualização no local para o Windows 10 Professional.

E se você já tiver Windows 10 Professional, mas não’t tem um hardware tpm2.0 módulo? Se você estiver usando uma das placas mais recentes com base nos conjuntos de chips Intel, poderá ativar a tecnologia Intel Platform Trust (como ativar o Bitlocker com a Intel PTT e sem TPM para melhor segurança) ou executar a seguinte edição de política de grupo para ativar o BitLocker:

- Editor de políticas de grupo aberto (tipo Gpedit.MSC na caixa de pesquisa do Windows)

- Política local de computador local> Configuração do computador> Modelos administrativos> Componentes do Windows> Criptografia de unidade Bitlocker> unidades do sistema operacional

- Editar o Requer autenticação adicional na startup política

- Defina a política para Habilitado e verifique Deixe Bitlocker sem um TPM compatível Como mostrado na tiro na tela

Falando das políticas, o Bitlocker suporta vários métodos de autenticação, cada um oferecendo uma troca única entre segurança e conveniência.

- TPM SOMENTE. Seu sistema será inicializado no prompt de login; Os dados serão descriptografados com uma chave armazenada no módulo TPM (ou Intel PTT). Esta é a opção mais conveniente que protege efetivamente discos rígidos, mas oferece proteção mais fraca se o intruso tiver acesso a todo o sistema (computador com TPM e o disco rígido).

- TPM + PIN. Nesse modo, o módulo TPM soltará apenas a tecla de criptografia se você digitar corretamente o código do PIN durante a fase pré-inicialização. Embora o código do PIN seja curto, entrar no pino errado várias vezes faz do TPM pânico e bloquear o acesso à chave de criptografia. Esta opção oferece sem dúvida o melhor equilíbrio entre segurança e conveniência, combinando “algo que você tem” (o módulo TPM) com “Algo que você conhece” (o código PIN). Ao mesmo tempo, essa opção pode não ser conveniente em ambientes multiusuário.

- TPM + Chave USB. Esta opção exige que o TPM e uma unidade flash USB (ou CCID Smartcard) estejam presentes para que o sistema inicialize.

- TPM + PIN + Chave USB. Assim como o nome sugere, esta opção requer todos os três TPM, código PIN e key/smartcard USB para inicializar seu computador. Embora essa seja provavelmente a opção mais segura, os benefícios adicionais de segurança dificilmente valem a pena em comparação com a opção TPM + PIN se você considerar a conveniência e a confiabilidade reduzidas (você’Eu terá que usar a chave de recuperação se uma chave USB ou um cartão inteligente for perdido ou corrompido).

- Chave USB. Esta opção é recomendada apenas se o seu computador não estiver equipado com um módulo TPM e não suporta o Intel PTT.

- Apenas senha. Assim como a opção anterior, “apenas senha” A autenticação só deve ser usada se nenhum TPM ou Intel PTT estiver disponível. Observe que o “senha” a opção é diferente do “ALFINETE” Como não há limite aplicável para o número de tentativas de senha sem um TPM, o que permite um ataque de força bruta à senha.

Usuários avançados e administradores de sistema podem se referir às configurações de política do Bitlocker Group na Base de Conhecimento da Microsoft.

Que advertências existem quando se trata de proteger dados contra extração física? O problema é que, embora o Bitlocker seja quase uma solução 100% eficaz para proteger a unidade nua, pode não ser tão segura se o invasor tiver acesso a todo o computador com o disco rígido instalado. Mesmo se o seu computador estiver equipado com um TPM2.0/Intel PTT Módulo, o Windows ainda desbloqueará o disco rígido criptografado se as condições de inicialização seguras forem atendidas. Isso, por sua vez. Esses vetores de ataque incluem:

- Fazendo uma imagem de RAM de um computador em execução com volume (s) de bitlocker montado (s). Isso pode ser feito por meio de um ataque Thunderbolt (Windows, por padrão, não desative o acesso DMA do Thunderbolt quando bloqueado) ou um ataque de bota fria.

- Quebrar ou extrair sua senha de logon do Windows (e.g. Extraindo a sua conta do Google, seu smartphone ou de outro computador que você fez login e sincronizou seus dados).

- Obtendo sua chave de recuperação de bitlocker da sua conta da Microsoft ou Active Directory.

Usuários avançados e administradores de sistema podem ler o seguinte guia para proteger seus volumes de bitlocker: Guia de recuperação de bitlocker

Conclusão

A proteção de dados confiável é impossível sem proteger seu dispositivo de inicialização. Bitlocker é a escolha perfeita. Isto’S Seguro, conveniente e altamente configurável, permitindo equilibrar segurança e conveniência para seus requisitos precisos. Se você está preocupado com a segurança de seus dados, proteger seu dispositivo de inicialização com o Bitlocker é um absolutamente obrigatório Etapa e a camada de segurança mais importante.

Bitlocker Back Door – Somente TPM: Do laptop roubado para dentro da rede da empresa

A criptografia Bitlocker Drive é um recurso de proteção de dados que se integra ao sistema operacional e aborda as ameaças de roubo ou exposição de dados de computadores perdidos, roubados ou desapropriados desapropriados. Os dados em um computador perdido ou roubado são vulneráveis ao acesso não autorizado, executando uma ferramenta de ataque de software contra ele ou transferindo o computador’é o disco rígido para um computador diferente. Bitlocker ajuda. Bitlocker também ajuda a renderizar dados inacessíveis quando os computadores protegidos por bitlocker são descomissionados ou reciclados. Consulte o seguinte guia sobre como ativar a criptografia de disco FileVault em um dispositivo Mac e cenários de arquitetura de criptografia e implementação de unidade de bitlocker. Você pode querer ver “Insight sobre criptografia de disco completo com PBA / sem PBA, UEFI, inicialização segura, biografias, criptografia de arquivo e diretório e criptografia de contêiner”, e como habilitar ou desativar a criptografia de acionamento de bitlocker no Windows 10 e máquinas virtuais.

O TPM-ONLO modo y usa o computador’s tpm hardware de segurança sem autenticação de pino. Isso significa que o usuário pode iniciar o computador sem ser solicitado a um alfinete no ambiente pré-inicialização do Windows, enquanto o TPM+PIN O modo usa o computador’S TPM Security Hardware e um PIN como autenticação. Os usuários precisam inserir este alfinete no ambiente pré-inicialização do Windows toda vez que o computador inicia. O pino TPM+requer um TPM preparado e as configurações GPO do sistema devem permitir o modo TPM+PIN.

Esta é uma pesquisa recente de especialistas em segurança do grupo Dolos para determinar se um invasor pode acessar a organização’s rede de um dispositivo roubado e também executa o movimento da rede lateral. Eles receberam um laptop Lenovo pré -configurado com a pilha de segurança padrão para esta organização. Nenhuma informação anterior sobre o laptop, credenciais de teste, detalhes de configuração etc. foram fornecidas. Eles afirmaram que era um teste 100% Blackbox. Depois de se apossar do dispositivo, eles foram direto para o trabalho e realizaram algum reconhecimento do laptop (configurações do BIOS, operação normal de inicialização, detalhes de hardware etc.) e notou que muitas práticas recomendadas estavam sendo seguidas, negando muitos ataques comuns. Por exemplo:

- Os ataques de Pcileech/DMA foram bloqueados porque a Intel’S Configuração S VT-D foi ativada.

- Todas as configurações do BIOS foram trancadas com uma senha.

- A ordem de inicialização do BIOS foi bloqueada para impedir a inicialização do USB ou CD.

- O SecureBoot foi totalmente ativado e impedia quaisquer sistemas operacionais não assinados.

- O desvio de autenticação de Kon-Boot não funcionou por causa da criptografia de disco completa.

- Tartaruga Lan e outros ataques de resposta por meio de adaptadores Ethernet USB devolveram nada utilizável.

- O SSD foi criptografado em disco completo (FDE) usando a Microsoft’s bitlocker, protegido via módulo de plataforma confiável (TPM)

Sem mais nada funcionando, eles tiveram que dar uma olhada no TPM e notaram a partir do reconhecimento de que as botas do laptop diretamente na tela de login do Windows 10. Esta é uma implementação somente para TPM.

Isso, juntamente com a criptografia Bitlocker, significa que a chave de descriptografia da unidade está sendo puxada apenas do TPM, nenhum pino ou senha fornecida pelo usuário foi necessária, o que é o padrão para o Bitlocker. A vantagem de usar o TPM somente é que elimina o uso de um segundo fator (PIN + senha), convencendo os usuários a usar para ter seus dispositivos criptografados. Você pode querer ver como ativar a autenticação pré-inicialização do Bitlocker por meio da política do grupo.

Eles declararam isso a introdução de segurança adicional, como uma senha ou um pino teria frustrado este ataque.

– Isso significa que eles recomendam usar TPM + PIN ou TPM com uma senha. Isso significa que, com um alfinete, você praticamente elimina todas as formas de ataque, e cada vez que seu dispositivo é ligado, seu dispositivo não estará pegando a chave do TPM. Um pino adicional é necessário para desbloquear a unidade; portanto, sem o pino, você não pode nem inicializar o Windows, conforme descrito neste guia. Mas isso’s Outra camada de autenticação que alguns usuários podem achar intrusivo.Para aqueles que usam VPN com pré-logon, depois de obter acesso ao dispositivo, sem exigir acesso, isso pode levar a muito movimento lateral dentro da rede.

Resumo: TPM é muito seguro e um ataque nele é quase impossível. A falha é o Bitlocker não utiliza nenhum recurso de comunicação criptografado do TPM 2.0 padrão, o que significa que todos os dados que saem do TPM estão sendo lançados em texto simples, incluindo a chave de descriptografia para o Windows. Se um invasor pegar essa chave, deve ser capaz de descriptografar a unidade, ter acesso à configuração do cliente VPN e talvez ter acesso à rede interna.

Até que isso seja consertado, Vou recomendar o uso de tpm + pino ou senha. Este guia ajudará a configurar o Bitlocker Pin Bypass: Como configurar o desbloqueio da rede no Windows. Você pode aprender a implantar a ferramenta de administração e monitoramento do Microsoft Bitlocker.

Espero que você tenha achado este post de blog útil. Se você tiver alguma dúvida, informe -me na sessão de comentários.