Sistema de prevenção de intrusões baseado em hospedeiro (quadris)

Diferentemente da detecção e remediação de vulnerabilidades, detecção e remoção de spyware ou varredura antivírus, a proteção dos quadris não requer atualizações contínuas de arquivos (arquivos de patch, arquivos de definição/padrão ou arquivos de banco de dados de assinatura).

perguntas frequentes

A SentineLone Singularity Platform é um primeiro lago do setor que funde perfeitamente os planos de dados, acesso, controle e integração de sua proteção de endpoint (EPP), detecção e resposta de pontos de extremidade (EDR), segurança da IoT e proteção de carga de trabalho em nuvem (CWPP) em uma plataforma centralizada. Com a singularidade, as organizações obtêm acesso aos dados de back-end em toda a organização por meio de uma única solução, fornecendo uma visão coesa de sua rede e ativos adicionando uma camada de segurança autônoma em tempo real em todos os ativos corporativos.

Quão bom é SentineLone?

A SentineLone é regularmente informada por empresas de analistas líderes do setor e testes independentes de terceiros, como:

- O Gartner Best Endpoint Detection and Response Solutions (EDR), conforme revisado pelos clientes

- Gartner nomeou SentineLone como líder no quadrante mágico para plataformas de proteção de terminais

- Mitre Engenuity ATT & CK Carbanak e Fin7 Resultados mostram SentineLone liderando todos os outros fornecedores de segurança cibernética com 100% de visibilidade, sem detecções perdidas e não exigiu alterações de configuração.

- Mitre Engenuity ATT & CK APT29 (2019) Relatório:

- A plataforma SentineLone Singularity teve o maior número de detecções combinadas de alta qualidade e o maior número de correlações automatizadas.

- SentineLone teve o maior número de detecções somente para ferramentas e o maior número de detecções humanas/MDR.

Os analistas estão se afogando em dados e simplesmente não conseguem acompanhar os sofisticados vetores de ataque. SentineLone ajuda a transformar dados em histórias, para que os analistas possam se concentrar nos alertas que mais importam.

O que é SentineLone usado para?

SentineLone fornece uma gama de produtos e serviços para proteger as organizações contra ameaças cibernéticas. A plataforma de segurança do SentineLone, chamada Singularity XDR, foi projetada para proteger contra várias ameaças, incluindo malware, ransomware e outras ameaças persistentes avançadas (APTs). Ele usa o aprendizado de máquina e outras técnicas avançadas de análise para analisar dados de segurança em tempo real e identificar padrões e comportamentos que podem indicar uma ameaça à segurança. Quando uma ameaça é detectada, a plataforma pode acionar automaticamente uma resposta, como quarentena de um dispositivo ou emitir um alerta ao pessoal de segurança. Nossos principais produtos são projetados para proteger as três superfícies de segurança que os atacantes estão atingindo hoje: endpoint, nuvem e identidade.

Endpoint: Nosso produto principal é uma plataforma de segurança que combina proteção de endpoint, EDR (Detecção e Resposta do Ponto de Endsso.

Nuvem: SentineLone oferece uma gama de produtos e serviços projetados para proteger as organizações contra ameaças cibernéticas na nuvem. A plataforma de segurança do SentineLone, chamada Singularity XDR, inclui recursos projetados especificamente para proteger ambientes em nuvem, como:

- Proteção de terminais nativos da nuvem: Os recursos de proteção de terminais da SentineLone são construídos para proteger ambientes em nuvem, incluindo nuvens públicas, privadas e híbridas. A plataforma usa aprendizado de máquina e outras técnicas avançadas de análise para detectar e bloquear atividades maliciosas em tempo real.

- EDR nativo da nuvem (Detecção e Resposta do Ponto de Endmoções): Os recursos de EDR da SentineLone são projetados para detectar e responder a ameaças em ambientes de nuvem. A plataforma inclui recursos como forense em nuvem, resposta a incidentes em nuvem e caça às ameaças em nuvem, que permitem às equipes de segurança investigar e mitigar ameaças na nuvem.

- Resposta de ameaça automatizada: Os recursos de resposta automatizada da SentineLone são projetados para responder automaticamente a ameaças em ambientes de nuvem. Isso inclui recursos como contenção em nuvem, que permitem que as equipes de segurança isolem e contenham dispositivos infectados na nuvem e remediação em nuvem, que permitirá que as equipes restaurem ambientes em nuvem para um estado de bom bem.

Nossa plataforma de segurança foi projetada para ser agnóstica em nuvem, para que possa ser implantada em qualquer ambiente em nuvem, incluindo nuvens públicas.

Identidade: SentineLone oferece uma gama de produtos e serviços para proteger as organizações contra ameaças cibernéticas relacionadas à identidade. A plataforma de segurança da SentineLone inclui recursos de proteção do IAM para detectar e responder às ameaças de identidade e acesso ao gerenciamento. Isso inclui a caça de ameaças baseada em identidade, que permite que as equipes de segurança investigem e mitigem ameaças relacionadas a identidades de usuários e controles de acesso.

Além de sua plataforma de segurança, a SentineLone também oferece MDR e serviços profissionais, como caça às ameaças e resposta a incidentes, para ajudar as organizações a responder e se recuperar de ataques cibernéticos. Os produtos e serviços da empresa segmentam principalmente organizações de nível empresarial, incluindo agências governamentais e empresas da Fortune 500.

Quais certificações SentineLone têm?

SentineLone participa de uma variedade de testes e ganhou prêmios. Aqui está uma lista de testes e prêmios recentes de terceiros:

- MITER ATT & CK APT29 Relatório: maior número de detecções combinadas de alta qualidade e o maior número de correlações automatizadas, maior número de detecções somente para ferramentas e o maior número de detecções humanas/MDR

A primeira e única solução de segurança cibernética de próxima geração para receber a certificação VB100.

Sistema de prevenção de intrusões baseado em hospedeiro (quadris)

Diferentemente da detecção e remediação de vulnerabilidades, detecção e remoção de spyware ou varredura antivírus, a proteção dos quadris não requer atualizações contínuas de arquivos (arquivos de patch, arquivos de definição/padrão ou arquivos de banco de dados de assinatura).

perguntas frequentes

A SentineLone Singularity Platform é um primeiro lago do setor que funde perfeitamente os planos de dados, acesso, controle e integração de sua proteção de endpoint (EPP), detecção e resposta de pontos de extremidade (EDR), segurança da IoT e proteção de carga de trabalho em nuvem (CWPP) em uma plataforma centralizada. Com a singularidade, as organizações obtêm acesso aos dados de back-end em toda a organização por meio de uma única solução, fornecendo uma visão coesa de sua rede e ativos adicionando uma camada de segurança autônoma em tempo real em todos os ativos corporativos.

Quão bom é SentineLone?

A SentineLone é regularmente informada por empresas de analistas líderes do setor e testes independentes de terceiros, como:

- O Gartner Best Endpoint Detection and Response Solutions (EDR), conforme revisado pelos clientes

- Gartner nomeou SentineLone como líder no quadrante mágico para plataformas de proteção de terminais

- Mitre Engenuity ATT & CK Carbanak e Fin7 Resultados mostram SentineLone liderando todos os outros fornecedores de segurança cibernética com 100% de visibilidade, sem detecções perdidas e não exigiu alterações de configuração.

- Mitre Engenuity ATT & CK APT29 (2019) Relatório:

- A plataforma SentineLone Singularity teve o maior número de detecções combinadas de alta qualidade e o maior número de correlações automatizadas.

- SentineLone teve o maior número de detecções somente para ferramentas e o maior número de detecções humanas/MDR.

Analistas estão se afogando em dados e simplesmente não são’Conseguir acompanhar vetores de ataque sofisticados. SentineLone ajuda a transformar dados em histórias, para que os analistas possam se concentrar nos alertas que mais importam

O que é SentineLone usado para?

SentineLone fornece uma gama de produtos e serviços para proteger as organizações contra ameaças cibernéticas. A plataforma de segurança do SentineLone, chamada Singularity XDR, foi projetada para proteger contra várias ameaças, incluindo malware, ransomware e outras ameaças persistentes avançadas (APTs). Ele usa o aprendizado de máquina e outras técnicas avançadas de análise para analisar dados de segurança em tempo real e identificar padrões e comportamentos que podem indicar uma ameaça à segurança. Quando uma ameaça é detectada, a plataforma pode acionar automaticamente uma resposta, como quarentena de um dispositivo ou emitir um alerta ao pessoal de segurança. Nossos principais produtos são projetados para proteger as três superfícies de segurança que os atacantes estão atingindo hoje: endpoint, nuvem e identidade.

Endpoint: Nosso produto principal é uma plataforma de segurança que combina proteção de endpoint, EDR (Detecção e Resposta do Ponto de Endsso.

Nuvem: SentineLone oferece uma gama de produtos e serviços projetados para proteger as organizações contra ameaças cibernéticas na nuvem. Ele SentineLone Security Platform, chamado Singularity XDR, inclui recursos projetados especificamente para proteger ambientes em nuvem, como:

- Proteção do terminal nativo da nuvem: SentineLone’S Os recursos de proteção de terminais são construídos para proteger ambientes em nuvem, incluindo nuvens públicas, privadas e híbridas. A plataforma usa aprendizado de máquina e outras técnicas avançadas de análise para detectar e bloquear atividades maliciosas em tempo real.

- EDR nativo da nuvem (Detecção e Resposta do Ponto de extremidade): SentineLone’Os recursos de EDR são projetados para detectar e responder a ameaças em ambientes de nuvem. A plataforma inclui recursos como forense em nuvem, resposta a incidentes em nuvem e caça às ameaças em nuvem, que permitem às equipes de segurança investigar e mitigar ameaças na nuvem.

- Resposta automatizada de ameaças: SentineLone’Os recursos de resposta automatizada de ameaças são projetados para responder automaticamente a ameaças em ambientes de nuvem. Isso inclui recursos como contenção em nuvem, que permitem que as equipes de segurança isolem e contenham dispositivos infectados na nuvem e remediação em nuvem, que permitirá que as equipes restaurem ambientes em nuvem para um estado de bom bem.

Nossa plataforma de segurança foi projetada para ser agnóstica em nuvem, para que possa ser implantada em qualquer ambiente em nuvem, incluindo nuvens públicas.

Identidade: SentineLone oferece uma gama de produtos e serviços para proteger as organizações contra ameaças cibernéticas relacionadas à identidade. SentineLone’A plataforma de segurança inclui recursos de proteção do IAM para detectar e responder a ameaças de identidade e acesso ao gerenciamento. Isso inclui a caça de ameaças baseada em identidade, que permite que as equipes de segurança investigem e mitigem ameaças relacionadas a identidades de usuários e controles de acesso.

Além de sua plataforma de segurança, a SentineLone também oferece MDR e serviços profissionais, como caça às ameaças e resposta a incidentes, para ajudar as organizações a responder e se recuperar de ataques cibernéticos. A empresa’s Produtos e serviços direcionam principalmente organizações de nível empresarial, incluindo agências governamentais e empresas da Fortune 500.

Quais certificações SentineLone têm?

SentineLone participa de uma variedade de testes e ganhou prêmios. Aqui está uma lista de testes e prêmios recentes de terceiros:

- MITER ATT & CK APT29 Relatório: maior número de detecções combinadas de alta qualidade e o maior número de correlações automatizadas, maior número de detecções somente para ferramentas e o maior número de detecções humanas/MDR

- A primeira e única solução de segurança cibernética de próxima geração para receber a certificação VB100 do Virus Bulletin. A certificação VB100 é um reconhecimento respeitado nas comunidades antivírus e malware devido aos seus rigorosos requisitos de teste.

- O Gartner Best Endpoint Detection and Response Solutions (EDR), conforme revisado pelos clientes

- Gartner Melhores plataformas de proteção de terminais (EPP), conforme revisado pelos clientes

- Passmark’S Janeiro de 2019 O teste de desempenho compara o SentineLone a vários produtos AV herdados. Os testes mostraram que a SentineLone tem um desempenho melhor do que outros fornecedores quando o agente está sob carga pesada. Durante a carga de trabalho normal do usuário, os clientes normalmente veem menos de 5% de carga de CPU.

Que é dono da SentineLone?

A SentineLone é uma empresa de capital aberto na Bolsa de Valores de Nova York (símbolo: s).

Sistema de prevenção de intrusões baseado em hospedeiro (quadris)

Alterações nas configurações dos quadris só devem ser feitas por um usuário experiente. A configuração incorreta das configurações dos quadris pode levar à instabilidade do sistema.

O sistema de prevenção de intrusões baseado no hospedeiro (HIPS) protege seu sistema de malware e atividade indesejada tentando afetar negativamente seu computador. Os quadris utilizam análise comportamental avançada, juntamente com os recursos de detecção da filtragem de rede para monitorar processos, arquivos e chaves de registro de execução. HIPS é separado da proteção do sistema de arquivos em tempo real e não é um firewall; Ele monitora apenas os processos em execução no sistema operacional.

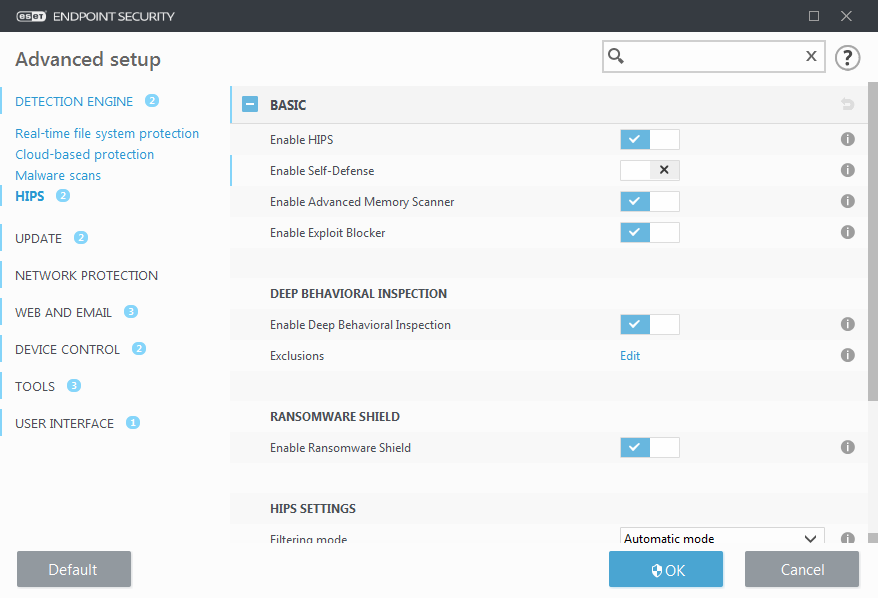

As configurações dos quadris podem ser encontradas na configuração avançada (F5)> Motor de detecção> HIPS> BASIC . O estado dos quadris (ativado/desativado) é mostrado na janela do programa principal de segurança do ponto de extremidade ESET, na configuração> computador .

Básico

Ativar quadris – HIPS é ativado por padrão na segurança do endpoint ESET. Desligar os quadris desativará o resto dos recursos dos quadris, como o Blocker de Exploração.

Ativar autodefesa-a segurança do endpoint eset usa a tecnologia de autodefesa interna como parte dos quadris para impedir que o software malicioso corrompe ou desative seu antivírus e proteção antipalista. A autodefesa protege o sistema crucial e os processos, as chaves do registro e os arquivos de ESET serem adulterados com. O agente de gerenciamento de ESET também está protegido quando instalado.

Ativar serviço protegido – Ativa a proteção do serviço ESET (ekrn.exe). Quando ativado, o serviço é iniciado como um processo Windows protegido para defender ataques por malware. Esta opção está disponível no Windows 8.1 e Windows 10.

Ativar scanner de memória avançado – trabalha em combinação com o Bloqueador de exploração para fortalecer a proteção contra malware que foi projetado para evitar a detecção por produtos antimalware através do uso de ofuscação ou criptografia. O scanner de memória avançado é ativado por padrão. Leia mais sobre esse tipo de proteção no glossário.

Ativar bloqueador de exploração – projetado para fortalecer tipos de aplicativos comumente explorados, como navegadores da web, leitores de PDF, clientes de email e componentes do MS Office. Blocker de exploração está ativado por padrão. Leia mais sobre esse tipo de proteção no glossário.

Inspeção comportamental profunda

Ativar inspeção comportamental profunda – outra camada de proteção que funciona como parte do recurso HIPS. Esta extensão dos quadris analisa o comportamento de todos os programas em execução no computador e avisa se o comportamento do processo for malicioso.

Exclusões HIPS da inspeção comportamental profunda permitem que você exclua processos da análise. Para garantir que todos os processos sejam digitalizados para possíveis ameaças, recomendamos apenas criar exclusões quando for absolutamente necessário.

Ransomware Shield

Ativar escudo de ransomware – outra camada de proteção que funciona como parte do recurso HIPS. Você deve ter o sistema de reputação LiveGrid® ESET para Ransomware Shield funcionar. Leia mais sobre esse tipo de proteção.

Ativar modo de auditoria – tudo detectado pelo Ransomware Shield não é bloqueado automaticamente, mas registrado com uma gravidade de aviso e enviado ao console de gerenciamento com o sinalizador “Modo de auditoria”. O administrador pode decidir excluir essa detecção para evitar mais detecção ou mantê -la ativa, o que significa que, após o término do modo de auditoria, ele será bloqueado e removido. Habilitar/desativar o modo de auditor. Esta opção está disponível apenas no editor de configuração de políticas do ESMC ou ESET Protect em nuvem.

Configurações de quadris

O modo de filtragem pode ser realizado em um dos seguintes modos:

As operações são ativadas, com exceção daquelas bloqueadas por regras predefinidas que protegem seu sistema.

O usuário só será notificado sobre eventos muito suspeitos.

O usuário será solicitado a confirmar as operações.

Bloqueia todas as operações que não são definidas por uma regra específica que lhes permita.

As operações são ativadas e uma regra é criada após cada operação. As regras criadas neste modo podem ser visualizadas no editor de regras do HIPS, mas sua prioridade é menor do que a prioridade das regras criadas manualmente ou as regras criadas no modo automático. Quando você seleciona o modo de aprendizado no menu suspenso do modo de filtragem, o modo de aprendizado terminará na configuração estará disponível. Selecione o tempo para o qual você deseja envolver o modo de aprendizado, a duração máxima é de 14 dias. Quando a duração especificada for passada, você será solicitado a editar as regras criadas pelos quadris enquanto estava no modo de aprendizado. Você também pode escolher um modo de filtragem diferente ou adiar a decisão e continuar usando o modo de aprendizado.

Modo Conjunto Após a expiração do modo de aprendizado – selecione o modo de filtragem que será usado após o término do modo de aprendizado. Após a expiração, a opção ASK User requer privilégios administrativos para executar uma alteração no modo de filtragem dos quadris.

O sistema HIPS monitora os eventos dentro do sistema operacional e reage de acordo com as regras semelhantes às usadas pelo firewall. Clique em Editar ao lado das regras para abrir o editor de regras do HIPS. Na janela Regras do HIPS, você pode selecionar, adicionar, editar ou remover regras. Mais detalhes sobre a criação de regras e as operações dos quadris podem ser encontradas em editar uma regra dos quadris.

Faça o curso de administração do McAfee Host Intrusion Prevention System (HIPS) e proteja sua rede agora!

MCAFEE HIPS – Visão geral do curso de Administração do Sistema de Prevenção de Intrusão Host

O curso de administração do sistema de prevenção de intrusões da McAfee Host (HIPS) foi projetado para fornecer aos profissionais de TI as habilidades e conhecimentos necessários para configurar, manter e solucionar problemas de soluções McAfee Hips. Através de palestras e atividades práticas, os profissionais de TI ganham experiência na implementação e gerenciamento de quadris da McAfee.

O curso fornece treinamento técnico para administradores de TI em todos os aspectos dos quadris mcAfee, desde instalação, configuração e manutenção até solucionamento de problemas, monitoramento e patches. Além disso, os profissionais de TI obterão uma melhor compreensão dos fundamentos das implantações dos quadris e poderão explicar com confiança conceitos -chave no sistema de prevenção de intrusões do host.

O curso fornece instruções passo a passo sobre como implantar, configurar e gerenciar quadris baseados em hosts. Ele abrange os seguintes tópicos:

– HIPS Basics

– Implantando quadris

– Controlando o tráfego de rede

– Controlar o comportamento do aplicativo

– Monitoramento e patching

– Configuração de políticas

– Solução de problemas de quadris

No final do curso, os profissionais de TI poderão demonstrar seus conhecimentos e habilidades na implementação bem -sucedida do sistema de prevenção de intrusões da McAfee Host. Além disso, os usuários serão bem versados no uso e configuração dos quadris mcAfee para manter uma postura de segurança eficaz e proteger seus dados contra intrusões maliciosas. Este é um curso raro e pode levar até 3 semanas para organizar o treinamento.O TrustScore é’t apenas uma média simples de todas as críticas. Isto’s com base em vários fatores como a idade e o número de revisões. Se uma empresa solicita ou não aos clientes que escrevam críticas também afetam o TrustScore.

Seguro de certificado 2 e tiro grátis

- Koenig pagará sua 2ª tentativa se você falhar na primeira tentativa

- O custo de 1 tentativa de ST não está incluído

- As perguntas relacionadas a qubits devem ser tentadas com> 80% de pontuação

- Pode ser utilizado dentro de três meses após o treinamento

- A taxa será 50% do exame associado

A vantagem 1 contra 1 Obtenha 1on-1 session com nossos treinadores especializados em uma data e hora de sua conveniência.

As datas flexíveis iniciam sua sessão em uma data de seus slots de Weekend e noite de escolha incluídos, e reagendar, se necessário.

O treinamento em sessões de 4 horas nunca foi tão conveniente-participar de sessões de treinamento com 4 horas de tempo para facilitar o aprendizado.

O treinamento de destino participa de treinamentos em algumas das cidades mais amadas, como Dubai, Londres, Delhi (Índia), Goa, Cingapura, Nova York e Sydney.

Vídeo USP

Você vai aprender:

- Níveis de proteção

- Novas características

- Prevenção de intrusões do hospedeiro

- Vulnerabilidades, explorações, tampões transbordivos, ataques, ameaças

- A manifestação de segurança conectada

- Usuários simultâneos (conexões de console)

- Monitores de redimensionamento, movimentação e remoção

- Alterando o tempo limite da sessão padrão

- Adicionando monitores a um painel

- Editando o intervalo automático de atualização

- Diretrizes para permissões de painel

- Tipos de painéis

- Duplicando e adicionando painéis

- Atribuindo painéis padrão

- Resultados de carga

- Acessando a página dos painéis

- Excluindo um painel

- Configurando monitores do painel

- Forçar a atividade do agente da McAfee de arquivos e diretórios do ClientAgent

- Verificando o cliente IPS do host

- Adicionando software ao repositório mestre

- Atualizando e migrando políticas

- Instalação do quadris no servidor EPO

- Instalando extensões IPS do host no servidor EPO

- Pacote no repositório mestre

- Permitindo a desativação de recursos

- Instalando o cliente remotamente usando EPO e diretamente no computador cliente

- Respondendo a alertas detectados da paródia

- Serviços ao cliente e relacionamento componente do lado do cliente

- Rebaixando e removendo o cliente

- Verificar o cliente está Runnin

- Implementação do registro

- Verificando os eventos IPS do host são acionados corretamente

- Gerenciamento direto do lado do cliente

- Requisitos de instalação do host IPS

- Investigando problemas de desempenho

- Desbloqueando a interface do cliente Windows

- Alterações no cliente pós-instalação

- Gerenciando a proteção do IPS, regras, opções de políticas de firewall do hospedeiro e lista de hosts bloqueados

- Loging e solução de problemas do cliente

- Permitindo o grupo cronometrado

- Trabalhando com várias políticas de instância

- Visão geral das políticas gerais

- Permitindo funcionalidade avançada e controle de cliente

- Política de redes confiáveis e aplicativos confiáveis

- Criando e editando executáveis

- Marcando aplicativos como confiáveis

- Configurando a política de interface do usuário do cliente

- Configurando opções de exibição

- Opções de IPS, proteção, regras

- Usando políticas pré -configuradas

- Definir reação protetora para níveis de gravidade da assinatura

- Configurando opções de IPS

- Visão geral da prevenção de intrusões

- Criando e editando políticas

- Benefícios da prevenção de intrusões do hospedeiro

- Movendo da proteção básica para avançada

- Múltiplas políticas de instância e a política efetiva

- Trabalhando com políticas e assinaturas de regras da IPS

- Proteção IPS com políticas de regras IPS

- Regras de assinatura do host e rede IPS

- Assinaturas e níveis de gravidade

- Hoste

- Visão geral das regras do IPS

- Regras de assinatura e comportamento

- Múltiplas políticas de instância

- Política eficaz para assinaturas de IPS

- Proteção de acesso a virusscan e regras de IPS

- Bloqueio de aplicativos e enganchar

- Criar, editar ou visualizar detalhes executáveis

- Bloqueando e permitindo a conexão do aplicativo

- Processo enganche

- Impedir que um executável seja executado (lista preta)

- Personalizando e gerenciando regras

- Ajustando os níveis de gravidade da assinatura

- Regras de exceção

- Configurando as exceções das regras do IPS

- Métodos de ajuste

- Criando aplicativos confiáveis

- Criando exceções para as regras da rede IPS

- Aplicando patches do sistema operacional

- Eventos de assinatura IPS

- Criando exceções baseadas em eventos

- Visualizando sistemas nos quais ocorrem eventos selecionados

- Visualizando informações comuns de vulnerabilidades e exposições (CVE)

- Metodologia geral para revisar atualizações, sistemas de patches e aplicativos

- Visualizando eventos do IPS do host

- Criando uma exceção baseada em um evento selecionado

- Lista dos eventos HIPS suportados pela EPO

- Eventos e registro de eventos

- Sequência de modo adaptável

- Usando a tarefa do servidor de tradutor de propriedades

- Mantendo as regras do cliente existente

- Visão geral do cliente IPS do cliente

- Crie exceções usando regras do cliente IPS

- Modo adaptativo

- Refinando políticas baseadas no uso

- Modo de aprendizado

- Gerenciando as regras do cliente IPS

- Analisando os detalhes para as regras do cliente IPS

- Colocar clientes em modo adaptativo ou de aprendizado

- Criando uma assinatura personalizada

- Criação de arquivos e diretórios do Windows/Unix

- Criando o Registro de Signatures-Windows

- Adicionando e editando subsídios

- Usando o assistente de criação de assinatura

- Métodos para criar assinaturas personalizadas

- Usando a opção Linux ou Solaris para criar assinaturas

- Editando o nível de gravidade, permissão de exceção do cliente e status de log de uma assinatura

- Solução de problemas de assinaturas personalizadas

- Tipos de regra de arquivo e exemplos

- Componentes de assinaturas personalizadas

- Visão geral de assinaturas personalizadas

- Visualizando informações gerais sobre assinatura

- Determinando o encaminhamento de eventos

- Criando problemas executando tarefas agendadas e executando comandos externos.

- Estrangulamento e agregação

- Processo de resposta automática

- Tipos de eventos, formatos e ciclo de vida

- Criação, edição, visualização e exclusão de respostas automáticas para tipos de eventos específicos

- Criando e editando respostas automáticas

- Criando contatos

- Definir filtros, agregar eventos e configurar ações de regra

- Conjunto de permissão de respostas automáticas

- Notificação e rastreamento de ameaças

- Variáveis usadas em notificações

- Regra de resposta automática padrão

- Visão geral do firewall do host ips

- Trabalhando com políticas de opções de firewall

- Compreendendo a tabela de estado

- Firewall DNS bloqueando

- Fonte confiável/inteligência de ameaças globais

- Suporte ao protocolo do firewall

- Permitindo protocolos não suportados e tráfego em ponte

- Como funcionam as regras do firewall

- Filtragem Stateful e rastreamento de protocolo

- Opções de proteção e proteção de inicialização

- Respondendo a alertas de firewall

- Filosofias básicas de design

- Considerações sobre o design do firewall

- Usando o construtor de regras do firewall

- Política Típica de Ambiente Corporativo

- Filtragem Stateful em modo adaptativo ou de aprendizado

- Criando grupos de regras de firewall

- Planejamento de firewall

- Adicionando regras do catálogo

- Teoria do firewall

- Criando nova regra de firewall

- Configurando políticas de firewall

- Usando o catálogo IPS do host

- Gerenciando as regras do cliente do firewall

- Modo adaptativo versus modo de aprendizado

- Console de regras do firewall

- Grupos de firewall

- Grupos de firewall com reconhecimento de conexão

- Combinagem para grupos de reconhecimento de localização

- Grupos cronometrados na política de firewall

- Grupos de firewall habilitados para localização

- Host IPS Firewall Groups

- Criando consultas IPS de host personalizadas

- Executando consultas IPS de host predefinido

- Relatórios de políticas do lado do cliente

- Tarefa de atualização do agente mcAfee

- Painéis e consultas

- Gerando relatórios/consultas do host IPS

- Limpeza de eventos

- Tarefas de servidor no EPO

- Atualização de conteúdo manual

- Criando uma tarefa de tração do servidor EPO

- Atualizações de blindagem de vulnerabilidade

- Testando McAfee Host Intrusion Prevention Client

- Sites da Internet da McAfee

- Execute consultas

- Melhores práticas com modo adaptativo

- Possíveis armadilhas em implantações de IPS

- Usando orquestrador de epoliciais

- Laboratório ou mundo real?

- Notificar usuários finais e planejar escotilhas de escape

- Etapa 7: Manutenção e expansão além do IPS

- Etapa 2: Prepare o ambiente piloto

- Etapa 6: Proteção aprimorada e ajuste avançado

- Considerações de pré-instalação e planejamento de implantação

- Etapa 4: ajuste inicial

- Várias instâncias de política

- Alistar a equipe do Help Desk

- Tempo e expectativas

- Modo adaptativo: refinar políticas com base no uso

- Siga esses processos

- Etapa 5: modo adaptativo opcional

- Limitações de modo adaptativo

- Crie aplicativos confiáveis

- Manutenção do servidor

- Confirme sua estratégia de lançamento

- Instale o host IPS para hosts piloto

- Etapa 1: Estratégia e planejamento

- Sai da caixa” Proteção

- Verifique os sistemas piloto para operação adequada

- Gerenciando proteção

- Entendendo o modo adaptativo

- Mais ajuste

- Controladores de domínio e IPS host

- Criar exceções

- Etapa 3: Instalação e configuração inicial

- Proteção aumentada e ajuste avançado

- Políticas de ajuste fino

- Aperto de segurança

- Host IPS Configuração e ajuste inicial

- Argumento – /ajuda

- Argumento- /exportconfig

- Argumento – /exportação

- Argumento – /Execinfo

- Argumento – /Defconfig

- Argumento – /log

- Loging do ClientControl

- Parando os serviços do host IPS

- Principais argumentos

- Argumento – /fwpasshru

- Argumento – /motor

- Argumento – /readnailic

- Implantando IPS host com produto de terceiros

- Sintaxe da linha de comando

- Argumento – /start e /pare

- Argumento – /startupipsProtection

- utilitário fwinfo

- Solução de problemas do cliente Linux

- Verificando os arquivos de instalação do Linux

- Removendo o cliente Linux

- Parando e reiniciando o cliente Linux

- HIPTS – Ferramenta de solução de problemas

- Requisitos de instalação do cliente Linux

- Notas sobre o cliente Linux

- Aplicação de políticas com o cliente Linux

- Solução de problemas do cliente Solaris

- Suporte da zona solaris

- Removendo o cliente Solaris

- Verificando os arquivos de instalação do Solaris

- Requisitos de instalação do cliente Solaris

- Aplicação de políticas com o cliente Solaris

- Instalando o cliente Solaris

- Parando e reiniciando o cliente Solaris

- Problemas de instalação

- Solução de problemas IPS host

- Problemas do cliente

- Mertool

- Artigos da Base de Conhecimento para IPS do Host

- Host IPS Motores

- Identificar as versões

- Aplicando pacotes de serviço

- Políticas de verificação – Política de Firecore

- Políticas de verificação – Configuração estática

- McAfee Agent Logs

- Solução de problemas do Firewall IPS do host

- Questões de atualização de política

- Processo de escalação

- Registro de atividade

- Solução de problemas de problemas de firewall

- Verificando políticas – política dinâmica

- fwinfo.exe

- Problemas de políticas, eventos e regras do cliente

- 1 contra 1 público – Selecione sua própria data de início. Outros alunos podem ser mesclados.

- 1 contra 1 privado – Selecione sua própria data de início. Você será o único aluno da turma.

Horário de início: a qualquer momento

Cronograma de treinamento:

O treinamento 1 contra 1 é garantido para executar (GTR)

Treinamento em grupo

Taxa a pedido Data a pedidoClientes que compraram este curso também compraram

Pré -requisitos do curso

1. Uma compreensão básica das arquiteturas e fundamentos de segurança dos terminais.

2. Conhecimento dos princípios de administração do sistema e conceitos básicos de rede.

3. Proficiência em trabalhar com o Microsoft Windows e/ou Sistemas Operacionais Linux.

4. Conhecimento de estruturas e procedimentos de segurança padrão.

5. Compreensão dos firewalls, anti-malware e sistemas de prevenção de intrusões.

6. Experiência em trabalhar com McAfee Epo (Epolicy Orchestrator) ou sistemas similares.Público-alvo

O público -alvo principal do McAfee Hips – Host Intrusion Prevention System Administration Training são profissionais de TI e administradores de rede com um entendimento básico da segurança do computador e dos fundamentos da rede

Este treinamento é ideal para indivíduos que desejam aprender a configurar, gerenciar e solucionar problemas adequadamente uma solução de segurança McAfee Hips em um ambiente corporativo

Os administradores do sistema também se beneficiarão desse treinamento, pois poderão entender as melhores práticas ao lidar com a segurança do sistema e da rede

Além disso, profissionais de segurança de TI e diretores de tecnologia acharão esse treinamento útil para aumentar a segurança de suas redes atuais

Finalmente, os indivíduos que desejam obter o conhecimento de que precisam para se tornar certificados da McAfee Hips estarão interessados neste treinamentoObjetivos de aprendizagem do McAfee Hips – Administração do sistema de prevenção de intrusões do host

O Programa de Treinamento para Administração do Sistema de Prevenção de Intrusão da McAfee Host (HIPS) tem como objetivo fornecer aos alunos o conhecimento e as habilidades necessárias para administrar, implantar e manter uma arquitetura McAfee Hips. Até o final do curso, os alunos poderão configurar com confiança um ambiente de quadris que está seguro de atividade maliciosa. Especificamente, os alunos obterão conhecimento e habilidades para: identificar e responder a ameaças de rede, detectar e classificar atividades que indiquem comportamento malicioso, configure políticas para estratégias de proteção e implementação para melhorar a segurança, monitorar e revisar trilhas de auditoria para obter atividades suspeitas e solucionar problemas relacionados aos quadris. Este curso equipa os alunos com o conhecimento e a compreensão necessários para implantar, manter e administrar um ambiente de quadris com sucesso.

Sistema de prevenção de intrusões de hospedeiro (quadris)

HIPS significa Sistema de Prevenção de Intrusão baseado em hospedeiro. HIPS fornece outra camada de proteção em cima de antivírus, anti-spyware, gerenciamento de patches e configuração de firewall para evitar atividades maliciosas em sua máquina. Os quadris monitora continuamente processos, arquivos, aplicativos e chaves de registro especificados para evitar comportamentos não autorizados. Você controla quais aplicativos são executados em dispositivos e como eles podem executar.

Por ser um sistema baseado em regras, em vez de um sistema baseado em definição, o HIPS é mais eficaz na proteção de sistemas contra ataques de dia zero (exploração maliciosa de código vulnerável antes que os patches estejam disponíveis).

Diferentemente da detecção e remediação de vulnerabilidades, detecção e remoção de spyware ou varredura antivírus, a proteção dos quadris não requer atualizações contínuas de arquivos (arquivos de patch, arquivos de definição/padrão ou arquivos de banco de dados de assinatura).

HIPS protege servidores e estações de trabalho colocando agentes de software entre aplicativos e o sistema operacional’s kernel. Usando regras predeterminadas com base no comportamento típico dos ataques de malware, esses sistemas avaliam atividades como solicitações de conexão de rede, tentativas de ler ou gravar na memória ou tenta acessar aplicativos específicos. O comportamento conhecido por ser bom é permitido, o comportamento conhecido por ser ruim está bloqueado e o comportamento suspeito é sinalizado para avaliação adicional.

A ferramenta e os recursos dos quadris são acessados no console principal (Ferramentas> Segurança> Configurações de segurança). A ferramenta HIPS permite criar tarefas de instalação, atualização e remoção do agente quadris; Defina configurações de quadris que podem ser implantadas para dispositivos direcionados que você deseja proteger; e personalizar as configurações de exibição/interação dos quadris que determinam como os quadris aparecem e opera em dispositivos gerenciados e quais opções interativas estão disponíveis para usuários finais. Você também pode visualizar informações de atividade e status dos quadris para dispositivos protegidos.

Componente da segurança do endpoint

HIPS é um dos componentes da solução abrangente de segurança de terminais, juntamente com as ferramentas de firewall e controle de dispositivos Landesk.

Segurança proativa

Os quadris protegem proativamente seus dispositivos gerenciados de:

- Fornecendo proteção no nível do kernel contra aplicativos que tentariam modificar binários (ou quaisquer arquivos que você especificar) em sua máquina ou memória de aplicação de processos de execução. Também bloqueará as alterações em determinadas áreas do registro e pode detectar processos de rootkit.

- Usando proteção de memória contra explorações de buffer-overflow e heap.

- Execução dos esquemas de proteção para impedir que um invasor construa e execute o código em um segmento de dados.

- Observando o acesso a arquivos não autorizado ou incomum.

- Oferecendo proteção em tempo real para o seu computador sem depender de bancos de dados de assinatura.

Segurança no nível do sistema

HIPS oferece a seguinte segurança no nível do sistema:

- Proteção do sistema de arquivo baseado em regras no nível do kernel

- Proteção do Registro

- Controle de inicialização

- Detecção de raiz furtivos

- Filtragem de rede

- Certificação de Processo e Arquivo/Aplicativo

- Regras de proteção de arquivos que restringem as ações que os programas executáveis podem executar em arquivos especificados

Recursos do console do quadris

HIPS fornece aos administradores a capacidade de definir e gerenciar perfis separados para diferentes grupos de usuários com configurações de quadris. As configurações de quadris acomodam as necessidades de todos e qualquer grupo de usuários, permitindo que os administradores criem várias configurações altamente flexíveis para diferentes perfis de usuário.

As configurações dos quadris podem incluir proteção de senha personalizada, manuseio de wintrust, modo de proteção, permissões personalizadas, políticas de controle de acesso à rede e aplicativos, certificações de arquivos e regras de proteção de arquivos.

Recursos do cliente HIPS

O cliente HIPS oferece aos administradores uma nova e poderosa ferramenta para controlar quais aplicativos são executados em desktops e servidores corporativos e como esses aplicativos podem executar.

O software cliente HIPS usa técnicas comprovadas de heurística e reconhecimento de comportamento para reconhecer padrões e ações típicas de código malicioso. Por exemplo, um arquivo que tenta escrever no registro do sistema pode ser bloqueado e sinalizado como potencialmente malicioso. O cliente HIPS usa uma variedade de técnicas proprietárias para detectar malware de forma confiável antes de uma assinatura ser identificada.

Plataformas de dispositivo suportadas

Os HIPs suportam muitas das mesmas plataformas de desktop e servidor suportadas pelas plataformas de dispositivos gerenciadas por Landesk padrão, incluindo os seguintes sistemas operacionais:

- Windows 2000 SP2

- Windows 2003

- Windows 2008

- Windows XP SP1

- Windows Vista (32 bits e 64 bits)

OBSERVAÇÃO: HIPS não é suportado em servidores principais ou núcleos de rollup

Você não deve instalar/implantar quadris em um servidor principal ou um núcleo de rollup. No entanto, você pode implantar quadris em um console adicional.Produtos antivírus suportados

HIPS é compatível com a solução antivírus da Suite de Segurança Landesk, bem como vários produtos antivírus de terceiros. Compatibilidade significa que os quadris não interferirão com processos antivírus, como varreduras, proteção em tempo real, etc.

Verifique se os dispositivos gerenciados que você deseja configurar com os quadris têm um dos seguintes produtos antivírus instalados:

- Landesk Antivirus

- Antivírus Symantec (versões 7, 8, 9, 10.1, 10.2)

- McAfee Virusscan (versões 7.0, 8.0, 8.5i)

- Trend Micro PC-Cilin (Versions 2005, 2006)

- Trend Micro OfficeScan (versões 6.5, 7.3)

- Trend Micro ServerProtect (versão 5.58)

- CA Etrust Inoculateit (versão 6.0)

- CA Etrust Antivirus (versões 7.0, 7.1, 8.0, 8.1)

- ESET NOD32 (versão 2.7)

Fazer não Implante quadris em dispositivos com qualquer outro produto antivírus instalado.

Licenciamento de quadris

Para acessar a ferramenta HIPS, você deve primeiro ativar seu servidor principal com uma licença HIPS.

Para obter informações sobre licenciamento de quadris, entre em contato com seu revendedor ou visite o site Landesk.

Administração baseada em funções com quadris

HIPS, como patch e conformidade, usa a administração baseada em funções para permitir que os usuários tenham acesso aos recursos. A administração baseada em funções é a estrutura de acesso e segurança que permite que os administradores de Landesk restrinjam o acesso ao usuário a ferramentas e dispositivos. Cada usuário recebe funções e escopo específicos que determinam quais recursos eles podem usar e quais dispositivos eles podem gerenciar.

Os administradores atribuem essas funções a outros usuários com a ferramenta de usuários no console. HIPS está incluído nas configurações de segurança corretamente, que aparece no grupo de direitos de segurança na caixa de diálogo Funções. Para ver e usar os recursos dos quadris, um usuário deve receber os direitos de acesso às configurações de segurança necessárias.

IMPORTANTE: Landesk Scripts Writers Group Permission

Para criar tarefas e políticas agendadas na ferramenta de patch e conformidade e na ferramenta de configurações de segurança (para tarefas de segurança e varredura de conformidade, tarefas de reparo e tarefas de configurações de alteração), um usuário deve ter a permissão do grupo de escritores de scripts Landesk. Em outras palavras, eles devem pertencer a um grupo que tenha a permissão dos escritores de script de Landesk atribuída. Para obter mais informações sobre a administração baseada em funções, consulte a administração baseada em funções.Com as configurações de segurança corretamente, você pode fornecer aos usuários a capacidade de:

- Consulte e acesse os recursos do sistema de prevenção de intrusões do host (HIPS) no menu de ferramentas do console e na caixa de ferramentas

- Configurar dispositivos gerenciados para proteção de quadris

- Gerenciar configurações de quadris (proteção de senha, manuseio de código assinado, ação, modo de proteção, certificações de arquivos, regras de proteção de arquivos, etc.)

- Implantar quadris instalar ou atualizar tarefas e alterar as tarefas de configurações

- Veja a atividade dos quadris para dispositivos protegidos

- Defina configurações de limite de dados do HIPS para gravar e exibir atividade quadris de atividade

Fluxo de trabalho da tarefa dos quadris

As etapas abaixo fornecem um resumo rápido dos processos ou tarefas típicas envolvidas na implementação da proteção dos quadris em sua rede. Todos esses procedimentos são descritos em detalhes nas seções subsequentes.

Etapas básicas na implementação e uso de quadris:

- Configurando dispositivos gerenciados para proteção de quadris (implantando o agente para segmentar dispositivos).

- Configurando opções de quadris com configurações de quadris, como manuseio de código assinado, modo de proteção, listas de permissões (aplicativos permitidos a executar em dispositivos), certificações de arquivo, regras de proteção de arquivos e opções interativas/do usuário final.

- Descobrindo o comportamento do arquivo e do aplicativo em dispositivos com o modo de aprendizado dos quadris.

- Exibindo a proteção dos quadris em dispositivos gerenciados com o modo de bloco automático dos quadris.

- Visualizando a atividade dos quadris para dispositivos protegidos.

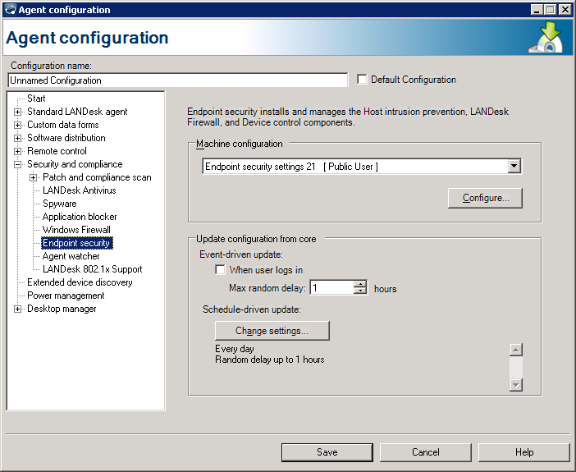

Configurando dispositivos para proteção de quadris

Antes que os dispositivos gerenciados possam ser protegidos contra ataques de dia zero, eles devem ter o agente de segurança do endpoint instalado. O agente de segurança do endpoint é um serviço de agente único que gerencia todos os componentes de segurança do endpoint, incluindo quadris.

Você pode configurar dispositivos para quadris durante a configuração inicial do agente do dispositivo ou com uma tarefa de instalação ou atualização separada.

Para instalar ou atualizar os quadris sobre dispositivos gerenciados por meio de uma configuração de agente

- No console, clique Ferramentas> Configuração> Configuração do agente.

- Clique no Novas janelas botão da barra de ferramentas.

- Depois de especificar as configurações desejadas para a configuração do agente, você deve primeiro clicar no Começar página e selecione o Segurança do endpoint Opção abaixo Segurança. (Isso implanta o agente para segmentar dispositivos, mas você ainda precisa selecionar as configurações dos quadris.)

- Agora você pode acessar as opções no Segurança do endpoint página.

Se você deseja instalar ou atualizar os quadris posteriormente, pode fazê -lo como uma tarefa separada do Configurações de segurança ferramenta no console.

Para instalar ou atualizar os quadris como uma tarefa separada

- No console, clique Ferramentas> Segurança> Configurações de segurança.

- Clique no Criar uma tarefa botão da barra de ferramentas e clique Instale/atualize componentes de segurança.

Removendo quadris de dispositivos

Se você deseja remover os quadris dos dispositivos gerenciados, também pode fazer isso como uma tarefa separada do console.

Para remover os quadris

- No console, clique Ferramentas> Segurança> Configurações de segurança.

- Clique no Criar uma tarefa botão da barra de ferramentas e clique Remova os componentes de segurança.

- Insira um nome para a tarefa.

- Especifique se a instalação é uma tarefa agendada ou uma tarefa baseada em política, ou ambos.

- Selecione o componente de segurança do endpoint para remover o agente que inclui quadris.

- Se você deseja exibir o progresso da instalação na caixa de diálogo Scanner de segurança em dispositivos direcionados, selecione o Mostre a caixa de diálogo de progresso no cliente opção.

- Selecione uma configuração de varredura e reparo na lista disponível para aplicar sua configuração de reinicialização à tarefa que você está criando. Você pode criar novas configurações ou editar configurações existentes clicando Configure. A tarefa usará as opções de reinicialização de digitalização e reparo selecionadas apenas, que determinam os requisitos e ações de reinicialização nos dispositivos de destino durante a remoção do agente.

- Clique OK.

Personalizando a proteção dos quadris com configurações de quadris

As configurações dos quadris fornecem controle completo sobre como os quadris operam em dispositivos de destino e quais opções estão disponíveis para os usuários finais.

Esta seção descreve como criar e gerenciar configurações de quadris:

- Criando configurações de quadris

- Alterando as configurações de quadris padrão

- Visualizando configurações de quadris do dispositivo no inventário

- Configurações de quadris ajudam

Criando configurações de quadris

Você pode criar e aplicar configurações de quadris em uma instalação ou atualização do quadril ou a uma mudança de tarefas de configurações. Você pode criar quantas configurações de quadris quiser. As configurações dos quadris podem ser projetadas para um objetivo específico, hora ou conjunto de dispositivos de destino.

Para criar configurações de quadris

- No Configurações de segurança Janela da ferramenta, clique com o botão direito do mouse Prevenção de intrusões do hospedeiro, e clique Novo.

Uma vez configurado, você pode implantar configurações de quadris para segmentar dispositivos com uma tarefa de instalação ou atualização ou uma tarefa de configurações de alteração.

Alterando as configurações de quadris padrão

As configurações de quadris padrão do dispositivo são implantadas como parte da configuração inicial do agente. Em algum momento, você pode alterar essas configurações de quadris padrão em determinados dispositivos. Os HIPs fornecem uma maneira de fazer isso sem ter que reimplantar uma configuração de agente totalmente nova e completa.

Para fazer isso, use o Mudar configurações tarefa localizada na lista suspensa do Criar uma tarefa botão da barra de ferramentas. A caixa de diálogo que aparece permite inserir um nome exclusivo para a tarefa, especificar se é uma tarefa ou política agendada e selecione as configurações dos quadris existentes como padrão ou usar o Editar Botão para criar configurações de novos quadris como padrão para dispositivos de destino.

Visualizando configurações de quadris do dispositivo no inventário

Você pode descobrir e/ou verificar as configurações dos quadris na visualização de inventário de um dispositivo.

Para fazer isso, clique com o botão direito do mouse no dispositivo selecionado, clique Inventário> Landesk Management> Prevenção de intrusões do host.

Configurações de quadris ajudam

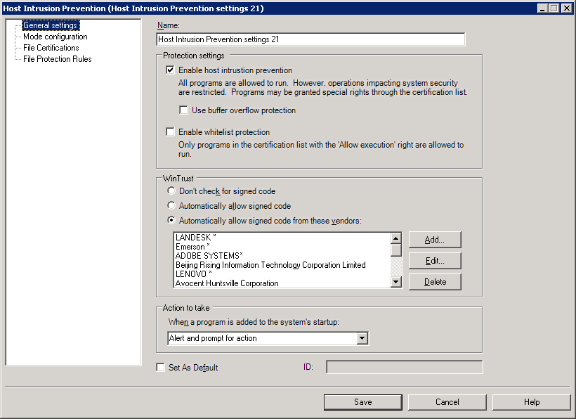

Use esta caixa de diálogo para criar e editar uma configuração HIPS. Ao criar configurações de quadris, primeiro você define os requisitos e ações gerais e depois adiciona certificações de arquivo específicas. Você pode criar quantas configurações de quadris quiser e editá -las a qualquer momento.

Se você deseja modificar as configurações de quadris padrão do dispositivo sem reinstalar o agente do quadril ou reimportar uma configuração completa do agente, faça suas alterações em qualquer uma das opções na caixa de diálogo Configurações do quadris, atribua as novas configurações a uma tarefa de configurações de alteração e, em seguida, implante a tarefa de configurações de alteração aos dispositivos direcionados.

Esta caixa de diálogo contém as seguintes páginas:

Sobre os quadris: página de configurações gerais

Use esta página para definir as configurações e ações gerais de proteção para quadris.

Esta página contém as seguintes opções:

- Nome: Identifica as configurações dos quadris com um nome único. Este nome aparece na lista de configurações dos quadris em uma caixa de diálogo de instalação ou atualização de componentes de segurança.

- Configurações de proteção: Existem dois tipos de proteção: quadris e permissões de permissões. Você pode selecionar um ou ambos. Ambos os tipos de proteção usam o mesmo modo de operação, que é selecionado na página de configuração do modo. (OBSERVAÇÃO: Há uma exceção a esta aplicação geral de proteção. Se você especificar o modo de proteção de aprendizado e tiver a lista de permissões apenas Opção de aprendizado selecionada, apenas aplicativos de permissões são aprendidas e a proteção dos quadris é definida para o modo de bloqueio automático.)

- Ativar quadris: Liga a proteção dos quadris. Isso permite que todos os programas sejam executados (exceto quando a operação do programa ameaça a segurança do sistema), conforme definido por regras de proteção predefinidas. Você concede direitos especiais com certificações de arquivo personalizadas para executáveis do programa. A proteção dos quadris observa o comportamento do aplicativo (se o aplicativo tem permissão para modificar outro executável, modificar o registro e assim por diante) e aplica regras de segurança.

- Use Proteção de Overflow Buffer: Protege os dispositivos das explorações de memória do sistema que aproveitam um programa ou processo que aguarde a entrada do usuário.

OBSERVAÇÃO: A proteção do buffer de transbordamento (BOP) pode ser ativada em um dispositivo Windows de 32 bits, independentemente de o processador ter NX / XD (sem execução / executar desativar) Suporte. Se o processador não tiver suporte NX/XD, ele será emulado. No entanto, se o processador tiver suporte NX/XD, mas está desligado no BIOS ou na configuração de inicialização, o BOP não poderá ser ativado. Observe que o cliente de segurança do endpoint exibe se o BOP está ativado ou desativado no dispositivo do usuário final. O BOP não é suportado em dispositivos Windows de 64 bits, porque o recurso de proteção contra patches do kernel (KPP) impede a remenda o kernel.

IMPORTANTE: Recomendamos fortemente que você primeiro teste o buffer de proteção do buffer (BOP) em suas configurações específicas de hardware antes de fazer uma implantação em larga escala nos dispositivos gerenciados em sua rede. Algumas configurações de processadores mais antigos (antes do Pentium 4 com HT ou hiperthreading) executando determinadas versões do Windows OS podem não suportar a proteção de estouro de buffer totalmente totalmente.

Sobre os quadris: página de configuração do modo

Use esta página para configurar o modo operacional de proteção dos quadris.

Esta página contém as seguintes opções:

- Whitelist apenas aprendendo: Somente aplicativos com a designação da lista de permissões (aplicativos cuja certificação de arquivos tem a opção de execução permitida ativada) podem ser executados e são aprendidos.

- Arquivos certificados: Lista os arquivos que possuem direitos de certificação configurados para quadris.

- Adicionar: Abre uma caixa de diálogo File Explorer, onde você pode navegar e selecionar um arquivo que deseja configurar com certificações de arquivo.

- Configure: Permite editar as certificações do arquivo selecionado.

- Excluir: Exclui o arquivo selecionado e suas certificações.

- Nome do arquivo: Identifica o arquivo de aplicativo que está sendo atribuído certificações.

- Caminho completo: Especifica a localização do arquivo.

- Tamanho do arquivo: Especifica o tamanho (em KB) do arquivo.

- Data do arquivo: Indica a data e a hora da criação do arquivo.

- Versão: Indica o número da versão do arquivo, se disponível.

- Certificado: Indica a data e hora em que as certificações do arquivo foram criadas ou último modificado.

- Hash MD5: Mostra o hash md5 do arquivo. Um arquivo hash é usado para garantir a integridade do arquivo.

- Descrição: Fornece uma caixa de texto para você inserir uma descrição do arquivo.

- Ignorar toda a proteção: Permite o arquivo de aplicativo privilégios completos. O arquivo está completamente não filtrado e não monitorado.

- Itimpere proteção de transbordamento de buffer: Permite que você ignore a proteção de transbordamento do buffer. Você deseja usar esta opção para arquivos (processos) que são certificados e que você confia.

- Sistema de segurança

- Modificar arquivos executáveis: Permite ao aplicativo o direito de modificar outros arquivos executáveis.

- Modificar arquivos protegidos: Permite ao aplicativo o direito de modificar arquivos protegidos. Você pode gerar uma lista de arquivos protegidos, como os agentes de dispositivos de gerenciamento de Landesk.

- Modificar as chaves de registro protegidas: Permite ao aplicativo o direito de modificar as chaves de registro protegidas. As chaves protegidas impedem infecções por malware.

- Mande emails: Permite que o aplicativo envie mensagens de e-mail. (OBSERVAÇÃO: Os HIPs reconhecem os aplicativos de clientes de email padrão e os certificam automaticamente para que possam enviar e-mails.)

- Adicionar à inicialização do sistema: Permite ao aplicativo o direito de adicionar arquivos à inicialização do sistema.

- Permitir execução: Permite que o aplicativo (processo) seja executado no dispositivo. Arquivos certificados automaticamente permitem a execução ativada. Além disso, se a certificação de um arquivo fornecer direitos parciais, a opção de permitir execução será automaticamente ativada.

- Proteja o aplicativo na memória: Aplica proteção para o aplicativo, pois está sendo executado na memória. O aplicativo está protegido da rescisão ou modificação.

- Herdar para os processos infantis: Atribui as mesmas certificações de arquivo (direitos) a qualquer processo subordinado executado por este aplicativo. Por exemplo, você pode usar isso com uma configuração ou instalação executável para repassar os mesmos direitos aos processos subsequentes lançados pelo programa de configuração.

- Instalador autorizado: Indica que o aplicativo pode executar a instalação ou implantação de software. Este é o caso da ferramenta de distribuição de software do Landesk Management Suite e pode ser aplicado a outros aplicativos de distribuição de software também.

- OK: Salva as certificações de arquivo e a adiciona à lista de arquivos certificados na caixa de diálogo Configurações principais do HIPS.

- Cancelar: Fecha a caixa de diálogo sem salvar as certificações de arquivo.

Sobre os quadris: página de regras de proteção de arquivos

Use esta página para visualizar, gerenciar e priorizar as regras de proteção de arquivos. As regras de proteção de arquivos são um conjunto de restrições que impedem que programas executáveis especificados executem determinadas ações sobre arquivos especificados. Com as regras de proteção de arquivos, você pode permitir ou negar acesso, modificação, criação e execução por qualquer programa em qualquer arquivo.

Esta caixa de diálogo contém as seguintes opções:

- Regras de proteção: Lista todas as regras de proteção de arquivos predefinidas (padrão) fornecidas pela Landesk, bem como todas as regras de proteção de arquivos que você criou.

- Nome da regra: Identifica a regra de proteção de arquivos.

- Restrições: Exibe as ações específicas por programas em arquivos restritos pela regra de proteção de arquivos.

- Aplicar regra para: Exibe os programas executáveis protegidos pela regra de proteção.

Nota: As regras de proteção de arquivos são armazenadas no Filewall.Arquivo XML, localizado em: ProgramFiles \ Landesk \ Managementsuite \ ldlogon \ agentbehaviors \ hips_behavior.fecho eclair

Sobre os quadris: Configurar a caixa de diálogo Regra de Proteção de Arquivos

Use esta página para configurar as regras de proteção de arquivos.

Esta caixa de diálogo contém as seguintes opções:

- Nome da regra: Identifica a regra de proteção de arquivos com um nome descritivo.

- Aplicar regra a

- Todos os programas: Especifica que todos os programas executáveis estão restritos a executar as ações selecionadas abaixo nos arquivos especificados abaixo.

- Programas nomeados: Especifica que apenas os programas executáveis na lista têm as restrições selecionadas abaixo aplicadas a eles.

- Adicionar: Permite escolher quais programas são restritos pela regra de proteção de arquivos. Você pode usar nomes de arquivos e curingas.

- Editar: Permite modificar o nome do programa.

- Excluir: Remove o programa da lista.

- Negar acesso: Impede que os programas especificados acima acessem os arquivos protegidos.

- Negar modificação: Impede que os programas especificados acima façam alterações nos arquivos protegidos.

- Negar criação: Impede que os programas especificados acima criem os arquivos.

- Negar a execução: Impede que os programas especificados acima executem os arquivos protegidos.

- Permitir exceções para programas certificados: Permite qualquer um dos programas executáveis que atualmente pertencem à sua lista de arquivos certificados para ignorar as restrições associadas a esta regra de proteção de arquivos.

- Quaisquer arquivos: Especifica que todos os arquivos são protegidos dos programas especificados acima de acordo com suas restrições.

- Arquivos nomeados: Especifica que apenas os arquivos da lista estão protegidos.

- Adicionar: Permite escolher quais arquivos ou arquivos estão protegidos pela regra. Você pode usar nomes de arquivos ou curingas.

- Editar: Permite modificar o nome do arquivo.

- Excluir: Remove o arquivo da lista.

- Aplique também a subdiretorias: Aplica as regras de proteção de arquivos a qualquer subdiretor de um diretório nomeado.

Compreendendo o modo de aprendizado dos quadris

Os quadris podem ser executados em um dos seguintes modos de proteção: Automático, aprendem, somente log ou bloqueio.

Usando o modo de aprendizado dos quadris

Abaixo está uma descrição do processo do modo de aprendizado dos quadris:

- No modo de aprendizado, os HIPs aprendem que tipo de aplicativos são instalados no dispositivo, como eles se comportam e seus direitos (privilégios).

- HIPS monitora a atividade no dispositivo e registra informações em um arquivo de histórico de ação.

- Os dados do histórico de ação são enviados do dispositivo para o servidor principal.

- Os administradores leem o histórico de ação para ver quais aplicativos estão fazendo o que no dispositivo. (Os arquivos/aplicativos e direitos associados listados no arquivo de histórico de ação (XML) são exibidos na página Certificações de Arquivos da caixa de diálogo Configurações do HIPS.)

- Os administradores podem personalizar configurações de quadris para permitir e negar privilégios para aplicações relevantes.

O modo de aprendizado pode ser aplicado a dispositivos gerenciados, geralmente permitindo que as violações dos quadris ocorram até que uma nova configuração de quadris seja implantada, ou o modo de aprendizado pode ser aplicado inicialmente por um período de tempo especificado para descobrir quais aplicativos são executados e seu comportamento e criar uma lista de permissões (aplicativos permitidos para executar em dispositivos). Se o modo de proteção geral for bloqueio automático, você ainda poderá usar o modo de aprendizado para descobrir o comportamento do aplicativo e, em seguida, reforçar o modo de bloqueio automático assim que o período de aprendizado expire.

Observe que o servidor principal e o dispositivo gerenciado devem estar operando no modo de aprendizado para que a comunicação do histórico de ação ocorra.

Mesclagem de certificações HIPS

Você pode mesclar arquivos certificados com quadris de um quadril para uma ou mais outras configurações de quadris. Isso permite atualizar e compartilhar configurações de arquivo certificadas de maneira rápida e fácil.

Para mesclar arquivos certificados quadris

- No Configurações de segurança Janela da ferramenta, clique com o botão direito do mouse Prevenção de intrusões do hospedeiro, e clique Mesclar arquivos certificados.

- Selecione uma configuração de origem na lista.

- Selecione se deseja mesclar diferenças nos arquivos certificados ou simplesmente substituir todos os arquivos certificados.

- Selecione as configurações de destino.

- Clique OK.

Sobre a caixa de diálogo Arquivos certificados por mesclagem

Use esta caixa de diálogo para configurar e executar uma fusão de arquivos certificados HIPS entre uma ou mais configurações de quadris.

Esta caixa de diálogo contém as seguintes opções:

- Configuração da fonte: Especifica as configurações dos quadris cujos arquivos certificados você deseja se fundir com as configurações de destino selecionadas.

- Mesclar diferenças nos arquivos certificados: Substitui quaisquer arquivos certificados comuns nas configurações de destino por aquelas na configuração de origem e adiciona arquivos certificados exclusivos da configuração de origem às configurações de destino.

- Substitua arquivos certificados: Força os arquivos certificados na configuração de origem para substituir todos os arquivos nas configurações de destino.

- Configurações de destino: Especifica as configurações de destino que você deseja ser fundido com a configuração de origem. Selecione alvos na lista de configurações disponíveis.

- Tradução inglesa para russa

A segurança do mcAfee endpoint substitui os quadris?

Procedimento:

Examine o sistema para determinar se o sistema de prevenção de intrusões (quadris) do host está instalado:# rpm -qa | Grep mfehiplsm

Verifique se o módulo McAfee Hips está ativo no sistema:

# ps -ef | grep -i “hipclient”

Se o pacote Mfehiplsm não estiver instalado, verifique se há outro sistema de detecção de intrusões:

Onde está o nome do daemon do aplicativo principal para determinar se o aplicativo está carregado no sistema.

Determine se o aplicativo está ativo no sistema:

Se o pacote Mfehiplsm não estiver instalado e um aplicativo de detecção de intrusões baseado em host alternativo não foi documentado para uso, esta é uma descoberta.

Escopo, definir e manter demandas regulatórias on -line em minutos.

Contato

10161 Park Run Drive, Suite 150

Las Vegas, Nevada 89145TELEFONE 702.776.9898

FAX 866.924.3791

[email protected]Links Rápidos

© 2018 Network Frontiers LLC

Todos os direitos reservados.

Modo de proteção: Especifica o comportamento de proteção quando as violações de segurança ocorrem em dispositivos gerenciados. O modo de proteção se aplica aos tipos de proteção selecionados na página de configurações gerais.

Automático: Todas as violações de segurança (modificações de software e sistema) são automaticamente bloqueadas. Em outras palavras, todas as regras de certificação de arquivos que você criou para arquivos específicos são aplicados.

Período de aprendizado automático: Especifica um período de tempo durante o qual os aplicativos podem ser executados no dispositivo de usuário final enquanto as regras de segurança são aplicadas. Durante esse período, o comportamento do aplicativo é observado (ou aprendido) e essas informações são enviadas de volta ao banco de dados principal. (O período máximo de tempo de aprendizado automático é de 5 dias. Se você deseja executar o aprendizado automático por um período mais longo, no final de 5 dias, você pode redefinir o valor.)

OBSERVAÇÃO: Essas duas opções de período são executadas sucessivamente. Em outras palavras, se ambos forem selecionados, o período de aprendizado automático é executado primeiro e quando expira, o período de log automático é executado.

Sobre os quadris: página de certificações de arquivo

Use esta página para visualizar e gerenciar certificações de arquivo. Certificações de arquivo são um conjunto de direitos (privilégios ou autorizações) que permitem e negam certas ações que podem ser executadas por um aplicativo em dispositivos gerenciados.

Esta página contém as seguintes opções:

Sobre os quadris: configure a caixa de diálogo Certificação de arquivos

Use esta caixa de diálogo para configurar certificações para um arquivo de aplicativo específico.

Esta caixa de diálogo contém as seguintes opções:

- Ativar quadris: Liga a proteção dos quadris. Isso permite que todos os programas sejam executados (exceto quando a operação do programa ameaça a segurança do sistema), conforme definido por regras de proteção predefinidas. Você concede direitos especiais com certificações de arquivo personalizadas para executáveis do programa. A proteção dos quadris observa o comportamento do aplicativo (se o aplicativo tem permissão para modificar outro executável, modificar o registro e assim por diante) e aplica regras de segurança.