Perguntas frequentes para proteção contra-malware

O Microsoft Defender for Endpoint ajuda a prevenir, detectar, investigar e responder a ameaças avançadas, como ataques de ransomware. Capacidades de redução de superfície de proteção e ataque de próxima geração no zagueiro para endpoint foram projetadas para capturar ameaças emergentes. Para que a melhor proteção contra ransomware e outras ameatinas cibernéticas estejam em vigor, certas configurações devem ser configuradas. A proteção integrada pode ajudar, fornecendo configurações padrão para melhor proteção.

A proteção integrada ajuda a proteger contra o ransomware

O Microsoft Defender for Endpoint ajuda a prevenir, detectar, investigar e responder a ameaças avançadas, como ataques de ransomware. Capacidades de redução de superfície de proteção e ataque de próxima geração no zagueiro para endpoint foram projetadas para capturar ameaças emergentes. Para que a melhor proteção contra ransomware e outras ameatinas cibernéticas estejam em vigor, certas configurações devem ser configuradas. A proteção integrada pode ajudar, fornecendo configurações padrão para melhor proteção.

Você não precisa esperar a proteção integrada chegar até você! Você pode proteger os dispositivos da sua organização agora configurando esses recursos:

- Ativar proteção em nuvem

- Tire a proteção contra adulteração em

- Definir regras de redução de superfície de ataque padrão para bloquear o modo

- Ativar proteção de rede no modo de bloco

O que é proteção embutida e como funciona?

A proteção integrada é um conjunto de configurações padrão que estão sendo lançadas para ajudar a garantir que seus dispositivos sejam protegidos. Essas configurações padrão foram projetadas para proteger os dispositivos de ransomware e outras ameaças. Inicialmente, a proteção integrada incluirá a proteção contra adulteração do seu inquilino, com outras configurações padrão em breve. Para obter mais informações, consulte a postagem do blog da comunidade de tecnologia, a proteção contra adulteração será ativada para todos os clientes corporativos.

| Estágio | O que acontece |

|---|---|

| A proteção integrada está sendo lançada | Os clientes estão recebendo notificação de que a proteção integrada está chegando. Se ainda não estiver configurado, a proteção de violação será ativada para clientes que têm defensor do Plano 2 ou Microsoft 365 E5. |

| A proteção integrada fica disponível para o seu inquilino | Você será notificado de que seu inquilino está prestes a receber proteção embutida e quando a proteção contra adulteração será ativada (se ainda não estiver configurado). |

| A proteção integrada chega | Proteção de adulteração será ativada para o seu inquilino e será aplicada aos dispositivos Windows da sua organização. Você pode optar por não participar ou alterar suas configurações de proteção integrada. |

| Após a chegada da proteção integrada | Sempre que novos dispositivos estiverem a bordo para defender o terminal, as configurações de proteção integrada serão aplicadas a qualquer novo dispositivo que executa o Windows. Você sempre pode alterar suas configurações de proteção embutidas. |

Proteção interna define valores padrão para dispositivos Windows e Mac. Se as configurações de segurança do endpoint mudarem, como por meio de linhas de base ou políticas no Microsoft Intune, essas configurações substituem as configurações de proteção integrada.

Como é a notificação?

Você pode esperar receber dois tipos de notificações:

- Um post de centro de mensagens indicando que a proteção integrada está chegando em breve; e

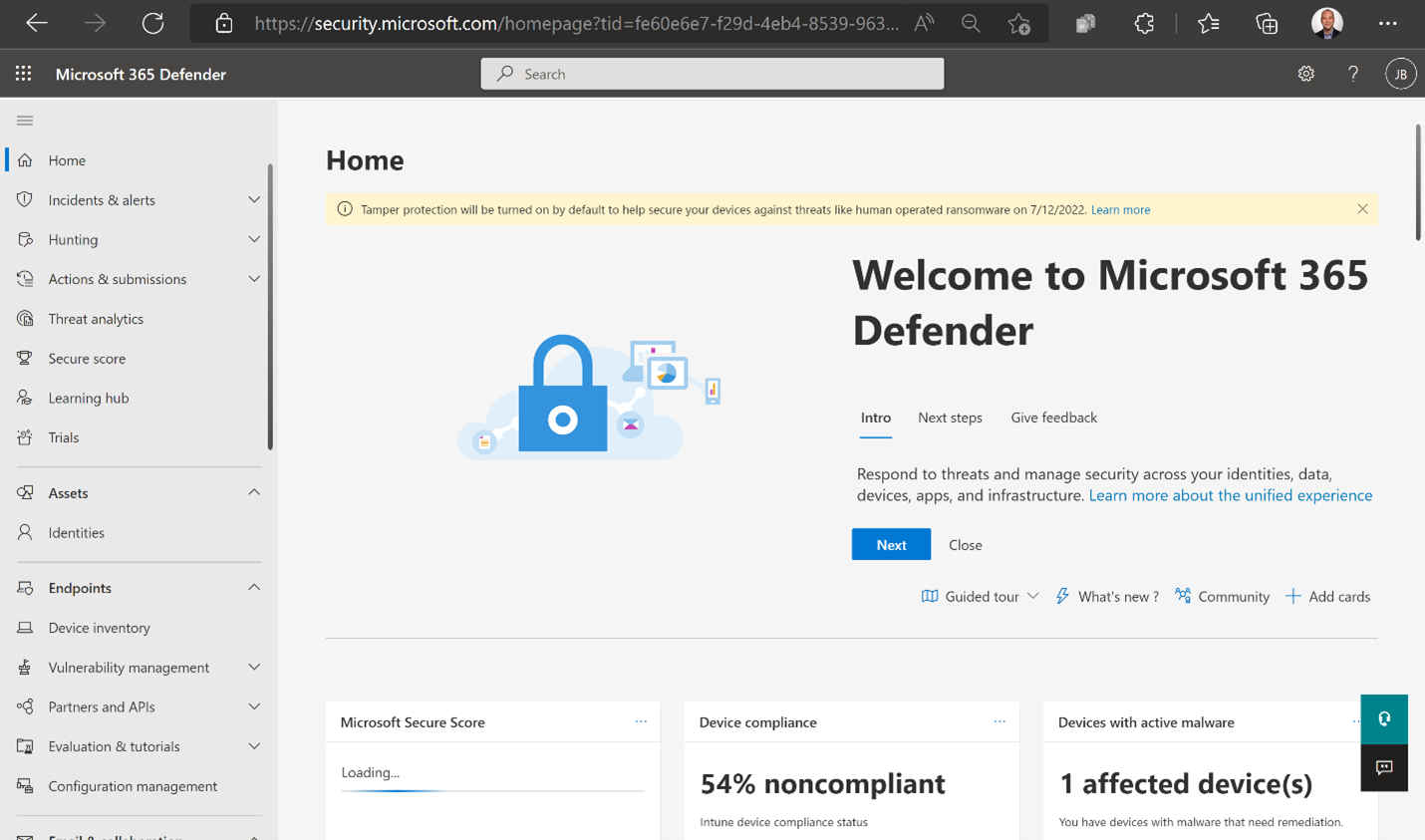

- Um banner no portal do Microsoft 365 Defender que se assemelha à seguinte imagem:

Sua notificação informará quando a proteção embutida estiver chegando e quando a proteção de violação será ativada (se ainda não estiver configurada) para o seu inquilino.

Posso optar por não participar?

Você pode optar por não ter uma proteção embutida especificando suas próprias configurações de segurança. Por exemplo, se você preferir não ter proteção contra adulteração ativada automaticamente para o seu inquilino, você pode optar explicitamente.

Não recomendamos desligar a proteção contra vincos. Proteção de adulteração fornece melhor proteção contra ransomware. Você deve ser um administrador global ou administrador de segurança para executar o seguinte procedimento.

- Vá para o Microsoft 365 Defender Portal (https: // segurança.Microsoft.com) e login.

- Vá para Configurações> terminais> Recursos avançados.

- Definir Proteção de adulteração para Sobre (se ainda não estiver ligado) e depois selecione Salvar preferências. Não saia desta página ainda.

- Definir Proteção de adulteração para Desligado, e depois selecione Salvar preferências.

Posso mudar as configurações de proteção embutidas?

Proteção interna é um conjunto de configurações padrão. Você não é obrigado a manter essas configurações padrão no lugar. Você sempre pode alterar suas configurações para atender às suas necessidades de negócios. A tabela a seguir lista as tarefas que sua equipe de segurança pode executar, juntamente com links para aprender mais.

Veja também

- Blog da comunidade de tecnologia: a proteção contra adulteração será ativada para todos os clientes corporativos

- Proteger as configurações de segurança com proteção contra adulteração

Perguntas frequentes para proteção contra-malware

O Microsoft Defender for Endpoint ajuda a prevenir, detectar, investigar e responder a ameaças avançadas, como ataques de ransomware. Capacidades de redução de superfície de proteção e ataque de próxima geração no zagueiro para endpoint foram projetadas para capturar ameaças emergentes. Para que a melhor proteção contra ransomware e outras ameatinas cibernéticas estejam em vigor, certas configurações devem ser configuradas. A proteção integrada pode ajudar, fornecendo configurações padrão para melhor proteção.

A proteção integrada ajuda a proteger contra o ransomware

O Microsoft Defender for Endpoint ajuda a prevenir, detectar, investigar e responder a ameaças avançadas, como ataques de ransomware. Capacidades de redução de superfície de proteção e ataque de próxima geração no zagueiro para endpoint foram projetadas para capturar ameaças emergentes. Para que a melhor proteção contra ransomware e outras ameatinas cibernéticas estejam em vigor, certas configurações devem ser configuradas. A proteção integrada pode ajudar, fornecendo configurações padrão para melhor proteção.

Você não precisa esperar a proteção integrada chegar até você! Você pode proteger os dispositivos da sua organização agora configurando esses recursos:

- Ativar proteção em nuvem

- Tire a proteção contra adulteração em

- Definir regras de redução de superfície de ataque padrão para bloquear o modo

- Ativar proteção de rede no modo de bloco

O que é proteção embutida e como funciona?

A proteção integrada é um conjunto de configurações padrão que estão sendo lançadas para ajudar a garantir que seus dispositivos sejam protegidos. Essas configurações padrão foram projetadas para proteger os dispositivos de ransomware e outras ameaças. Inicialmente, a proteção integrada incluirá a proteção contra adulteração do seu inquilino, com outras configurações padrão em breve. Para obter mais informações, consulte a postagem do blog da comunidade de tecnologia, a proteção contra adulteração será ativada para todos os clientes corporativos.

| Estágio | O que acontece |

|---|---|

| A proteção integrada está sendo lançada | Os clientes estão recebendo notificação de que a proteção integrada está chegando. Se ainda não estiver configurado, a proteção de violação será ativada para clientes que têm defensor do Plano 2 ou Microsoft 365 E5. |

| A proteção integrada fica disponível para o seu inquilino | Você será notificado de que seu inquilino está prestes a receber proteção embutida e quando a proteção contra adulteração será ativada (se ainda não estiver configurado). |

| A proteção integrada chega | Proteção de adulteração será ativada para o seu inquilino e será aplicada aos dispositivos Windows da sua organização. Você pode optar por não participar ou alterar suas configurações de proteção integrada. |

| Após a chegada da proteção integrada | Sempre que novos dispositivos estiverem a bordo para defender o terminal, as configurações de proteção integrada serão aplicadas a qualquer novo dispositivo que executa o Windows. Você sempre pode alterar suas configurações de proteção embutidas. |

Proteção interna define valores padrão para dispositivos Windows e Mac. Se as configurações de segurança do endpoint mudarem, como por meio de linhas de base ou políticas no Microsoft Intune, essas configurações substituem as configurações de proteção integrada.

Como é a notificação?

Você pode esperar receber dois tipos de notificações:

- Um post de centro de mensagens indicando que a proteção integrada está chegando em breve; e

- Um banner no portal do Microsoft 365 Defender que se assemelha à seguinte imagem:

Sua notificação informará quando a proteção embutida estiver chegando e quando a proteção de violação será ativada (se ainda não estiver configurada) para o seu inquilino.

Posso optar por não participar?

Você pode optar por não ter uma proteção embutida especificando suas próprias configurações de segurança. Por exemplo, se você preferir não ter proteção contra adulteração ativada automaticamente para o seu inquilino, você pode optar explicitamente.

Não recomendamos desligar a proteção contra vincos. Proteção de adulteração fornece melhor proteção contra ransomware. Você deve ser um administrador global ou administrador de segurança para executar o seguinte procedimento.

- Vá para o Microsoft 365 Defender Portal (https: // segurança.Microsoft.com) e login.

- Vá para Configurações >Pontos de extremidade >Características avançadas.

- Definir Proteção de adulteração para Sobre (se ainda não estiver ligado) e depois selecione Salvar preferências. Não saia desta página ainda.

- Definir Proteção de adulteração para Desligado, e depois selecione Salvar preferências.

Posso mudar as configurações de proteção embutidas?

Proteção interna é um conjunto de configurações padrão. Você não é obrigado a manter essas configurações padrão no lugar. Você sempre pode alterar suas configurações para atender às suas necessidades de negócios. A tabela a seguir lista as tarefas que sua equipe de segurança pode executar, juntamente com links para aprender mais.

Veja também

- Blog da comunidade de tecnologia: a proteção contra adulteração será ativada para todos os clientes corporativos

- Proteger as configurações de segurança com proteção contra adulteração

- Gerenciar a segurança do endpoint na Microsoft Intune

- Configurar o Microsoft Defender para endpoint no Intune

- Gerencie o Microsoft Defender para endpoint em dispositivos com Microsoft Intune

- Respondendo a ataques de ransomware

Perguntas frequentes para proteção contra-malware

Você sabia que pode experimentar os recursos no Microsoft 365 Defender for Office 365 Plan 2 de graça? Use o teste de zagueiro de 90 dias para Office 365 no Microsoft 365 Defender Portal Trials Hub. Aprenda sobre quem pode se inscrever e ter termos de teste aqui.

Aplica-se a

- Troca de proteção online

- Microsoft Defender for Office 365 Plano 1 e Plano 2

- Microsoft 365 Defender

Este artigo fornece perguntas e respostas frequentes sobre a proteção anti-malware para organizações do Microsoft 365 com caixas de correio em troca on-line, ou organizações de proteção on-line de troca independente (EOP) sem troca de caixas de correio online.

Para perguntas e respostas sobre a quarentena, consulte FAQ de quarentena.

Para perguntas e respostas sobre proteção anti-spam, consulte Perguntas frequentes sobre proteção contra spam.

Para perguntas e respostas sobre proteção anti-spoofing, consulte Perguntas frequentes para proteção anti-spoofing.

Quais são as recomendações das melhores práticas para configurar e usar o serviço para combater malware?

Com que frequência as definições de malware são atualizadas?

Cada servidor verifica as novas definições de malware de nossos parceiros anti-malware a cada hora.

Quantos parceiros anti-malware você tem? Posso escolher quais motores de malware usamos?

Temos parcerias com vários provedores de tecnologia anti-malware; portanto, as mensagens são digitalizadas com os mecanismos anti-malware do Microsoft, um mecanismo baseado em assinatura adicional e varreduras de reputação de URL e arquivo de várias fontes. Nossos parceiros estão sujeitos a mudanças, mas a EOP sempre usa proteção anti-malware contra vários parceiros. Você não pode escolher um mecanismo anti-malware em detrimento.

Onde ocorra a varredura de malware?

Nós procuramos malware em mensagens enviadas ou enviadas de uma caixa de correio (mensagens em trânsito). Para caixas de correio on-line do Exchange, também temos malware de purga automática de zero horas (ZAP) para digitalizar malware em mensagens que já foram entregues. Se você reenviar uma mensagem de uma caixa de correio, ela será digitalizada novamente (porque está em trânsito).

Se eu fizer uma alteração em uma política anti-malware, quanto tempo leva depois de economizar minhas alterações para que eles entrem em vigor?

Pode levar até 1 hora para que as mudanças entrem em vigor.

O serviço digitaliza mensagens internas para malware?

Para organizações com caixa de correio do Exchange Online, as varreduras de serviço para malware em todas as mensagens de entrada e saída, incluindo mensagens enviadas entre destinatários internos.

Uma assinatura independente da EOP digitaliza mensagens quando elas entram ou deixam sua organização de e-mail local no local. As mensagens enviadas entre usuários internas não são digitalizadas para malware. No entanto, você pode usar os recursos de digitalização anti-malware internos do servidor Exchange. Para mais informações, consulte Proteção anti-malware no Exchange Server.

Faça todos os mecanismos anti-malware usados pelo serviço têm varredura heurística ativada?

Sim. Digitalizações heurísticas de varredura para malware conhecido (Match Signature) e desconhecido (suspeito).

O serviço pode variar arquivos compactados (como .arquivos zip)?

Sim. Os motores anti-malware podem perfurar em arquivos compactados (arquivos).

É o suporte de varredura de fixação compactado recursivo (.Zip dentro de um .Zip dentro de um .zip) e se sim, quão profundo vai?

Sim, a varredura recursiva de arquivos compactados digitaliza muitas camadas de profundidade.

O serviço funciona com versões de troca legada e ambientes não trocados?

Sim, o serviço é agnóstico do servidor.

O que é um vírus de dia zero e como ele é tratado pelo serviço?

Um vírus de dia zero é uma variante de primeira geração, anteriormente desconhecida de malware que nunca foi capturada ou analisada.

Depois que uma amostra de vírus de dia zero é capturada e analisada por nossos motores anti-malware, uma definição e uma assinatura exclusiva são criadas para detectar o malware.

Quando existe uma definição ou assinatura para o malware, ela não é mais considerada zero dia.

Como posso configurar o serviço para bloquear arquivos executáveis específicos (como \*.exe) que eu temo conter malware?

Você pode ativar e configurar o Filtro de anexos comuns (também conhecido como bloqueio de apego comum) como descrito em políticas anti-malware.

Você também pode criar uma regra de fluxo de correio do Exchange (também conhecido como regra de transporte) que bloqueia qualquer anexo de email que tenha conteúdo executável.

Para maior proteção, também recomendamos usar o Qualquer extensão de arquivo de anexo inclui estas palavras condition in mail flow rules to block some or all of the following extensions: ade, adp, ani, bas, bat, chm, cmd, com, cpl, crt, hlp, ht, hta, inf, ins, isp, job, js, jse, lnk, mda, mdb, mde, mdz, msc, msi, msp, mst, pcd, reg, scr, sct, shs, url, vb, vbe, vbs, wsc, wsf, wsh .

Por que um malware específico passou dos filtros?

O malware que você recebeu é uma nova variante (veja o que é um vírus de dia zero e como é tratado pelo serviço?). O tempo que leva para uma atualização de definição de malware depende de nossos parceiros anti-malware.

Como posso enviar malware que passou dos filtros para a Microsoft? Além disso, como posso enviar um arquivo que acredito ter sido detectado incorretamente como malware?

Recebi uma mensagem de e -mail com um anexo desconhecido. É esse malware ou posso desconsiderar este apego?

Aconselhamos fortemente que você não abre nenhum anexo que não reconheça. Se você deseja que investigássemos o anexo, vá ao centro de proteção de malware e envie o possível malware para nós, conforme descrito anteriormente.

Onde posso obter as mensagens que foram excluídas pelos filtros de malware?

As mensagens contêm código malicioso ativo e, portanto, não permitimos acesso a essas mensagens. Eles são excluídos sem cerimônia.

Não sou capaz de receber um anexo específico porque está sendo falsamente filtrado pelos filtros de malware. Posso permitir esse anexo através de regras de fluxo de correio?

Não. Você não pode usar regras de fluxo de correio do Exchange para pular a filtragem de malware.

Posso obter dados de relatórios sobre detecções de malware?

Sim, você pode acessar relatórios no Microsoft 365 Defender Portal. Para obter mais informações, consulte os relatórios de segurança de e -mail no portal do Microsoft 365 Defender.

Existe uma ferramenta que eu posso usar para seguir uma mensagem detectada por malware através do serviço?

Sim, a ferramenta de rastreamento da mensagem permite que você siga as mensagens de e -mail à medida que passam pelo serviço. Para obter mais informações sobre como usar a ferramenta de rastreamento de mensagens para descobrir por que uma mensagem foi detectada para conter malware, consulte Rastreio de mensagem no Modern Exchange Admin Center.

Posso usar um provedor anti-spam e anti-malware de terceiros no Exchange Online?

Sim. Na maioria dos casos, recomendamos que você aponte seus registros MX para (ou seja, entregar e -mail diretamente para) EOP. Se você precisar rotear seu e -mail em outro lugar primeiro, precisar.

São mensagens de spam e malware sendo investigadas sobre quem as enviou, ou sendo transferidas para entidades policiais?

O serviço se concentra na detecção e remoção de spam e malware, embora possamos ocasionalmente investigar especialmente spam ou atacar campanhas de spam ou atacar e perseguir os autores.

Muitas vezes trabalhamos com nossas unidades de crimes legais e digitais para tomar as seguintes ações:

- Derrubar uma botnet de spam.

- Bloqueie um invasor de usar o serviço.

- Passe as informações sobre a aplicação da lei para acusação criminal.

A Microsoft tem uma proteção de malware?

Microsoft Security Intelligence

Microsoft Security Intelligence

Antivírus comprovado de próxima geração

Saiba como o zagueiro do Microsoft antivírus brilha em testes independentes

Detectar. Investigar. Responder.

Defenda contra ataques direcionados com a Microsoft Defender Advanced Ameation Protection

Enviar arquivos e URLs para análise

Peça aos nossos analistas que verifiquem malware suspeito ou arquivos ou links detectados incorretamente

Aprenda sobre nossos novos nomes de atores de ameaças

A Microsoft atualizará seus relatórios com uma nova taxonomia com tema climática para atores de ameaças identificados.

Últimas notícias

Comunidades e apoio

Documentação para clientes corporativos

Documentos.Microsoft.Com fornece documentação da Microsoft para usuários finais, desenvolvedores e profissionais de TI.

Junte -se às nossas comunidades de tecnologia

Conectar. Colaborar. Compartilhar. Aprenda com especialistas na comunidade da Microsoft Tech.

Proteja -se no trabalho e em casa

Aprenda a se proteger no trabalho e em casa com dicas de especialistas para prevenção de ameaças, detecção e solução de problemas no Windows. Junte -se à nossa comunidade para postar perguntas, seguir discussões e compartilhar seu conhecimento sobre vírus e malware.

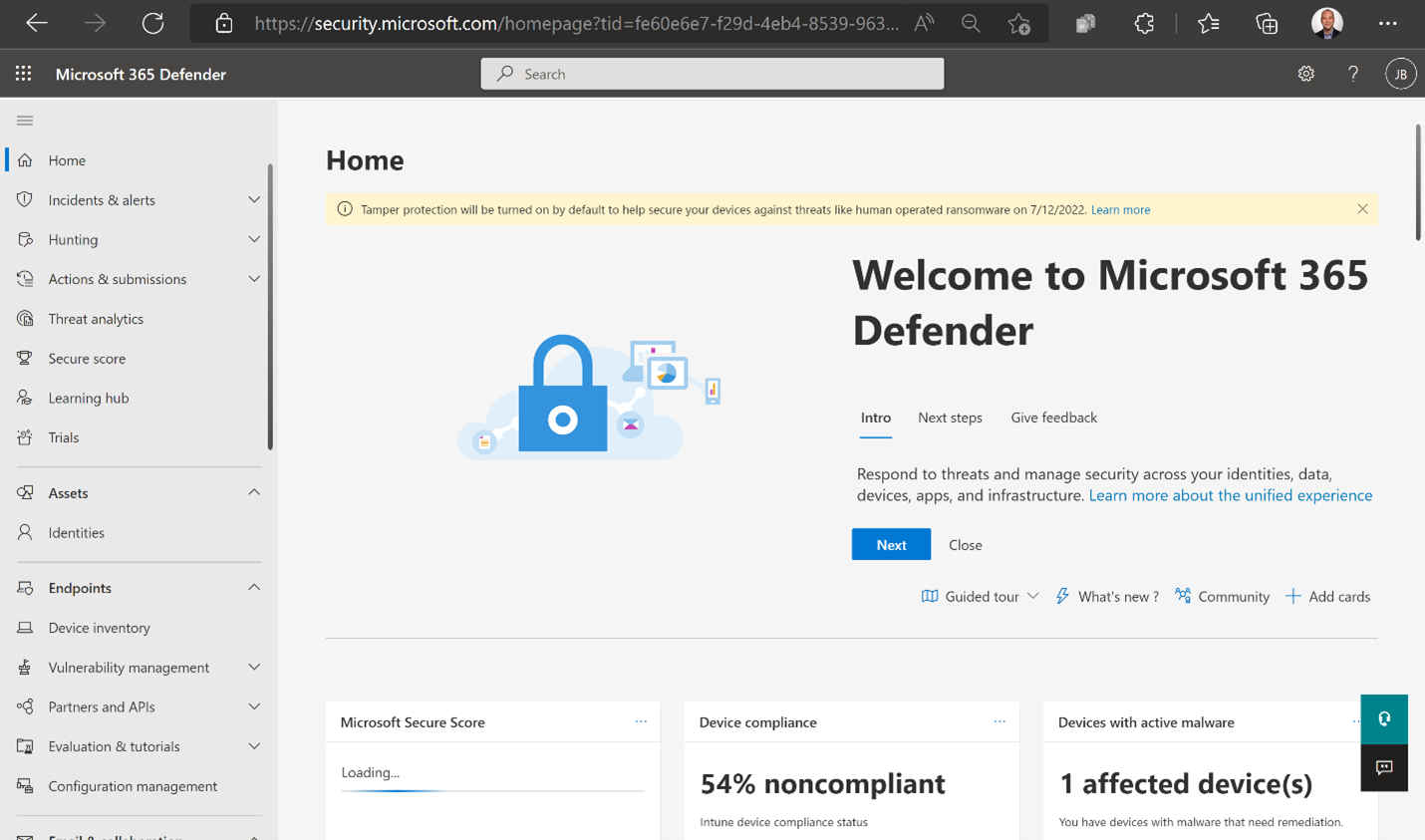

Ligue a proteção da nuvem no Microsoft Defender Antivirus

Proteção em nuvem no zagueiro do Microsoft Antivírus oferece proteção precisa, em tempo real e inteligente. A proteção da nuvem deve ser ativada por padrão; No entanto, você pode configurar a proteção da nuvem para atender às necessidades de sua organização.

Por que a proteção em nuvem deve ser ativada

A proteção da nuvem antivírus do Microsoft Defender ajuda a proteger contra malware em seus pontos de extremidade e em sua rede. Recomendamos manter a proteção da nuvem ligada, porque certos recursos e recursos de segurança no Microsoft Defender para endpoint só funcionam quando a proteção da nuvem é ativada.

A tabela a seguir resume os recursos e recursos que dependem da proteção da nuvem:

Para saber mais sobre o Defender for Endpoint Plans, consulte o Microsoft Defender para o Plano 1 do Ponto de Endpoint e o Plano 2.

Métodos para configurar a proteção da nuvem

Você pode ativar ou desativar o Microsoft Defender Antivirus Cloud Protection On ou Off usando um dos vários métodos, como:

- Microsoft Intune

- Política de grupo

- PowerShell cmdlets

- Instrução de gerenciamento do Windows (WMI)

Você também pode usar o gerente de configuração. E você pode ativar ou desativar a proteção em nuvem em pontos de extremidade individuais usando o aplicativo de segurança do Windows.

Para obter mais informações sobre os requisitos específicos de conexão de rede para garantir que seus pontos de extremidade possam se conectar ao serviço de proteção em nuvem, consulte Configurar e validar conexões de rede.

No Windows 10 e Windows 11, não há diferença entre o Básico e Avançado Opções de relatório descritas neste artigo. Esta é uma distinção e a escolha do Legacy, qualquer uma das configurações resultará no mesmo nível de proteção da nuvem. Não há diferença no tipo ou quantidade de informações compartilhadas. Para obter mais informações sobre o que coletamos, consulte a Declaração de Privacidade da Microsoft.

Use Microsoft Intune para ativar a proteção da nuvem

2. Para Perfil, Selecione Microsoft Defender Antivirus.

3. No Fundamentos página, especifique um nome e descrição para a política e depois escolha Próximo.

4. No Defensor seção, encontre Permitir proteção em nuvem, e defina -o para Permitido. Então escolha Próximo.

5. Role para baixo até Envie o consentimento de amostras, e selecione uma das seguintes configurações:

– Envie todas as amostras automaticamente

– Envie amostras seguras automaticamente

6. No Tags de escopo Etapa, se sua organização estiver usando tags de escopo, selecione as tags que deseja usar e depois escolha Próximo.

7. No atribuições Etapa, selecione os grupos, usuários ou dispositivos aos quais você deseja aplicar esta política e depois escolher Próximo.

2. Sob Definições de configuração, escolher Editar.

3. No Defensor seção, encontre Permitir proteção em nuvem, e defina -o para Permitido.

4. Role para baixo até Envie o consentimento de amostras, e selecione uma das seguintes configurações:

– Envie todas as amostras automaticamente

– Envie amostras seguras automaticamente

Para saber mais sobre as configurações de antivírus do zagueiro do Microsoft em Intune, consulte a política de antivírus para a segurança do endpoint em Intune.

Use a política do grupo para ativar a proteção da nuvem

- No seu dispositivo de gerenciamento de políticas de grupo, abra o console de gerenciamento de políticas do grupo, clique com o botão direito do mouse no objeto de política do grupo que deseja configurar e selecionar Editar.

- No Editor de gerenciamento de políticas de grupo, Vá para Configuração do computador.

- Selecione Modelos Administrativos.

- Expandir a árvore para Componentes do Windows >Microsoft Defender Antivirus> Maps

Nota As configurações de mapas são iguais à proteção entregue à nuvem.

- Mapas básicos: a associação básica envia informações básicas à Microsoft sobre malware e software potencialmente indesejado que foi detectado no seu dispositivo. As informações incluem de onde vieram o software (como URLs e caminhos parciais), as ações tomadas para resolver a ameaça e se as ações foram bem -sucedidas.

- Mapas avançados: Além das informações básicas, a Associação Avançada envia informações detalhadas sobre malware e software potencialmente indesejado, incluindo o caminho completo para o software e informações detalhadas sobre como o software afetou seu dispositivo.

- Envie amostras seguras (1)

- Envie todas as amostras (3)

O Envie amostras seguras (1) opção significa que a maioria das amostras será enviada automaticamente. Os arquivos que provavelmente conterão informações pessoais ainda serão solicitados e exigirão confirmação adicional. Definindo a opção para Sempre rápido (0) reduzirá o estado de proteção do dispositivo. Configurando -o para Nunca envie (2) Significa que o bloco à primeira vista do Microsoft Defender for Endpoint não funcionará.

Use PowerShell Cmdlets para ativar a proteção da nuvem

Os seguintes cmdlets podem ativar a proteção da nuvem:

Set -mpprefereference -MapsReporting Set -Mppreference avançado -SubMitsampleSconsent SendAllsamples Para obter mais informações sobre como usar o PowerShell com o Microsoft Defender Antivirus, consulte Use PowerShell Cmdlets para configurar e executar o Microsoft Defender Antivirus e o Microsoft Defender Antivirus Cmdlets. Política CSP – Defender também possui mais informações especificamente em -SubMitsampleSconsent.

Você pode definir -SubmetersampleSconsent Para sendSafeSamples (a configuração padrão, recomendada), Neversend ou sempre promotor . A configuração do SendSafeSamples significa que a maioria das amostras será enviada automaticamente. Os arquivos que provavelmente conterão informações pessoais resultarão em um aviso para continuar e exigirão confirmação. As configurações Neversend e sempre promovem o nível de proteção do dispositivo. Além disso, o cenário Neversend significa que o bloco à primeira vista do Microsoft Defender for Endpoint não funcionará.

Use o Windows Management Instruction (WMI) para ativar a proteção da nuvem

MapsReporting SubmitsampleSconsent Para obter mais informações sobre os parâmetros permitidos, consulte o Windows Defender WMIV2 APIS

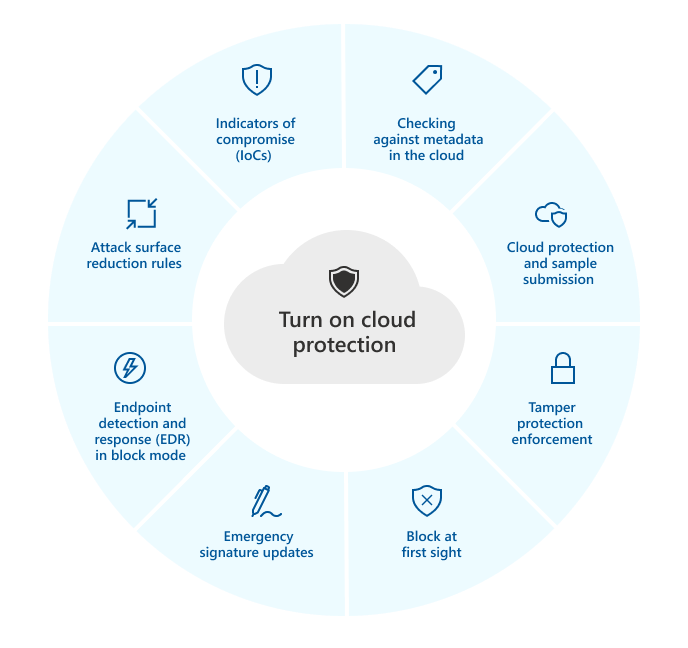

Ligue a proteção em nuvem em clientes individuais com o aplicativo de segurança do Windows

Se o Defina a substituição de configuração local para relatar mapas da Microsoft A configuração de política de grupo está definida como Desabilitado, então o Proteção baseada em nuvem A configuração nas configurações do Windows será acinzentada e indisponível. As alterações feitas através de um objeto de política de grupo devem primeiro ser implantadas em pontos de extremidade individuais antes que a configuração seja atualizada nas configurações do Windows.

- Abra o aplicativo de segurança do Windows selecionando o ícone de escudo na barra de tarefas ou pesquisando no menu Iniciar Segurança do Windows.

- Selecione os Proteção contra vírus e ameaças telha (ou o ícone de escudo na barra de menu esquerda) e depois, sob Configurações de proteção contra vírus e ameaças, Selecione Gerenciar configurações.

- Confirme isso Proteção baseada em nuvem e Envio automático de amostra são trocados para Sobre.

NOTA Se o envio automático da amostra tiver sido configurado com a política de grupo, a configuração será acinzentada e indisponível.

Veja também

- Use Microsoft Cloud Protection no Microsoft Defender Antivirus

- Gerenciador de configuração: Microsoft Defender for Endpoint

- Use PowerShell Cmdlets para gerenciar o Microsoft Defender Antivirus

Se você está procurando informações relacionadas ao antivírus para outras plataformas, consulte:

- Defina as preferências para o Microsoft Defender para endpoint no macOS

- Microsoft Defender para endpoint no Mac

- MacOS Antivirus Policy Settings for Microsoft Defender Antivirus para Intune

- Defina preferências para o Microsoft Defender para endpoint no Linux

- Microsoft Defender para endpoint no Linux

- Configure o zagueiro para o endpoint sobre os recursos do Android

- Configure o Microsoft Defender para endpoint nos recursos do iOS