Resumo do artigo: Ligue ou desative o Windows Security

1. Fraquezas de segurança do Microsoft Windows: O Microsoft Windows sempre priorizou a inovação sobre a segurança, o que levou a vulnerabilidades de segurança em seus sistemas operacionais.

2. Lag entre inovação e segurança: O foco na inovação criou um atraso na abordagem de preocupações de segurança, deixando os sistemas Windows vulneráveis a ataques.

3. A importância da segurança no Windows: Embora a inovação seja importante, a segurança deve ter igual consideração para proteger contra ameaças e atividades maliciosas.

4. O impacto da transformação digital: A rápida mudança para a infraestrutura em nuvem e a transformação digital introduziu novos riscos de segurança que precisam ser abordados nos sistemas Windows.

5. Segurança como recurso: Tradicionalmente, a Microsoft não enfatiza a segurança em seu marketing, que pode criar uma falsa sensação de segurança para os usuários.

6. Riscos de segurança em recursos inovadores: Recursos inovadores no Windows, como Autorun e os compartilhamentos de arquivos de convidados, podem se tornar avenidas para ameaças se não forem devidamente protegidas.

7. Dívida e segurança técnica: Dívida técnica e dependência de certos recursos contribuem para as vulnerabilidades de segurança em sistemas Windows.

8. A vulnerabilidade Follina: A vulnerabilidade Follina é um exemplo recente de uma falha de segurança em uma ferramenta da Microsoft que pode ser explorada para execução de código remoto.

9. O vínculo entre recursos e riscos: O sucesso dos recursos de produtividade no MS Office pode levar à exploração de vulnerabilidades em outras ferramentas.

10. A crescente relevância da segurança: Em um mundo onde as ameaças à segurança são predominantes, a segurança do Windows Access está se tornando mais crucial do que a inovação pura.

1. Qual é a principal fraqueza no Microsoft Windows?

A principal fraqueza no Microsoft Windows é a priorização da inovação sobre a segurança.

2. Por que existe um atraso entre inovação e segurança nos sistemas Windows?

Há um atraso porque a segurança é frequentemente considerada uma reflexão tardia, com a inovação tendo precedência.

3. Como a transformação digital afetou a segurança do Windows?

A transformação digital introduziu novos riscos de segurança que precisam ser abordados nos sistemas Windows.

4. Como a segurança do mercado da Microsoft em comparação com outros fornecedores?

A Microsoft considera vagamente a segurança como um recurso e não o comercializa fortemente como a Apple.

5. Qual o papel dos recursos inovadores nos riscos de segurança do Windows?

Recursos inovadores, se não forem protegidos adequadamente, podem se tornar avenidas para ameaças nos sistemas Windows.

6. Qual é o impacto da dívida técnica na segurança do Windows?

Dívida técnica e dependência de certos recursos contribuem para as vulnerabilidades de segurança em sistemas Windows.

7. Qual é a vulnerabilidade Follina?

A vulnerabilidade Follina é uma vulnerabilidade de execução de código remoto de dia zero em uma ferramenta da Microsoft que pode ser explorada por e-mails de phishing.

8. Como os recursos de produtividade são vinculados aos riscos de segurança?

O sucesso dos recursos de produtividade no MS Office pode levar à exploração de vulnerabilidades em outras ferramentas.

9. Por que a segurança está se tornando mais relevante nos sistemas Windows?

A segurança está se tornando mais relevante devido à prevalência de ameaças à segurança e ao seu impacto prejudicial nas organizações.

10. Qual é a principal falha no Microsoft Windows?

A principal falha no Microsoft Windows é a dependência de privilégios administrativos, que podem criar vulnerabilidades de segurança.

Ative ou desative o Windows Security

Aqui’s o que você pode fazer com ATP:

O lado sombrio do Microsoft Windows – privilégio administrativo e acesso às fraquezas de segurança

Não há como negar que o Microsoft Windows tem uma clara vantagem de mercado quando se trata de seus ecossistemas de TI. Nenhum outro fornecedor produziu um par de sistemas operacionais de servidor e desktop de sucesso que se destaca em compatibilidade, autenticação, produtividade e arquitetura, e há benefícios claros em ter uma arquitetura de desktop e servidor integrada que é baseada na mesma plataforma subjacente.

A Microsoft Solutions, no entanto, tem uma falha que as atormenta desde o Windows for Work Groups 3.11 Em meados dos anos 90: a segurança no Windows sempre foi uma reflexão tardia que foi lentamente reprojetada de volta à solução. Repetidas vezes, a segurança tomou um banco de volta à inovação – e mais recentemente, para a rápida transformação digital e muda para a infraestrutura de nuvem moderna.

Este blog irá explorar:

- Fatores que contribuem para o atraso entre inovação e segurança no ecossistema do Microsoft Windows (i.e. dívida técnica)

- Os maiores problemas com os riscos criados por esse atraso de segurança

- Maneiras comprovadas de mitigar e até eliminar ameaças inerentes ao ecossistema da Microsoft.

Por que a segurança é o maior e mais persistente obstáculo para o Microsoft Windows

Tradicionalmente, a segurança tem sido uma consideração secundária quando a inovação é o principal fator para uma tecnologia. Isso não mudou desde meados dos anos 90. A inovação do sistema operacional e seus recursos ainda é aclamada como a coisa mais importante, porque a percepção insiste que a tecnologia precisa existir na borda sangrenta de sua indústria se for permanecer relevante.

Com o dito acima, alguns fornecedores, como a Apple, parecem desenvolver e segurança e inovação no mercado. A Microsoft, no entanto, considera vagamente a segurança de um recurso. Embora seja uma opinião discutível, a história dos produtos de cada fornecedor sugere essa conclusão, e seu marketing reforça esse sentimento. Lembre -se de quando a Apple Marketing afirmou que o MacOS não conseguiu um vírus de computador? Todos nós sabemos melhor agora. O Microsoft Windows nunca adotou o marketing de segurança de qualquer tipo de maneira semelhante – independentemente de ser verdadeira ou falsa.

Considere a transição para a transformação em nuvem ou digital, ambos acelerados pelos requisitos de trabalho de qualquer lugar, normalizados durante a pandemia. Mas também considere recursos como a Autorun para CD/DVDs e mídia removível USB, compartilhamentos de arquivos de convidados e até acesso ao sistema operacional raiz via C#. Na época, estes onde grandes idéias – inovações que emprestaram uma vantagem competitiva necessária. Mas a natureza rápida da inovação também se presta ao risco. Se a segurança dessa inovação for uma reflexão tardia, os atores de ameaças podem aprender rapidamente a explorar e usar essas inovações como condutos para atividades maliciosas.

Uma análise do que poderia dar errado e como garantir esses recursos inovadores só aparece depois que uma vulnerabilidade é descoberta e uma exploração está determinada a apresentar um risco ao negócio. Afinal, com todos os recursos em nuvem do OneDrive, Dropbox, Google Drive, etc., Por que usamos compartilhamentos de arquivos baseados em servidor em um ambiente? Além disso, com todas as soluções avançadas de acesso remoto no mercado, por que ainda usamos o RDP? É porque temos dívida técnica e outras soluções, como utilidades de backup que dependem deles. Todos foram desenvolvidos e lançados com inovação em mente e segurança adicionada como uma reflexão tardia.

Os recursos da Microsoft criaram ajuda a criar e modernizar nossa infraestrutura de tecnologia da informação, mas também introduzem riscos e, em alguns casos, esse risco agora é completamente inaceitável e deve ser mitigado.

Caso em questão – a vulnerabilidade Follina

A vulnerabilidade Follina é um exemplo do que pode dar errado quando as considerações de segurança do Windows Access entram em vigor após um produto’s lançamento. A vulnerabilidade Follina é uma vulnerabilidade de código remoto de zero dia (RCE) (CVE-2022-30190p) que foi descoberto na ferramenta de diagnóstico de suporte à Microsoft (MSDT). Ele permite que um invasor execute o código arbitrário usando um documento malicioso do Microsoft Office. Follina é mais frequentemente explorada por e -mails de phishing.

De acordo com a Microsoft, “Um invasor que explora com sucesso essa vulnerabilidade pode executar código arbitrário com os privilégios do aplicativo de chamada. O invasor pode então instalar programas, visualizar, alterar ou excluir dados ou criar novas contas no contexto permitido pelo usuário’s direitos.”

O sucesso da automação, produtividade e recursos no MS Office, portanto, levou à exploração de uma vulnerabilidade (Follina) em uma ferramenta de sistema operacional usada para diagnosticar problemas. O agrupamento dos dois é um dos motivos pelos quais isso é o ataque e um estudo de caso para possíveis vetores de ataque futuros.

O que’S mudou – por que esses riscos de segurança são inaceitáveis hoje?

Até então, a segurança tem sido frequentemente vista como um obstáculo à inovação, porque a implementação de verificações de segurança adequadas pode retardar a inovação a ponto de perder sua vantagem competitiva ou ser considerada menos relevante. Agora, em um mundo onde as ameaças à segurança são tão galopantes, maliciosas e visivelmente prejudiciais para organizações, o Windows Access Security – e segurança inovadora – pode ser mais relevante do que a mera inovação sozinha.

A maior falha do Microsoft Windows: privilégios administrativos

A vulnerabilidade Follina é uma conseqüência de uma falha que infesta todos os dispositivos de computação e é especialmente doloroso para o Microsoft Windows: privilégios administrativos. A remoção de privilégios administrativos e a aplicação de menos privilégios (privilégios apenas o suficientes, além de acesso just-in-time), impedirá que a maioria dos malware e invasores executem o movimento lateral.

Como o grande malware e os ataques da grande maioria exigem privilégio de executar, o que também pode significar utilizar movimentos laterais e escalada de privilégio para obter o nível necessário de acesso, o princípio do menor privilégio (POLP) oferece uma quantidade significativa de poder cibernético de proteção. Ter Polp no lugar significa um atacante’O código s executará apenas no contexto do usuário -alvo, posando muito menos riscos para um usuário padrão sem privilégios administrativos do que faria com um usuário administrativo local. Isso representa o maior ajuste estratégico que uma organização pode fazer no gerenciamento de contas do Windows para os usuários finais para mitigar esse problema persistente.

Os privilégios administrativos nem sempre são e inerentemente uma coisa ruim – o problema existe onde as organizações falham ou são incapazes de fazer cumprir o controle granular sobre seus privilégios de administrador. Voltando às versões mais antigas do Windows com redes incorporadas, os direitos administrativos permitiram que você fizesse e acesse qualquer coisa em sua rede. Naquela época, o próprio sistema operacional não tinha segurança embutida para controlar o acesso granular e fornecer acesso e segregação baseados em funções. Naqueles tempos, a maioria dos profissionais de TI apenas deu a todos os direitos administrativos ao seu sistema local, porque era a maneira mais fácil de garantir que todos tivessem os níveis variados de acesso necessários para fazer seus empregos. Os riscos de provisionar os direitos do administrador não foram bem compreendidos, e a característica básica de ser um administrador local foi adotado em quase todos os lugares.

A falta de controle granular sobre os privilégios administrativos continua sendo um problema para muitas organizações hoje. Isso é especialmente verdadeiro para ambientes que tentaram mitigar o risco, distribuindo duas credenciais: uma como usuário padrão para trabalho diário e outro como administrador para tarefas que precisam de privilégios elevados. Quando esses dois estão operando juntos na mesma estação de trabalho, o risco para o meio ambiente é alto devido a ataques de escrita à memória, como passagens e ferramentas de roubo de senha, como Mimikatz, que podem roubar segredos de processos ativos. Atualmente, a inovação do sistema operacional ainda está por trás do risco de segurança, e até técnicas como o EMET, foram aparafusadas.

Uma vez que um aplicativo, malware ou usuário ganha direitos administrativos, eles podem efetivamente fazer qualquer coisa com o sistema. Imagine o que acontece quando uma conta do superusuário é violada. Um ator de ameaças pode ter acesso ilimitado a toda a sua rede pelo tempo que levar para que sua organização detecte a violação. A ameaça se expande ainda mais em escopo se essa credencial for válida em vários sistemas. Mesmo as ferramentas projetadas para proteger contra direitos administrativas podem ser frustradas com alguma criatividade e hackers usando o movimento lateral e a exploração de vulnerabilidades (i i.e. escalada de privilégios).

Qual é a melhor maneira de gerenciar ameaças aos privilégios administrativos?

Remova os direitos administrativos de todos os usuários sempre que possível e sempre que possível! Os direitos administrativos ainda não evoluíram o suficiente para serem seguros, e a melhor maneira de realmente gerenciar essa ameaça é considerar alternativas. A abordagem mais eficaz é remover literalmente os direitos administrativos em qualquer lugar possível e lidar com quaisquer tarefas que exijam privilégios elevados como uma exceção, e não a norma. Isso é verdade desde o Windows XP, que espero que não esteja mais presente em seu ambiente. No entanto, o problema de acesso privilegiado ainda existe até nas mais recentes soluções da Microsoft.

Quão eficaz é remover os direitos de administrador como uma estratégia de mitigação?

De acordo com o Relatório de Vulnerabilidades da Microsoft BeyondTrust, as descobertas 2015-2020 indicaram que até 75% das vulnerabilidades críticas poderiam ter sido atenuadas pela remoção de direitos de administrador. Com base nessas tendências e uma compreensão do cenário do Windows Microsoft, a edição de 2022 do relatório estima a remoção dos direitos do administrador e a aplicação do menor privilégio para serem fundamentais para o gerenciamento contínuo das vulnerabilidades do Windows e a redução geral da superfície do ataque.

Como a especialista em segurança cibernética Sami Laiho, bolsista técnica sênior, MVP, compartilhou na edição de 2022 do relatório, ele observou que seus clientes experimentam 75% menos ingressos da mesa de serviço e 65% menos reinstalações de computadores após a remoção de direitos de administrador.

Os computadores funcionam melhor quando você não’Temos privilégios para quebrá -los.

Sami Laiho, Senior Technical Bellow, MVP (Microsoft Vulnerabilidades Relatório 2022)

Como os dados sugerem, se as equipes de informação e segurança realmente removem os privilégios do administrador, o risco para seus ambientes diminuirá drasticamente. Eles também terão mais probabilidade de atender às iniciativas de conformidade, requisitos de seguro cibernético e permanecer consistentes com os princípios de confiança zero. Patching nem sempre é possível ou desejável. É por isso que a remoção dos direitos do administrador é considerada uma etapa tão crucial na estratégia de redução de risco do Windows.

Microsoft Windows hoje – tem o padrão de ameaça continuado?

No passado, o Microsoft Windows permitiu que suas preocupações de segurança do Windows atrasassem as de seus sistemas operacionais. No entanto, o Windows Security amadureceu significativamente nos últimos anos para abordar melhor alguns desses problemas. De acordo com os dados compilados pelo Relatório de Vulnerabilidades da Microsoft BeyondTrust 2022:

- O número de vulnerabilidades nos sistemas operacionais do Windows caiu para 507 (de 907 em 2020).

- As vulnerabilidades do Windows diminuíram 40% A / A

- As vulnerabilidades do Windows Server diminuíram 41% YOY

- As vulnerabilidades críticas do Windows diminuíram 50% YOY

Que as vulnerabilidades críticas do Windows nos últimos cinco anos refletem o Windows Microsoft’S Investimento contínuo na construção de um sistema operacional mais seguro. A imagem geral da vulnerabilidade, no entanto, permanece mista à medida que as razões para as reduções de vulnerabilidade permanecem um pouco ilusórias. A diminuição pode ser resultado de:

- Melhores práticas de segurança e codificação

- O fim da vida para produtos como o Windows 7

- A mudança de serviços para a nuvem

- Ou, provavelmente, uma combinação dos três.

Embora a maioria das vulnerabilidades do Microsoft Windows para 2021 tenha indicado os altos riscos da tecnologia local, o fato de a maioria das organizações estar mudando para a nuvem representa uma alteração potencial notável para o padrão de ameaça. Uma mudança para a nuvem pode potencialmente melhorar uma organização’a segurança fornecendo uma maneira mais eficiente de mitigar riscos e remover o ônus da remediação da equipe de segurança de TI. Isso não significa que as vulnerabilidades em nuvem não existem, mas elas estão sendo remediadas pelo provedor de SaaS.

Importante observar é que, até a redação deste artigo, os fornecedores de SaaS não são obrigados a publicar CVEs como seus colegas no local. Em última análise, isso torna difícil para qualquer pessoa reunir estatísticas sobre o impacto das vulnerabilidades na nuvem, a menos que sejam realmente exploradas. Isso reforça a importância de remover os direitos administrativos para ajudar a mitigar a exploração, independentemente do ativo no local ou na nuvem.

A Microsoft forneceu uma solução para as ameaças que o sistema operacional enfrenta todos os dias, ao ser controlado pela pessoa comum. Uma das ameaças mais profundas, direitos administrativos para usuários finais, pode ser resolvido simplesmente fazendo com que todos sejam um usuário padrão.

No relatório de vulnerabilidades da Microsoft 2022, Russell Smith, diretor editorial da Petri TI KnowledgeBase, pede que “É fundamental que as organizações continuem a gerenciar cuidadosamente o uso de privilégios administrativos para proteger contra vulnerabilidades na Microsoft’s software.” Smith acrescenta isso, “Apesar da importância de executar com privilégios de usuário padrão para proteger sistemas e dados, ainda não é possível gerenciar nativamente no Windows hoje. As organizações precisam gerenciar o acesso privilegiado em pontos de extremidade de uma maneira flexível e segura que reduz os riscos para os negócios, permitindo que os funcionários façam seu trabalho”.

Se um usuário final realmente precisar de direitos administrativos locais para alguma tarefa obscura, existem ferramentas nativas da Microsoft e fornecedores de terceiros para acomodar os casos de uso sem o risco de distribuir credenciais administrativas secundárias. Embora isso possa parecer um “parafuso ligado” Abordagem para o problema original, é uma solução viável com méritos, como documentar o acesso privilegiado para iniciativas de conformidade regulatória.

Gerenciamento de privilégios para Windows

Quando se trata de soluções de terceiros que podem anexar o Windows Access Security sem interromper a funcionalidade nativa que tornou o Microsoft Windows tão bem-sucedido, Russell Smith coloca além do gerenciamento de privilégios da Trust para Windows no topo.

Ative ou desative o Windows Security

Quando você obtém um novo dispositivo e inicia o Windows 10 pela primeira vez, a proteção antivírus que vem instalada com o dispositivo é o seu aplicativo de segurança padrão. No entanto, o Windows Security está pré-instalado e pronto para você usar a qualquer momento.

Se você deseja usar a segurança do Windows, desinstale todos os seus outros programas antivírus e a segurança do Windows será automaticamente ativada. Você pode ser solicitado a reiniciar seu dispositivo.

Observação: Nas versões anteriores do Windows 10, o Windows Security é chamado Windows Defender Security Center.

Precisa de mais ajuda?

Quer mais opções?

Explore os benefícios da assinatura, navegue em cursos de treinamento, aprenda a proteger seu dispositivo e mais.

As comunidades ajudam você a fazer e responder a perguntas, dar feedback e ouvir especialistas com rico conhecimento.

Microsoft Security and Your Business: Microsoft Defender

À medida que as empresas expandem e adotam sistemas técnicos mais avançados, suas superfícies de ataque crescem e as soluções de segurança cibernética se tornam ainda mais essenciais. Se eles sofrem perda de dados ou um sistema intencional, as empresas que são vítimas de ataques cibernéticos colocam seus funcionários’ e partes interessadas’ segurança em risco.

Devido ao grande número de planos de suporte de segurança cibernética no mercado, pode ser complicado verificar qual é melhor se adequar ao seu negócio’s necessidades. Quer sua empresa seja baseada em Brisbane ou em uma pequena empresa que merece mais, os programas de segurança que você implementa em sua infraestrutura de TI devem proteger você e seus dados confidenciais o tempo todo.

A mais recente resposta da Microsoft para isso – Microsoft 365 Defender (Microsoft Defender) – pode conter as medidas de segurança que sua empresa precisa para reforçar seus sistemas de TI e proteger o futuro da sua empresa.

O que é o Microsoft Defender?

Microsoft 365 Defender é um conjunto de soluções de segurança projetadas para proteger sua empresa’s pontos de extremidade e infraestrutura geral de TI. Ele oferece vários recursos e ferramentas de proteção para digitalizar, detectar e diagnosticar ameaças em potencial que interagem com os sistemas local ou nuvem da sua empresa.

Mais especificamente, o Microsoft 365 Defender cobre cinco soluções para a segurança da sua empresa’s Rede Digital. Estes são:

- Microsoft Defender for Cloud Apps – um corretor de segurança de acesso em nuvem anteriormente conhecido como Microsoft Cloud App Security. Aplica protocolos de segurança/acesso à sua empresa’s Aplicativos em nuvem.

- Microsoft Defender for Office 365 – Uma camada de segurança adicional para o SharePoint, OneDrive, Exchange Online e equipes.

- Gerenciamento de vulnerabilidades da Microsoft Defender – um conjunto de ferramentas que podem identificar, estudar e resolver possíveis fraquezas em seus sistemas.

- Microsoft Defender for Identity – usa o software de análise para estudar como os usuários autorizados usam seus sistemas. Ele sinaliza atividade suspeita e a investiga.

- Defensor da Microsoft para endpoint – monitora uma organização’s pontos de extremidade para ajudar a impedir que as ameaças cibernéticas digitem seus sistemas.

Para manter isso simples, cada solução de segurança recrega software altamente avançado que estuda o comportamento de seus sistemas e seus usuários. Você pode pensar em cada programa como um serviço de suporte capaz de identificar atividades suspeitas, mantendo você atualizado.

Enquanto a escala do zagueiro’As habilidades podem parecer esmagadoras, sua empresa pode ter certeza de que a Microsoft’S Soluções de segurança abrangentes colocam seus interesses em primeiro lugar e o trabalho é o mais livre de estresse possível para você.

Por que as empresas devem usar o Microsoft Defender’S Programas?

Para criminosos cibernéticos, todas as empresas são minas de ouro. Organizações que não usam Microsoft’As ferramentas de segurança podem tornar a si mesmas e seus dados vulneráveis a uma horda de ameaças.

Alguns riscos comuns de segurança cibernética incluem:

- Ataques de phishing – quando um hacker assume a identidade do usuário de uma rede na tentativa de roubar outro’s credenciais.

- Malware-um termo para todos os fins usado para se referir a vírus e software malicioso com intenção de violar uma rede’s quadro de segurança.

- Ransomware – malware que pode criptografar os arquivos de uma empresa e segurá -los para resgate.

- Negação de serviço distribuída (DDoS)-Quando dispositivos infectados anteriormente (bots) liberam um enxame de solicitações de conexão na rede ou site de uma vítima, resultando em uma falha ou velocidade reduzida do sistema.

De acordo com a Universidade Edith Cowan, as empresas australianas perderam US $ 33 bilhões no ano financeiro de 2020-21 . Para empresas menores que não gerenciaram suporte de TI, infraestrutura ou fundos para se proteger, o Cybercrime tem o potencial de desfazer seu trabalho duro.

A segurança cibernética é mais do que apenas um problema de mesa de serviço. Além de educar a equipe sobre práticas seguras e exercer cautela em aplicativos da web, as empresas podem se preparar melhor usando soluções definidas como as encontradas no Microsoft Defender para garantir que seus sistemas de TI sejam protegidos de hackers, violações de dados e o pior que o cibernético pode jogar neles.

Benefícios do uso de soluções do Microsoft Defender

Assim como o suporte remoto de TI ou sua empresa’S Regulares, o Microsoft 365 Defender está de costas e coloca sua segurança no topo de sua lista de prioridades. Então, em vez de gastar seu tempo e recursos pesquisando seus sistemas, você pode se concentrar em outros aspectos do seu negócio, como o upse-sking de seus funcionários ou planejando o próximo movimento de mudança de jogo da sua empresa.

A seguir, são os principais benefícios do uso do Microsoft Defender’S Software em seu negócio:

Integra -se perfeitamente aos produtos da Microsoft

Para empresas cuja estrutura digital é composta quase entusiasmada por produtos da Microsoft, Defender’S Programas pode não ter problemas para se comunicar com outras plataformas e serviços de segurança em todo o seu negócio. Além disso, a chance de encontrar uma questão de integração pode ser significativamente reduzida.

Sistema 24/7 e monitoramento de endpoint

Criado por uma empresa tão respeitável quanto a Microsoft, Microsoft 365 Defender’As soluções S são uma amalgamação das mais recentes ferramentas antivírus, tecnologia em nuvem e software de segurança proativo.

Devido ao fato de suas soluções e produtos enfrentarem um sistema’S Segurança Cibernética em várias áreas, Microsoft Defender’S APLICAÇÕES (quando reunidas) são efetivamente uma estrutura de segurança abrangente capaz de identificar, investigar e atenuar ameaças cibernéticas lançadas contra o seu negócio 24/7.

Base na nuvem

Qualquer software criado para a nuvem (e seus dados) é facilmente acessível por dispositivos com conexões confiáveis da Internet, não importa onde estejam localizadas. Defensor’Os programas são alimentados pela infraestrutura em nuvem e pela Internet. Usando aprendizado de máquina e inteligência artificial (IA) para identificar e sentir ameaças, é constantemente atualizado sobre os mais recentes protocolos e vulnerabilidades de segurança, fornecendo proteção em tempo real contra ameaças emergentes.

Segurança cibernética otimizada para o seu negócio

Todos os dias, os cibercriminosos tentam ficar à frente da curva, criando mais malware destrutivo para empresas inocentes. O software antivírus geralmente pode servir como boa proteção contra essas ameaças e não faz nada além de apoiar você e seu negócio movimentado.

A Microsoft e os especialistas em segurança cibernética da essencial Tech usaram seus conhecimentos para oferecer suporte a Brisbane’s Muitas empresas alimentadas pela Microsoft. Converse com a equipe hoje para ver como sua empresa pode se proteger com o Microsoft 365 Defender.

Tenho alguma dúvida?

Ouvimos e aprendemos a entender seus desafios de negócios, para que possamos fornecer soluções eficazes que atendam às suas necessidades de negócios específicas. Fale com um especialista agora!

3 maneiras pelas quais os recursos de segurança de negócios do Microsoft 365 ajudam a manter seus dados seguros

Considere isto. Nos 30 ou 40 segundos, você leva para escrever uma mensagem de texto simples, as pessoas com más intenções estão ganhando acesso a alguém’s dados comerciais. Um estudo recente da Universidade de Maryland mostrou que os criminosos cibernéticos estão se infiltrando nos dados comerciais uma vez a cada 39 segundos. De fato, alguns computadores deste estudo foram atacados em média 2.244 vezes por dia!

Você sabia que 43% dos ataques cibernéticos estão sendo direcionados para pequenas empresas? Se você administra uma pequena empresa, isso’é difícil de engolir. Felizmente, existem maneiras de se proteger.

A Microsoft 365 Business anunciou recentemente uma nova série de recursos de segurança, que incluem várias ferramentas para manter um negócio a salvo de olhos indiscretos. Nós’Junte um guia simples que o ajudará a entender esses recursos e como você pode usá -los para proteger seus dados.

Saiba como o Microsoft 365 é um ótimo complemento para o seu portfólio com nosso e -book

O que é Microsoft 365 Business?

Antes de entrarmos nos detalhes, pensamos que nós’D Dê -lhe um pouco de experiência sobre os negócios da Microsoft 365. O que é e por que você precisa?

Microsoft 365 Business Combines Office 365 com mobilidade e segurança corporativa. Esta solução robusta foi projetada para fornecer às empresas todos os recursos necessários para executar um negócio mais seguro e eficiente: produtividade, segurança avançada e gerenciamento de dispositivos.

Seus dados são vulneráveis

Olhe a sua volta. Os trabalhadores estão gastando mais tempo fora do escritório e compartilhando muitos documentos sensíveis com seus colegas em seus dispositivos móveis. Isso faz com que muitas pequenas empresas sejam alvos ideais para ataques cibernéticos. Você sabia que 28% dos funcionários usam pelo menos um dispositivo não aprovado para complementar as ferramentas fornecidas por sua empresa? Esses tipos de práticas deixam a porta aberta a violações de dados sérias.

Nos parágrafos seguintes, nós’mostrarei como as empresas da Microsoft 365 podem proteger seus dados, concentrando -se em três principais benefícios de segurança:

- Microsoft 365 Business Security Center

- Recursos de conformidade

- Office 365 Proteção Avançada de Ameaças

1. Microsoft 365 Business Security Center

Gerenciar a segurança pode ser um grande desafio. Existem tantas soluções no mercado e cada uma tem seu próprio conjunto de controles que precisam ser configurados para uso em diferentes situações. A Microsoft 365 Business criou um centro de segurança que permite monitorar sua segurança, configurar dispositivos, usuários e aplicativos. Você’LL também receber alertas para atividades suspeitas. Esses recursos podem ser ativados como você precisa deles.

- Definir configurações de gerenciamento de aplicativos para dispositivos Android ou iOS: Isso inclui a exclusão de arquivos de um dispositivo inativo após um período definido, criptografar arquivos de trabalho e exigindo que os usuários defina um pino.

- Definir configurações de proteção de aplicativos para dispositivos Windows 10: Use esta configuração para ativar a criptografia Bitlocker para ajudar a proteger os dados, caso um dispositivo seja perdido ou roubado. Você também pode permitir que o Windows Defender Exploit Guard forneça proteção avançada contra o ransomware.

- Remova os dados da empresa dos dispositivos: Você pode limpar remotamente os dados da empresa se um dispositivo for perdido ou roubado ou se um funcionário deixar sua empresa. NOTA Depois de limpar um dispositivo, você não pode restaurá -lo posteriormente.

- Redefina os dispositivos Windows 10 para configurações de fábrica: Uma redefinição de fábrica removerá todos os aplicativos e dados que você instalou em um dispositivo e reverte -o para as configurações originais que ele teve quando você o comprou pela primeira vez.

- Intune no portal do Azure: Este serviço baseado em nuvem se concentra em aplicativos móveis e gerenciamento de dispositivos. Ele se integra ao Microsoft 365 e do Azure Active Directory para controlar quem tem acesso aos seus dados e o que exatamente eles podem ver. Ele também permite que você permaneça produtivo e mantenha sua empresa’s protegidos por dados. Aqui’s o que faz:

- Protege as informações da sua empresa, controlando a maneira como os usuários acessam e compartilham informações

- Define regras e definir configurações em dispositivos pessoais e de propriedade da organização para acessar dados e redes

- Implanta e autentique aplicativos em dispositivos, tanto no local quanto no celular

- Garante que dispositivos e aplicativos sejam compatíveis com seus requisitos de segurança

2. Conformidade

A conformidade será um grande problema em 2020 e além. Aqui estão alguns dos recursos do Microsoft 365 Business que ajudarão você a manter os padrões de conformidade e regulamentação.

- Prevenção de perda de dados (DLP): Você pode configurar o DLP para detectar informações confidenciais automaticamente, como números de cartão de crédito e números de seguridade social para evitar o compartilhamento fora da sua empresa. O Office 365 também possui ferramentas de DLP para ajudá -lo a proteger o conteúdo para cumprir os padrões de regulamentação do HIPAA e de proteção de dados (GDPR).

- Troca de arquivamento online: Use este recurso para arquivar mensagens com backup de dados contínuos. Armazene um usuário’s e -mails, incluindo itens excluídos, caso eles’é necessário mais tarde para descoberta ou restauração. Mesmo que os usuários tentem excluir seus e -mails, você ainda poderá acessá -los para o EDiscovery.

- Etiquetas de sensibilidade: Este recurso inclui todos os elementos do Plano de Proteção de Informações do Azure 1. Você pode aplicar rótulos específicos para controlar o acesso a informações confidenciais em email e documentos. aqui estão alguns exemplos:

- Não encaminhe

- Não copie

- Confidencial

- Altamente confidencial

- Encrypt

3. Office 365 Proteção Avançada de Ameaças

O Office 365 possui mais de 1.000 controles de segurança e privacidade para atender aos padrões internacionais, regionais e do setor. Proteção Avançada de Ameaças (ATP) protegerá sua empresa contra ataques sofisticados desconhecidos que estão ocultos em anexos e links de e -mail. Ele também fornece uma defesa sólida contra ameaças de dia zero,* ransomware e outros malware.

Aqui’s o que você pode fazer com ATP:

- Digitalize anexos de email

- Digitalize endereços da web em mensagens de e -mail e documentos do escritório

- Identifique e bloqueie arquivos maliciosos em bibliotecas online

- Verifique as mensagens de email para uma falsificação não autorizada

- Detectar quando alguém tenta se passar por usuários e uma organização’s domínios personalizados

- Crie políticas de senha que exigem que os usuários redefinam suas senhas após um período específico

*As ameaças de dia zero são vulnerabilidades de software que ocorrem antes que um desenvolvedor possa lançar um patch oficial ou atualizar a correção do problema.

Preocupado por você ter perdido um lugar em seus clientes’ segurança? Faça nossa avaliação de segurança e construa sua oferta na base certa

Recursos de segurança da Microsoft

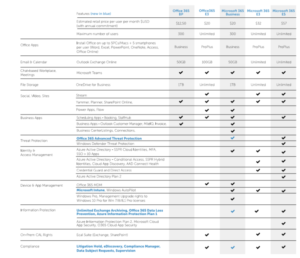

A tabela a seguir lhe dará uma idéia melhor dos recursos de segurança disponíveis no Office 365 e Microsoft 365 Business.

Conclusão

Nós’Só arranhou a superfície sobre todos os recursos de segurança disponíveis com o Microsoft 365 Business. Como mencionamos anteriormente, a segurança e a conformidade de dados só se tornarão mais importantes à medida que o tempo passa. Esteja preparado. Um estudo recente mostrou que 54% dos pequenos empresários pesquisados não’T tem um plano para lidar com um ataque cibernético. Quer mais informações? Converse com um de nossos especialistas em segurança hoje!

Escrito pelos colaboradores da equipe Sherweb @ Sherweb

Como fornecedor de soluções em nuvem de valor agregado, a Sherweb se dedica a fornecer mais para seus parceiros, clientes diretos e rede estendida. O blog Sherweb é apenas um exemplo de como fazemos isso acontecer, e os membros da nossa equipe frequentemente colaboram no conteúdo para garantir que seja o mais benéfico possível para nossos leitores. Se você gosta do que vê aqui, o encorajamos fortemente a se inscrever!

Padrões de segurança da Microsoft – uma etapa na direção certa, mas os clientes devem fazer mais

Entendemos que a segurança do Office 365 pode ser difícil e complexa. Enquanto continuamos a ver ataques comuns relacionados à identidade contra autenticação como spray de senha, reprodução, phishing e aumento de malware para hoje’é o mundo incerto, é imperativo que entendamos a Microsoft’s “Padrões de segurança”.

Neste blog, discutiremos os padrões de segurança no Azure Active Directory (Azure AD) e como facilitar. A Microsoft está disponibilizando os padrões de segurança para todos, então este é um tópico muito importante . Também discutiremos alguns dos recursos legados que estão sendo preteridos e por que isso deve importar para você. Por fim, abordaremos a adoção atual do controle de segurança pela indústria, por que parte da nova configuração não é o fim da sua jornada de segurança do Microsoft, mas é um bom lugar para começar a ter uma longa e bem -sucedida jornada de segurança. Então deixe’S começar.

Se você criou um novo inquilino do Office 365 recentemente, ou se administrar um ambiente do Office 365, você deve ter notado algumas alterações .

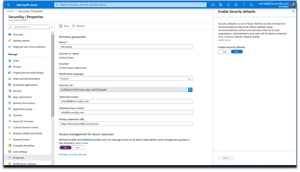

Primeiro – como você pode ver nas capturas de tela a seguir, novos inquilinos são criados com ‘Padrões de segurança’ habilitado:

Segundo, os usuários do Azure Active Directory verão que algumas políticas de acesso condicional da linha de base foram preteridas e não podem mais ser usadas, conforme apresentado na captura de tela a seguir:

Então – o que são ‘Padrões de segurança’, E por que alguns recursos herdados estão sendo preteridos agora?

Segurança atual do Active Directory

Em 9 de janeiro, a Microsoft anunciou os padrões de segurança para clientes do Azure Active Directory.

Desde 2012, a equipe de proteção da Microsoft Identity implementou padrões de segurança para contas de consumo (e -mails pessoais, contas Xbox, Skype, etc.). Isso incluiu requisitos para autenticação multifator.

A Microsoft observou benefícios de segurança significativos com essas mudanças – a capacidade de desafiar os usuários quando o risco foi identificado levou a uma diminuição de 6x na taxa de comprometimento. Mesmo quando os usuários aumentam, há menos contas comprometidas da Microsoft do que nunca.

Em 2014, a Microsoft começou a disponibilizar essas tecnologias para clientes organizacionais do Azure Active Directory (A AD). Esses controles realmente funcionam – a telemetria da Microsoft indica que mais de 99.9% do compromisso da conta da organização pode ser interrompido simplesmente usando o MFA e desativando a autenticação do legado. No ano passado, o Google Research declarou que os procedimentos de recuperação de contas (usando o MFA quando atividade suspeita são identificados) podem bloquear até 100% dos bots automatizados, 99% dos ataques de phishing a granel e 66% dos ataques direcionados que ocorreram durante suas investigações . (https: // segurança.Googleblog.com/2019/05/nova pesquisa-como-efetiva-é-Basic.html) .

Infelizmente, o que as ferramentas estão em vigor para que os clientes parem de ataques, a adoção real desses recursos é significativamente baixa. Apesar dos esforços significativos, Microsoft’A medição mais otimista do uso de MFA mostra que apenas cerca de 9% dos usuários organizacionais já viam uma reivindicação de MFA.

Na Securesky, infelizmente observamos as mesmas condições que a Microsoft faz. Exemplo de pontuações seguras médias para várias verticais de clientes são apresentadas abaixo – linhas planas, sem melhorias ao longo da vida do meio ambiente .

Média de pontuação segura CSP/MSP

Manufatura de pontuação segura média

Score seguro de saúde

Padrões de segurança

A Microsoft precisava fazer uma abordagem diferente – para proteger as contas organizacionais, como fazem com contas de consumo. Os padrões de segurança fornecem configurações padrão seguras que a Microsoft gerencia em nome das organizações para manter os clientes seguros até que estejam prontos para gerenciar sua própria segurança de identidade.

Quais são os padrões de segurança? Para começar, a Microsoft está fazendo o seguinte:

- Exigindo que todos os usuários e administradores se registrem no MFA.

- Desafiando usuários com MFA – principalmente quando eles aparecem em um novo dispositivo ou aplicativo, mas mais frequentemente para funções e tarefas críticas.

- Desativar a autenticação de clientes de autenticação herdada, que podem’T do MFA.

Esses controles são destinados a organizações que não estão configurando sua própria segurança . Se você definiu configurações de segurança em seu próprio ambiente, a Microsoft está’T Indo para entrar e mudar suas configurações – clientes que já estão usando acesso condicional não verão os padrões de segurança implementados em seu inquilino .

Um grande passo à frente

Securesky está feliz em ver a autenticação multosft da Microsoft Multi-Factor como parte dos padrões de segurança. É um controle crítico para proteger os ambientes do Office 365.

A grande questão é: as empresas responderão à Microsoft’cutucada para configurar com segurança seu ambiente O365 e Azure, espero que a história não esteja’t um indicador.

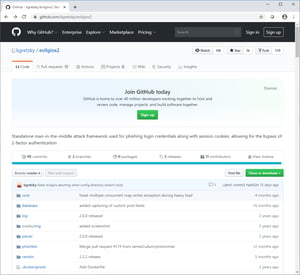

No entanto, a autenticação multifator não é uma bala de prata. Com a adoção mais ampla do MFA, prevemos ver mais técnicas de ataque projetadas para contorná -lo. Aut autônoma de vários fatores protege contra a adivinhação de palavras de P . No entanto, é fundamental lembrar que uma autenticação de NY que depende de algo que o usuário conhece e digita pode ser phishd. Os ataques contra o MFA incluem:

Homem nas estruturas intermediárias – Existem vários projetos de fonte de caneta que existem para ajudar os invasores a criar infraestrutura para sentar -se entre os sites de vítima e MFA, para que o invasor possa roubar todos os tokens e assumir sessões. Uma captura de tela do repositório do GitHub para uma estrutura popular é apresentada na captura de tela a seguir:

As abordagens de ataque MFA incluem:

Ataques de phishing SMS – Engenharia Social de Usuários

Ataques de troca de sim – Engenharia Social do Provedor para Alterar o Link SIM/Telefone

Ataques de extremidade comprometidos – O ataque pode roubar credenciais de sessão e iniciar as segundas sessões.

Ataques de recuperação de login – pode ignorar o MFA para recuperar a conta, potencialmente alterar as configurações do usuário.

Ataques que usam essas técnicas geralmente são altamente direcionados . Por exemplo, um ataque de troca SIM foi recentemente usado para comprometer a conta do CEO do Twitter Jack Dorsey e SMS.

Indo além do MFA

Embora a segurança padrão seja um ótimo primeiro passo da Microsoft, as organizações devem se sustentar para estender os controles de segurança implementados em seus ambientes de nuvem.

- As organizações devem configurar adequadamente e endurecer todo o ambiente O365. As recomendações das principais configurações a serem implementadas no Office 365 Envi Ronment são apresentadas nas seguintes postagens do blog Securesky. Além disso, recomendamos que as organizações avaliem os controles abrangentes fornecidos no C.

- Capacitação de efetivos Capacidades de detecção no O365, bem como monitoramento oportuno e análise de eventos de ameaças detectadas.

Como sempre. [email protected]