Resumo

1. A Microsoft está adicionando uma VPN integrada gratuita ao seu navegador de borda

A Microsoft está testando um serviço VPN de CloudFlare, chamado Rede Segura de Edge, que será adicionada ao seu navegador de borda. Este serviço tem como objetivo melhorar a segurança e a privacidade, criptografando o tráfego da web dos usuários e permitindo que eles naveguem na web usando um endereço IP virtual. No entanto, o uso de dados é limitado a 1 GB por mês, e os usuários precisarão ser assinados em uma conta da Microsoft.

2. VPN Split Tunneling para Microsoft 365

A otimização do Microsoft 365 para usuários remotos inclui a implementação do tunelamento dividido da VPN. Isso permite que os usuários acessem os recursos corporativos com segurança enquanto ainda têm acesso à Internet para outras tarefas. Existem vários cenários e considerações para a implementação do tunelamento dividido da VPN.

3. Modelos tradicionais de VPN

As empresas tradicionalmente usam VPNs para apoiar experiências remotas seguras para seus usuários. Com o tunelamento forçado, todas as conexões de dispositivos de usuário remotos são roteados de volta para a rede local. Essa abordagem foi sustentável desde que a escala de usuários remotos e o volume de tráfego fosse baixo, mas pode não ser ideal para se conectar a aplicativos em nuvem distribuídos e sensíveis ao desempenho.

4. Efeitos negativos de VPNs de túneis forçados

O uso de VPNs forçadas com túneis para conectar -se a aplicativos em nuvem tem efeitos negativos. Pode afetar o desempenho e a experiência do usuário, pois todo o tráfego é roteado através da VPN, mesmo para tarefas não sensíveis. Essa abordagem também pode resultar em aumento da latência e diminuição da eficiência da rede para aplicativos baseados em nuvem.

5. Benefícios de tunelamento dividido da VPN

A implementação do tunelamento dividido da VPN para o Microsoft 365 oferece vários benefícios. Ele permite que as organizações otimizem o tráfego da rede, priorizem aplicativos críticos e aprimorem o desempenho para usuários que acessam aplicativos baseados em nuvem. A VPN Split Tunneling também fornece um uso mais eficiente de recursos de rede e reduz a tensão na infraestrutura da VPN.

Questões

1. O que a Microsoft está adicionando ao seu navegador de borda?

A Microsoft está adicionando um serviço VPN integrado gratuito chamado Edge Secure Network ao seu navegador Edge.

2. Como a Rede Segura de Edge melhora a segurança e a privacidade?

Edge Secure Network criptografa o tráfego da Web dos usuários e permite que eles naveguem na Web usando um endereço IP virtual, fornecendo segurança e privacidade aprimoradas.

3. Qual é o limite de uso de dados para a rede segura de borda?

O limite de uso de dados para a rede segura de borda é de 1 GB por mês.

4. Os usuários precisam ter uma conta da Microsoft para usar a rede segura de borda?

Sim, os usuários precisam ser assinados em uma conta da Microsoft para usar a Rede Segura de Edge.

5. Quais são os benefícios da implementação do tunelamento dividido da VPN para o Microsoft 365?

A implementação do tunelamento dividido da VPN permite que as organizações otimizem o tráfego da rede, priorizem aplicativos críticos e aprimorem o desempenho dos usuários que acessam aplicativos baseados em nuvem.

6. Quais são os efeitos negativos de VPNs forçados túneis?

VPNs de túneis forçados podem afetar o desempenho, a experiência do usuário e a eficiência da rede para aplicativos baseados em nuvem.

7. Como o tunelamento dividido da VPN ajuda a se conectar a aplicativos em nuvem sensíveis ao desempenho?

O tunelamento dividido da VPN permite que as organizações otimizem o tráfego da rede e priorizem os aplicativos em nuvem sensíveis ao desempenho, melhorando a experiência do usuário.

8. Quais são algumas considerações para a implementação do tunelamento dividido da VPN?

Algumas considerações para a implementação do tunelamento dividido da VPN incluem gerenciar recursos de rede, medidas de segurança e definição de políticas para rotear tráfego de aplicativos específicos.

9. Como os usuários podem experimentar a versão de visualização da Rede Segura de Edge?

Os usuários podem experimentar a versão de visualização da Rede Secure de Edge, abrindo a borda, indo para “Configurações e muito mais” e clicando em “Rede Segura.”

10. Existem alternativas para borrifar rede segura?

Sim, outros navegadores como o Opera oferecem um serviço VPN integrado gratuito, enquanto navegadores populares como Mozilla e Google Chrome oferecem serviços VPN pagos.

11. Onde posso encontrar orientações detalhadas sobre a implementação do tunelamento dividido da VPN para o Microsoft 365?

Orientações detalhadas sobre a implementação do tunelamento dividido da VPN para o Microsoft 365 podem ser encontradas no artigo “Implementando o tunelamento dividido da VPN para o Microsoft 365.”

12. Qual é o objetivo do tunelamento dividido da VPN para o Microsoft 365?

O objetivo do tunelamento dividido da VPN para o Microsoft 365 é fornecer uma experiência remota segura para os usuários que acessam recursos corporativos, permitindo que eles tenham acesso à Internet para outras tarefas.

13. Como o tunelamento dividido da VPN otimiza os recursos de rede?

O tunelamento dividido da VPN otimiza os recursos de rede, permitindo que apenas tráfego específico seja roteado através da VPN, reduzindo a tensão na infraestrutura da VPN.

14. Quais são as considerações especiais para proteger o tráfego de mídia das equipes em ambientes de tunelamento dividido da VPN?

As considerações especiais para proteger o tráfego de mídia das equipes em ambientes de tunelamento dividido em VPN podem ser encontrados no artigo “Garantir o tráfego de mídia do TEAMS para o tunelamento da VPN Split.”

15. Como o desempenho do Microsoft 365 pode ser otimizado para usuários na China em ambientes VPN?

Informações sobre como otimizar o desempenho do Microsoft 365 para usuários na China em ambientes VPN podem ser encontrados no artigo “Otimização de desempenho do Microsoft 365 para usuários da China.”

Visão geral: VPN Split Tunneling para Microsoft 365

O uso de VPNs forçadas com túneis para se conectar a aplicativos em nuvem distribuídos e sensíveis ao desempenho é abaixo do ideal, mas os efeitos negativos foram aceitos por algumas empresas, a fim de manter o status quo de segurança. Um diagrama de exemplo deste cenário pode ser visto abaixo:

A Microsoft está adicionando uma VPN integrada gratuita ao seu navegador de borda

A Rede Segura de Edge será lançada como parte de uma atualização de segurança

Por Sheena Vasani, uma escritora que cobre comércio, e-readers e notícias de tecnologia. Ela escreveu anteriormente sobre tudo, desde o desenvolvimento da web até a IA no interior.

29 de abril, 2022, 21:30 UTC | Comentários

Compartilhe esta história

A Microsoft está adicionando um serviço de rede privada virtual (VPN) gratuita ao seu navegador de borda em uma tentativa de melhorar a segurança e a privacidade, uma página de suporte da Microsoft revelada.

Chamado ”Rede segura de borda,” Atualmente, a Microsoft está testando o Serviço VPN de Cloudflare e diz que o lançará ao público como parte de uma atualização de segurança.

Quando ligado, a rede segura de borda deve criptografar usuários’ tráfego da web para que os provedores de serviços de internet possam’t colete informações de navegação você’D Mantenha-se privado, como, digamos, pesquisas relacionadas à saúde ou apenas consultas bizarras.

O novo recurso também permitirá que os usuários ocultem sua localização, possibilitando que eles naveguem na web usando um endereço IP virtual. Isso também significa que os usuários podem acessar o conteúdo bloqueado em seus países como, por exemplo, programas da Netflix ou Hulu.

Relacionado

- A Microsoft monta a nuvem, o escritório e o Windows para o crescimento sustentado no terceiro trimestre de 2022

- Windows 11 Basics: Como usar a restauração do sistema para voltar no tempo

Lá’é uma captura para este serviço gratuito, embora. O uso de dados é limitado a 1 GB por mês, e os usuários precisarão ser conectados a uma conta da Microsoft para que a empresa possa, bem, rastrear ironicamente seu uso.

A Microsoft acrescenta que, embora o CloudFlare colete informações de suporte e diagnóstico do serviço, a empresa se livrará permanentemente desses dados a cada 25 horas.

Embora o recurso ainda esteja em desenvolvimento e ainda não esteja disponível para testes antecipados, a Microsoft detalhou como os usuários poderiam experimentar uma visualização. Isso sugere que ele poderá ser lançado em breve para um dos canais do Microsoft Edge Insider primeiro, que os usuários podem baixar e participar aqui.

Uma vez acontecer, você pode experimentar a versão de visualização abrindo a borda, indo para Configurações e muito mais, e clicando em Rede segura.

Clique em “Rede segura” Para ativar o serviço VPN em. Imagem: Microsoft

Nesse ponto, os usuários serão solicitados a fazer login ou criar uma conta da Microsoft. Depois de fazer isso, um ícone de escudo sólido aparecerá no quadro do navegador, indicando a Microsoft’S borda Secure Network agora está ligada. Ele desligará depois que o usuário fechar o navegador.

A Microsoft é um dos muitos navegadores que oferecem algum tipo de serviço VPN. O Opera vem com um gratuito também, mas navegadores mais populares como a Mozilla oferecem apenas um serviço VPN pago, assim como o Google Chrome, potencialmente ajuda a melhorar a borda’S Proposição de valor.

Relacionado

- Raposa de fogo’O recurso anti-rastreamento adiciona VPN por conta para mais privacidade

- Como usar a Apple’s Recurso de revezamento privado com o iCloud Plus

Visão geral: VPN Split Tunneling para Microsoft 365

Este artigo faz parte de um conjunto de artigos que abordam a otimização do Microsoft 365 para usuários remotos.

- Para obter orientações detalhadas sobre a implementação do tunelamento dividido da VPN, consulte a implementação do tunelamento dividido da VPN para o Microsoft 365.

- Para uma lista detalhada de cenários de tunelamento dividido da VPN, consulte Cenários de tunelamento comuns de vpn para Microsoft 365.

- Para obter orientações sobre como proteger o tráfego de mídia de mídia em ambientes de tunelamento dividido da VPN, consulte o tráfego de mídia de equipes de equipes para o tunelamento da VPN Split.

- Para obter informações sobre como configurar fluxos e eventos ao vivo em ambientes VPN, consulte Considerações especiais para transmissões e eventos ao vivo em ambientes VPN.

- Para obter informações sobre como otimizar o desempenho do Microsoft 365 em todo.

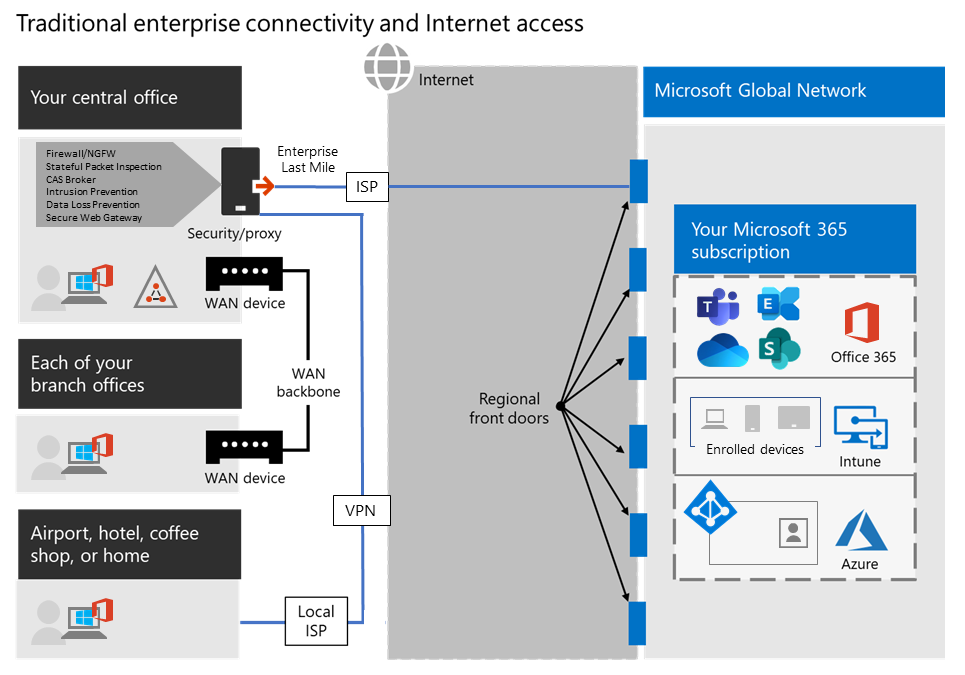

As empresas tradicionalmente usam VPNs para apoiar experiências remotas seguras para seus usuários. Embora as cargas de trabalho principais permanecessem no local, uma VPN do cliente remoto roteado através de um datacenter na rede corporativa foi o principal método para usuários remotos para acessar recursos corporativos. Para proteger essas conexões, as empresas criam camadas de soluções de segurança de rede ao longo dos caminhos da VPN. Essa segurança foi construída para proteger a infraestrutura interna e proteger a navegação móvel de sites externos, redirecionando o tráfego para a VPN e depois através do perímetro local da Internet no local. As VPNs, os perímetros de rede e a infraestrutura de segurança associados eram frequentemente criados e dimensionados para um volume definido de tráfego, normalmente com a maioria das conectividade sendo iniciada a partir da rede corporativa e a maioria permanecendo dentro dos limites da rede interna.

Por algum tempo, modelos VPN, onde todas as conexões do dispositivo de usuário remoto são roteadas de volta para a rede local (conhecida como Túnel forçado) foram amplamente sustentáveis, desde que a escala simultânea de usuários remotos fosse modesta e os volumes de tráfego que atravessam a VPN estivessem baixos. Alguns clientes continuaram a usar o tunelamento da VPN Force como o status quo, mesmo depois que seus aplicativos se mudaram de dentro do perímetro corporativo para nuvens públicas de SaaS.

O uso de VPNs forçadas com túneis para se conectar a aplicativos em nuvem distribuídos e sensíveis ao desempenho é abaixo do ideal, mas os efeitos negativos foram aceitos por algumas empresas, a fim de manter o status quo de segurança. Um diagrama de exemplo deste cenário pode ser visto abaixo:

Figura 1: Uma solução tradicional de VPN de túnel forçado.

Esse problema vem crescendo há muitos anos, com muitos clientes relatando uma mudança significativa de padrões de tráfego de rede. O tráfego que costumava permanecer nas instalações agora se conecta a pontos de extremidade de nuvem externos. Muitos clientes da Microsoft relatam que, anteriormente, cerca de 80% do tráfego de sua rede era para alguma fonte interna (representada pela linha pontilhada no diagrama acima). Em 2020, esse número diminuiu para cerca de 20% ou menor, pois eles mudaram grandes cargas de trabalho para a nuvem. Essas tendências não são incomuns com outras empresas. Com o tempo, à medida que a jornada da nuvem avança, o modelo acima se torna cada vez mais pesado e insustentável, impedindo que uma organização seja ágil à medida que se mudam para um mundo de primeira linha.

A crise mundial da Covid-19 aumentou esse problema para exigir remediação imediata. A necessidade de garantir a segurança dos funcionários gerou demandas sem precedentes para a empresa para apoiar a produtividade do trabalho em casa em uma escala maciça. A Microsoft 365 está bem posicionada para ajudar os clientes a atender a essa demanda, mas a alta concorrência de usuários que trabalham em casa gera um grande volume de tráfego do Microsoft 365 que, se derrotado através do túnel forçado VPN e no local de rede, causar perímetro na rede, opera a infraestrutura da VPN fora da capacidade. Nesta nova realidade, o uso da VPN para acessar o Microsoft 365 não é mais apenas um impedimento de desempenho, mas uma parede dura que não apenas afeta o Microsoft 365, mas também as operações comerciais críticas que ainda precisam confiar na VPN para operar.

A Microsoft tem trabalhado em estreita colaboração com os clientes e a indústria em geral para fornecer soluções modernas eficazes para esses problemas dentro de nossos próprios serviços e para se alinhar com as melhores práticas do setor. Os princípios de conectividade para o serviço Microsoft 365 foram projetados para funcionar com eficiência para usuários remotos, enquanto ainda permitem que uma organização mantenha segurança e controle sobre sua conectividade. Essas soluções também podem ser implementadas rapidamente com trabalho limitado, mas alcançar um efeito positivo significativo nos problemas descritos acima.

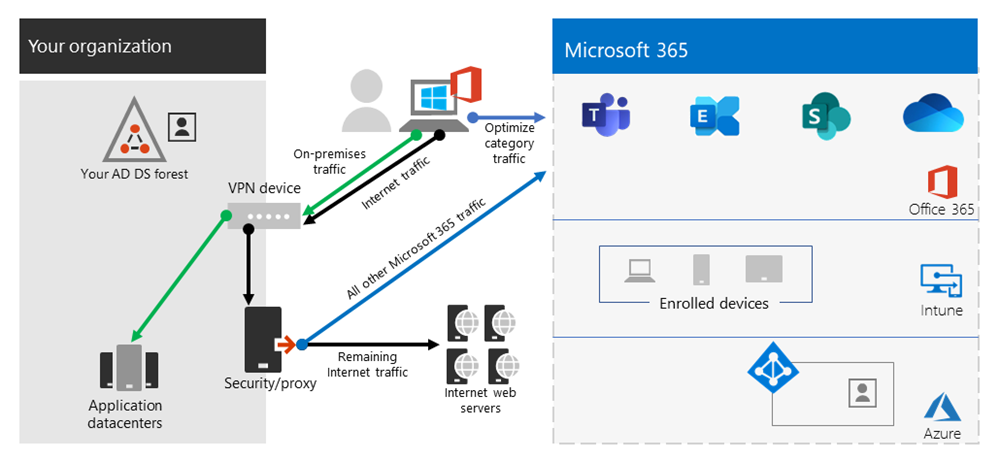

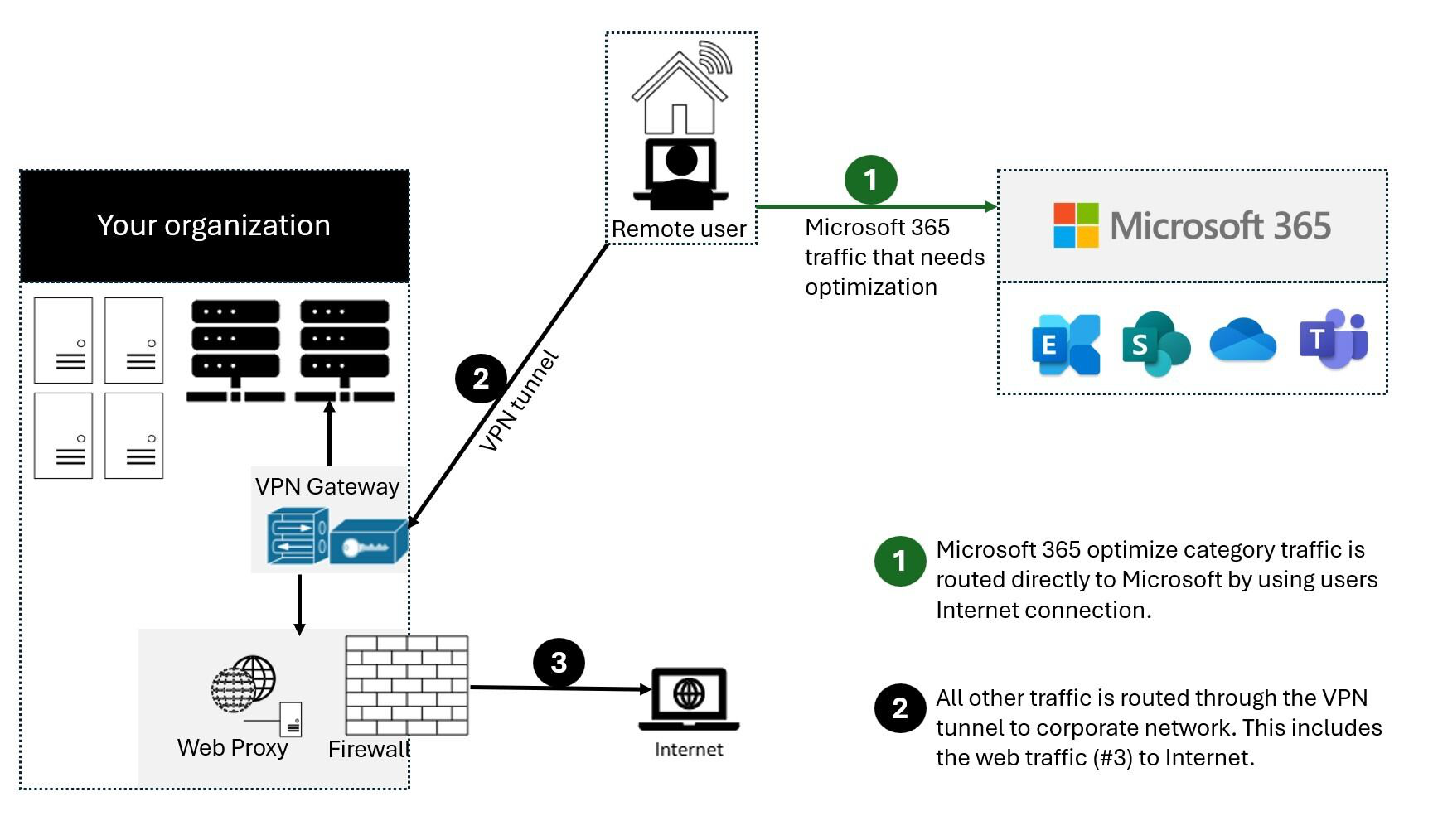

Para clientes que conectam seus dispositivos de trabalhador remoto à rede corporativa ou infraestrutura em nuvem sobre a VPN, a Microsoft recomenda que os principais cenários do Microsoft 365 Equipes da Microsoft, SharePoint online, e Troca online são encaminhados sobre um Túnel dividido da VPN configuração. Isso se torna especialmente importante como a estratégia de primeira linha para facilitar a produtividade contínua dos funcionários durante eventos de trabalho em larga escala, como a crise Covid-19.

Figura 2: Uma solução de túnel dividido da VPN com exceções definidas do Microsoft 365 enviadas diretamente ao serviço. Todos os outros tráfego atravessam o túnel da VPN, independentemente do destino.

A essência dessa abordagem é fornecer um método simples para as empresas mitigar o risco de saturação da infraestrutura da VPN e melhorar drasticamente o desempenho do Microsoft 365 no período mais curto possível. Configurando os clientes da VPN para permitir o tráfego mais crítico e de alto volume do Microsoft 365 para ignorar o túnel da VPN alcança os seguintes benefícios:

- Mitiga imediatamente a causa raiz da maioria dos problemas de desempenho e capacidade de rede relatados pelo cliente em arquiteturas de VPN corporativas que afetam o Microsoft 365 Usuário Experiência A solução recomendada tem como alvo especificamente pontos de extremidade do serviço Microsoft 365 categorizados como como Otimizar no tópico Microsoft 365 URLs e intervalos de endereço IP. O tráfego para esses pontos de extremidade é altamente sensível à latência e limitação de largura de banda, e permitir que ela ignore o túnel da VPN pode melhorar drasticamente a experiência do usuário final e reduzir a carga da rede corporativa. As conexões do Microsoft 365 que não constituem a maioria da largura de banda ou da experiência do usuário podem continuar sendo roteadas através do túnel VPN junto com o restante do tráfego ligado à Internet. Para mais informações, consulte a estratégia de túnel dividido da VPN.

- Pode ser configurado, testado e implementado rapidamente pelos clientes e sem infraestrutura adicional ou requisitos de aplicativos, dependendo da plataforma VPN e da arquitetura de rede, a implementação pode levar apenas algumas horas. Para mais informações, consulte Implementar o tunelamento dividido da VPN.

- Preserva a postura de segurança das implementações de VPN do cliente, não alterando como outras conexões são roteadas, incluindo tráfego para a Internet, a configuração recomendada segue o Ultimo privilégio Princípio para exceções de tráfego da VPN e permite que os clientes implementem VPN de túnel dividido sem expor usuários ou infraestrutura a riscos adicionais. O tráfego de rede roteado diretamente para os pontos de extremidade do Microsoft 365 é criptografado, validado para integridade por pilhas de aplicativos de clientes do Office e escopo para endereços IP dedicados aos serviços do Microsoft 365 que são endurecidos no nível do aplicativo e da rede. Para obter mais informações, consulte maneiras alternativas para os profissionais de segurança e ele alcançar os controles de segurança modernos nos cenários de trabalho remotos exclusivos (blog da equipe de segurança do Microsoft).

- É nativamente suportado pela maioria das plataformas de VPN corporativas que a Microsoft continua a colaborar com parceiros do setor que produzem soluções comerciais de VPN para ajudar os parceiros a desenvolver modelos de orientação e configuração direcionados para suas soluções em alinhamento com as recomendações acima. Para obter mais informações, consulte o Howto Guides para plataformas comuns de VPN.

A Microsoft recomenda focar a configuração de VPN de túnel dividido em intervalos IP dedicados documentados para serviços Microsoft 365. As configurações de túnel dividido baseadas em FQDN ou Appid, embora possíveis em determinadas plataformas de clientes da VPN, podem não cobrir completamente os principais cenários do Microsoft 365 e podem entrar em conflito com as regras de roteamento de VPN baseadas em IP. Por esse motivo, a Microsoft não recomenda o uso do Microsoft 365 FQDNS para configurar o Split Tunnel VPN. O uso da configuração do FQDN pode ser útil em outros cenários relacionados, como .PAC Arquivos Customizações ou para implementar o proxy de desvio.

Para um processo passo a passo para configurar o Microsoft 365 para trabalhadores remotos, consulte Configurar sua infraestrutura para trabalho remoto

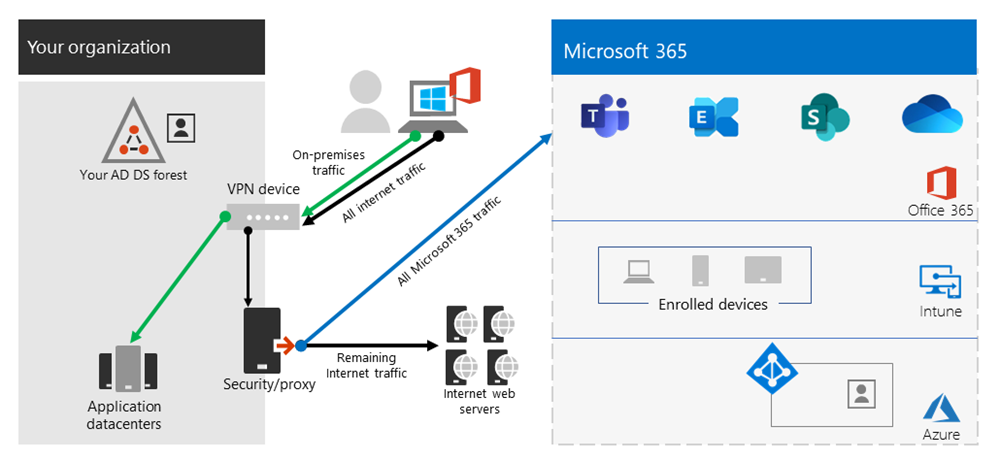

A estratégia de túnel dividido da VPN

As redes corporativas tradicionais geralmente são projetadas para trabalhar com segurança para um mundo pré-nuvem, onde dados mais importantes, serviços e aplicativos são hospedados em instalações e estão diretamente conectados à rede corporativa interna, assim como a maioria dos usuários. Assim, a infraestrutura de rede é construída em torno desses elementos, pois os escritórios de filiais estão conectados à sede via Comutação de etiquetas multiprotocol (MPLS) Redes e usuários remotos devem se conectar à rede corporativa em uma VPN para acessar tanto em pontos de extremidade das instalações quanto na Internet. Neste modelo, todo o tráfego de usuários remotos atravessa a rede corporativa e é roteado para o serviço em nuvem por meio de um ponto de saída comum.

Figura 2: Uma solução VPN comum para usuários remotos, onde todo o tráfego é forçado a voltar para a rede corporativa, independentemente do destino

À medida que as organizações movem dados e aplicativos para a nuvem, esse modelo começou a se tornar menos eficaz à medida que se torna rapidamente pesado, caro e indescritível, afetando significativamente o desempenho da rede e a eficiência dos usuários e restringindo a capacidade da organização de se adaptar às necessidades em mudança. Inúmeros clientes da Microsoft relataram que há alguns anos, 80% do tráfego de rede era para um destino interno, mas em 2020 80% mais de tráfego se conecta a um recurso externo baseado em nuvem.

A crise covid-19 agravou esse problema para exigir soluções imediatas para a grande maioria das organizações. Muitos clientes descobriram que o modelo VPN forçado não é escalável ou com desempenho suficiente para cenários de trabalho 100% remotos, como o que essa crise exigiu. São necessárias soluções rápidas para que essas organizações continuem operando com eficiência.

For the Microsoft 365 service, Microsoft has designed the connectivity requirements for the service with this problem squarely in mind, where a focused, tightly controlled and relatively static set of service endpoints can be optimized very simply and quickly so as to deliver high performance for users accessing the service, and reducing the burden on the VPN infrastructure so it can be used by traffic that still requires it.

A Microsoft 365 categoriza os pontos de extremidade necessários para o Microsoft 365 em três categorias: Otimizar, Permitir, e Padrão. Otimizar Os terminais são o nosso foco aqui e têm as seguintes características:

- Os terminais de propriedade e gerenciados da Microsoft são hospedados na infraestrutura da Microsoft

- São dedicados às cargas de trabalho Microsoft 365, como Exchange Online, SharePoint Online, Skype for Business Online e Microsoft Teams

- IPS forneceu

- Baixa taxa de mudança e deve permanecer pequena em número (atualmente 20 sub -redes IP)

- São de alto volume e/ou latência sensível

- São capazes de ter os elementos de segurança necessários no serviço e não em linha na rede

- Responsabilizam cerca de 70-80% do volume de tráfego para o serviço Microsoft 365

Este conjunto de pontos de extremidade bem escopo pode ser dividido do túnel VPN forçado e enviado com segurança e diretamente para o serviço Microsoft 365 através da interface local do usuário. Isso é conhecido como tunelamento dividido.

Elementos de segurança, como DLP, proteção AV, autenticação e controle de acesso, podem ser entregues com muito mais eficiência contra esses pontos de extremidade em diferentes camadas dentro do serviço. À medida que desviamos a maior parte do volume de tráfego para longe da solução VPN, isso libera a capacidade da VPN para o tráfego crítico de negócios que ainda se baseia nela. Ele também deve remover a necessidade em muitos casos para passar por um programa de atualização longa e caro para lidar com essa nova maneira de operar.

Figura 3: Uma solução de túnel dividido da VPN com exceções definidas do Microsoft 365 enviadas diretamente ao serviço. Todo o outro tráfego é forçado a voltar para a rede corporativa, independentemente do destino.

De uma perspectiva de segurança, a Microsoft possui uma variedade de recursos de segurança que podem ser usados para fornecer segurança semelhante ou mesmo aprimorada do que a entregue pela inspeção embutida nas instalações de segurança das pilhas de segurança. As maneiras alternativas de segurança para os profissionais de segurança da equipe de segurança da Microsoft Security para alcançar os controles de segurança modernos nos cenários de trabalho remoto exclusivos de hoje têm um resumo claro dos recursos disponíveis e você encontrará orientações mais detalhadas neste artigo. Você também pode ler sobre a implementação da Microsoft do tunelamento dividido da VPN na execução na VPN: como a Microsoft está mantendo sua força de trabalho remota conectada.

Em muitos casos, essa implementação pode ser alcançada em questão de horas, permitindo uma rápida resolução para um dos problemas mais prementes que as organizações enfrentam, à medida que elas rapidamente mudam para o trabalho remoto em escala completa. Para orientação para implementação do túnel dividido da VPN, consulte a implementação do tunelamento dividido da VPN para o Microsoft 365.

Perguntas frequentes

A equipe de segurança da Microsoft publicou maneiras alternativas para os profissionais de segurança e alcançar os controles de segurança modernos em hoje’S Cenários de trabalho remotos exclusivos, uma postagem no blog, que descreve as principais maneiras dos profissionais de segurança e podem alcançar controles de segurança modernos nos cenários de trabalho remoto exclusivos de hoje. Além disso, abaixo estão algumas das perguntas e respostas comuns do cliente sobre este assunto.

Como faço para impedir que os usuários acessem outros inquilinos, não confio onde eles poderiam exfiltrar os dados?

A resposta é um recurso chamado restrições de inquilinos. O tráfego de autenticação não é alto volume nem especialmente sensível à latência, portanto, pode ser enviado através da solução VPN para o proxy local, onde o recurso é aplicado. Uma lista de inquilinos de confiança é mantida aqui e se o cliente tentar obter um token para um inquilino que não é confiável, o proxy simplesmente nega a solicitação. Se o inquilino for confiável, um token estará acessível se o usuário tiver as credenciais e direitos certos.

Portanto, mesmo que um usuário possa fazer uma conexão TCP/UDP com os pontos de extremidade marcados acima, sem um token válido para acessar o inquilino em questão, eles simplesmente não podem fazer login e acessar/mover nenhum dado.

Este modelo permite o acesso a serviços de consumidores, como contas pessoais do OneDrive?

Não, não, os terminais Microsoft 365 não são os mesmos que os Serviços do Consumidor (OneDrive.ao vivo.com como exemplo) para que o túnel dividido não permita que um usuário acesse os serviços de consumidores diretamente. O tráfego para os pontos de extremidade do consumidor continuará a usar o túnel VPN e as políticas existentes continuarão a aplicar.

Como aplico DLP e protejo meus dados confidenciais quando o tráfego não flui mais através da minha solução local?

Para ajudá-lo a evitar a divulgação acidental de informações confidenciais, o Microsoft 365 possui um rico conjunto de ferramentas internas. Você pode usar os recursos de DLP integrados das equipes e do SharePoint para detectar informações sensíveis inadequadamente armazenadas ou compartilhadas. Se parte de sua estratégia de trabalho remota envolver uma política de Device (BYOD) de Bring-Your-Your-Your-seu, você pode usar o acesso condicional baseado em aplicativos para impedir que dados confidenciais sejam baixados para os dispositivos pessoais dos usuários

Como avalio e mantenho o controle da autenticação do usuário quando eles estão se conectando diretamente?

Além do recurso de restrições de inquilinos observado no primeiro trimestre, as políticas de acesso condicional podem ser aplicadas para avaliar dinamicamente o risco de uma solicitação de autenticação e reagir adequadamente. A Microsoft recomenda que o modelo Zero Trust seja implementado ao longo do tempo e podemos usar políticas de acesso condicional do Azure AD para manter o controle em um mundo móvel e na nuvem primeiro. As políticas de acesso condicional podem ser usadas para tomar uma decisão em tempo real sobre se uma solicitação de autenticação é bem-sucedida com base em vários fatores como:

- Dispositivo, é o dispositivo conhecido/confiável/domínio unido?

- IP – é a solicitação de autenticação proveniente de um endereço IP corporativo conhecido? Ou de um país em que não confiamos?

- Aplicativo – é o usuário autorizado a usar este aplicativo?

Em seguida, podemos desencadear políticas como aprovar, acionar o MFA ou bloquear a autenticação com base nessas políticas.

Como faço para proteger contra vírus e malware?

Novamente, o Microsoft 365 fornece proteção para os pontos de extremidade marcados com otimizar em várias camadas no próprio serviço, descritas neste documento. Como observado, é muito mais eficiente fornecer esses elementos de segurança no próprio serviço, em vez de tentar fazê -lo de acordo com os dispositivos que podem não entender completamente os protocolos/tráfego. Por padrão, o SharePoint Online verifica automaticamente uploads de arquivos para malware conhecido

Para os pontos de extremidade do Exchange listados acima, o Exchange Online Protection e o Microsoft Defender for Microsoft 365 fazem um excelente trabalho de fornecer segurança do tráfego ao serviço.

Posso enviar mais do que apenas o tráfego otimizado direto?

Prioridade deve ser dada ao Otimizar pontos de extremidade marcados, pois eles darão o máximo benefício para um baixo nível de trabalho. No entanto, se desejar, os pontos de extremidade de permissão são necessários para que o serviço funcione e tenha endereços IP fornecidos para os pontos de extremidade que podem ser usados, se necessário.

Existem também vários fornecedores que oferecem soluções de proxy/segurança baseadas em nuvem chamadas Gateways da Web segura que fornecem aplicação central de segurança, controle e política corporativa para navegação na web geral. Essas soluções podem funcionar bem em um mundo em nuvem, se altamente disponível, com performant e provisionados perto de seus usuários, permitindo que o acesso seguro da Internet seja entregue a partir de um local baseado em nuvem próximo ao usuário. Isso remove a necessidade de um gancho de cabelo através da VPN/Rede Corporativa para o tráfego de navegação geral, enquanto ainda permite o controle de segurança central.

Mesmo com essas soluções em vigor, no entanto, a Microsoft ainda recomenda fortemente que otimize o tráfego acentuado do Microsoft 365 é enviado diretamente ao serviço.

Para obter orientações para permitir o acesso direto a uma rede virtual do Azure, consulte o trabalho remoto usando o Azure VPN Gateway.

Por que a porta 80 é necessária? O tráfego é enviado para o claro?

A porta 80 é usada apenas para coisas como redirecionar para uma sessão da porta 443, nenhum dado de cliente é enviado ou está acessível pela porta 80. A criptografia descreve a criptografia para dados em trânsito e em repouso para o Microsoft 365, e os tipos de tráfego descreve como usamos o SRTP para proteger as equipes de tráfego de mídia.

Este conselho se aplica aos usuários na China usando uma instância mundial do Microsoft 365?

Não, isso não. A única ressalva para o conselho acima é os usuários da RPC que estão se conectando a uma instância mundial do Microsoft 365. Devido à ocorrência comum de congestionamento da rede de fronteiras na região, o desempenho direto da saída da Internet pode ser variável. A maioria dos clientes da região opera usando uma VPN para trazer o tráfego para a rede corporativa e utilizar seu circuito MPLS autorizado ou semelhante à saída fora do país por meio de um caminho otimizado. Isso está descrito mais adiante no artigo Microsoft 365 de otimização de desempenho para usuários da China.

Funciona a configuração de túnel dividido para equipes em execução em um navegador?

Sim com advertências. A maioria da funcionalidade de equipes é suportada nos navegadores listados em clientes GET para equipes da Microsoft.

Além disso, Microsoft Edge 96 e acima Suporta o tunelamento dividido da VPN para o tráfego ponto a ponto, permitindo a política WebRttcrespectSoRoutingTableEnabled Policy. Neste momento, outros navegadores podem não suportar o tunelamento dividido da VPN para o tráfego ponto a ponto.

Sobre sempre na VPN

Sempre na VPN suporta dispositivos de Domain, não comuns (Grupo de WorkGroup) ou do Azure, para permitir os cenários corporativos e BYOD. Sempre na VPN está disponível em todas as edições do Windows, e os recursos da plataforma estão disponíveis para terceiros por meio de suporte de plug-in da UWP VPN.

Sempre na VPN suporta integração com as seguintes plataformas:

- Proteção de informações do Windows (WIP). A integração com o WIP permite que a aplicação da política de rede determine se o tráfego tem permissão para passar por cima da VPN. Se o perfil do usuário estiver ativo e as políticas de WIP forem aplicadas, sempre na VPN é acionada automaticamente para conectar -se. Além disso, quando você usa o WIP, não há necessidade de especificar as regras AppTriggerList e TrafficFilterList separadamente no perfil da VPN (a menos que você queira uma configuração mais avançada) porque as políticas e listas de aplicativos WIP têm efeito automaticamente.

- Windows Hello for Business. Sempre no VPN suporta nativamente o Windows Hello for Business em modo de autenticação baseado em certificado. O suporte nativo do Windows Hello fornece uma experiência de logon única perfeita para a máquina, bem como a conexão com a VPN. Nenhuma autenticação secundária (credenciais do usuário) é necessária para a conexão VPN.

- Plataforma de acesso condicional do Microsoft Azure. O cliente sempre no VPN pode se integrar à plataforma de acesso condicional do Azure para aplicar a autenticação multifator (MFA), conformidade com o dispositivo ou uma combinação dos dois. Quando compatível com políticas de acesso condicional, o Azure Active Directory (Azure AD) emite um certificado de autenticação IP (por padrão, sessenta minutos). O certificado IPsec pode então ser usado para autenticar para o gateway VPN. A conformidade do dispositivo usa políticas de conformidade do Gerenciador de Configurações/Intune, que podem incluir o estado de atestado de saúde do dispositivo como parte da verificação de conformidade da conexão. Para mais detalhes, consulte VPN e acesso condicional

- Plataforma de autenticação multifator. Quando combinado com os Serviços de Usuário Dial-In Remote Authentication (RADIUS) e a extensão do servidor de políticas de rede (NPS) para autenticação multi-fator Azure AD, a autenticação VPN pode usar um MFA forte.

- Plug-ins de VPN de terceiros. Com a plataforma universal do Windows (UWP), os provedores de VPN de terceiros podem criar um único aplicativo para toda a gama de dispositivos Windows. O UWP fornece uma camada de API do núcleo garantida entre os dispositivos, eliminando a complexidade e os problemas frequentemente associados à escrita no nível do kernel drivers. Atualmente, existem plug-ins VPN do Windows UWP para Pulse Secure, F5 Acesso, Capsule de Chapa de Verificação VPN, Forticlient, Sonicwall Mobile Connect e GlobalProtect.

Recursos de segurança

Sempre na VPN fornece conectividade aos recursos corporativos usando políticas de túnel que requerem autenticação e criptografia até chegarem ao gateway VPN. Por padrão, as sessões do túnel terminam no gateway VPN, que também funciona como o gateway IKEV2, fornecendo segurança de ponta a ponta.

Para detalhes sobre opções de autenticação VPN padrão, consulte Opções de autenticação VPN.

Sempre na VPN suporta os seguintes recursos de segurança:

- Suporte ao protocolo VPN do Ikev2 padrão do setor. O cliente sempre no cliente da VPN suporta o IKEV2, um dos protocolos de tunelamento padrão do setor mais amplamente utilizados. Essa compatibilidade maximiza a interoperabilidade com gateways VPN de terceiros.

- Interoperabilidade com gateways IKEV2 VPN de terceiros. O cliente sempre no VPN suporta interoperabilidade com gateways IKEV2 VPN de terceiros. Você também pode obter interoperabilidade com gateways VPN de terceiros usando um plug-in VPN UWP combinado com um tipo de tunelamento personalizado sem sacrificar sempre os recursos e benefícios da plataforma VPN.

Nota Consulte o seu gateway ou o fornecedor de aparelhos de back-end de terceiros em configurações e compatibilidade com sempre na VPN e no túnel de dispositivos usando IKEV2.

Nota O túnel do usuário suporta SSTP e IKEV2, e o túnel de dispositivos suporta apenas o IKEV2, sem suporte para SSTP Fallback.

Nota Ikev2 é o único protocolo suportado para o túnel do dispositivo e não há opção de suporte para fallback do SSTP. Para mais informações, consulte, configure um túnel sempre no dispositivo VPN.

- Regras baseadas em aplicativos. As regras de firewall baseadas em aplicativos são baseadas em uma lista de aplicativos especificados, para que apenas o tráfego originário desses aplicativos possa passar pela interface VPN.

- Regras baseadas em tráfego. As regras de firewall baseadas em tráfego são baseadas em requisitos de rede como portas, endereços e protocolos. Use essas regras apenas para o tráfego que corresponda a essas condições específicas, pode passar pela interface VPN.

Essas regras se aplicam apenas à saída de tráfego do dispositivo. O uso de filtros de tráfego bloqueia o tráfego de entrada da rede corporativa para o cliente.

Nota Se você ativar filtros de tráfego no perfil do túnel do dispositivo, o túnel do dispositivo nega o tráfego de entrada (da rede corporativa para o cliente).

- Usuário e senha

- Cartão inteligente (físico e virtual)

- Certificados de usuário

- Windows Hello for Business

- Apoio ao MFA por meio da integração do raio EAP

O fornecedor do aplicativo controla os métodos de autenticação de plug-in VPN de terceiros, embora tenham uma variedade de opções disponíveis, incluindo tipos de credenciais personalizados e suporte a OTP.

Recursos de conectividade

Sempre na VPN suporta os seguintes recursos de conectividade:

- Aplicação de acionamento automático. Você pode configurar sempre na VPN para oferecer suporte a acionamento automático com base no lançamento do aplicativo ou solicitações de resolução de namespace. Para obter mais informações sobre como configurar o acionamento automático, consulte Opções de perfil acionadas automaticamente VPN.

- Nome baseado em automóveis. Com sempre na VPN, você pode definir regras para que consultas de nome de domínio específicas acionem a conexão VPN. Os dispositivos Windows suportam o gatilho baseado em nomes para máquinas com junto de domínio e não comuns (anteriormente, apenas máquinas não comuns foram suportadas).

- Detecção de rede confiável. Sempre na VPN inclui esse recurso para garantir que a conectividade VPN não seja acionada se um usuário estiver conectado a uma rede confiável dentro do limite corporativo. Você pode combinar esse recurso com qualquer um dos métodos de acionamento mencionados anteriormente para fornecer uma experiência perfeita de “conectar -se apenas quando necessário”.

- Túnel do dispositivo. Sempre na VPN oferece a capacidade de criar um perfil VPN dedicado para dispositivo ou máquina. Diferente Túnel do usuário, que só se conecta depois que um usuário faz logon no dispositivo ou na máquina, Túnel do dispositivo Permite que a VPN estabeleça conectividade antes do login do usuário. O túnel do dispositivo e o túnel do usuário operam de forma independente com seus perfis de VPN, podem ser conectados ao mesmo tempo e podem usar diferentes métodos de autenticação e outras configurações de configuração da VPN, conforme apropriado. Para obter informações sobre como configurar um túnel de dispositivo, incluindo informações sobre como usar o gerenciamento para registrar dinamicamente os endereços IP do cliente no DNS, consulte Configurar um túnel sempre no dispositivo VPN.

Nota O túnel do dispositivo só pode ser configurado em dispositivos de domínio, executando o Windows 10 Enterprise ou Education versão 1709 ou posterior. Não há suporte para o controle de terceiros do túnel do dispositivo.

Recursos de rede

Sempre na VPN suporta os seguintes recursos de rede:

- Suporte de pilha dupla para IPv4 e IPv6. Sempre na VPN suporta nativamente o uso de IPv4 e IPv6 em uma abordagem de pilha dupla. Não possui dependência específica de um protocolo sobre o outro, o que permite a compatibilidade máxima de aplicativos IPv4/IPv6 combinada com o suporte para futuras necessidades de rede IPv6.

- Políticas de roteamento específicas de aplicativos. Além de definir políticas globais de roteamento de conexão VPN para separação de tráfego na Internet e intranet, é possível adicionar políticas de roteamento para controlar o uso de túneis divididos ou configurações de túnel de força com base por aplicação. Esta opção oferece mais controle granular sobre quais aplicativos podem interagir com quais recursos através do túnel VPN.

- Rotas de exclusão. Sempre na VPN suporta a capacidade de especificar rotas de exclusão que controlam especificamente o comportamento de roteamento para definir qual tráfego deve atravessar a VPN apenas e não passar pela interface de rede física.

Nota As rotas de exclusão funcionam para o tráfego na mesma sub -rede que o cliente, como o LinkLocal. Rotas de exclusão só funcionam em uma configuração de túnel dividido.

Nota Evite o uso de sufixos globais, pois eles interferem na resolução do shortname ao usar tabelas de política de resolução de nomes.

Próximos passos

- Instale o acesso remoto como um servidor VPN

- Tutorial: Implante sempre na VPN

O que é uma VPN?

Uma VPN, que significa rede privada virtual, estabelece uma conexão digital entre o seu computador e um servidor remoto de propriedade de um provedor de VPN, criando um túnel ponto a ponto que criptografa seus dados pessoais, mascara seu endereço IP e permite que você siga os blocos e os firewalls da Internet na Internet na Internet. Isso garante que suas experiências on -line sejam privadas, protegidas e mais seguras.

Por sua própria definição, uma conexão VPN é:

- Virtual Porque não há cabos físicos envolvidos no processo de conexão.

- Privado Porque por essa conexão, ninguém mais pode ver seus dados ou atividade de navegação.

- Em rede Porque vários dispositivos – seu computador e o servidor VPN – trabalham juntos para manter um link estabelecido.

Agora que você sabe o significado por trás da VPN, bem como o que VPN significa, vamos explorar os muitos benefícios de uma VPN e por que pode ser vantajoso usar um.

Por que devo usar um serviço de VPN?

Para quem procura uma experiência on -line mais segura, mais livre e mais segura, os benefícios de usar uma VPN são inúmeras. Uma VPN protege seus usuários criptografando seus dados e mascarando seu endereço IP, deixando seu histórico de navegação e localização não rastreável. Esse maior anonimato permite maior privacidade, bem como maior liberdade para aqueles que desejam acessar conteúdo bloqueado ou ligado à região.

Aqui estão algumas razões comuns pelas quais você pode usar uma VPN:

Proteja seus dados

Dados confidenciais como e -mails de trabalho, informações de pagamento e marcação de localização estão sendo constantemente transmitidos online. Essas informações são rastreáveis e fáceis de explorar, especialmente em uma rede pública, onde qualquer pessoa que tenha acesso à rede tenha acesso potencial aos seus dados pessoais. Uma conexão VPN embaralha seus dados em código e a torna ilegível para qualquer pessoa sem uma chave de criptografia. Ele esconde sua atividade de navegação para que ninguém mais possa ver.

Trabalho a partir de casa

Hoje, o trabalho remoto é mais difundido do que nunca. Com uma VPN, os trabalhadores remotos podem acessar os recursos da empresa em uma conexão privada de qualquer lugar, desde que possam ficar online. Isso fornece aos funcionários um maior senso de flexibilidade, além de garantir que os dados da empresa permaneçam protegidos e seguros, mesmo em uma rede Wi-Fi pública.

Acesso ou transmita conteúdo regional de qualquer lugar

Alguns sites e serviços restringem seu conteúdo de mídia com base na localização geográfica, o que significa que você pode não ter acesso a certos tipos de conteúdo. Um disfarce de VPN, ou paródias, a localização do servidor local, para que pareça como se fosse baseado em outros lugares, como em outro país.

Ignorar a censura e vigilância

Algumas regiões podem não ter acesso a determinados sites ou serviços devido a restrições do governo, censura ou vigilância. A falsificação de localização oferece a esses usuários a capacidade de contornar firewalls, ver sites bloqueados e mover -se livremente online.

Impedir o ISP e o rastreamento de terceiros

Provedores de serviços de internet (ISPs) Log e rastreie seu histórico de navegação através do endereço IP exclusivo do seu dispositivo. Essas informações podem ser vendidas para anunciantes de terceiros, concedidos ao governo, ou deixados vulneráveis no rosto de um compromisso de segurança. Ao rotear para um servidor VPN remoto em vez dos servidores do seu ISP, um VPN mascara seu endereço IP, impede o rastreamento do ISP e mantém seus dados pessoais privados.

Tipos de conexões VPN

Hoje, você encontrará uma grande variedade de VPNs para computadores e dispositivos móveis, premium e gratuitos, disponíveis para uso profissional e pessoal. Aqui estão alguns dos tipos mais comuns:

| Nome | Tipo | Método de conexão | Caso de uso |

|---|---|---|---|

| VPN de acesso remoto (também conhecido como VPN cliente a local) | Lar | Conecte-se a uma rede privada ou servidor de terceiros via SSL/TSL | Para trabalhadores remotos que precisam de acesso a arquivos e recursos da empresa em uma conexão privada ou para usuários que desejam navegar na Internet pública por uma conexão criptografada |

| VPN do local a local | Privado | A rede se conecta a outra rede via LAN, WAN | Para grandes organizações que precisam vincular suas redes internas em vários sites em diferentes locais, mantendo uma conexão segura |

| Aplicativos VPN | Móvel | Conecte -se a uma rede privada via aplicativo VPN em dispositivos móveis ou smartphone | Para usuários móveis que desejam tirar proveito dos benefícios de uma VPN em movimento ou enquanto experimentam uma conexão de Internet instável |

VPN de acesso remoto (também conhecido como VPN cliente a local)

Um dos tipos de VPN mais amplamente utilizados para o computador, uma VPN de acesso remoto, oferece aos usuários fora do local a capacidade de se conectar à rede de uma organização ou a um servidor remoto, de seu dispositivo pessoal. Isso pode ser realizado inserindo suas credenciais de autenticação por meio de uma página de login, que então o autoriza a fazer a conexão através do seu navegador da web.

Os usuários também podem se conectar à VPN por meio de um cliente de desktop virtual ou aplicativo VPN, que também se conecta a uma rede ou servidor depois de inserir suas credenciais. Um cliente fornece a seus usuários uma interface fácil para trabalhar, informações de conectividade e a capacidade de alternar entre os vários recursos da VPN.

Uma VPN de acesso remoto pode ser usado para uso profissional e pessoal, e é por isso que é uma das formas mais comuns de VPN. Ele oferece aos trabalhadores remotos a capacidade de acessar arquivos e recursos da empresa sem precisar estar no escritório e protege os dados privados de empresas remotas para a primeira vez que é provável que permaneça privado. Quanto a usuários individuais que simplesmente desejam navegar na Internet pública com maior autonomia e anonimato, uma VPN de acesso remoto é parte integrante de evitar blocos de conteúdo, firewalls e rastreamento de ISP.

VPN do local a site

Grandes organizações que precisam de uma solução mais robusta e personalizada podem optar por VPNs de local para local. Uma VPN do local a local é uma rede interna privada, composta por várias redes dentro de uma organização, que estão conectadas entre si’s Redes de área local (LANs) através da Internet pública. Essa configuração permite que os usuários em duas redes separadas, dentro ou adjacentes à organização, compartilhem recursos entre si enquanto ainda limitam o acesso total a todos os seus recursos, garantindo que a comunicação dentro da empresa permaneça o mais privado e seguro possível. Devido à escala e complexidade das VPNs do local a local, esse tipo de conexão é mais adequado para empresas de nível corporativo com departamentos em vários locais.

Dentro de VPNs Site para Site, existem dois tipos de rede:

Intranet

Uma Intranet Site-to-Site VPN vincula vários sites da mesma organização por meio de LAN. Isso é útil quando vários departamentos em vários locais precisam colaborar entre si dentro de uma rede privada fechada. Através de uma conexão Site a Site, esses departamentos podem trocar de forma segura e eficientemente.

Extranet

Um Site a Site de Extranet vincula vários sites de diferentes organizações por meio de LAN. Uma organização que freqüentemente colabora com fornecedores, parceiros ou fornecedores de negócios de terceiros pode precisar da capacidade de formar essa rede. As organizações também podem personalizar o escopo de acesso entre cada rede, para que apenas alguns recursos sejam compartilhados, enquanto outros permanecem privados.

VPN móvel

Enquanto os provedores de VPN de longa data normalmente atendem aos usuários de desktop, os smartphones estimularam um enorme aumento no crescimento entre as VPNs para celular-e por um bom motivo. Para usuários de smartphones que procuram maior segurança e proteção enquanto estão em movimento, uma VPN móvel é uma necessidade.

As VPNs móveis não apenas fornecem os benefícios de uma VPN tradicional, mas também continuam a proteger os dados quando a conectividade da Internet é irregular ou instável, ou ao alternar entre dados móveis e Wi-Fi. Enquanto o aplicativo estiver em execução, a conexão VPN permanecer segura e seu dispositivo permanecer protegido. Devido à flexibilidade, uma VPN móvel é ideal para usuários que viajam, ou para quem não’T tenho acesso a uma conexão confiável à Internet.

Como funciona uma VPN?

Então, como uma VPN te protege? Vamos olhar embaixo do capô e ver como as coisas funcionam.

| Nome do protocolo | Criptografia | Roteamento | Caso de uso |

|---|---|---|---|

| OpenVPN | Criptografia AES de 256 bits usando o OpenSSL | TCP e UDP, SSL/TSL | Melhor uso geral |

| Sstp | Criptografia AES de 256 bits | TCP, SSL/TSL | Melhor opção para Windows |

| IKEV2 / IPSEC | Criptografia AES de 256 bits | UDP | Melhor opção para navegação móvel |

| L2TP / IPSEC | Criptografia AES de 256 bits | UDP | Melhor opção para configuração básica |

| Pptp | Criptografia de 128 bits | TCP | Nenhum; obsoleto |

| Wireguard | Criptografia AES de 256 bits | UDP | Melhor opção para os primeiros a adotar |

Quando uma tentativa de conexão é feita ao servidor remoto do provedor de VPN, o servidor autentica o usuário e cria um túnel criptografado para que seus dados sejam executados. Os dados que se divertem através desse túnel são embaralhados em código e tornados ilegíveis por qualquer pessoa que não tenha acesso à chave de criptografia e, portanto, não tem permissão para lê -los. Quando esses dados atingem o servidor, o servidor usa sua própria chave privada para descriptografar os dados e torná -los legíveis. O servidor envia os dados descriptografados, juntamente com um novo endereço IP, de volta ao site’está tentando se conectar com.

Como esse processo de criptografia ocorre – e se é totalmente seguro – depende do tipo de protocolo ou sistema de instruções, usado para fazer a conexão. Um serviço VPN só pode garantir a segurança e a paz de espírito quando apoiados por um protocolo forte. É o motor que mantém uma VPN funcionando.

Você encontrará uma grande variedade de protocolos entre os provedores de VPN, cada um com seus próprios métodos de roteamento, cada um com seus próprios casos de uso. Aqui estão algumas das opções mais comuns a serem observadas:

OpenVPN

Um dos protocolos mais utilizados no espaço, o OpenVPN é geralmente considerado um padrão do setor para sua segurança, estabilidade e flexibilidade. Possui tecnologia de criptografia de 256 bits, fornece tunelamento através do SSL/TSL e usa tecnologia de código aberto, o que significa que qualquer pessoa pode visualizar seu código-fonte e abordar quaisquer vulnerabilidades em potencial. Esse nível de transparência garante que seus dados nunca sejam vendidos ou dados a anunciantes de terceiros.

Sstp

O SSTP, que significa Protocolo de Tunelamento de Socoque Seguro, é outro protocolo padrão do setor que apresenta criptografia de 256 bits e certificações SSL/TSL para autenticação. Isto’S Nativamente embutido no sistema operacional Windows e suportado pela Microsoft, o que a torna a melhor opção para usuários do Windows.

IKEV2 / IPSEC

IKEV2, que significa Internet Key Exchange versão 2, é um protocolo que geralmente é combinado com IPSec, segurança do protocolo da Internet, para segurança e velocidade ideais. IKEV2/IPSEC mantém sua conexão em condições instáveis da Internet, mesmo quando alterna entre dados celulares e Wi-Fi. Isto’é o melhor protocolo a ser usado para VPNs móveis.

L2TP / IPSEC

L2TP, que significa protocolo de tunelamento da camada 2, é outro protocolo que é frequentemente emparelhado com o IPSEC para maior segurança. Como o SSTP, ele é embutido nativamente no sistema operacional Windows e geralmente é fácil de configurar, embora muitos provedores não suportem mais esse protocolo, pois agora existem melhores opções disponíveis.

Pptp

O PPTP, que significa protocolo de tunelamento ponto a ponto, foi o antecessor original do L2TP e, desde então, foi tornado obsoleto. Algumas VPNs gratuitas ainda podem usar esse protocolo, embora, devido a suas muitas falhas de segurança conhecidas, não é mais considerada uma opção confiável para conexões seguras.

Wireguard

Wireguard é um protocolo mais recente e promissor que continua a ganhar força no espaço da VPN. Ele apresenta uma base de código mais enxuta, tecnologia de criptografia mais moderna e maior compatibilidade móvel. Como o OpenVPN, isso’é um projeto de código aberto, o que significa que qualquer pessoa pode revisar o código-fonte, relatar bugs e manter seus fornecedores responsáveis.

Como uma VPN protege seu endereço IP

Além da criptografia, uma VPN também mascara seu endereço IP da Internet pública, mas mascarando sua identidade. Quando um usuário conecta com sucesso o computador ao servidor VPN, a VPN não apenas protege seus dados, mas também atribui a eles um novo endereço IP que oculta seu endereço IP real. Isso pode vir na forma de um endereço IP compartilhado, que agrupa vários usuários em um único IP, para que a atividade de qualquer usuário seja difícil de discernir. Esse novo endereço IP também pode corresponder ao endereço IP do servidor VPN, o que significa que quanto mais servidores existem em todo o mundo, mais endereços IP você deve escolher. Dependendo das suas necessidades, isso pode ser configurado nas configurações do seu cliente VPN.

Quando uma VPN esconde seu endereço IP, também falsidade ou esconde, sua localização também. Isso é útil para contornar os blocos de conteúdo e os firewalls, que dependem do seu IP para iniciar o bloqueio. O mascaramento de IP também se mostrou eficaz contra o Doxing, onde sua identidade privada é tornada pública on -line, bem como ataques de DDoS ou ataques de negação de serviço distribuídos. Se ninguém souber seu endereço IP real, ninguém pode lançar um ataque contra você.

Quão seguro é uma VPN?

Mesmo com os protocolos mais fortes, uma VPN não garante a segurança vestida de ferro. Por um lado, não protege contra vírus. E mesmo que uma VPN possa impedir que um anunciante use seus cookies para segmentar anúncios, isso não impede os próprios cookies. Falhas de segurança, bugs e outras vulnerabilidades podem surgir, e é por isso que é importante manter seu software atualizado. Provedores menos respeitáveis podem registrar sua atividade de navegação e usar os dados para vender anúncios para você. E embora os melhores provedores ofereçam o mais alto nível de criptografia e mascaramento de IP, ISPs e outras entidades de terceiros estão crescendo a todos os dias.

Apesar desses pequenos desafios, sua experiência on -line é ainda mais segura e mais flexível com um serviço de VPN do que sem. Se você deseja trazer uma camada adicional de privacidade online para sua navegação diária, é necessário uma VPN. Com a combinação vencedora de criptografia forte e mascaramento de IP, uma VPN funciona para atender às suas necessidades de proteção.

O que uma boa VPN faz?

Agora que você conhece as vantagens de usar uma VPN, bem como seus vários tipos, protocolos e casos de uso, vamos explorar o que procurar em um provedor de VPN. Existem muitas opções no mercado, mas você deseja selecionar uma empresa respeitável com experiência clara, um histórico comprovado e valores confiáveis. Aqui estão alguns dos recursos que você deve procurar em um bom provedor de VPN:

Protocolos fortes

A característica mais importante de qualquer provedor de VPN é a segurança, por isso é essencial escolher um serviço que use um protocolo padrão do setor com criptografia de 256 bits-o mesmo tipo de criptografia usada por bancos e militares. Na paisagem de hoje, isso significa estar ciente das limitações de protocolos mais antigos como L2TP/IPSEC, evitando protocolos obsoletos como PPTP. Em vez disso, opte por serviços que usam OpenVPN, SSTP, IKEV2/IPSEC ou Wireguard. Os principais provedores suportam vários protocolos e devem permitir que você alterne entre eles, dependendo do caso de uso.

Proteção de endereço IP

Maior anonimato é um motivo crucial para usar uma VPN. Ao procurar um provedor, você deseja escolher um que ofereça opções para redirecionar seu endereço IP. Um endereço IP compartilhado agrupa vários usuários em um IP, protegendo você de dentro da multidão, enquanto a troca rápida e fácil de servidor permite que você escolha sua localização de onde quer que os servidores do seu provedor estejam localizados.

Uma variedade de servidores em muitos locais

Ao usar uma VPN, você pode notar uma desaceleração no desempenho se o seu provedor executar apenas um número selecionado de servidores em um número selecionado de locais. Ao usar um serviço composto por muitos servidores localizados próximos e distantes, incluindo os mais próximos de você, seus dados percorreram uma distância mais curta, melhorando na velocidade. Quanto mais servidores existem em todo o mundo, mais espalham os usuários, mais rápido o desempenho. E se você deseja mudar para um endereço IP de uma região específica, convém ver que seu provedor possui um servidor lá que suporta seu protocolo escolhido.

Política de log zero

Você pode estar escondido de terceiros, mas em teoria, um provedor de VPN tem o poder de potencialmente ver tudo o que você faz sob sua proteção. Por esse motivo, é importante ir com uma empresa que pratica transparência em torno de sua política de registro. Um log zero ou provedor de VPN sem log mantém um registro do seu endereço de e-mail, informações de pagamento e servidor VPN, mas não deve registrar ou armazenar nenhum dado que seja enviado enquanto estiver conectado com segurança. Isso inclui registros de uso, registros de conexão, dados de sessão ou até seu endereço IP.

Botão de desligar

Se a sua conexão VPN segura for interrompida, o seu computador reverte para o seu endereço IP real, por sua vez, comprometendo sua identidade. Um interruptor de morte impede que isso aconteça cortando sua conexão com a Internet assim que sua conexão VPN interrompa.

Compatibilidade móvel

A atividade móvel fica arriscada quando está acontecendo em uma rede Wi-Fi não garantida. Se você está procurando uma experiência móvel mais segura, pode ser útil procurar um provedor que ofereça suporte para VPN móvel, particularmente a capacidade de mudar para o protocolo IKEV2/IPSEC ao Roaming. Isso garante que sua conexão seja segura, mesmo quando você se move de Wi-Fi público para dados celulares.

Opções de autenticação

Quando um computador tenta se conectar a um servidor VPN, a VPN deve primeiro autenticar o usuário antes que a conexão seja bem -sucedida. Isso normalmente significa inserir suas credenciais por meio de uma página de login ou cliente de desktop, embora seja melhor considerar opções adicionais para autenticação. A autenticação multifator. Você também pode querer usar uma chave de segurança física, que você conecta à sua porta USB, para obter ainda mais segurança.

Suporte ao cliente

Como outras empresas de software, um provedor de VPN deve ter uma equipe de suporte confiável para você entrar em contato com qualquer problema que possa surgir. Esta equipe de suporte deve ser conhecedor, útil e fácil de entrar em contato com.

Oferta especial

Em geral, é melhor evitar vpn gratuitos completamente. Ao escolher um provedor pago, você está escolhendo uma empresa real e credível, apoiada por tecnologia de qualidade e infraestrutura. Um provedor pago também tem menos probabilidade de registrar suas atividades e vender essas informações aos anunciantes. Uma VPN premium pode exigir uma taxa mensal, mas o valor da segurança, segurança e tranquilidade vale a pena o custo.

Como as VPNs ajudam com roubo de identidade?

O roubo de identidade é um problema crescente que continua a mudar e evoluir de maneiras sutis e surpreendentes. É quando os hackers roubam seus dados pessoais com o objetivo de cobrar seus cartões de crédito, acessar sua conta bancária, retirar um contrato ou usar seu seguro para obter o ganho – todas as formas de fraude. Com a crescente frequência de violações de dados corporativos, onde as informações do usuário são roubadas de um banco de dados, a questão do roubo de identidade parece estar aumentando apenas. E agora que quase todos os cafés, negócios ou aeroporto oferecem Wi-Fi público para as necessidades de trabalho, bancos e compras de seus clientes, nossas identidades parecem mais vulneráveis do que nunca.

Embora possa não ser possível impedir que uma violação de dados aconteça, é possível proteger contra roubo de identidade online usando uma VPN. Através do tunelamento, um VPN criptografa seus dados para que ninguém mais, incluindo fraudadores, possa vê -lo, protegendo assim suas informações, mesmo quando você estiver usando uma rede não garantida. Uma VPN também mascara seu endereço IP para que sua identidade e localização on -line permaneçam sem rastreamento, dificultando os cyberthieves para prendê -lo. Como seu endereço IP está oculto, você está protegido contra ataques cibernéticos.

Perguntas frequentes

- O que é VPN e por que eu preciso?

Uma VPN, que significa rede privada virtual, protege seus usuários, criptografando seus dados e mascarando seus endereços IP. Isso esconde sua atividade de navegação, identidade e localização, permitindo maior privacidade e autonomia. Qualquer pessoa que procura uma experiência on -line mais segura, mais livre e mais segura pode se beneficiar de uma VPN. Saiba mais sobre os benefícios de uma VPN

Um provedor de VPN respeitável deve oferecer o mais alto nível de criptografia, proteção de endereço IP, mascaramento de localização e opções de privacidade de falha. Dependendo dos recursos oferecidos, você pode usar uma VPN para funcionar remotamente, dados confidenciais seguros, acessar conteúdo regional, ignorar blocos de conteúdo ou impedir o rastreamento de terceiros. Descubra as muitas características de uma VPN

Uma conexão VPN é uma conexão digital estabelecida entre o seu computador e um servidor remoto de propriedade do provedor de VPN. Quando a conexão é bem -sucedida, cria um túnel criptografado através do qual todos os seus dados passam. Esses dados são embaralhados em código para que ninguém mais possa vê -los, garantindo que sua atividade de navegação permaneça privada e protegida. Veja mais definições de VPN

Embora as VPNs não protejam contra cookies, elas protegem contra o rastreamento do ISP ou o rastreamento de provedores de serviços de Internet, bem como anunciantes de terceiros e cibercriminosos. Isso é realizado roteando sua conexão com um servidor VPN remoto, que mascara seu endereço IP e oculta sua localização. Com essas informações ocultas, sua identidade permanece privada. Saiba mais sobre a proteção da VPN

Um aplicativo VPN é um aplicativo de software que permite fazer uma conexão com um servidor VPN remoto depois de inserir suas credenciais de login. Isso pode vir na forma de um cliente virtual para o desktop, ou como um aplicativo móvel. Enquanto o cliente ou aplicativo estiver em execução, seu dispositivo permanecerá protegido por meio de VPN. Isso é especialmente útil para usuários de smartphones que procuram segurança e proteção enquanto estão em movimento. Explore tipos adicionais de VPN

Comece com uma conta grátis do Azure

Desfrute de serviços populares gratuitamente por 12 meses, mais de 25 serviços gratuitamente e crédito de US $ 200 a serem usados nos seus primeiros 30 dias.