A vulnerabilidade da Microsoft pode atacar antes dos usuários abrirem o e -mail ‘malicioso’: CSE Center

Essa carga útil fará com que o cliente de email do Outlook da vítima se conecte automaticamente a um agente universal de convenção de nomeação controlado pelo ator que receberá o hash de senha do usuário, que contém credenciais de login.

É ‘[email protected] um remetente legítimo de alertas de segurança?

Eu tenho recebido e-mails de “Conta-Security-Noreply@AccountProtecção.Microsoft.com “(conforme verificado em metadados) sobre atividade incomum. A Internet tem informações muito conflitantes sobre se esses e -mails são legítimos ou não. O próprio site da Microsoft diz que este é o endereço do remetente legítimo para alertas de atividade da conta.

Uma mensagem de email legítima deve ser originada da equipe da conta da Microsoft em conta-security-noreply@AccountProtecção.Microsoft.com.

Mas aqui, o Georgia College Help Desk lista este e -mail exato, a partir desse endereço exato do remetente, como uma tentativa de phishing.

Muitas pessoas no GC estão recebendo um dos e -mails de fraude de phishing mais populares. Parece ser da Microsoft, um “alerta de segurança” querendo que você revalide sua conta. Saiba que isso não é da Microsoft. É um phish muito elaborado. Não clique em nenhum link neste e -mail. Por favor, exclua. Se você clicou no email, redefine sua senha unificada (e senha de e -mail subsequente) na senha.GCSU.Edu. De: Microsoft Account Team Conta-Security-Noreply@AccountProtecção.Microsoft.com enviado: segunda -feira, 3 de abril de 2017 3:36 Assunto: Alerta de segurança da conta da Microsoft

Outros lugares online têm informações igualmente conflitantes. Alguns lugares listam esses e -mails como golpes, mas a captura de tela de exemplo tem um endereço de remetente diferente que está faltando o “Microsoft.com “do domínio, que parece mais falso. Então é isso? Esses e-mails são exatamente “conta-segurança-noreply@accountProtecção.Microsoft.com “Fake, ou não?

WakeMons3

perguntou 5 de junho de 2018 às 13:03

WakeMons3 WakeMons3

161 1 1 crachá de ouro 1 1 crachá de prata 3 3 crachás de bronze

O endereço “de” nem sempre é um bom identificador – você precisaria olhar para outros cabeçalhos no correio para poder confirmar se era de MS ou um scammer.

5 de junho de 2018 às 13:07

Você leu isto: respostas.Microsoft.com/en -us/Outlook_com/fórum/… – Google às vezes é seu amigo.

5 de junho de 2018 às 13:07

@Jeroen -ItnerDbox – eu li isso. É uma das fontes conflitantes, quero dizer. Existem tantos fóruns que listam esse remetente como uma farsa, pois há listando -o legítimo.

5 de junho de 2018 às 13:19

@Wakedemons3 Por favor, leia o que Matthew escreveu, porque está correto quando se trata do endereço “do” e do endereço real no cabeçalho. Eu recomendo pesquisar no Google por “Leitura de cabeçalho de correio para

5 de junho de 2018 às 13:22

Possível duplicata de existe alguma maneira definitiva de saber se um email é uma tentativa de phishing?

5 de julho de 2018 às 13:31

2 respostas 2

Você não pode confiar que um endereço de remetente está correto. Eles são trivialmente fáceis de fingir.

O protocolo SMTP (email) permite que o criador de um email indique qualquer endereço do remetente que desejar. Não há validação de que o remetente realmente controla esse endereço. E mesmo que o servidor de correio receptores faça alguma forma de validação do remetente, como verificar se o endereço IP do remetente corresponder ao domínio de que afirmam ser, também existem algumas peculiaridades na interface do usuário de muitos leitores de e -mail que podem ser explorados para exibir um endereço de e -mail (falso) como o nome do remetente.

Quando você recebe um e -mail que as reivindicações precisam fazer algo em uma conta em um site, e isso parece ser plausível (você realmente tem uma conta nesse site), depois dê uma boa olhada no URL em que o link leva a. O nome de domínio diz quem controla esse link. O nome de domínio é a coisa que vem antes da primeira barra.

Todos esses URLs levam à Microsoft:

https: // Microsoft.com/conta https: //.Microsoft.com/conta https: //.Microsoft.com/conta?algumas vezes o rackingID = 689392356034706528902345Os URLs a seguir são exemplos que não levam à Microsoft. Todos eles levam a domínios que podem ser controlados por outra pessoa:

https: // Microsoft.com.exemplo.com/conta https: // Exemplo.com/Microsoft.com/conta https: // Exemplo.coma?https: // conta.Microsoft.com/conta https: // Exemplo.com/#https: //.Microsoft.com/conta https: // TotlyLegitAccountPorTalJustTrustMe-Microsoft.com/conta https: // Microsoft.com: [email protected]O último é um exemplo de um formato de URL raramente usado que inclui um nome de usuário e uma senha (que são neste caso a Microsoft.com). O URL real solicitado é após o símbolo @.

Você decidiu que o link provavelmente está bem, e você clica nele e é levado a um formulário de login que parece confiável à primeira vista e aparentemente ainda não instalou nenhum malware usando um download drive-by, então você também deve verificar se o site é carregado em https (qualquer site respeitável usará o HTTPS somente na forma de login) e se o certificado for realmente.

Alguns guias para detectar tentativas de phishing dizem que você deve procurar sinais como imagens quebradas ou links não funcionais. Considero esse mau conselho porque é baseado no preconceito de que todos os phishers são webmasters de má qualidade. A cena se tornou muito mais profissional nos últimos anos. Você deve concentrar sua atenção nessas coisas que eles não podem fingir com esforço suficiente.

A vulnerabilidade da Microsoft pode atacar antes dos usuários abrirem o e -mail ‘malicioso’: CSE Center

Essa carga útil fará com que o cliente de email do Outlook da vítima se conecte automaticamente a um agente universal de convenção de nomeação controlado pelo ator que receberá o hash de senha do usuário, que contém credenciais de login.

É ‘[email protected] um remetente legítimo de alertas de segurança?

Eu tenho recebido e-mails de “Conta-Security-Noreply@AccountProtecção.Microsoft.com “(conforme verificado em metadados) sobre atividade incomum. A Internet tem informações muito conflitantes sobre se esses e -mails são legítimos ou não. O próprio site da Microsoft diz que este é o endereço do remetente legítimo para alertas de atividade da conta.

Uma mensagem de email legítima deve ser originada da equipe da conta da Microsoft em conta-security-noreply@AccountProtecção.Microsoft.com.

Mas aqui, o Georgia College Help Desk lista este e -mail exato, a partir desse endereço exato do remetente, como uma tentativa de phishing.

Muitas pessoas no GC estão recebendo um dos e -mails de fraude de phishing mais populares. Parece ser da Microsoft, um “alerta de segurança” querendo que você revalide sua conta. Saiba que isso não é da Microsoft. É um phish muito elaborado. Não clique em nenhum link neste e -mail. Por favor, exclua. Se você clicou no email, redefine sua senha unificada (e senha de e -mail subsequente) na senha.GCSU.Edu. De: Microsoft Account Team Conta-Security-Noreply@AccountProtecção.Microsoft.com enviado: segunda -feira, 3 de abril de 2017 3:36 Assunto: Alerta de segurança da conta da Microsoft

Outros lugares online têm informações igualmente conflitantes. Alguns lugares listam esses e -mails como golpes, mas a captura de tela de exemplo tem um endereço de remetente diferente que está faltando o “Microsoft.com “do domínio, que parece mais falso. Então é isso? Esses e-mails são exatamente “conta-segurança-noreply@accountProtecção.Microsoft.com “Fake, ou não?

WakeMons3

perguntou 5 de junho de 2018 às 13:03

WakeMons3 WakeMons3

161 1 1 crachá de ouro 1 1 crachá de prata 3 3 crachás de bronze

O endereço “de” nem sempre é um bom identificador – você precisaria olhar para outros cabeçalhos no correio para poder confirmar se era de MS ou um scammer.

5 de junho de 2018 às 13:07

Você leu isto: respostas.Microsoft.com/en -us/Outlook_com/fórum/… – Google às vezes é seu amigo.

5 de junho de 2018 às 13:07

@Jeroen -ItnerDbox – eu li isso. É uma das fontes conflitantes, quero dizer. Existem tantos fóruns que listam esse remetente como uma farsa, pois há listando -o legítimo.

5 de junho de 2018 às 13:19

@Wakedemons3 Por favor, leia o que Matthew escreveu, porque está correto quando se trata do endereço “do” e do endereço real no cabeçalho. Eu recomendo pesquisar no Google por “Leitura de cabeçalho de correio para

5 de junho de 2018 às 13:22

Possível duplicata de existe alguma maneira definitiva de saber se um email é uma tentativa de phishing?

5 de julho de 2018 às 13:31

2 respostas 2

Você não pode confiar que um endereço de remetente está correto. Eles são trivialmente fáceis de fingir.

O protocolo SMTP (email) permite que o criador de um email indique qualquer endereço do remetente que desejar. Não há validação de que o remetente realmente controla esse endereço. E mesmo que o servidor de correio receptores faça alguma forma de validação do remetente, como verificar se o endereço IP do remetente corresponder ao domínio de que afirmam ser, também existem algumas peculiaridades na interface do usuário de muitos leitores de e -mail que podem ser explorados para exibir um endereço de e -mail (falso) como o nome do remetente.

Quando você recebe um e -mail que as reivindicações precisam fazer algo em uma conta em um site, e isso parece ser plausível (você realmente tem uma conta nesse site), depois dê uma boa olhada no URL em que o link leva a. O nome de domínio diz quem controla esse link. O nome de domínio é a coisa que vem antes da primeira barra.

Todos esses URLs levam à Microsoft:

https: // Microsoft.com/conta

https: // conta.Microsoft.com/conta

https: // conta.Microsoft.com/conta?algumas vezes o rackingID = 689392356034706528902345

Os URLs a seguir são exemplos que não levam à Microsoft. Todos eles levam a domínios que podem ser controlados por outra pessoa:

https: // Microsoft.com.exemplo.com/conta

https: // Exemplo.com/Microsoft.com/conta

https: // Exemplo.coma?https: // conta.Microsoft.com/conta

https: // Exemplo.com/#https: //.Microsoft.com/conta

https: // TotallylegitAccountPorTalJustTrustMe-Microsoft.com/conta

https: // Microsoft.com: [email protected]

O último é um exemplo de um formato de URL raramente usado que inclui um nome de usuário e uma senha (que são neste caso a Microsoft.com). O URL real solicitado é após o símbolo @.

Você decidiu que o link provavelmente está bem, e você clica nele e é levado a um formulário de login que parece confiável à primeira vista e aparentemente ainda não instalou nenhum malware usando um download drive-by, então você também deve verificar se o site é carregado em https (qualquer site respeitável usará o HTTPS somente na forma de login) e se o certificado for realmente.

Alguns guias para detectar tentativas de phishing dizem que você deve procurar sinais como imagens quebradas ou links não funcionais. Considero esse mau conselho porque é baseado no preconceito de que todos os phishers são webmasters de má qualidade. A cena se tornou muito mais profissional nos últimos anos. Você deve concentrar sua atenção nessas coisas que eles não podem fingir com esforço suficiente.

A vulnerabilidade da Microsoft pode atacar antes da abertura dos usuários ‘malicioso’ Email: CSE Center

Essa carga causará a vítima’S Cliente de e -mail do Outlook para se conectar automaticamente a um agente de convenção de nomeação universal controlado pelo ator que receberá o usuário’s hash de senha, que contém credenciais de login.

É ‘[email protected] um remetente legítimo de alertas de segurança?

Eu tenho recebido e-mails de “Conta-Security-Noreply@AccountProtecção.Microsoft.com “(conforme verificado em metadados) sobre atividade incomum. A Internet tem informações muito conflitantes sobre se esses e -mails são legítimos ou não. O próprio site da Microsoft diz que este é o endereço do remetente legítimo para alertas de atividade da conta.

Uma mensagem de email legítima deve ser originada da equipe da conta da Microsoft em conta-security-noreply@AccountProtecção.Microsoft.com.

Mas aqui, o Georgia College Help Desk lista este e -mail exato, a partir desse endereço exato do remetente, como uma tentativa de phishing.

Muitas pessoas no GC estão recebendo um dos e -mails de fraude de phishing mais populares. Parece ser da Microsoft, um “Alerta de segurança” Querendo que você revalide sua conta. Saiba que isso não é da Microsoft. Isto’é um phish muito elaborado. Não clique em nenhum link neste e -mail. Por favor, exclua. Se você clicou no email, redefinir você unificar a senha (e a senha de email subsequente) na senha.GCSU.Edu. De: Microsoft Account Team Conta-Security-Noreply@AccountProtecção.Microsoft.com enviado: segunda -feira, 3 de abril de 2017 3:36 Assunto: Alerta de segurança da conta da Microsoft

Outros lugares online têm informações igualmente conflitantes. Alguns lugares listam esses e -mails como golpes, mas a captura de tela de exemplo tem um endereço de remetente diferente que está faltando o “Microsoft.com “do domínio, que parece mais falso. Então é isso? Esses e-mails são exatamente “conta-segurança-noreply@accountProtecção.Microsoft.com “Fake, ou não?

WakeMons3

perguntou 5 de junho de 2018 às 13:03

WakeMons3 WakeMons3

161 1 1 crachá de ouro 1 1 crachá de prata 3 3 crachás de bronze

O endereço “de” nem sempre é um bom identificador – você precisaria olhar para outros cabeçalhos no correio para poder confirmar se era de MS ou um scammer.

5 de junho de 2018 às 13:07

Você leu isto: respostas.Microsoft.com/en -us/Outlook_com/fórum/… – Google às vezes é seu amigo.

5 de junho de 2018 às 13:07

@Jeroen -ItnerDbox – eu li isso. É uma das fontes conflitantes, quero dizer. Existem tantos fóruns que listam esse remetente como uma farsa, pois há listando -o legítimo.

5 de junho de 2018 às 13:19

@Wakedemons3 Por favor, leia o que Matthew escreveu, porque está correto quando se trata do endereço “do” e do endereço real no cabeçalho. Eu recomendo pesquisar no Google por “Leitura de cabeçalho de correio para

5 de junho de 2018 às 13:22

Possível duplicata de existe alguma maneira definitiva de saber se um email é uma tentativa de phishing?

5 de julho de 2018 às 13:31

2 respostas 2

Você não pode confiar que um endereço de remetente está correto. Eles são trivialmente fáceis de fingir.

O protocolo SMTP (email) permite que o criador de um email indique qualquer endereço do remetente que desejar. Não há validação de que o remetente realmente controla esse endereço. E mesmo que o servidor de correio receptores faça alguma forma de validação do remetente, como verificação se o endereço IP do remetente corresponder ao domínio que eles afirmam ser, também existem algumas peculiaridades na interface do usuário de muitos leitores de e -mail que podem ser explorados para exibir um endereço de e -mail (falso) como o nome do remetente.

Quando você recebe algum e -mail, que afirma que você precisa fazer algo em alguma conta em algum site, e isso parece ser plausível (você realmente tem uma conta nesse site) e, em seguida, dê uma boa olhada no URL em que o link leva a. O nome de domínio diz quem controla esse link. O nome de domínio é a coisa que vem antes da primeira barra.

Todos esses URLs levam à Microsoft:

https: // Microsoft.com/conta https: //.Microsoft.com/conta https: //.Microsoft.com/conta?algumas vezes o rackingID = 689392356034706528902345 Os seguintes URLs são exemplos que não levar à Microsoft. Todos eles levam a domínios que podem ser controlados por outra pessoa:

https: // Microsoft.com.exemplo.com/conta https: // Exemplo.com/Microsoft.com/conta https: // Exemplo.coma?https: // conta.Microsoft.com/conta https: // Exemplo.com/#https: //.Microsoft.com/conta https: // TotlyLegitAccountPorTalJustTrustMe-Microsoft.com/conta https: // Microsoft.com: [email protected] O último é um exemplo de um formato de URL raramente usado que inclui um nome de usuário e uma senha (que são neste caso a Microsoft.com). O URL real solicitado é após o símbolo @.

Se você decidiu que o link é provavelmente Tudo bem, você clica nele e leva a um formulário de login que parece confiável à primeira vista e aparentemente ainda não instalou nenhum malware usando o drive-by download, então você também deve verificar se o site é carregado em https (qualquer Site respeitável usará apenas https em seu formulário de login) e verifique se o certificado está realmente assinado para a empresa que o site afirma ser.

Alguns guias para detectar tentativas de phishing dizem que você deve procurar sinais como imagens quebradas ou links não funcionais. Considero esse conselho ruim, porque é baseado no preconceito de que todos os phishers são webmasters de má qualidade. A cena ficou muito mais profissional nos últimos anos. Você deve concentrar sua atenção nessas coisas que eles não podem fingir com esforço suficiente.

A vulnerabilidade da Microsoft pode atacar antes da abertura dos usuários ‘malicioso’ Email: CSE Center

Compartilhe este item no Facebook Facebook Compartilhe este item no Twitter Enviar esta página para alguém por e -mail e -mail compartilhe este item via whatsapp whatsapp compartilhe este item em flipboard Flipboard compartilhar este item no linkedIn LinkedIn compartilhar este item no link de cópia de cópia reddit reddit

Descrease Artigo Tamanho da fonte

Aumentar o tamanho da fonte do artigo

O Centro Canadense de Segurança Cibernética está alertando sobre uma vulnerabilidade significativa que afeta os usuários de email da Microsoft que permitem que os atores de ameaças roubem vítimas’ identidades.

O alerta enviado na quarta -feira diz que o aviso da Microsoft foi um dos “várias vulnerabilidades críticas” publicado pela empresa no dia anterior.

“Estamos sinalizando esse alerta esta noite devido à seriedade da vulnerabilidade,” Um porta -voz do Cyber Center disse em um e -mail para o Global News quarta -feira.

O aviso em questão, apelidado de CVE-2023-23397 pela Microsoft, divulgou uma vulnerabilidade de dias zero encontrada em um email criado por atores de ameaças que contém uma carga útil maliciosa, disse a agência.

Essa carga causará a vítima’S Cliente de e -mail do Outlook para se conectar automaticamente a um agente de convenção de nomeação universal controlado pelo ator que receberá o usuário’s hash de senha, que contém credenciais de login.

A história continua abaixo do anúncio

O Cyber Center alerta os usuários podem ser explorados mesmo antes de o email malicioso ser aberto ou visualizado pela vítima, acrescentando que confirmou instâncias bem -sucedidas da vulnerabilidade sendo usada.

Os usuários da Microsoft estão sendo aconselhados a instalar patches de segurança recém-capturados imediatamente para se proteger da vulnerabilidade.

5:59 Novo estudo mostra que os alunos acham que as instituições educacionais não têm salvaguardas de segurança cibernética

O centro cibernético’Os avisos de S surgem em meio a um aumento de ameaças e ataques de segurança cibernética que impactaram as empresas e instituições canadenses. Cyberattacks ligados a atores de estado estrangeiro, como ataques russos em resposta ao apoio ocidental à Ucrânia em meio à guerra atual com Moscou, também estão aumentando.

Tendência agora

Trudeau visita Alberta para se encontrar com forças armadas canadenses, ajudando a lutar com os incêndios florestais

Martha Stewart, 81, torna

Notavelmente, Microsoft’A equipe de pesquisa e análise de segurança cibernética alertou na quarta -feira que hackers russos parecem estar preparando uma onda renovada de ataques cibernéticos contra a Ucrânia, incluindo um “estilo de ransomware” ameaça para organizações que servem Ucrânia’s linhas de suprimento.

Anúncio

Mais sobre ciência e tecnologia

- 2 semanas e uma cúpula de calor depois: onde fica a situação de Alberta Wildfire?

- Direito de reparar: por que é tão difícil consertar nossa eletrônica?

- A sua casa está pronta para o surpreendente número de tornados no Canadá?

- Ciclone mocha bate na costa de Mianmar, matando pelo menos 3

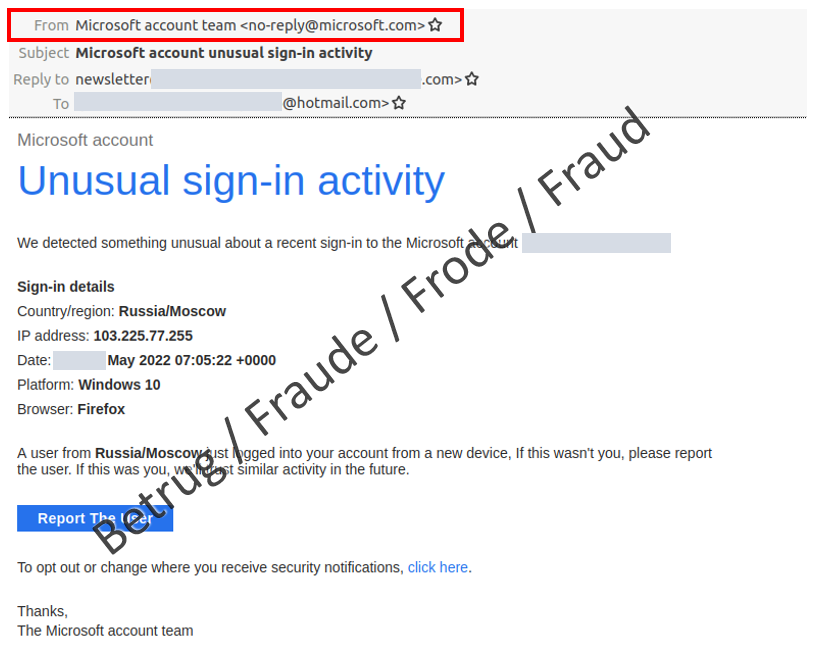

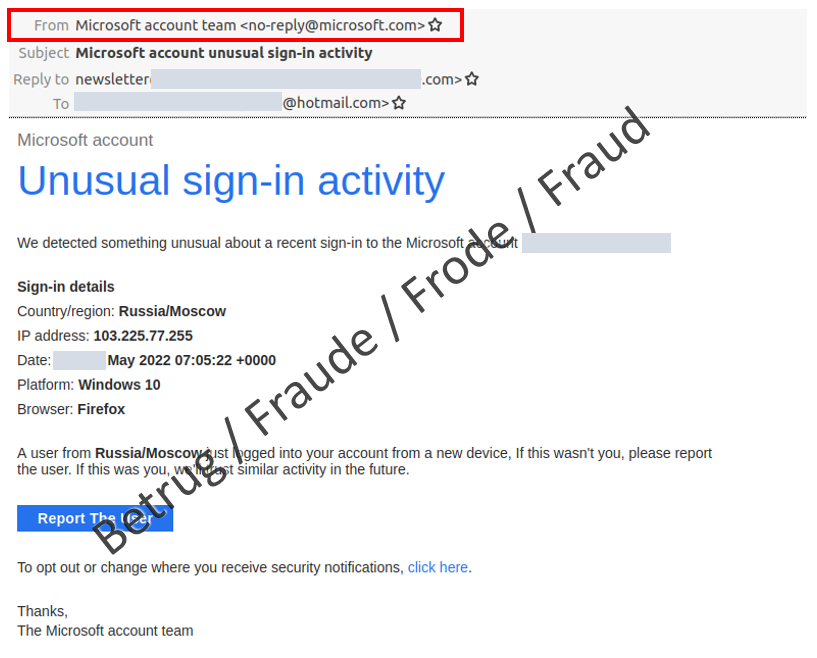

Semana 20: Aviso da Microsoft acaba sendo uma tentativa de phishing

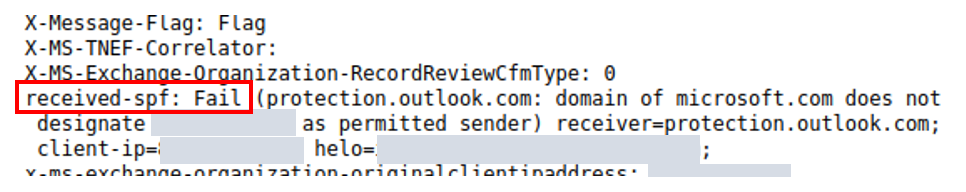

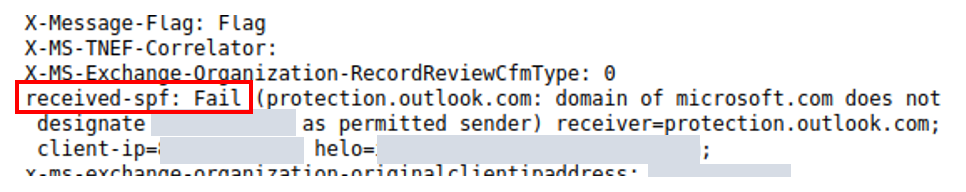

24.05.2022 – O número de relatórios recebidos pelo NCSC foi alto na semana passada. O principal motivo foi aparente e -mails de ameaças da polícia. Um usuário do Microsoft Outlook também foi «avisou», Em um e-mail pretendendo vir da Microsoft, sobre atividades de login incomum de Moscou. Uma investigação mais próxima do NCSC revelou que essa é uma tentativa de phishing. Graças ao uso de uma estrutura de política do remetente, esta mensagem foi identificada como um email de phishing e movido automaticamente para a pasta de spam.

Mensagem sobre tentativas incomuns de login de Moscou

Se a Microsoft detectar uma tentativa de entrar em uma conta de email de um novo local ou dispositivo, o usuário recebe uma notificação por email por motivos de segurança. Este tipo de notificação está sendo falsificado por atacantes e explorado para enviar e -mails de phishing.

Na semana passada, o NCSC recebeu um relatório de um email tão fraudulento, com a linha de assunto «Conta da Microsoft Atividade de assinatura incomum», enviado de «sem [email protected]». No entanto, quando o email é aberto, o olho é imediatamente atraído pela linha «País/região: Rússia, Moscow», não menos importante por causa do conflito atual na Ucrânia. A pessoa que relatou o incidente achou estranho que o Outlook já tivesse movido o e -mail para a pasta de spam. De acordo com as informações do remetente exibidas, o email veio da própria Microsoft.

O e -mail de phishing com o endereço fraudulento do remetente aparentemente veio da própria Microsoft (ver enquadramento vermelho). No entanto, o endereço IP, que foi selecionado aleatoriamente pelos atacantes, leva à Índia e é um endereço de transmissão que não pode ser usado para logins

Uma verificação do e -mail revelou que não veio da Microsoft e acabaria sendo uma tentativa de phishing. No entanto, em um afastamento da prática usual dos fraudadores, o link “Relatório o usuário” e o link para alterar as notificações de segurança não levaram diretamente ao site de phishing, mas, em vez disso, abriu um e -mail de resposta. No entanto, este e -mail de resposta não foi endereçado à Microsoft, mas aos endereços de email do Google criados especialmente para o objetivo. O NCSC não tem certeza do que os atacantes farão se receber uma resposta. Ou eles enviarão um link para uma página de login da Microsoft falsa ou enviarão um segundo email para tentar obter dados de login.

O endereço IP exibido no email leva a um provedor de telecomunicações indiano em Calcutá – não para Moscou. As pessoas familiarizadas com a tecnologia de rede também observarão que o endereço IP exibido é o endereço de transmissão da rede e não pode ser usado para logins.

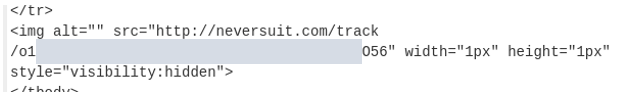

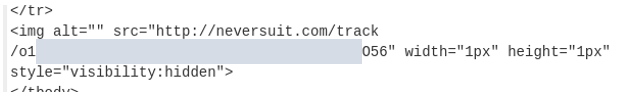

Quando o código -fonte do email é examinado, fica claro que um pixel de rastreamento é carregado quando o destinatário (involuntariamente) abre o email.

Código HTML que carrega o pixel de rastreamento oculto de uma empresa especializada neste serviço

Isso permite que os remetentes digam se a mensagem foi aberta pelo destinatário e é frequentemente usada para verificar os endereços de e -mail ao enviar spam.

Não está claro se os atacantes escolheram deliberadamente Moscou na Rússia como o local do remetente. No entanto, os phishers costumam explorar os assuntos atuais para dar crédito à sua história. A guerra na Ucrânia também está sendo mal utilizada por fraudadores para criar incerteza entre os destinatários de email.

O email é claramente destinado a usuários do Microsoft Outlook365. No entanto, o programa de detecção de spam do Outlook identificou o email como uma tentativa de phishing e o moveu para a pasta de spam, apesar do endereço do remetente, que era falso. Graças a uma técnica simples chamada Remett Policy Framework (SPF), um email é classificado como falso assim que o remetente não é do local reivindicado.

Trecho do cabeçalho do e -mail: Red Framing mostra o teste do Outlook e o resultado negativo (falha)

Infelizmente, ainda existem poucas empresas usando esta técnica simples.

- Os e -mails que são movidos diretamente para a pasta de spam devem ser tratados com muita cautela. Não clique nos links ou responda ao email sob nenhuma circunstância;

- No seu cliente de email, ative a função “Não baixe dados ao abrir e -mails”;

- Assim como o remetente em uma carta convencional, os remetentes em e -mails podem ser inventados livremente – portanto, não confie neles;

- Relate esses e -mails ao NCSC, idealmente como o original, eu.e. junto com o cabeçalho de e -mail.

Estatísticas atuais

Relatórios da semana passada por categoria:

Última modificação 24.05.2022