Como posso remover uma infecção por ransomware

Abra o arquivo explorador e navegue até a localização da pasta/arquivo que você deseja fazer backup. Selecione o item, clique com o botão direito do mouse, e clique cópia de.

Ransomware – Limpa de disco completo versus formatação

Normalmente, quando encontro ransomware/criptografia em um dispositivo, vou limpar completamente as unidades com pelo menos um passe usando um utilitário como o dban. Às vezes me pergunto se estou superestimando o potencial do malware (ex: a própria reconstrução) está fazendo um formato completo offline de uma unidade tão eficaz quanto uma limpeza completa de disco estaria completamente destruindo um dispositivo comprometido?

Perguntado em 14 de maio de 2017 às 7:30

199 1 1 emblema de ouro 2 2 crachás de prata 8 8 crachás de bronze

2 respostas 2

Sua lampa de disco pode ser uma inútil/Perda de tempo se ninguém tentar recuperar os arquivos excluídos anteriormente dessa unidade. Nesse caso, uma exclusão normal de todas as partições e formatação é tudo o que é necessário

Pode ser Uma boa medida de segurança Se você souber que, em um ponto, alguém tentará usar ferramentas de recuperação para recuperar arquivos excluídos da unidade.

Na verdade, é sobre se você deseja impedir que arquivos infectados sejam recuperados ou não.

199 1 1 emblema de ouro 2 2 crachás de prata 8 8 crachás de bronze

respondeu em 17 de maio de 2017 às 10:06

8.859 3 3 crachás de ouro 19 19 crachás de prata 28 28 crachás de bronze

Além da resposta aceita, a limpeza definitivamente impede a operação de programas “não formatados” (ou o FBI) que podem recriar alguns ou tudo o que estava no disco antes de formatar.

A limpeza leva muito tempo. Mas eu conheço alguns fãs geeks que limpam seu espaço livre periodicamente, como uma questão de. Os discos não vão se desgastar disso mais do que faria com a desfragmentação, mas eu não faria de uma delas uma prática diária.

Quanto à limpeza de disco completo, eu não me incomodaria a menos que estivesse vendendo meu computador e simplesmente não quisesse fragmentos do meu e-mail em todo o disco.

Sua pergunta menciona ransomware. Se meu computador fosse atingido com ransomware, eu apenas ria e fazia uma restauração de sistema completo. Começaria recriando as partições (incluindo formatação) e reescrevendo meus arquivos como eram antes do problema atingir. Eu uso Acronis TrueImage para isso e testei restaurações muitas vezes, por isso tenho total confiança de que funciona bem.

Qualquer outra coisa que restou de antes ainda estaria no disco, mas não seria considerado nada além de espaço livre após a restauração, então não pode doer nada.

Especialmente se o ransomware o criptografou. Nesse caso, você pode considerar a criptografia deles o equivalente a limpar com números aleatórios.

Como posso remover uma infecção por ransomware?

Meu laptop foi seqüestrado pelo vírus do ransomware. Eu realmente não tenho arquivos no meu computador que vale a pena pagar por. No entanto, como continuo usando meu computador depois de ser sequestrado? Eu fiz uma restauração de sistema de volta para quando chegou na caixa, mas a tela de resgate ainda cobre minha página inicial. Kevin

Ransomware é um tipo de malware que exige dinheiro com ameaças: ele assume o controle do seu PC e quer que você pague para recuperá -lo. Em geral, isso’é melhor evitar pagar. Se você acha que não tem escolha, o malware expôs falhas críticas em sua proteção de malware e procedimentos de backup e recuperação. Nenhum negócio respeitável deve se encontrar nesta posição. No entanto, alguns foram pegos por ransomware que infecta arquivos no servidor e também em PCs individuais, quando não possuíam backups offline ou nuvem adequados.

Ransomware deve não’Até mesmo, se um PC estiver executando uma cópia totalmente atualizada do Windows, Microsoft’S SmartScreen ou navegação segura do Google e software antivírus atualizado. Atualmente, a maioria dos softwares antivírus está familiarizada com todas as variantes comuns de ransomware e, se não, devem incluir heurísticas que reconhecem atividades potencialmente perigosas, como criptografar arquivos. Infelizmente, os usuários podem instalar o próprio ransomware, baixando arquivos infectados ou executando arquivos que chegam em e -mails de phishing.

Obviamente, programas antivírus também devem digitalizar esses arquivos. Se você tiver dúvidas, faça o upload do arquivo para o total de vírus e marque-o por mais de 50 programas antivírus.

Em princípio, deve ser possível derrotar todo o ransomware, desconectando imediatamente o seu PC da Internet, reformatando o disco rígido e reinstalando tudo a partir de um backup. Se o seu laptop estiver executando o Windows 8, 8.1 ou 10, então eu esperaria o “Restaurar configurações de fábrica” opção para resolver o problema, se você puder chegar a ele. Tente digitar “reinstalar” Na caixa de pesquisa do Windows e clique em “Remova tudo e reinstale as janelas”.

Isso é diferente do “Restauração do sistema” Função nas versões anteriores do Windows, que tenta levar o PC de volta a um estado anterior. Você pode fazer isso iniciando seu PC no modo de segurança, escolhendo “Modo seguro com prompt de comando” No menu Avançado de Opções de Boot, digitando RStrui.exe e pressionando Enter. Aparentemente, isso funciona com alguns tipos iniciais de ransomware, mas eu suspeito que’não é o que você fez.

Como alternativa, você poderá executar um programa como MalwareBytes Anti-Malware de um CD/DVD ou uma unidade de polegar USB, possivelmente após o uso do Process Explorer para matar o navegador ou outro processo de malware. Eu mantenho um thumbdrive USB com uma seleção de serviços públicos de reparo, caso eu precise deles para esse tipo de propósito. Muitas pessoas usam um “ré

Como posso remover uma infecção por ransomware

Abra o arquivo explorador e navegue até a localização da pasta/arquivo que você deseja fazer backup. Selecione o item, clique com o botão direito do mouse, e clique cópia de.

Ransomware – Limpa de disco completo versus formatação

Normalmente, quando encontro ransomware/criptografia em um dispositivo, vou limpar completamente as unidades com pelo menos um passe usando um utilitário como o dban. Às vezes me pergunto se estou superestimando o potencial do malware (ex: a própria reconstrução) está fazendo um formato completo offline de uma unidade tão eficaz quanto uma limpeza completa de disco estaria completamente destruindo um dispositivo comprometido?

Perguntado em 14 de maio de 2017 às 7:30

199 1 1 emblema de ouro 2 2 crachás de prata 8 8 crachás de bronze

2 respostas 2

Sua lampa de disco pode ser uma inútil/Perda de tempo se ninguém tentar recuperar os arquivos excluídos anteriormente dessa unidade. Nesse caso, uma exclusão normal de todas as partições e formatação é tudo o que é necessário

Pode ser Uma boa medida de segurança Se você souber que, em um ponto, alguém tentará usar ferramentas de recuperação para recuperar arquivos excluídos da unidade.

Na verdade, é sobre se você deseja impedir que arquivos infectados sejam recuperados ou não.

199 1 1 emblema de ouro 2 2 crachás de prata 8 8 crachás de bronze

respondeu em 17 de maio de 2017 às 10:06

8.859 3 3 crachás de ouro 19 19 crachás de prata 28 28 crachás de bronze

Além da resposta aceita, a limpeza definitivamente impede a operação de programas “não formatados” (ou o FBI) que podem recriar alguns ou tudo o que estava no disco antes de formatar.

A limpeza leva muito tempo. Mas eu conheço alguns fãs geeks que limpam seu espaço livre periodicamente, como uma questão de. Os discos não vão se desgastar disso mais do que faria com a desfragmentação, mas eu não faria de uma delas uma prática diária.

Quanto à limpeza de disco completo, eu não me incomodaria a menos que estivesse vendendo meu computador e simplesmente não quisesse fragmentos do meu e-mail em todo o disco.

Sua pergunta menciona ransomware. Se meu computador fosse atingido com ransomware, eu apenas ria e fazia uma restauração de sistema completo. Começaria recriando as partições (incluindo formatação) e reescrevendo meus arquivos como eram antes do problema atingir. Eu uso Acronis TrueImage para isso e testei restaurações muitas vezes, por isso tenho total confiança de que funciona bem.

Qualquer outra coisa que restou de antes ainda estaria no disco, mas não seria considerado nada além de espaço livre após a restauração, então não pode doer nada.

Especialmente se o ransomware o criptografou. Nesse caso, você pode considerar a criptografia deles o equivalente a limpar com números aleatórios.

Como posso remover uma infecção por ransomware?

Meu laptop foi seqüestrado pelo vírus do ransomware. Eu realmente não tenho arquivos no meu computador que vale a pena pagar por. No entanto, como continuo usando meu computador depois de ser sequestrado? Eu fiz uma restauração de sistema de volta para quando chegou na caixa, mas a tela de resgate ainda cobre minha página inicial. Kevin

Ransomware é um tipo de malware que exige dinheiro com ameaças: ele assume o controle do seu PC e quer que você pague para recuperá -lo. Em geral, isso’é melhor evitar pagar. Se você acha que não tem escolha, o malware expôs falhas críticas em sua proteção de malware e procedimentos de backup e recuperação. Nenhum negócio respeitável deve se encontrar nesta posição. No entanto, alguns foram pegos por ransomware que infecta arquivos no servidor e também em PCs individuais, quando não possuíam backups offline ou nuvem adequados.

Ransomware deve não’Até mesmo, se um PC estiver executando uma cópia totalmente atualizada do Windows, Microsoft’S SmartScreen ou navegação segura do Google e software antivírus atualizado. Atualmente, a maioria dos softwares antivírus está familiarizada com todas as variantes comuns de ransomware e, se não, devem incluir heurísticas que reconhecem atividades potencialmente perigosas, como criptografar arquivos. Infelizmente, os usuários podem instalar o próprio ransomware, baixando arquivos infectados ou executando arquivos que chegam em e -mails de phishing.

Obviamente, programas antivírus também devem digitalizar esses arquivos. Se você tiver dúvidas, faça o upload do arquivo para o total de vírus e marque-o por mais de 50 programas antivírus.

Em princípio, deve ser possível derrotar todo o ransomware, desconectando imediatamente o seu PC da Internet, reformatando o disco rígido e reinstalando tudo a partir de um backup. Se o seu laptop estiver executando o Windows 8, 8.1 ou 10, então eu esperaria o “Restaurar configurações de fábrica” opção para resolver o problema, se você puder chegar a ele. Tente digitar “reinstalar” Na caixa de pesquisa do Windows e clique em “Remova tudo e reinstale as janelas”.

Isso é diferente do “Restauração do sistema” Função nas versões anteriores do Windows, que tenta levar o PC de volta a um estado anterior. Você pode fazer isso iniciando seu PC no modo de segurança, escolhendo “Modo seguro com prompt de comando” No menu Avançado de Opções de Boot, digitando RStrui.exe e pressionando Enter. Aparentemente, isso funciona com alguns tipos iniciais de ransomware, mas eu suspeito que’não é o que você fez.

Como alternativa, você poderá executar um programa como MalwareBytes Anti-Malware de um CD/DVD ou uma unidade de polegar USB, possivelmente após o uso do Process Explorer para matar o navegador ou outro processo de malware. Eu mantenho um thumbdrive USB com uma seleção de serviços públicos de reparo, caso eu precise deles para esse tipo de propósito. Muitas pessoas usam um “disco de resgate” como os de Comodo e Kaspersky. Isso inclui utilitários que podem ser executados de um dispositivo USB. Kaspersky também explica como gravar o disco de resgate Kaspersky 10 em um dispositivo USB e inicializar um computador a partir dele.

Tipos de ransomware

Existem muitos tipos diferentes de ransomware e eles funcionam de maneiras diferentes. Você precisa saber qual pouco de malware infectou seu laptop para que você possa procurar instruções de remoção. Há pelo menos algumas dúzias para escolher. O mais comum inclui Crowti, FakeBsod, Reveton e Tescrpt, enquanto Petya é um dos piores.

O novo não mais resgate! Site, apoiado pelo Centro Cibernético Europeu, tem conselhos úteis, além de capturas de tela de algumas telas comuns de ransomware, enquanto Jen Ruhman tem uma página do LinkedIn com 27 capturas de tela. Como alternativa, você pode fazer uma pesquisa de imagem por ransomware ou até fazer upload de sua própria captura de tela e fazer uma pesquisa de imagem reversa.

O tipo de laptop também faz a diferença, assim como o sistema operacional. A maioria das infecções de ransomware é destinada ao Microsoft Windows, mas um casal tem Macs Apple, Máquinas Linux e Android Smartphones. Quando se trata de laptops Windows, modelos mais antigos executando o Windows 7, Vista ou XP são mais vulneráveis: o malware pode infectar o MBR ou o registro de inicialização mestre. (Os vírus do setor de inicialização são comuns há muitos anos.) Sistemas Windows mais recentes 8/8/1/10 com sequências de inicialização UEFI e Secureboot são menos vulneráveis.

Remoção

Alguns vírus de ransomware são relativamente fáceis de remover, enquanto outros são difíceis. Os mais fáceis são “Scareware” Telas do navegador que afirmam que seu laptop foi trancado pelo FBI ou por uma força policial local. Isso nunca é verdadeiro. Geralmente, você pode detê-los usando o Windows Task Manager para fechar o navegador ou forçar a saída no Macs e executar um programa antivírus para removê-los.

Os mais difíceis criptografar.

A tabela de arquivos mestre mantém o controle de todos os setores no disco rígido e quais bits de quais arquivos são armazenados nesses setores. A MFT é criptografada, é’teoricamente possível resgatar arquivos usando um programa Undelete, como Easeus’S Undelete (Windows ou Mac) ou Piriforme’s Recuva. No entanto, desembaraçar e identificar mais do que alguns arquivos pode ser uma tarefa enorme.

Os piores programas de ransomware criptografaram arquivos ou discos rígidos com criptografia de força militar. No entanto, tudo não está necessariamente perdido. Existem pelo menos 20 programas projetados para descriptografar esses arquivos, de empresas como AVG, Emisoft e Kaspersky Lab. O Windows Club tem uma boa lista de ferramentas de descriptor de ransomware gratuitas para desbloquear arquivos, com links.

No entanto, se o seu ransomware criptografar cada arquivo com sua própria chave, como Rokku, você provavelmente não receberá seus arquivos de volta. É por isso que os backups offline e fora do local são essenciais para proteger dados valiosos.

O futuro

Ransomware existe há muito tempo, começando com Joseph Popp’S PC Cyborg em 1989, mas só começou a se tornar mais comum cerca de uma década atrás. Felizmente, era difícil para os criminosos colher dinheiro sem serem rastreados e identificados.

Esse problema foi amplamente resolvido pela chegada da Web Dark (via Tor) e Bitcoin, a pseudônimo de criptomoeda digital. A maioria das vítimas de ransomware provavelmente nunca usou bitcoin, então os PCs infectados precisam fornecer instruções claras sobre como fazer pagamentos e depois como descriptografar seus arquivos.

A recomendação padrão é nunca pagar aos criminosos que propagam ransomware, porque o sucesso financeiro atrairá mais criminosos para a indústria. Em alguns casos, as pessoas pagarão, porque pensam que a chance de recuperar seus arquivos vale mais do que o custo.

Para usuários domésticos, é claro, isso’é sempre mais barato e fácil de comprar um disco rígido externo e fazer um backup do que pagar pelos arquivos a serem descriptografados. Na maioria dos casos, é’também é mais barato para comprar um DVD USB ou Blu-ray drive e fazer backups em discos ópticos. Nenhum ransomware pode criptografar arquivos neles.

Você tem outra pergunta para Jack? Envie por e -mail para [email protected]

Este artigo contém links de afiliados, o que significa que podemos ganhar uma pequena comissão se um leitor clicar e fazer uma compra. Todo o nosso jornalismo é independente e de forma alguma é influenciado por qualquer anunciante ou iniciativa comercial. Ao clicar em um link de afiliado, você aceita que os cookies de terceiros serão definidos. Mais Informações.

Como evitar a perda de dados causada pelo formato Ransomware

Para usar o produto completo, você deve comprar uma licença para limpador de combinação. Sete dias de teste gratuito disponível. A combinação combinada é de propriedade e operada pela RCS LT, a empresa controladora da Pcrisk.com Leia mais.

O que é formato?

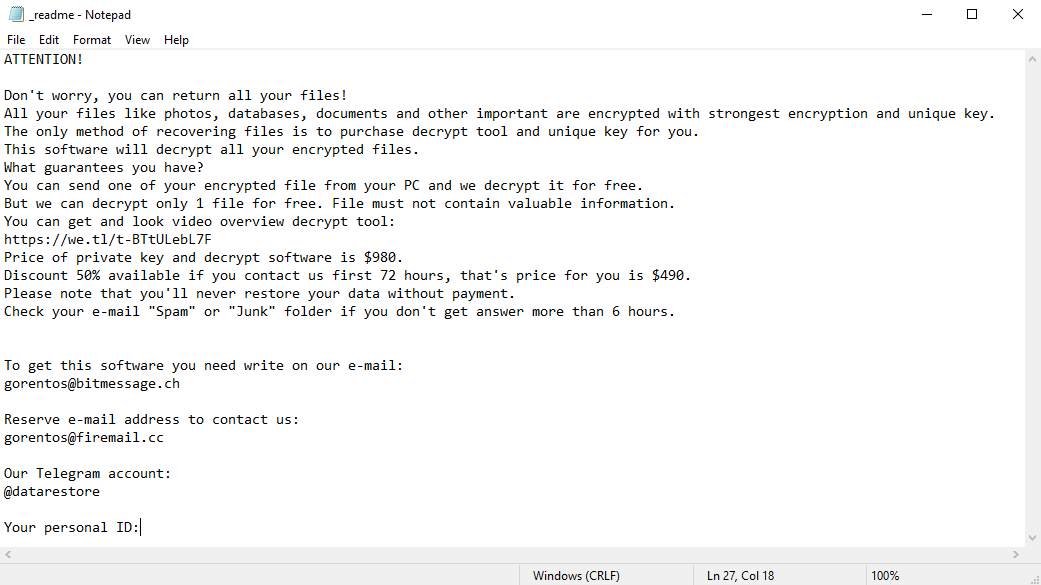

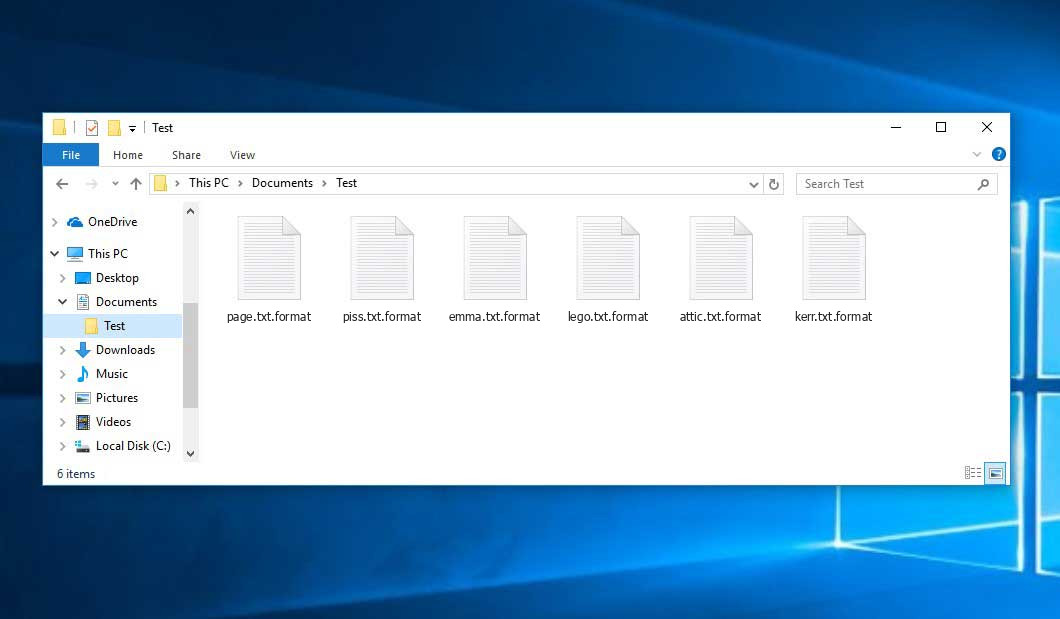

Descoberto por Michael Gillespie, o formato é um dos muitos programas maliciosos que pertencem à família DJVU Ransomware. Os programas desse tipo são projetados para criptografar arquivos para que as vítimas não possam usá -las, a menos que as decodifiquem com uma ferramenta de descriptografia ou chave específica.

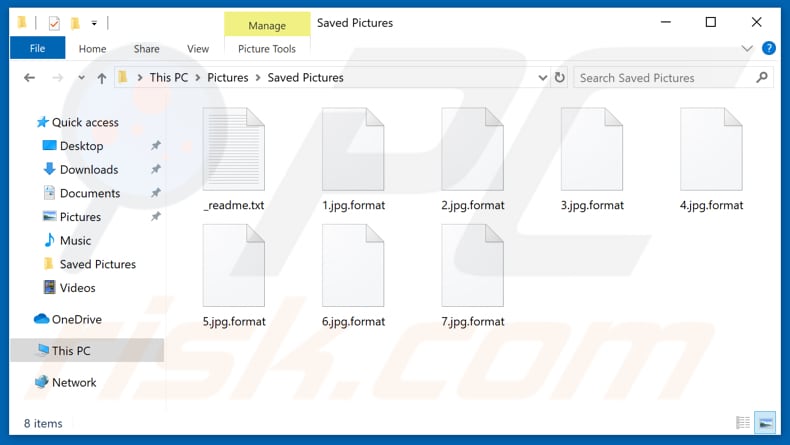

Para obter essas ferramentas/chaves, as vítimas são incentivadas a pagar aos desenvolvedores um resgate (normalmente, usando uma criptomoeda). Formato renomeia arquivos criptografados adicionando o “.formatar“Extensão.

Por exemplo, “amostra.jpg” torna-se “amostra.jpg.formatar“. Instruções sobre como descriptografar os arquivos podem ser encontrados em um arquivo de texto chamado “_Leia-me.TXT“, que é armazenado em todas as pastas que contêm arquivos criptografados.

Format criptografa fotos, bancos de dados, documentos e outros arquivos usando um forte algoritmo de criptografia. A mensagem de resgate afirma que as vítimas podem descriptografar seus arquivos com uma ferramenta que pode ser comprada (US $ 980) dos criminosos cibernéticos que projetaram esse ransomware.

Os desenvolvedores do formato (os criminosos cibernéticos) supostamente dão um desconto de %50 para aqueles que os contatam nas primeiras 72 horas de infecção por este ransomware.

Para tranquilizar as vítimas de que têm uma ferramenta de descriptografia válida, os desenvolvedores oferecem descriptografia gratuita de um arquivo, que pode ser enviado através do [email protected] ou [email protected]ços de email do CC ou sua conta do @Datarestore Telegram. Os desenvolvedores de formato devem então fornecer mais detalhes, como um endereço de carteira de criptomoeda e assim por diante.

Apesar disso, aconselhamos fortemente que você não confia nos desenvolvedores de ransomware. Muitas vezes, eles não enviam as ferramentas para descriptografar arquivos. A maioria das pessoas que confia nelas e paga por uma ferramenta/chave de descriptografia é enganada.

Geralmente, é impossível descriptografar os arquivos sem as ferramentas mantidas apenas pelos desenvolvedores de ransomware, no entanto, os programas do tipo ransomware que pertencem à família DJVU podem ser descriptografados com sucesso com uma ferramenta de descriptografia offline, mas apenas se não houve resposta à Internet durante o processo de criptografia ou o servidor que os criminosos cibernéticos usavam.

Não há garantia de que isso funcionará, no entanto, vale a pena tentar. Outra maneira de evitar a perda de dados sem precisar entrar em contato com os desenvolvedores de ransomware é recuperar arquivos de um backup (se um foi criado antes da criptografia).

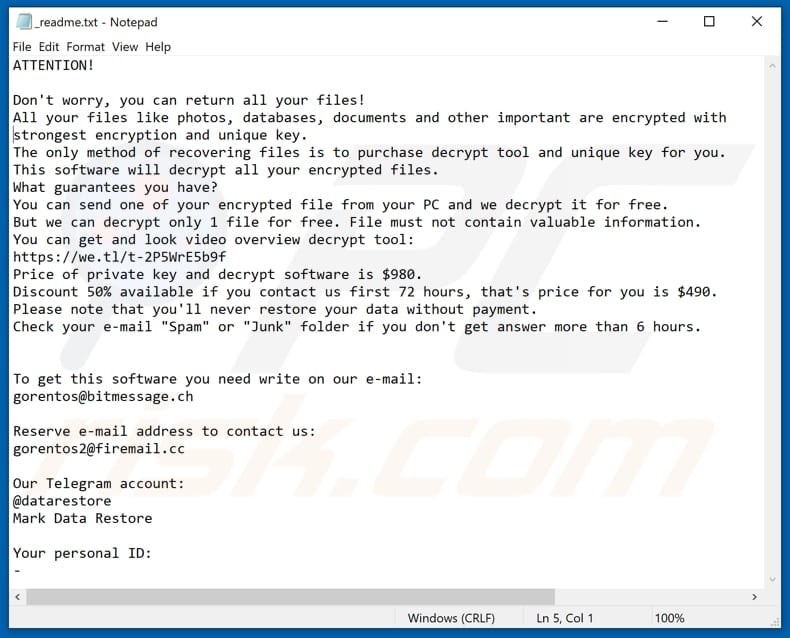

Captura de tela de uma mensagem incentivando os usuários a pagar um resgate a descriptografar seus dados comprometidos:

O formato é semelhante à maioria dos programas do tipo ransomware. Alguns outros exemplos incluem acesso, ndarod e lilocked. Geralmente, o ransomware é um software que impede que as pessoas acessem seus arquivos por criptografia – os criminosos cibernéticos usam esses programas para gerar receita, forçando as vítimas a comprar uma ferramenta de descriptografia ou chave.

As diferenças comuns entre esses programas são o custo do algoritmo de descriptografia e criptografia (simétrico ou assimétrico) usado para bloquear arquivos. Infelizmente, esses algoritmos tornam a descriptografia sem as ferramentas corretas impossíveis.

Em alguns casos, é possível descriptografar os arquivos manualmente (sem ter que entrar em contato com criminosos cibernéticos ou pagá -los), no entanto, apenas se o programa não estiver totalmente desenvolvido, tiver bugs, falhas, etc. Portanto, mantenha os backups de dados e mantenha -os armazenados em um servidor remoto ou dispositivo de armazenamento desconectado.

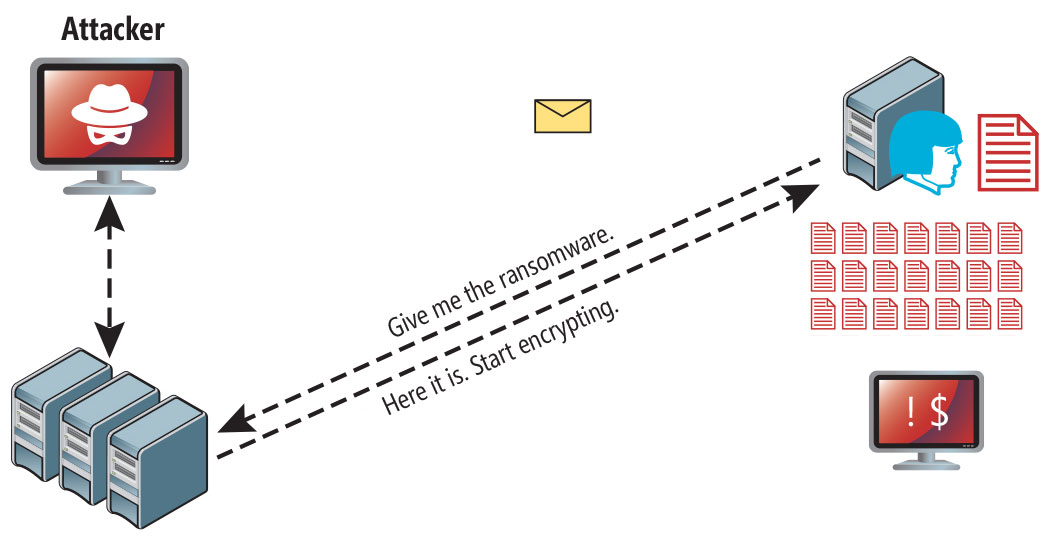

Como o ransomware infectou meu computador?

Ransomware e outros malware de alto risco são proliferados de várias maneiras: campanhas de spam, Trojans, canais duvidosos de download, ferramentas de atualização de software falso e outras ferramentas (‘cracks’) que supostamente ativam o software pago gratuitamente.

Os criminosos cibernéticos geralmente enviam e -mails que contêm documento do Microsoft Office, arquivo pdf, executável (.exe ou outros arquivos JavaScript ou Archive (zip, rar). O objetivo é levar as pessoas a abrir o arquivo anexado que, uma vez aberto, download e instala um programa malicioso, como ransomware.

Trojans são programas maliciosos – eles baixam e instalam outros malware, no entanto, isso só pode ser feito se o trojan já estiver instalado no sistema operacional.

Além disso, programas maliciosos podem ser proliferados por meio de fontes de download não confiáveis, como redes ponto a ponto (emule, clientes torrents e assim por diante), hospedagem não oficial, hospedagem gratuita ou páginas de download de freeware, downloaders de terceiros e outras fontes semelhantes.

Normalmente, os criminosos cibernéticos carregam arquivos maliciosos que são disfarçados de “regulares” ou “inofensivos” e esperam que as pessoas baixem e as abram. Se aberto, eles infectam computadores com programas maliciosos (eles instalam malware).

Ferramentas de atualização falsa Infect Systems baixando e instalando software malicioso ou explorando bugs/falhas de software desatualizado já instalado no sistema operacional. As ferramentas de ativação não oficial (‘cracking’) supostamente ignoram a ativação paga do software, no entanto, elas costumam instalar malware em vez disso.

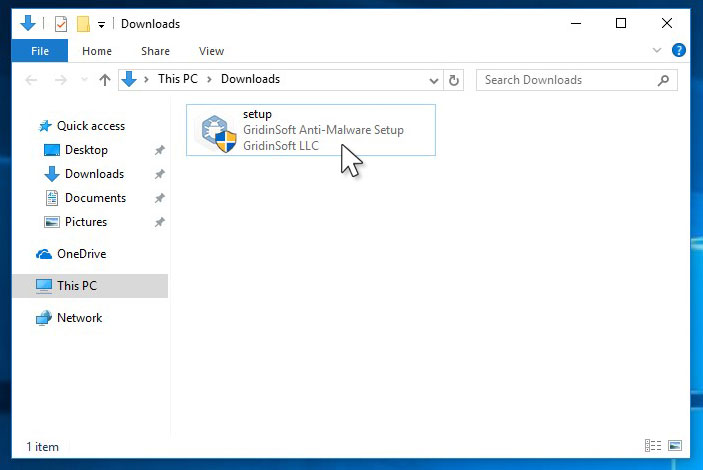

Para eliminar possíveis infecções por malware, verifique seu computador com software antivírus legítimo. Nossos pesquisadores de segurança recomendam o uso de limpador de combinação.

▼ Download de limpador combinado

Para usar o produto completo, você deve comprar uma licença para limpador de combinação. 7 dias de teste gratuito disponível. A combinação combinada é de propriedade e operada pela RCS LT, a empresa controladora da Pcrisk.com Leia mais.

Como se proteger de infecções por ransomware?

Não abra arquivos/anexos (ou links) que são recebidos de endereços duvidosos, desconhecidos e suspeitos e incluídos em e -mails irrelevantes. Atualizar software instalado com ferramentas ou funções fornecidas/projetadas por desenvolvedores oficiais. Faça o download de arquivos e software de sites oficiais e confiáveis.

Não confie nas muitas fontes duvidosas mencionadas acima. Se o software instalado não for gratuito, não deve ser ativado com ferramentas não oficiais. ‘Cracking’ é ilegal e geralmente leva ao download e instalação de malware. Mantenha o sistema seguro, tendo um suíte antivírus ou anti-spyware respeitável e digitalizando o sistema regularmente.

Se o seu computador já estiver infectado com formato, recomendamos a execução de uma varredura com antivírus com combinação combinada para o Windows eliminar automaticamente este ransomware.

Texto apresentado no arquivo de texto de ransomware de formato (“_Leia-me.TXT“):

ATENÇÃO!

Não se preocupe, você pode retornar todos os seus arquivos!

Todos os seus arquivos, como fotos, bancos de dados, documentos e outros importantes, são criptografados com criptografia mais forte e chave única.

O único método de recuperação de arquivos é comprar ferramenta descriptografada e chave única para você.

Este software descriptografará todos os seus arquivos criptografados.

O que garante que você tem?

Você pode enviar um de seu arquivo criptografado do seu PC e o descriptografará de graça.

Mas podemos descriptografar apenas 1 arquivo de graça. O arquivo não deve conter informações valiosas.

Você pode obter e procurar a Visão geral de vídeo Decrypt Tool:

https: // nós.TL/T-2P5WRE5B9F

O preço da chave privada e do software descriptografado é de US $ 980.

Desconto 50% disponível Se você entrar em contato conosco as primeiras 72 horas, o preço é de US $ 490.

Observe que você nunca restaurará seus dados sem pagamento.

Verifique seu e-mail “spam” ou pasta “lixo” se você não receber a resposta mais de 6 horas.Para obter este software, você precisa escrever em nosso e-mail:

[email protected]Reserve o endereço de e-mail para entrar em contato conosco:

[email protected]Nossa conta do Telegram:

@datarestore

Marque a restauração dos dadosSua identificação pessoal:

–

Captura de tela de arquivos criptografados pelo formato (“.formatar“Extensão):

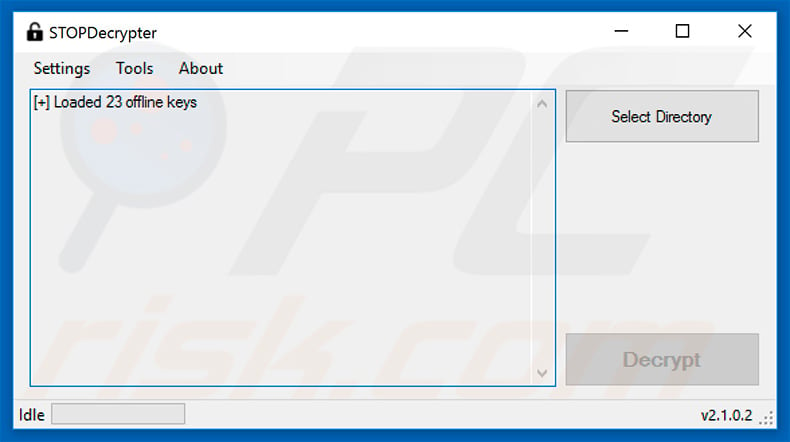

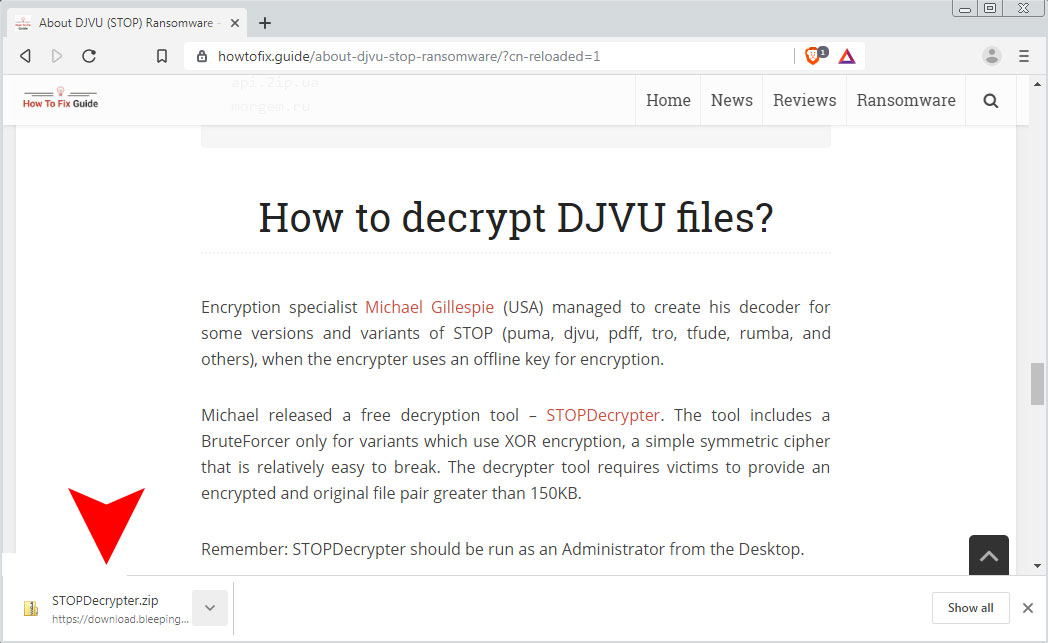

O pesquisador de malware Michael Gillespie desenvolveu uma ferramenta de descriptografia que pode restaurar seus dados se fosse criptografado usando uma “chave offline”. Como mencionado, cada vítima recebe uma chave de descriptografia única, todos armazenados em servidores remotos controlados por criminosos cibernéticos.

Eles são categorizados como “chaves online”, no entanto, existem casos em que a máquina infectada não tem conexão com a Internet ou o servidor está cronometrando/não respondendo. Se for esse o caso, o formato usará uma “chave de criptografia offline”, que é codificada. Os criminosos cibernéticos mudam as chaves offline periodicamente para evitar múltiplas criptografias com a mesma chave.

Enquanto isso, Michael Gillespie reúne continuamente as chaves offline e atualiza o descriptografia, no entanto, as chances de descriptografia bem -sucedida ainda são muito baixas, já que apenas uma proporção muito pequena de “chaves offline” até agora foram reunidas.

Você pode baixar o descriptografia clicando neste link (observe que o link de download permanece idêntico, mesmo que o descriptografia esteja sendo atualizado continuamente). Seus arquivos serão restaurados apenas se a lista de chaves coletadas incluir a que foi usada para criptografar seus dados.

Captura de tela de Stop/DjvU descriptografar por Michael Gillespie:

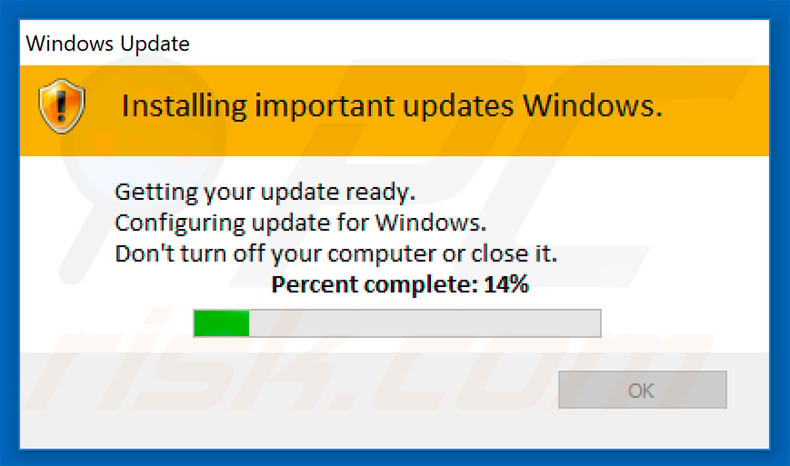

Como na maioria dos ransomware da família DJVU, o formato também exibe um pop-up de atualização do Windows falsa durante a criptografia:

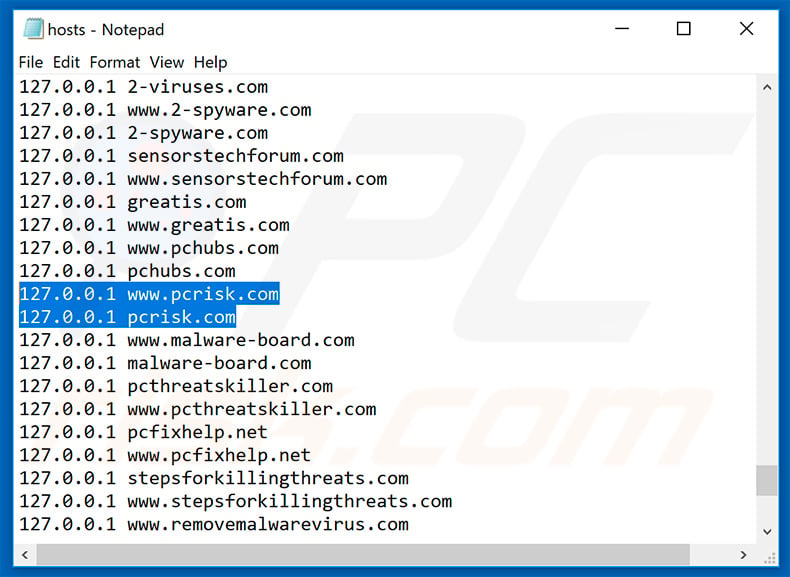

NOTA IMPORTANTE! – Além de criptografar dados, infecções do tipo ransomware da família de malware DJVU também instalam um vírus do tipo Tróia chamado Azorult, que foi projetado para roubar várias credenciais de conta. Além disso, esta família de malware foi projetada para adicionar várias entradas ao arquivo hosts do Windows.

As entradas contêm URLs de vários sites, a maioria dos quais está relacionada à remoção de malware. Isso é feito para impedir que os usuários acessem sites de segurança de malware e busquem ajuda. Nosso site (Pcrisk.com) também está na lista.

A remoção dessas entradas, no entanto, é simples – você pode encontrar instruções detalhadas neste artigo (observe que, embora as etapas sejam mostradas no ambiente do Windows 10, o processo é praticamente idêntico em todas as versões do sistema operacional do Microsoft Windows).

Captura de tela de sites adicionados ao arquivo hosts do Windows:

Remoção de ransomware de formato:

Remoção automática instantânea de malware: a remoção manual de ameaças pode ser um processo demorado e complicado que requer habilidades avançadas de informática. O combinação combinada é uma ferramenta profissional de remoção automática de malware que é recomendada para se livrar de malware. Faça o download clicando no botão abaixo:

▼ Download Limpador de combinação baixando qualquer software listado neste site, você concorda com nossa política de privacidade e termos de uso. Para usar o produto completo, você deve comprar uma licença para limpador de combinação. 7 dias de teste gratuito disponível. A combinação combinada é de propriedade e operada pela RCS LT, a empresa controladora da Pcrisk.com Leia mais.

Vídeo sugerindo quais medidas devem ser tomadas em caso de infecção por ransomware:

Menu rápido:

- O que é o vírus formato?

- PASSO 1. Relatando ransomware para as autoridades.

- PASSO 2. Isolando o dispositivo infectado.

- ETAPA 3. Identificando a infecção por ransomware.

- PASSO 4. Procurando ferramentas de descriptografia de ransomware.

- Etapa 5. Restaurando arquivos com ferramentas de recuperação de dados.

- Etapa 6. Criando backups de dados.

Relatando Ransomware às autoridades:

Se você é vítima de um ataque de ransomware, recomendamos relatar este incidente às autoridades. Ao fornecer informações às agências policiais, você ajudará a rastrear o crime cibernético e potencialmente ajudará na acusação dos atacantes. Aqui está uma lista de autoridades onde você deve relatar um ataque de ransomware. Para a lista completa de centros locais de segurança cibernética e informações sobre por que você deve relatar ataques de ransomware, leia este artigo.

Lista de autoridades locais onde os ataques de ransomware devem ser relatados (escolha um, dependendo do seu endereço de residência):

Isolando o dispositivo infectado:

Algumas infecções do tipo ransomware são projetadas para criptografar arquivos em dispositivos de armazenamento externos, infectá-los e até se espalhar por toda a rede local. Por esse motivo, é muito importante isolar o dispositivo infectado (computador) o mais rápido possível.

Passo 1: Desconecte -se da internet.

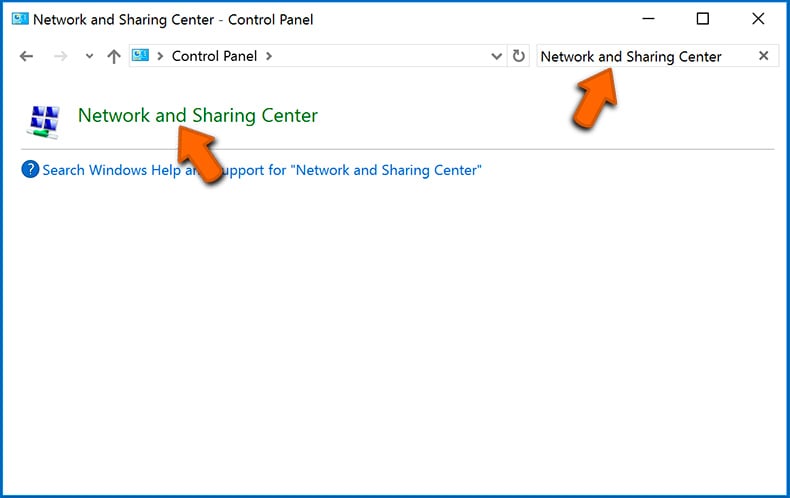

A maneira mais fácil de desconectar um computador da Internet é desconectar o cabo Ethernet da placa-mãe; no entanto, alguns dispositivos estão conectados por meio de uma rede sem fio e para alguns usuários (especialmente aqueles que não são especialistas em tecnologia), desconectando os cabos podem parecer problemáticos. Portanto, você também pode desconectar o sistema manualmente via painel de controle:

Navegar para o “Painel de controle“, Clique na barra de pesquisa no canto superior direito da tela, digite”Centro de rede e compartilhamento“E selecione o resultado da pesquisa:

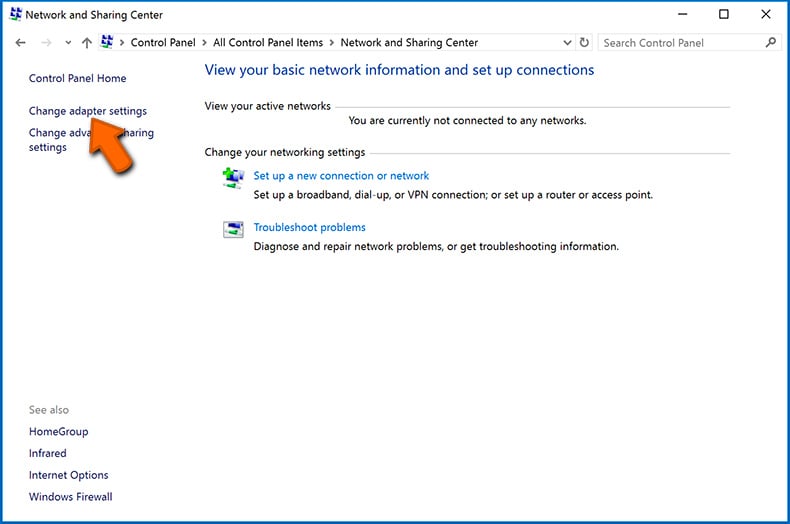

Clique no “Altere as configurações do adaptador“Opção no canto superior esquerdo da janela:

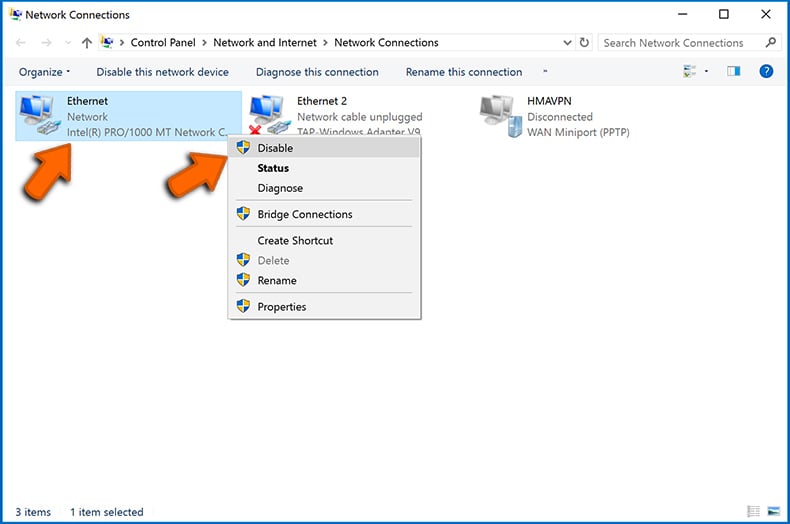

Clique com o botão direito do mouse em cada ponto de conexão e selecione “Desativar“. Uma vez desativado, o sistema não estará mais conectado à Internet. Para reativar os pontos de conexão, basta clicar com o botão direito do mouse novamente e selecionar “Habilitar“.

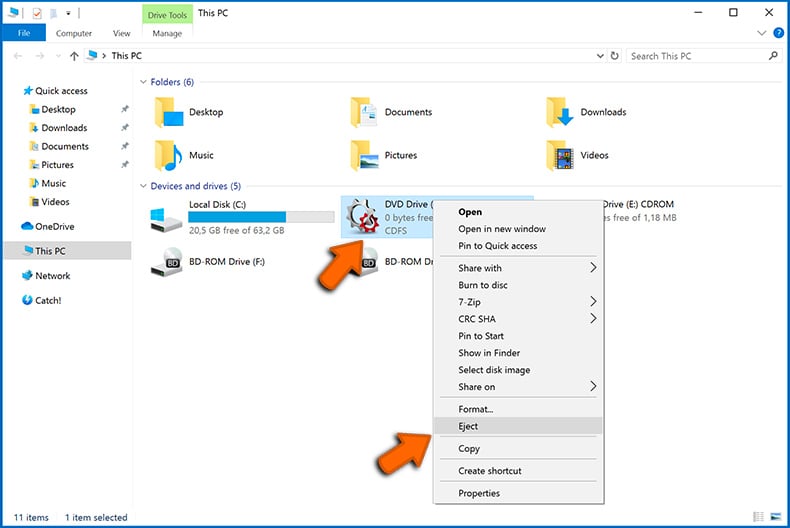

Passo 2: Desconectar todos os dispositivos de armazenamento.

Como mencionado acima, o ransomware pode criptografar dados e se infiltrar em todos os dispositivos de armazenamento que estão conectados ao computador. Por esse motivo, todos os dispositivos de armazenamento externos (unidades flash, discos rígidos portáteis, etc.) deve ser desconectado imediatamente, no entanto, recomendamos que você ejete cada dispositivo antes de se desconectar para impedir a corrupção de dados:

Navegar para “Meu computador“, clique com o botão direito do mouse em cada dispositivo conectado e selecione”Ejetar“:

Etapa 3: Log-out de contas de armazenamento em nuvem.

Algum tipo de ransomware pode ser capaz de seqüestrar software que lida com dados armazenados em “The Cloud”. Portanto, os dados podem ser corrompidos/criptografados. Por esse motivo, você deve fazer login de todas as contas de armazenamento em nuvem em navegadores e outros softwares relacionados. Você também deve considerar temporariamente desinstalar o software de gerenciamento de nuvem até que a infecção seja completamente removida.

Identifique a infecção por ransomware:

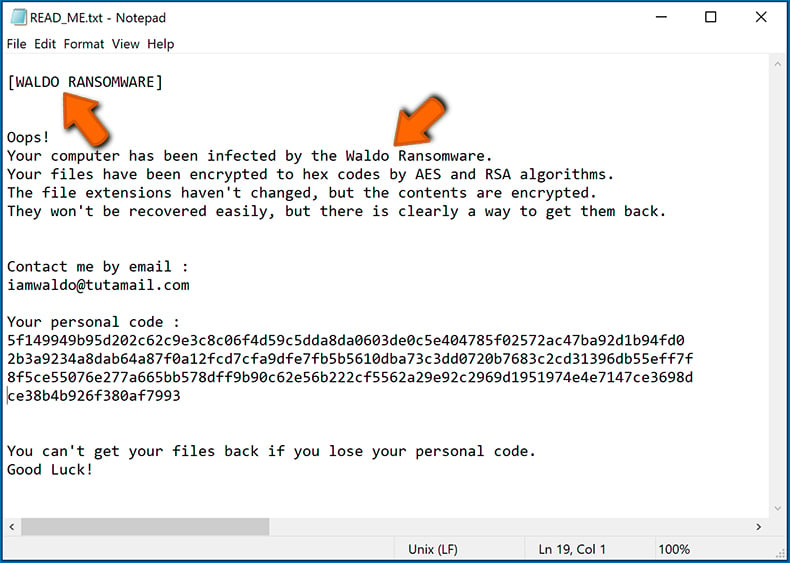

Para lidar adequadamente com uma infecção, é preciso primeiro identificá -la. Algumas infecções de ransomware usam mensagens de resumo da demanda como uma introdução (consulte o arquivo de texto do Waldo Ransomware abaixo).

Isso, no entanto, é raro. Na maioria dos casos, as infecções de ransomware oferecem mais mensagens diretas, simplesmente afirmando que os dados são criptografados e que as vítimas devem pagar algum tipo de resgate. Observe que as infecções do tipo ransomware geralmente geram mensagens com diferentes nomes de arquivos (por exemplo, “_Leia-me.TXT“,”LEIA-ME.TXT“,”Decryption_instructions.TXT“,”Decrypt_files.html“, etc.). Portanto, usar o nome de uma mensagem de resgate pode parecer uma boa maneira de identificar a infecção. O problema é que a maioria desses nomes é genérica e algumas infecções usam os mesmos nomes, mesmo que as mensagens entregues sejam diferentes e as próprias infecções não sejam relacionadas. Portanto, o uso do nome do arquivo da mensagem sozinho pode ser ineficaz e até levar a perda permanente de dados (por exemplo, tentando descriptografar dados usando ferramentas projetadas para diferentes infecções de ransomware, é provável que os usuários acabem danificando permanentemente arquivos e a descriptografia não serão mais possíveis, mesmo com a ferramenta correta).

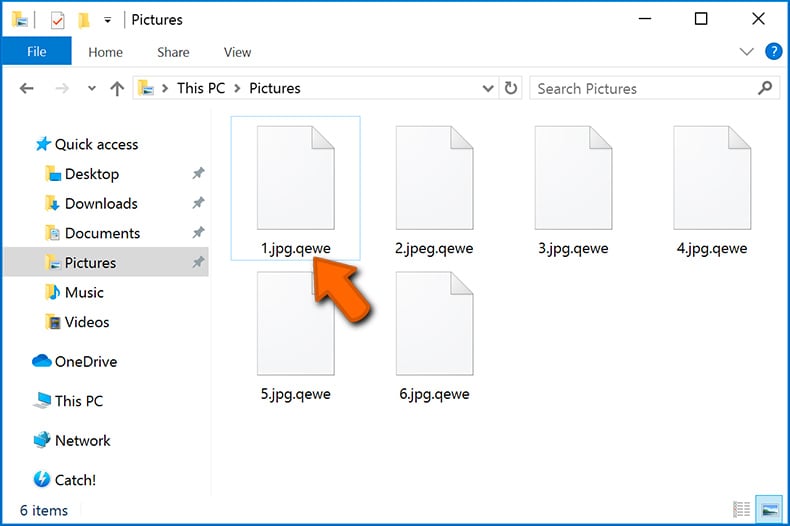

Outra maneira de identificar uma infecção por ransomware é verificar a extensão do arquivo, que é anexada a cada arquivo criptografado. As infecções de ransomware são frequentemente nomeadas pelas extensões que prendem (consulte os arquivos criptografados por Qewe Ransomware abaixo).

Esse método é apenas eficaz, no entanto, quando a extensão anexada é única – muitas infecções de ransomware anexam uma extensão genérica (por exemplo “.criptografado“,”.ENC“,”.cripto“,”.trancado“, etc.). Nesses casos, a identificação de ransomware por sua extensão anexada se torna impossível.

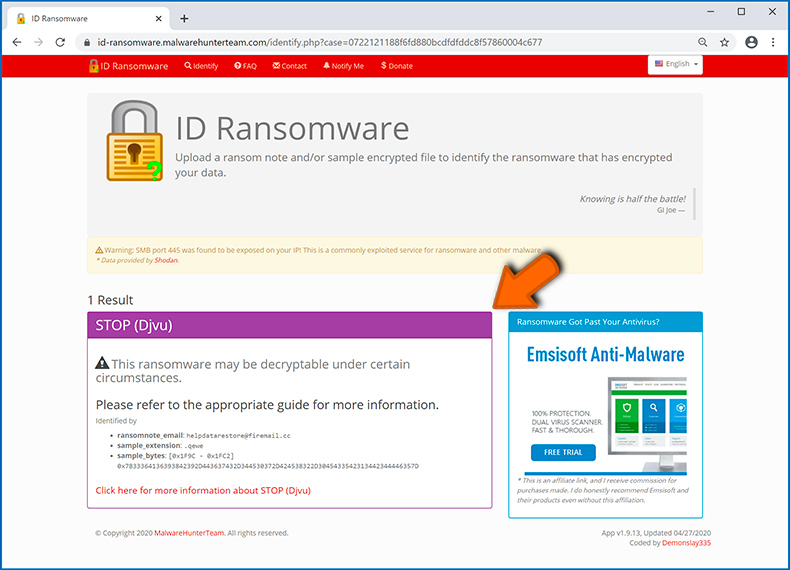

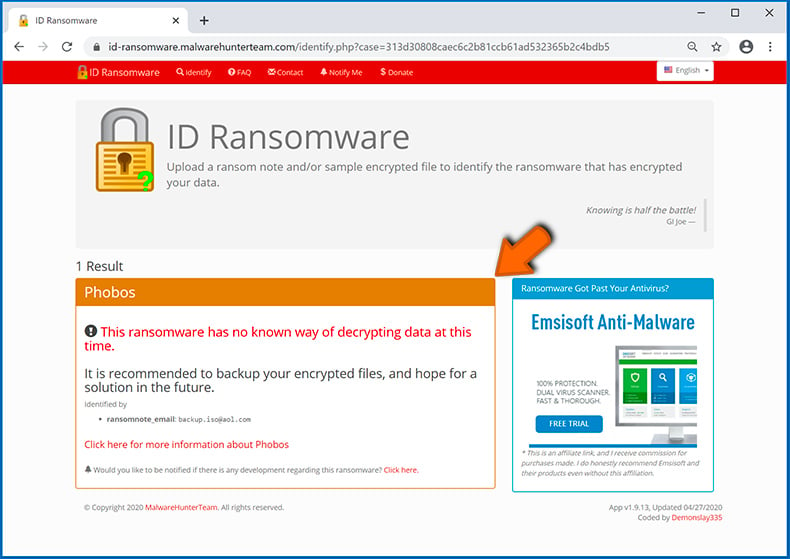

Uma das maneiras mais fáceis e rápidas de identificar uma infecção por ransomware é usar o site de Ransomware de Id ID. Este serviço suporta a maioria das infecções de ransomware existentes. As vítimas simplesmente enviam uma mensagem de resgate e/ou um arquivo criptografado (aconselhamos você a fazer upload de ambos, se possível).

O ransomware será identificado em segundos e você receberá vários detalhes, como o nome da família de malware à qual a infecção pertence, seja descriptografada e assim por diante.

Exemplo 1 (qewe [stop/djvu] ransomware):

Exemplo 2 (.ISO [Phobos] Ransomware):

Se seus dados forem criptografados por ransomware que não é suportado pelo ID Ransomware, você sempre pode tentar pesquisar na Internet usando determinadas palavras -chave (por exemplo, um título de mensagem de ransom, extensão de arquivo, e -mail de contato, e -mails de criptografia, endereços de carteira, etc.).

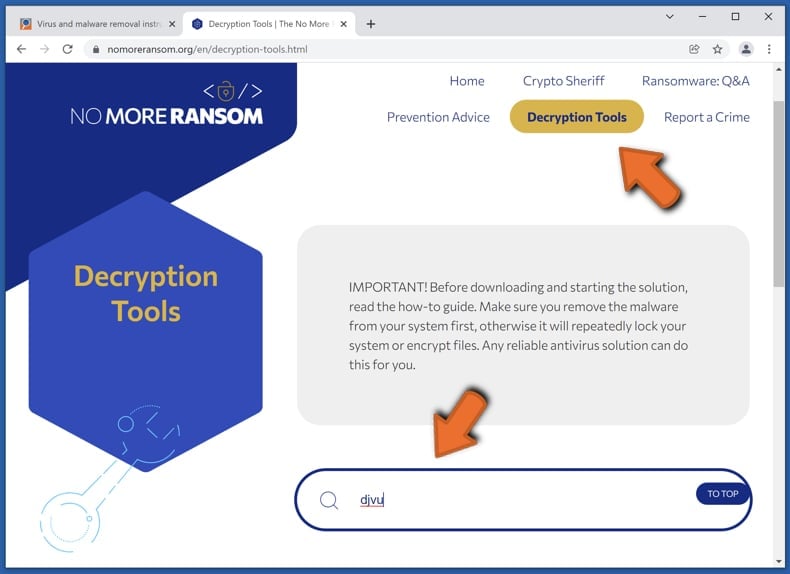

Pesquise ferramentas de descriptografia de ransomware:

Os algoritmos de criptografia usados pela maioria das infecções do tipo ransomware são extremamente sofisticados e, se a criptografia for realizada corretamente, apenas o desenvolvedor é capaz de restaurar dados. Isso ocorre porque a descriptografia requer uma chave específica, que é gerada durante a criptografia. Restaurar dados sem a chave é impossível. Na maioria dos casos, os cibercriminosos armazenam as teclas em um servidor remoto, em vez de usar a máquina infectada como host. Dharma (Crysis), Phobos e outras famílias de infecções de ransomware de ponta são praticamente falhas e, assim, restaurar os dados criptografados sem o envolvimento dos desenvolvedores é simplesmente impossível. Apesar disso, existem dezenas de infecções do tipo ransomware que são mal desenvolvidas e contêm várias falhas (por exemplo, o uso de chaves de criptografia/descriptografia idênticas para cada vítima, as chaves armazenadas localmente etc.). Portanto, sempre verifique as ferramentas de descriptografia disponíveis para qualquer ransomware que se infiltra no seu computador.

Encontrar a ferramenta de descriptografia correta na internet pode ser muito frustrante. Por esse motivo, recomendamos que você use o projeto No More Ransom e é aqui que a identificação da infecção por ransomware é útil. O site do projeto No More Ransom contém uma seção “Ferramentas de descriptografia” com uma barra de pesquisa. Digite o nome do ransomware identificado e todos os decriptors disponíveis (se houver algum) serão listados.

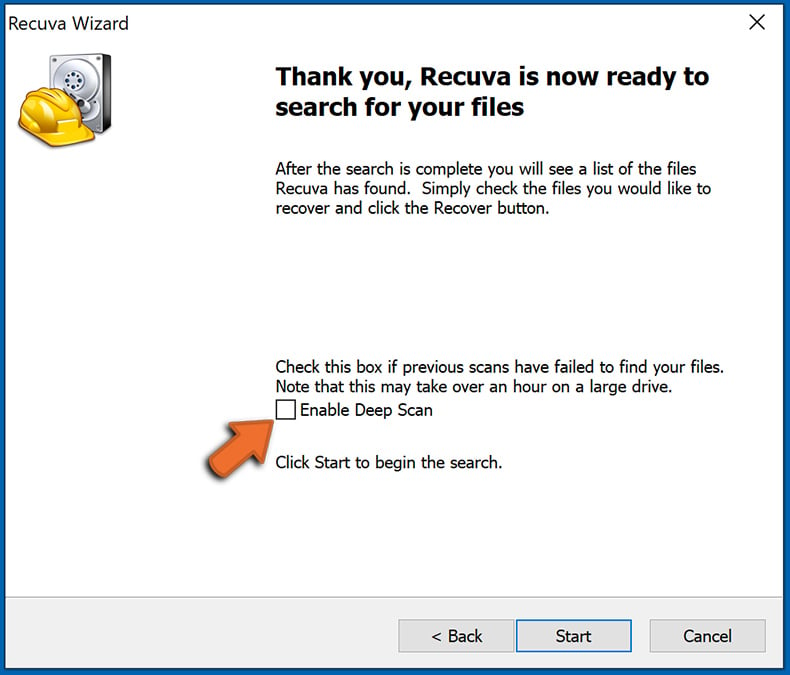

Restaurar arquivos com ferramentas de recuperação de dados:

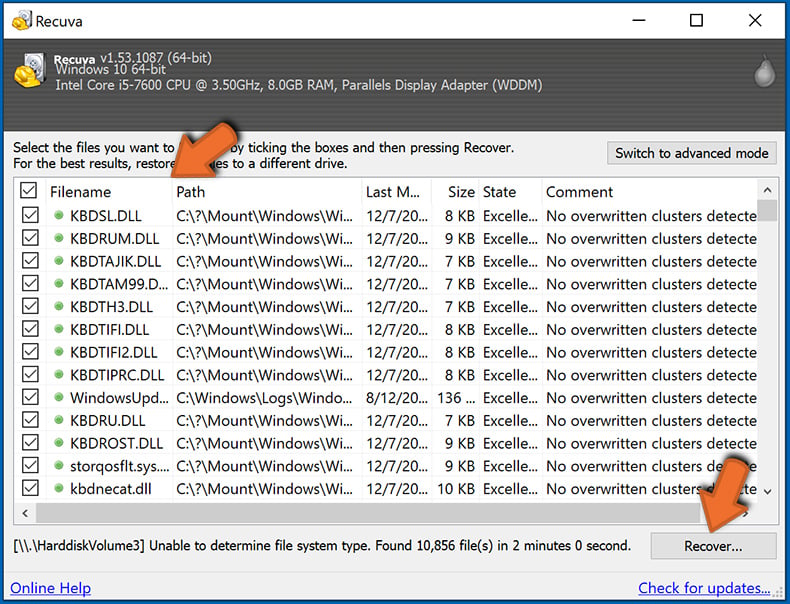

Dependendo da situação (qualidade da infecção por ransomware, tipo de algoritmo de criptografia usado, etc.), restaurar dados com certas ferramentas de terceiros pode ser possível. Portanto, recomendamos que você use a ferramenta Recuva desenvolvida pela CCleaner. Esta ferramenta suporta mais de mil tipos de dados (gráficos, vídeo, áudio, documentos, etc.) e é muito intuitivo (pouco conhecimento é necessário para recuperar dados). Além disso, o recurso de recuperação é totalmente gratuito.

Passo 1: Realizar uma varredura.

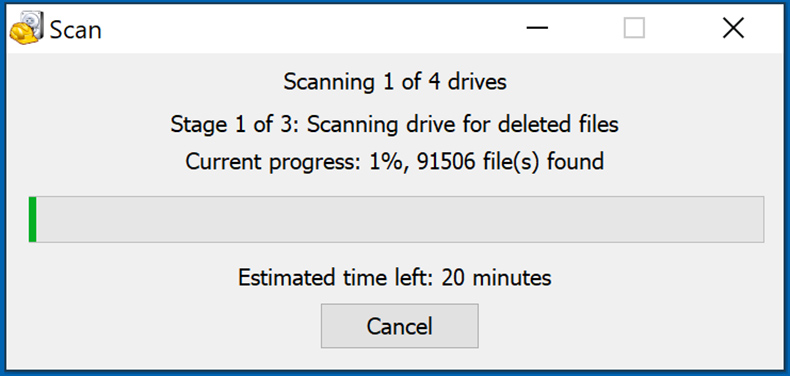

Execute o aplicativo Recuva e siga o mago. Você será solicitado com várias janelas, permitindo que você escolha quais tipos de arquivo procurar, quais locais devem ser digitalizados, etc. Tudo o que você precisa fazer é selecionar as opções que você está procurando e iniciar a varredura. Aconselhamos você a habilitar o “Varredura profunda“Antes de começar, caso contrário, os recursos de digitalização do aplicativo serão restritos.

Aguarde a Recuva completar a varredura. A duração da varredura depende do volume de arquivos (tanto em quantidade quanto de tamanho) que você está digitalizando (por exemplo, várias centenas de gigabytes podem levar mais de uma hora para digitalizar). Portanto, seja paciente durante o processo de varredura. Também aconselhamos contra a modificação ou exclusão de arquivos existentes, pois isso pode interferir na verificação. Se você adicionar dados adicionais (por exemplo, baixar arquivos/conteúdo) durante a digitalização, isso prolongará o processo:

Passo 2: Recuperar dados.

Quando o processo estiver concluído, selecione as pastas/arquivos que deseja restaurar e simplesmente clique em “Recuperar”. Observe que é necessário algum espaço livre na sua unidade de armazenamento para restaurar dados:

Crie backups de dados:

O gerenciamento adequado de arquivos e a criação de backups é essencial para a segurança dos dados. Portanto, sempre tenha muito cuidado e pense com antecedência.

Gerenciamento de partição: Recomendamos que você armazene seus dados em várias partições e evite armazenar arquivos importantes dentro da partição que contém todo o sistema operacional. Se você se enquadra em uma situação em que não pode inicializar o sistema e for forçado a formatar o disco no qual o sistema operacional está instalado (na maioria dos casos, é aqui que as infecções por malware ocultam), você perderá todos os dados armazenados nessa unidade. Essa é a vantagem de ter várias partições: se você tiver todo o dispositivo de armazenamento atribuído a uma única partição, será forçado a excluir tudo, no entanto, criando várias partições e alocando os dados corretamente permite que você evite esses problemas. Você pode facilmente formatar uma única partição sem afetar os outros – portanto, um será limpo e os outros permanecerão intocados, e seus dados serão salvos. O gerenciamento de partições é bastante simples e você pode encontrar todas as informações necessárias na página da Web de documentação da Microsoft.

Backups de dados: Um dos métodos de backup mais confiáveis é usar um dispositivo de armazenamento externo e mantê -lo desconectado. Copie seus dados para um disco rígido externo, flash (polegar), SSD, HDD ou qualquer outro dispositivo de armazenamento, desconectá -lo e armazená -lo em um local seco longe do sol e temperaturas extremas. Este método é, no entanto, bastante ineficiente, pois os backups e atualizações de dados precisam ser feitos regularmente. Você também pode usar um serviço em nuvem ou servidor remoto. Aqui, é necessária uma conexão à Internet e sempre há a chance de uma violação de segurança, embora seja uma ocasião realmente rara.

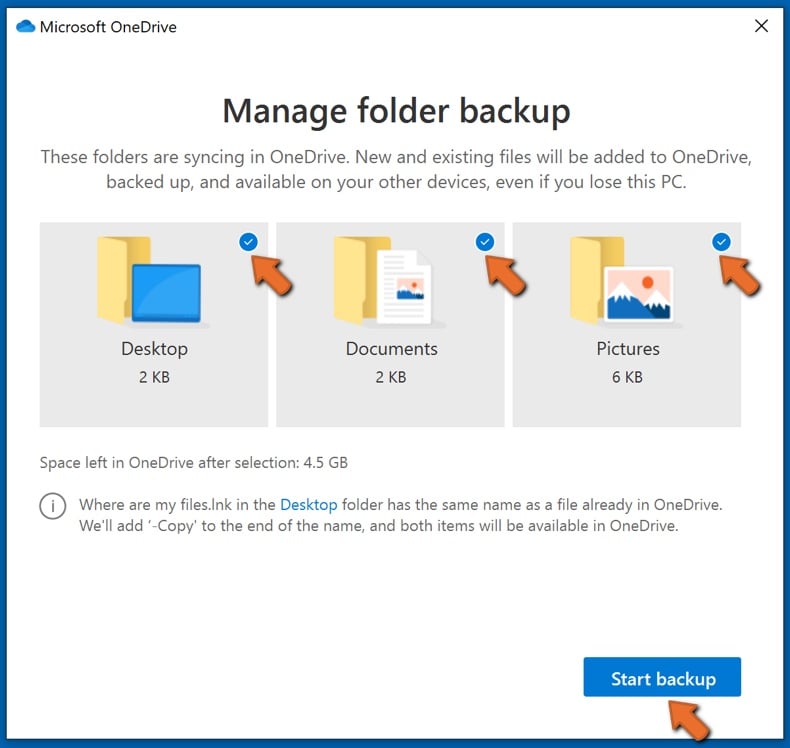

Recomendamos usar o Microsoft OneDrive para fazer backup de seus arquivos. O OneDrive permite armazenar seus arquivos e dados pessoais na nuvem, sincronizar arquivos em computadores e dispositivos móveis, permitindo acessar e editar seus arquivos de todos os seus dispositivos Windows. OneDrive permite salvar, compartilhar e visualizar arquivos, acessar o histórico de download, mover, excluir e renomear arquivos, além de criar novas pastas e muito mais.

Você pode fazer backup de suas pastas e arquivos mais importantes no seu PC (suas pastas de desktop, documentos e imagens). Parte de OneDrive’Os recursos mais notáveis incluem versão do arquivo, que mantém as versões mais antigas de arquivos por até 30 dias. OneDrive apresenta uma lixeira na qual todos os seus arquivos excluídos são armazenados por um tempo limitado. Os arquivos excluídos não são contados como parte do usuário’S Alocação.

O serviço é construído usando tecnologias HTML5 e permite fazer upload de arquivos de até 300 MB via arrastar e soltar no navegador da web ou até 10 GB através do aplicativo OneDrive Desktop. Com o OneDrive, você pode baixar pastas inteiras como um único arquivo zip com até 10.000 arquivos, embora possa’t exceder 15 GB por download único.

OneDrive vem com 5 GB de armazenamento gratuito pronta para uso, com uma opção adicional de 100 GB, 1 TB e 6 TB de armazenamento disponível para uma taxa baseada em assinatura. Você pode obter um desses planos de armazenamento comprando armazenamento adicional separadamente ou com a assinatura do Office 365.

Criando um backup de dados:

O processo de backup é o mesmo para todos os tipos de arquivos e pastas. Aqui’s como você pode fazer backup de seus arquivos usando o Microsoft OneDrive

Passo 1: Escolha os arquivos/pastas que deseja fazer backup.

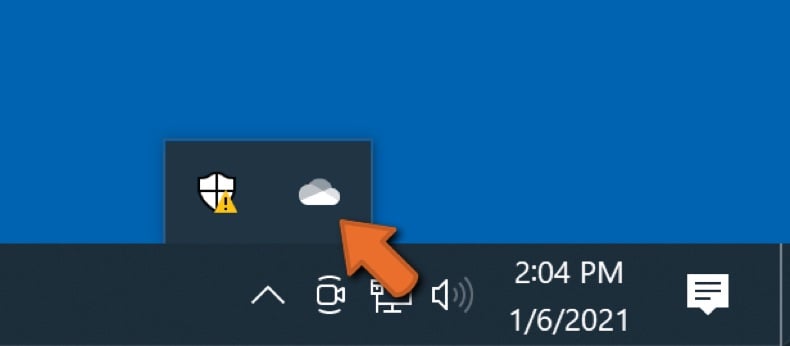

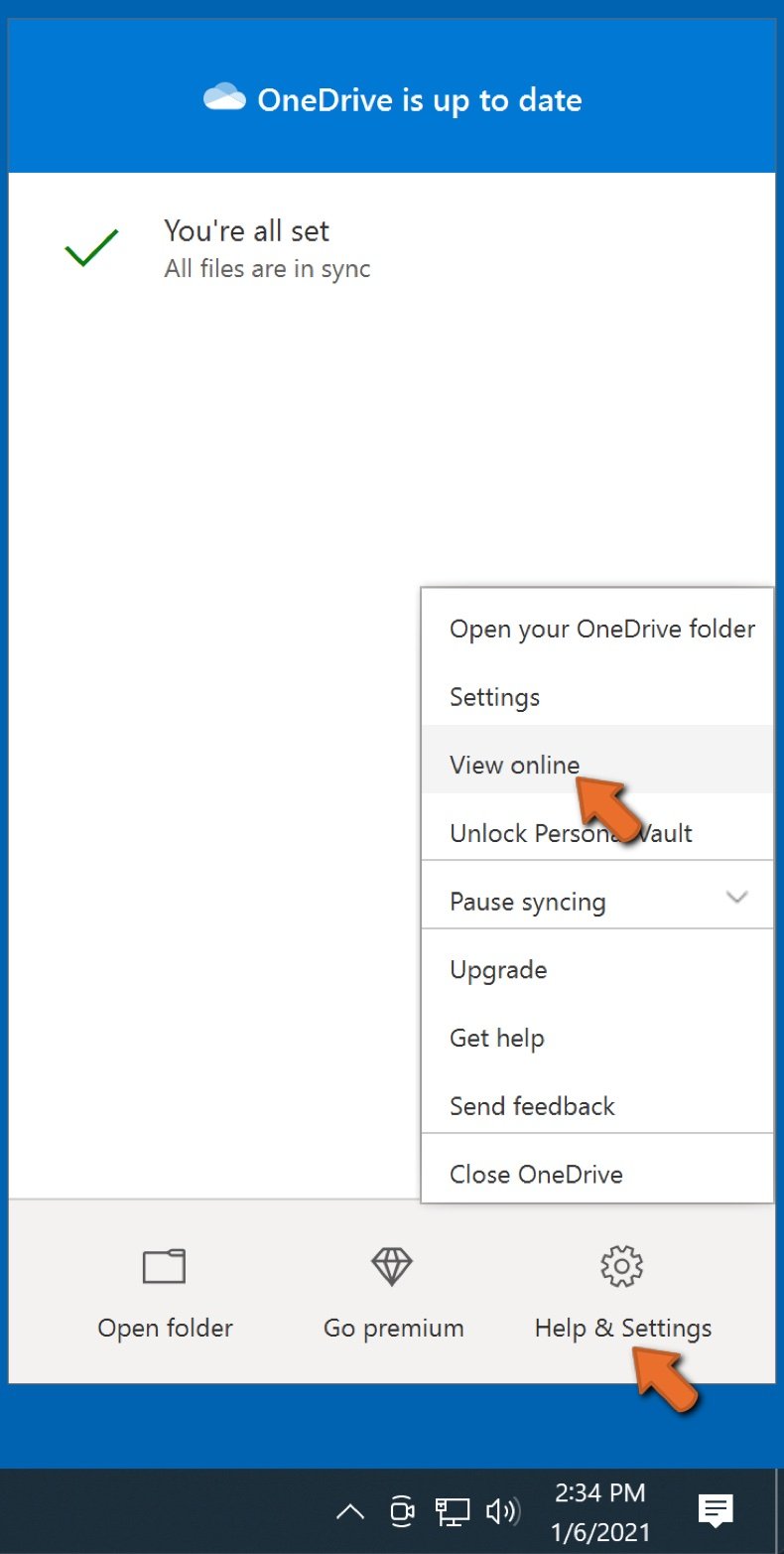

Clique no Ícone da nuvem do OneDrive Para abrir o Menu OneDrive. Enquanto estiver neste menu, você pode personalizar as configurações de backup de arquivos.

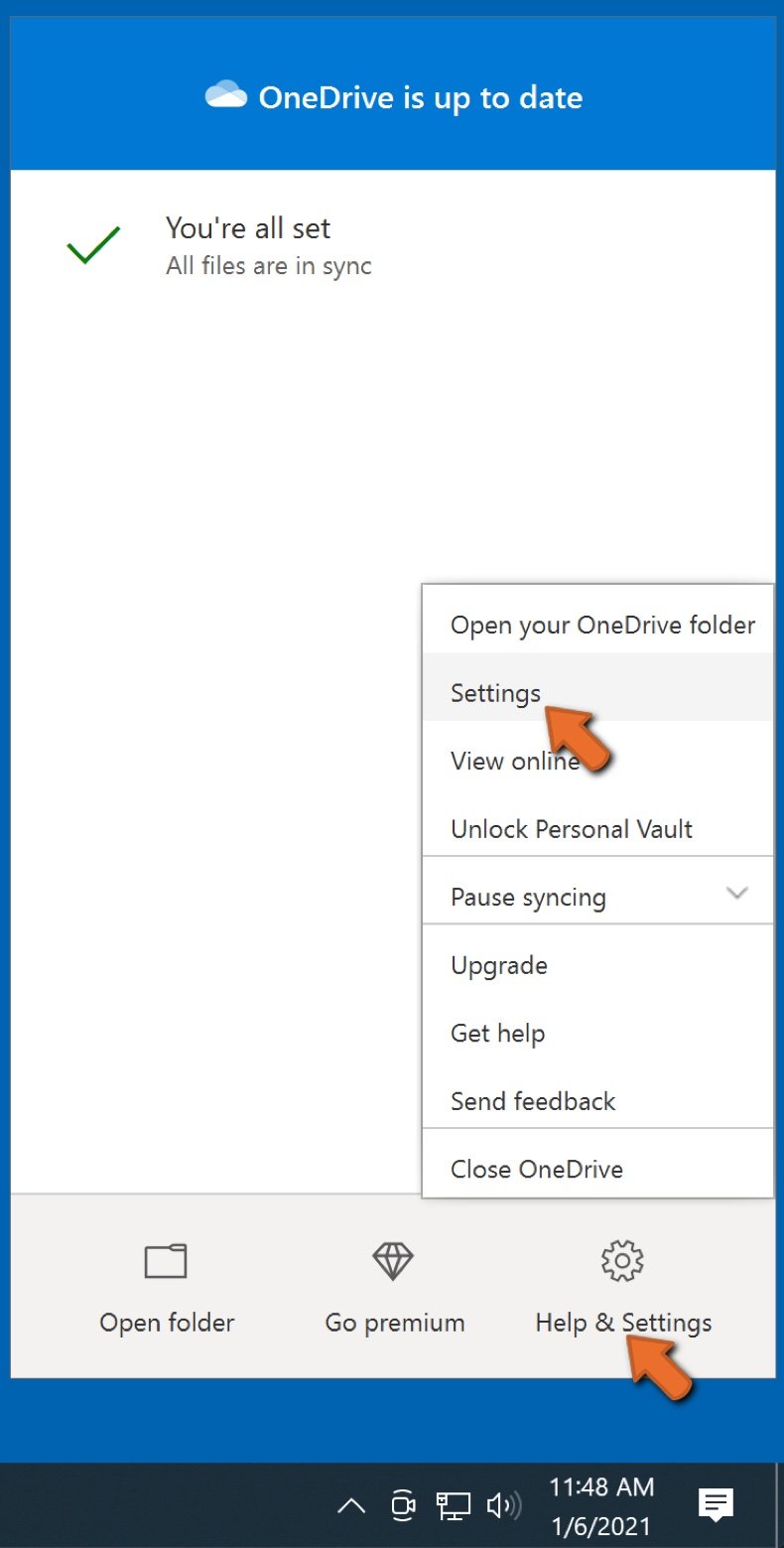

Clique Ajuda e configurações e depois selecione Configurações No menu suspenso.

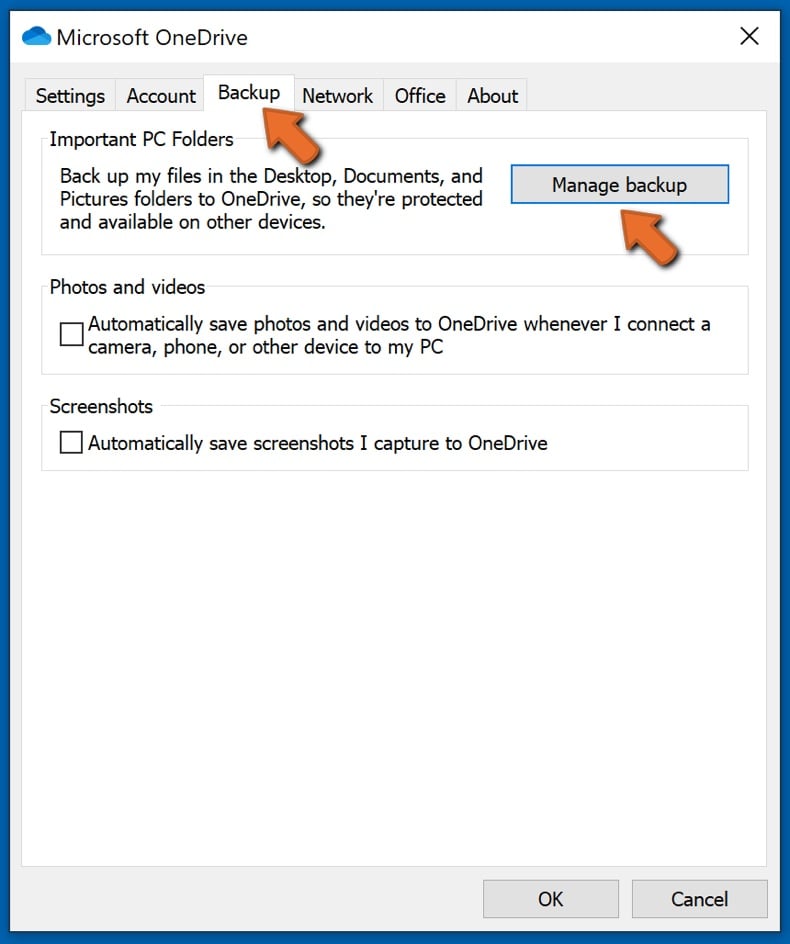

Vou ao Guia de backup e clique Gerenciar backup.

Neste menu, você pode optar por fazer backup do Área de Trabalho e todos os arquivos nele, e Documentos e Fotos pastas, novamente, com todos os arquivos neles. Clique Iniciar backup.

Agora, quando você adiciona um arquivo ou pasta na área.

Para adicionar pastas e arquivos, não nos locais mostrados acima, você deve adicioná -los manualmente.

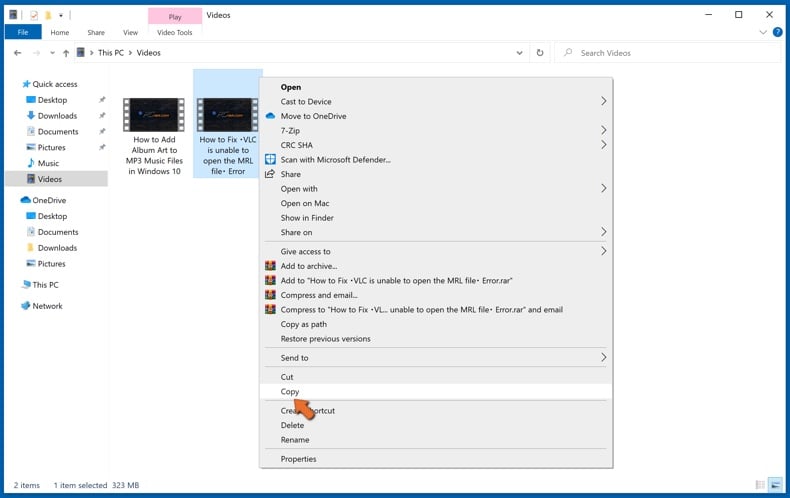

Abra o arquivo explorador e navegue até a localização da pasta/arquivo que você deseja fazer backup. Selecione o item, clique com o botão direito do mouse, e clique cópia de.

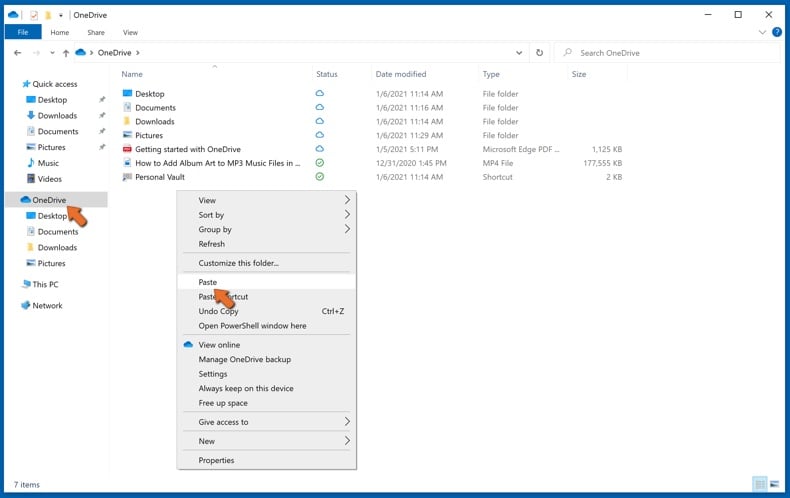

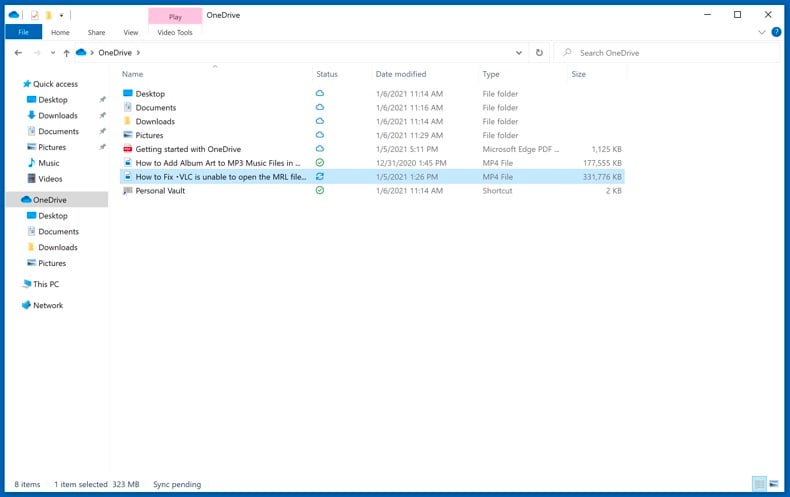

Então, Navegue até o OneDrive, clique com o botão direito em qualquer lugar da janela e clique Colar. Como alternativa, você pode simplesmente arrastar e soltar um arquivo para o OneDrive. OneDrive criará automaticamente um backup da pasta/arquivo.

Todos os arquivos adicionados à pasta OneDrive são backups na nuvem automaticamente. O círculo verde com a marca de seleção indica que o arquivo está disponível localmente e no OneDrive e que a versão do arquivo é a mesma em ambos. O ícone da nuvem azul indica que o arquivo não foi sincronizado e está disponível apenas no OneDrive. O ícone de sincronização indica que o arquivo está sincronizando atualmente.

Para acessar arquivos localizados apenas no OneDrive online, vá para o Ajuda e configurações menu suspenso e selecione Ver online.

Passo 2: Restaurar arquivos corrompidos.

OneDrive garante que os arquivos permaneçam sincronizados, para que a versão do arquivo no computador seja a mesma versão na nuvem. No entanto, se o Ransomware criptografar seus arquivos, você poderá tirar proveito de OneDrive’s Histórico da versão recurso que permitirá que você Restaure as versões do arquivo antes da criptografia.

O Microsoft 365 possui um recurso de detecção de ransomware que o notifica quando seus arquivos onedrive foram atacados e guiá -lo pelo processo de restauração de seus arquivos. Deve -se notar, no entanto, que se você não’T tem uma assinatura paga Microsoft 365, você recebe apenas uma detecção e recuperação de arquivos gratuitamente.

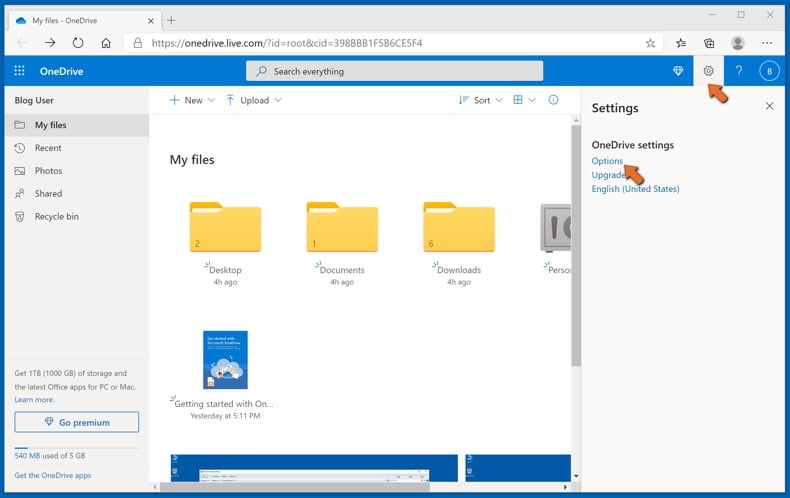

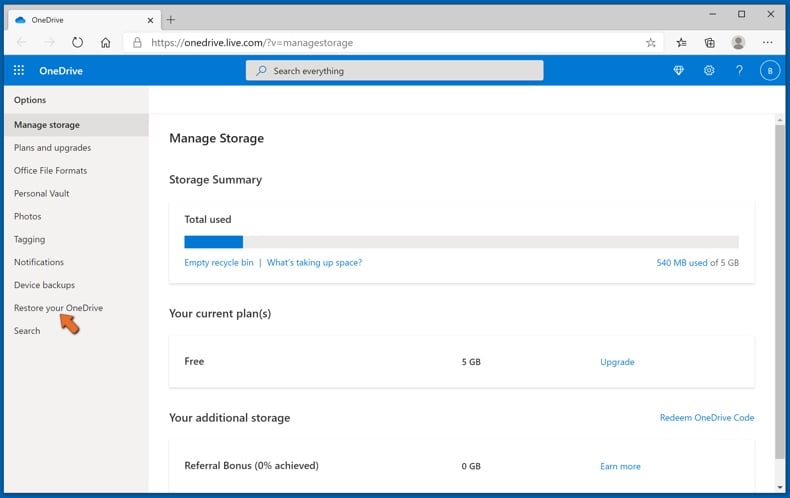

Se seus arquivos onedrive forem excluídos, corrompidos ou infectados por malware, você poderá restaurar todo o seu OneDrive para um estado anterior. Aqui’s como você pode restaurar todo o seu OneDrive:

1. Se você estiver conectado com uma conta pessoal, clique no Configurações Cog no topo da página. Então clique Opções e selecione Restaure seu OneDrive.

Se você estiver conectado com uma conta de trabalho ou escola, clique no Configurações Cog no topo da página. Então clique Restaure seu OneDrive.

2. Na página Restaurar sua OneDrive, Selecione uma data na lista suspensa. Observe que, se você estiver restaurando seus arquivos após a detecção automática de ransomware, uma data de restauração será selecionada para você.

3. Depois de configurar todas as opções de restauração de arquivos, clique Restaurar Para desfazer todas as atividades que você selecionou.

A melhor maneira de evitar danos causados por infecções por ransomware é manter backups atualizados atualizados.

Sobre o autor:

Tomas Meskauskas – pesquisador de segurança especialista, analista profissional de malware.

Eu sou apaixonado por segurança e tecnologia de computadores. Tenho uma experiência de mais de 10 anos trabalhando em várias empresas relacionadas à solução de problemas técnicos de computador e segurança na Internet. Eu tenho trabalhado como autor e editor da Pcrisk.com desde 2010. Siga -me no Twitter e LinkedIn para se manter informado sobre as mais recentes ameaças de segurança on -line. Entre em contato com Tomas Meskauskas.

O portal de segurança Pcrisk é trazido por uma empresa RCS LT. Juntou -se forças de pesquisadores de segurança ajudam a educar os usuários de computador sobre as mais recentes ameaças de segurança on -line. Mais informações sobre a empresa RCS LT.

Nossos guias de remoção de malware são gratuitos. No entanto, se você quiser nos apoiar, pode nos enviar uma doação.

Sobre Pcrisk

Pcrisk é um portal de segurança cibernética, informando os usuários da Internet sobre as mais recentes ameaças digitais. Nosso conteúdo é fornecido por especialistas em segurança e profissional pesquisadores de malware. Leia mais sobre nós.

Como impedir a infecção

- Como o ransomware infectou meu computador?

- Prevenção de infecções por ransomware

- Relatando ransomware para as autoridades

- Backup de dados e recuperação

- Como usar e-mail com segurança?

Arquivo de vírus do formato (Ransomware DJVU) – Remova + Restaurar arquivos

Quando falamos sobre a intrusão de programas desconhecidos em seu computador’trabalho, o provérbio “Antewarned está previsto” descreve a situação com a maior precisão possível. Gridinsoft Anti-Malware é exatamente a ferramenta que é sempre útil para ter em seu arsenal: rápido, eficiente e atualizado. É apropriado usá -lo como ajuda de emergência com a menor suspeita de infecção.

Gridinsoft Anti-Malware de 6 dias de teste disponível.

Eula | Política de Privacidade | Gridinsoft

Inscreva -se em nosso canal de telegrama para ser o primeiro a saber sobre notícias e nossos materiais exclusivos sobre segurança da informação.

Este guia visa especificamente ajudá -lo a remover o vírus do formato sem a necessidade de iniciar qualquer pagamento pela infecção por remoção. Como também vou ajudá -lo a restaurar seu “.formatar” documentos.

Quão prejudicial é o formato Ransomware?

O formato pode ser resumido corretamente como uma infecção comum do tipo ransomware.

R Ansomware significa um tipo especial de software que introduz alterações indesejadas com seus documentos e, em seguida, obriga você a pagar a quantia específica de dinheiro para restaurá -los. O formato foi revelado e analisado pela primeira vez por Michael Gillespie 1 .

O formato pertence à família DJVU Ransomware. Sua atividade é basicamente semelhante a outros representantes da mesma família: Access, ndarod, ntuseg. Ele modifica todos os tipos de arquivos populares, embora os criem. Portanto, as pessoas não podem usar os arquivos assim que forem criptografados. Formato adiciona seu particular “.formatar” extensão em todo o arquivo modificado por ele. Por exemplo, o arquivo “relatório.Doc”, Uma vez cifrado pelo formato, será alterado para “relatório.Doc.formatar”. Assim que a criptografia for realizada com sucesso, o formato cria um documento de texto específico (“_Leia-me.TXT”) e adiciona -o em todas as pastas que contêm os arquivos criptografados.

O arquivo de texto gerado pelo formato solicitando o pagamento de resgate é basicamente semelhante a outras notificações mencionadas pelo ransomware pertencente à família DJVU. O resumo da mensagem é que todos os arquivos são criptografados e que a única solução para restaurá -los é usar uma chave de descriptografia única.

O mecanismo de criptografia aplicado pelo formato não é completamente pesquisado. No entanto, é definitivamente verdade que os proprietários de PCs cujos arquivos foram criptografados podem receber uma chave de descriptografia específica, que é totalmente distinta e não há outras cópias que funcionassem apenas no seu dispositivo. A triste realidade é que é impossível restaurar as informações sem a chave exclusiva disponível.

Enquanto o formato estiver realizando sua atividade maliciosa, é impossível obter acesso à chave, que é armazenada em um servidor distante de propriedade das fraudes que promovem a infecção por formato.

Os bandidos mencionam que, para receber a chave e restaurar os dados alterados, o pagamento deve ser implementado a seu favor que equivale a US $ 980. Para obter os detalhes do pagamento, as vítimas são incentivadas pela mensagem a entrar em contato com as fraudes escrevendo um email ou via telegrama.

O alerta também indica que os proprietários de computadores devem entrar em contato com os representantes do formato durante 72 horas a partir do momento da modificação de dados. O aviso menciona que, com a condição de entrar em contato dentro de 72 horas, os usuários receberão um desconto de 50%, portanto, o valor do resgate será minimizado para US $ 490). No entanto, não importa qual seja o valor exigido, fique longe de pagar o resgate!

É uma boa ideia pagar o resgate de resgate de formato?

Se você acha que pagar o resgate solicitado é a única saída, devo mencionar alguns pensamentos sobre esta decisão. Os criminosos que estão por trás do ransomware certamente querem que você pense que definitivamente não há outra opção para recuperar as informações.

Definitivamente, os bandidos querem que o resgate seja transferido por meio de alguns canais predefinidos específicos e sequência de etapas. De fato, isso geralmente é feito via Bitcoins como a principal moeda de transferência. A aplicação de bitcoins é frequentemente a opção preferida por fraudes cibernéticas, porque é improvável que essas transferências sejam rastreadas.

Considerando essa peculiaridade dos bitcoins, eles são frequentemente aplicados por hackers que visam assustar as vítimas alvo através do ransomware. A tecnologia de uma moeda virtual tão difícil de rastrear é o fator-chave, por que quase todas.

No entanto, em muitos casos, até transferir o resgate solicitado pode não ajudar as vítimas de vírus, pois é bem possível que elas não recebam nenhuma chave de descrição de arquivo. Nesse caso, é uma boa solução tentar outras alternativas possíveis que possam estar disponíveis-pagar o resgate certamente não é o bom caminho e deve ser o último item da lista.

Você não pode confiar em fraudes online, pois elas não’T preocupou o que você sente sobre o problema com seus arquivos, mesmo quando você inicia a transferência do resgate. É por isso que pagar o dinheiro exigido por essas fraudes não resolve seu problema. Portanto, muitas vezes as pessoas simplesmente perdem seu dinheiro por nada.

Eu certamente recomendo que você não entre em contato com esses bandidos e não envie fundos para seus bolsos. De acordo com agora, não há ferramentas capazes de quebrar o ransomware do formato ou restaurar os dados criptografados. Assim, a solução real de trabalho para recuperar os dados perdidos – apenas usando os backups disponíveis.

O alerta assustador exigindo dos usuários para pagar o resgate para descriptografar os dados codificados contém esses avisos frustrantes

Você deve estar ciente de que a web hoje está cheia de ameaças que parecem bem parecidas com a infecção pelo formato. As aplicações perigosas conhecidas como ransomware são geralmente elaboradas para criptografar arquivos importantes e mencionar sobre o resgate na tela direcionada para forçar as pessoas a transferir a figura de resgate para as contas dos bandidos que desenvolvem uma espécie de malware.

A peculiaridade de todas essas ameaças de ransomware é que elas aplicam um conjunto semelhante de ações para gerar a chave de descriptografia exclusiva para recuperar os dados cifrados.

Assim, a menos que o ransomware ainda esteja no estágio de desenvolvimento ou possua algumas falhas difíceis de rastrear, recuperar manualmente os dados cifrados é uma coisa que você pode’t realmente executado. A única solução para evitar a perda de seus dados valiosos é fazer backups regularmente de seus arquivos cruciais.

Observe que, mesmo que você mantenha esses backups regularmente, eles devem ser colocados em um local específico sem lamentar, não estar conectado à sua principal estação de trabalho.

Por exemplo, o backup pode ser mantido na unidade flash USB ou em algum armazenamento alternativo no disco rígido externo. Opcionalmente, você pode se referir à ajuda do armazenamento de informações online (em nuvem).

Escusado será mencionar, quando você mantém seus dados de backup em seu dispositivo comum, pode ser cifrado da mesma forma, bem como outros dados.

Por esse motivo, localizar o backup no seu dispositivo principal certamente não é uma boa ideia.

Como o formato ataca o PC?

Formato refere -se a vários métodos para espalhar suas raízes no sistema. Não está realmente claro que método exato foi usado para se infiltrar no seu dispositivo.

Ataque de ransomware de formato após uma tentativa de phishing bem -sucedida.

No entanto, esses são os vazamentos comuns pelos quais podem ser injetados no seu PC:

- instalação oculta junto com outros aplicativos, especialmente os utilitários que funcionam como freeware ou shareware;

- Link duvidoso em e -mails de spam que levam ao instalador do formato

- Recursos de hospedagem gratuitos online;

- Usando recursos ilegais de ponto a ponto (P2P) para baixar o software pirateado.

Houve casos em que o vírus do formato foi disfarçado de uma ferramenta legítima, por exemplo, nas mensagens que exigem iniciar alguns softwares indesejados ou atualizações do navegador. Normalmente, é assim que algumas fraudes on -line pretendem forçá -lo a instalar o ransomware do formato manualmente, fazendo você participar diretamente desse processo.

Certamente, o alerta de atualização falsa não indicará que você vai realmente injetar o formato Ransomware. Esta instalação será escondida sob algum alerta mencionando que você deve atualizar o Adobe Flash Player ou algum outro programa duvidoso qualquer coisa.

Claro, os aplicativos rachados representam o dano também. O uso de P2P é ilegal e pode resultar na injeção de malware grave, incluindo o formato Ransomware.

Para resumir, o que você pode fazer para evitar a injeção do ransomware do formato em seu dispositivo? Embora não haja uma garantia de 100% para impedir que seu PC seja danificado, há certas dicas que quero dar para você impedir a penetração do formato. Você deve ser cauteloso ao instalar software livre hoje.

Certifique -se de ler sempre o que os instaladores oferecem, além do programa principal gratuito. Fique longe de abrir anexos duvidosos de e -mail. Não abra arquivos dos destinatários desconhecidos. Obviamente, seu programa de segurança atual deve ser sempre atualizado.

O malware não fala abertamente sobre si mesmo. Não será mencionado na lista de seus programas disponíveis. No entanto, ele será mascarado sob algum processo malicioso, funcionando regularmente em segundo plano, a partir do momento em que você inicia seu computador.

A mensagem do formato Ransomware declara as seguintes informações frustrantes:

ATENÇÃO! Não se preocupe, você pode retornar todos os seus arquivos! Todos os seus arquivos, como fotos, bancos de dados, documentos e outros importantes, são criptografados com criptografia mais forte e chave única. O único método de recuperação de arquivos é comprar ferramenta descriptografada e chave única para você. Este software descriptografará todos os seus arquivos criptografados. O que garante que você tem? Você pode enviar um de seu arquivo criptografado do seu PC e o descriptografará de graça. Mas podemos descriptografar apenas 1 arquivo de graça. O arquivo não deve conter informações valiosas. Você pode obter e procurar uma visão geral de vídeo Decrypt Tool: https: // nós.TL/T-2P5WRE5B9F Preço da chave privada e do software Decrypt é de US $ 980. Desconto 50% disponível Se você entrar em contato conosco as primeiras 72 horas, o preço é de US $ 490. Observe que você nunca restaurará seus dados sem pagamento. Verifique seu e-mail "spam" ou pasta "lixo" se você não receber a resposta mais de 6 horas. Para obter este software, você precisa escrever em nosso e-mail: [email protected] Reserve Endereço de e-mail para entrar em contato conosco: [email protected] Nossa conta do Telegram: @Datarestore Mark Data Restaure sua identificação pessoal: xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

A imagem abaixo fornece uma visão clara de como os arquivos com “.formatar” Extensão parece:

Exemplo de cripta .Arquivos de formato

Como remover a infecção pelo formato?

Além de codificar uma vítima’S arquivos, o vírus do formato também começou a instalar o spyware azorado no computador para roubar credenciais de conta, carteiras de criptomoeda, arquivos de mesa e muito mais.

Razões pelas quais eu recomendaria Gridinsoft 2

É uma excelente maneira de lidar com o reconhecimento e remoção de ameaças-usando o Gridinsoft Anti-Malware. Este programa digitalizará seu PC, encontrará e neutralizará todos os processos suspeitos 3 .

Baixe o Gridinsoft Anti-Malware.

Você pode baixar o Gridinsoft Anti-Malware clicando no botão abaixo:

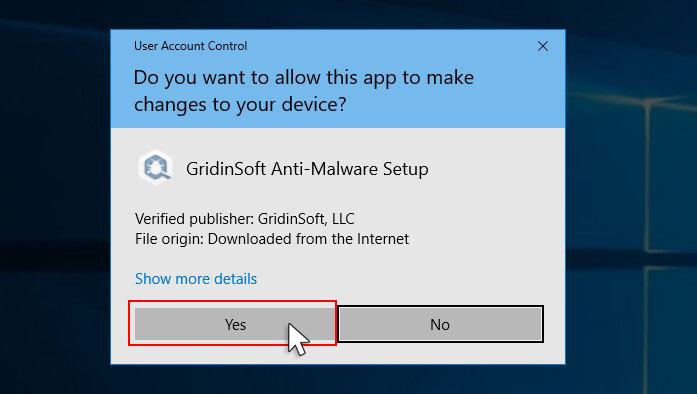

Execute o arquivo de configuração.

Quando o arquivo de configuração terminar de baixar, clique duas vezes no install-antimalware-fix.exe Arquivo para instalar o Gridinsoft Anti-Malware no seu computador.

Um Controle da conta de usuário perguntando você para permitir que o Gridinsoft anti-malware faça alterações no seu dispositivo. Então, você deve clicar “Sim” Para continuar com a instalação.

Imprensa “Instalar” botão.

Depois de instalado, o anti-malware será executado automaticamente.

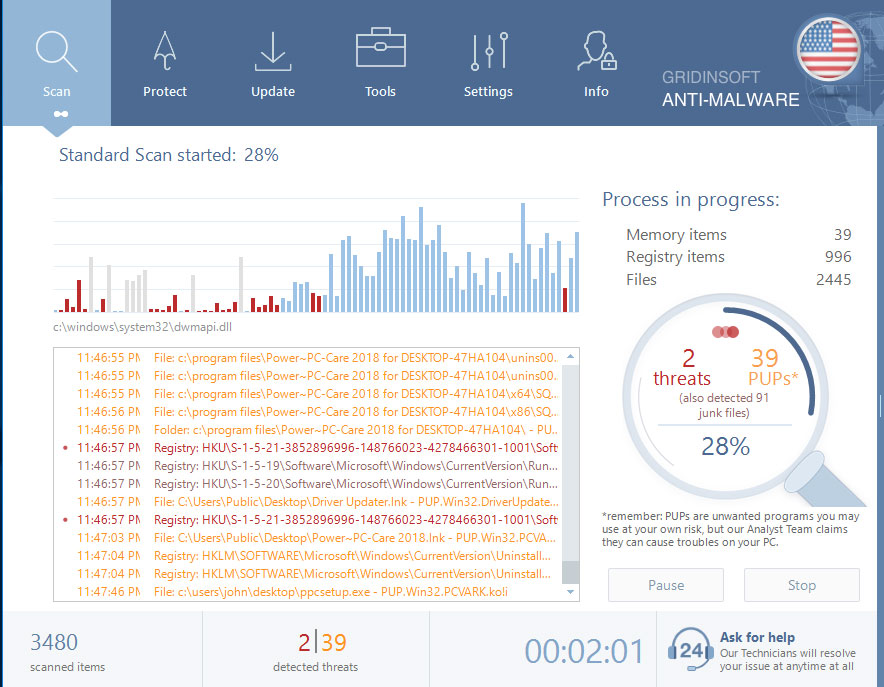

Aguarde a verificação anti-malware concluir.

Gridinsoft Anti-Malware começará automaticamente a digitalização do seu PC quanto a infecções por formato e outros programas maliciosos. Esse processo pode levar de 20 a 30 minutos, por isso sugiro que você verifique periodicamente o status do processo de varredura.

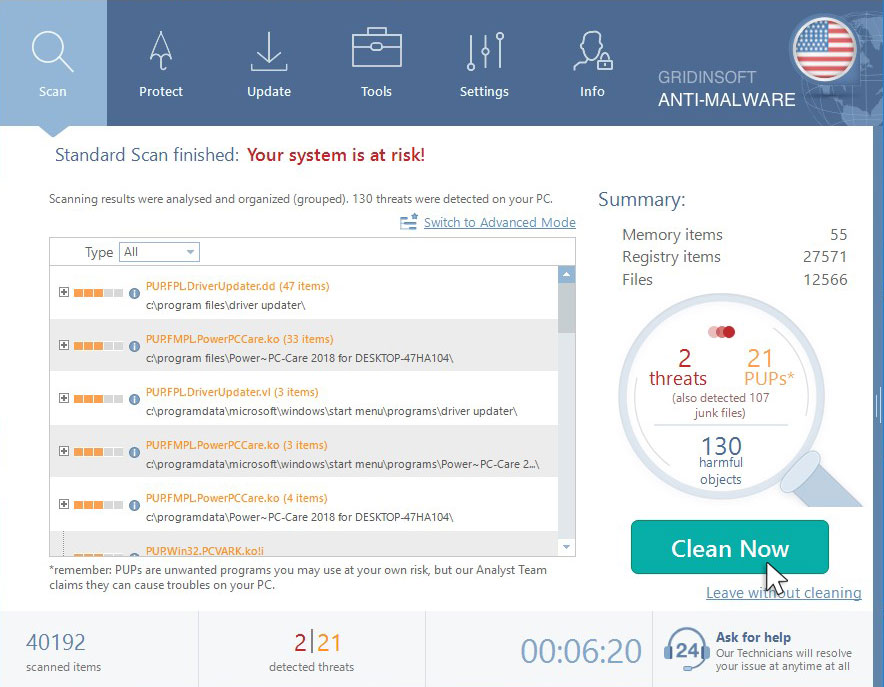

Clique em “Limpa agora”.

Quando a varredura terminar, você verá a lista de infecções que Gridinsoft anti-malware detectou. Para removê -los, clique no “Limpa agora” botão no canto direito.

Como descriptografar .Arquivos de formato?

O especialista em criptografia Michael Gillespie (EUA) conseguiu criar seu decodificador para algumas versões e variantes dessa família Ransomware (Access, Nndarod, NTuseg e outros).

Funciona quando o vírus do formato usou uma chave offline para criptografia.

Você pode baixar a ferramenta de descriptografia gratuita aqui: StopDecrypter. Esta ferramenta inclui um BruteCercer apenas para variantes que usam a criptografia XOR, uma cifra simétrica simples que é relativamente fácil de quebrar. A ferramenta descriptografada exige que as vítimas forneçam um par de arquivos criptografado e original superior a 150kb.

Baixe a ferramenta StopDecrypter:

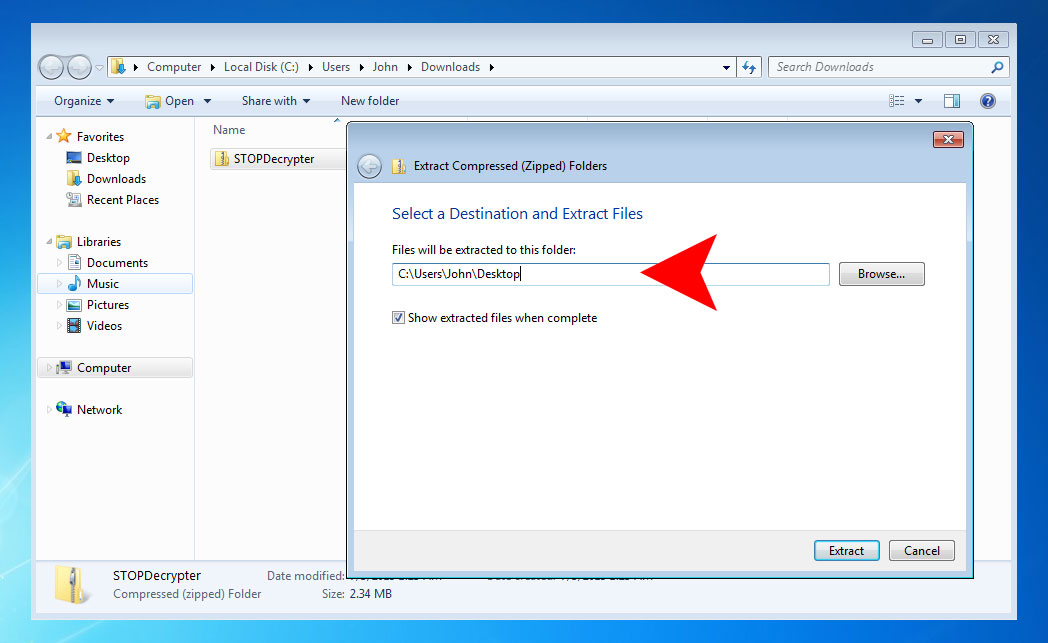

Extraia a ferramenta StopDecrypter para sua pasta de mesa:

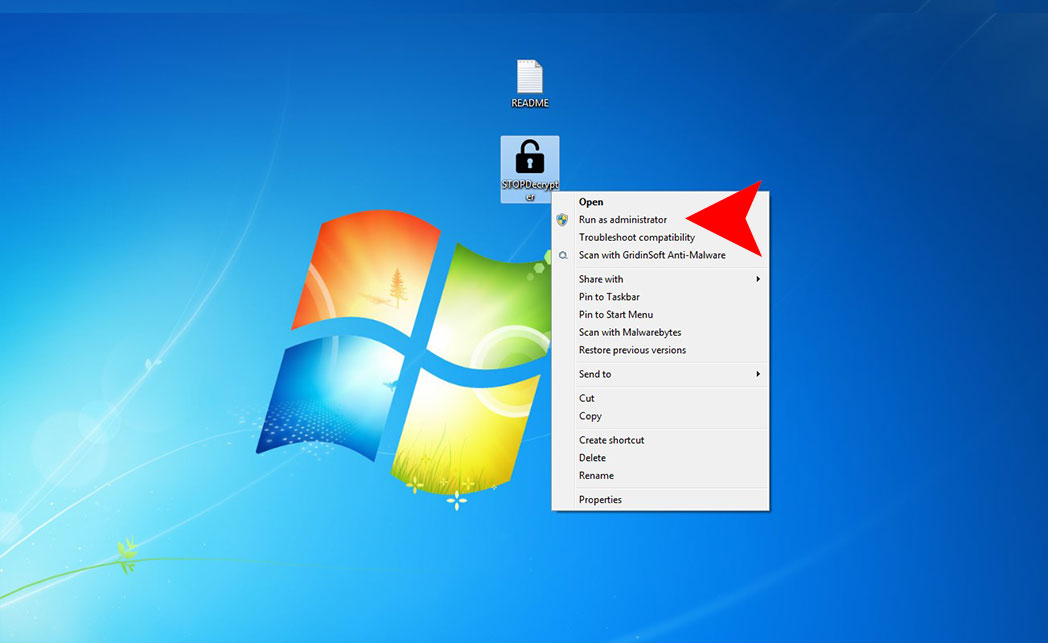

Execute a ferramenta StopDecrypter:

Lembre -se: StopDecrypter deve ser executado como administrador da área de trabalho.

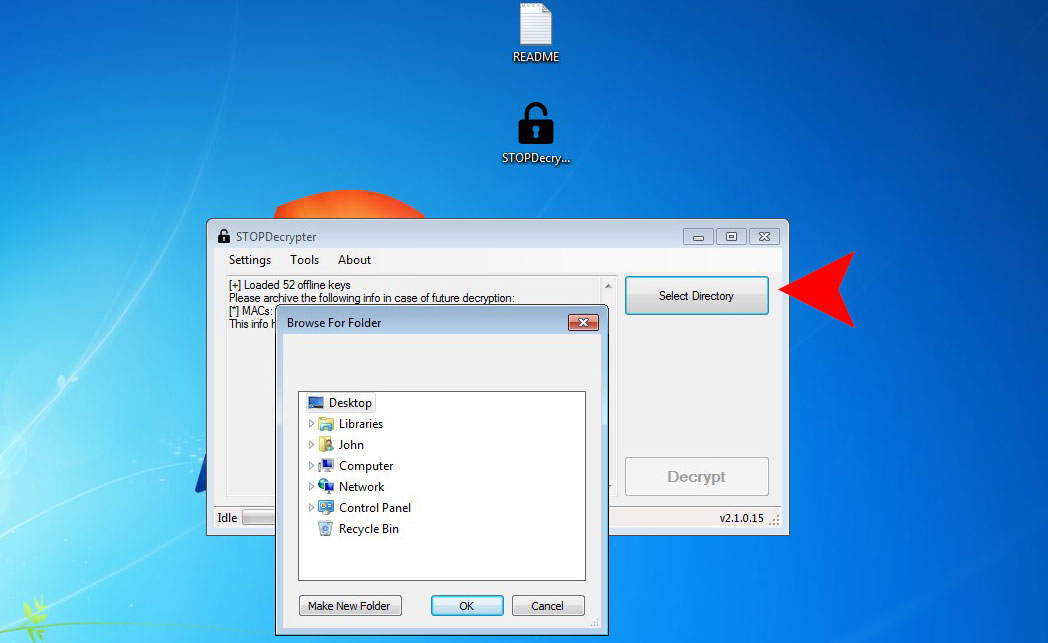

Selecione sua pasta e pressione “Descriptografar” botão:

O que o próximo?

Se o guia não fizer’t ajudá -lo a remover Infecção por formato, Faça o download do Gridinsoft Anti-Malware que eu recomendei. Além disso, você sempre pode me perguntar nos comentários para obter ajuda. Boa sorte!